目录

[LitCTF 2023]PHP是世界上最好的语言!!

[LitCTF 2023]Vim yyds

[羊城杯 2020]easycon

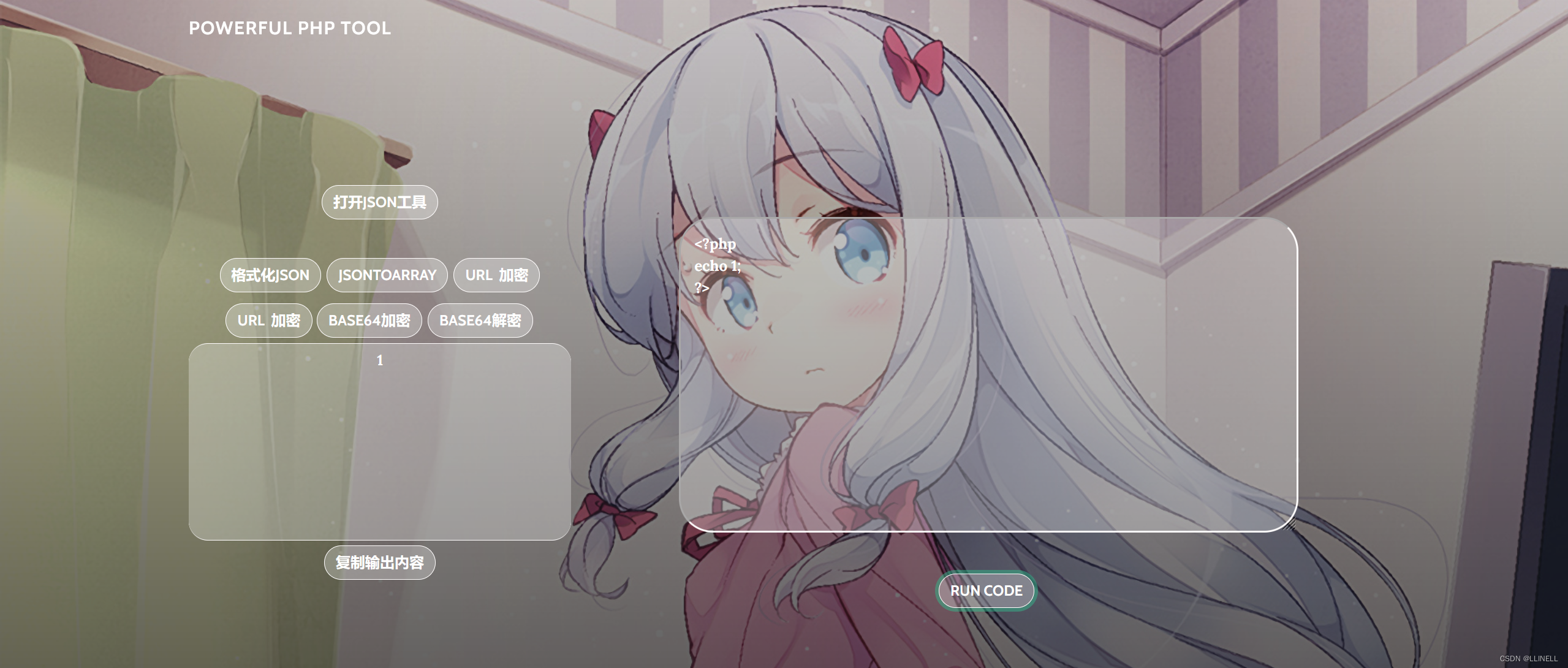

[LitCTF 2023]PHP是世界上最好的语言!!

无参,根据题目提示看看php能否执行——返回1执行成功

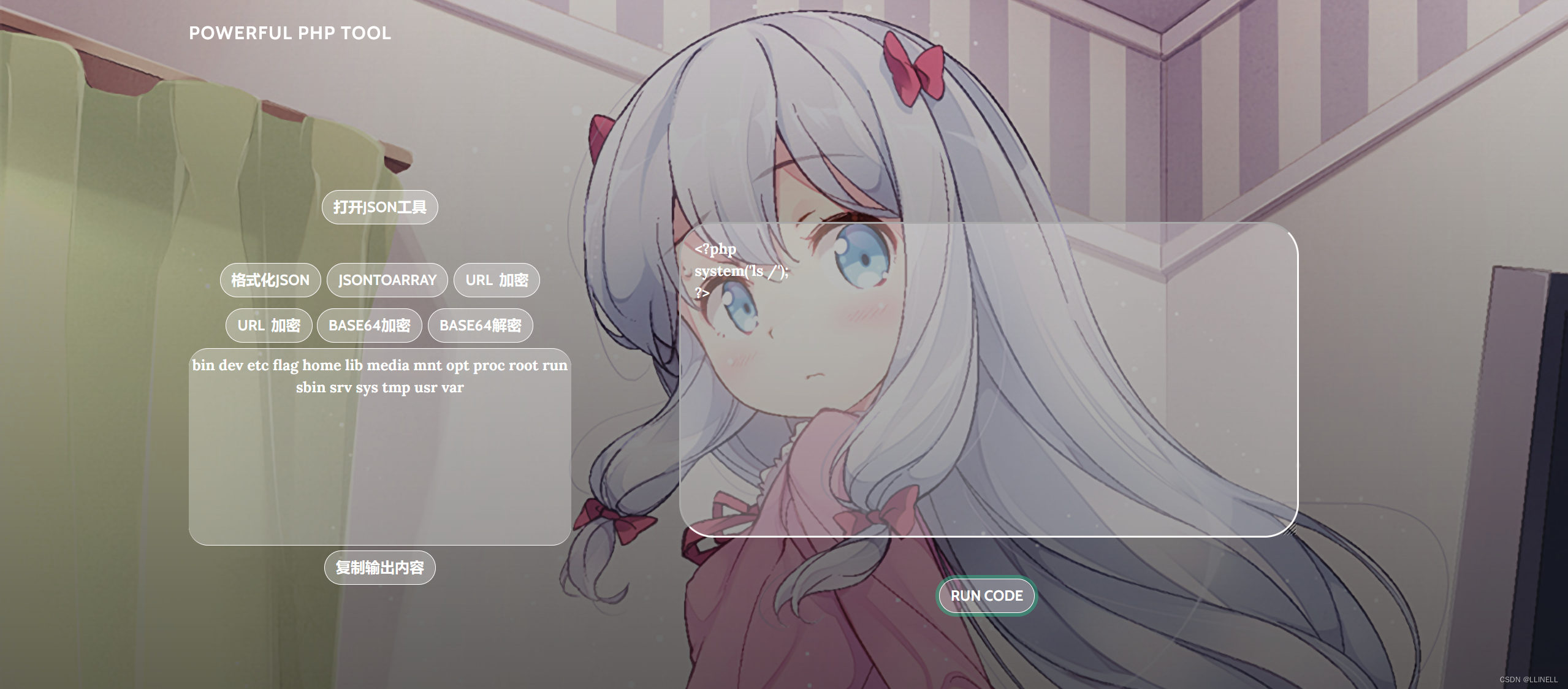

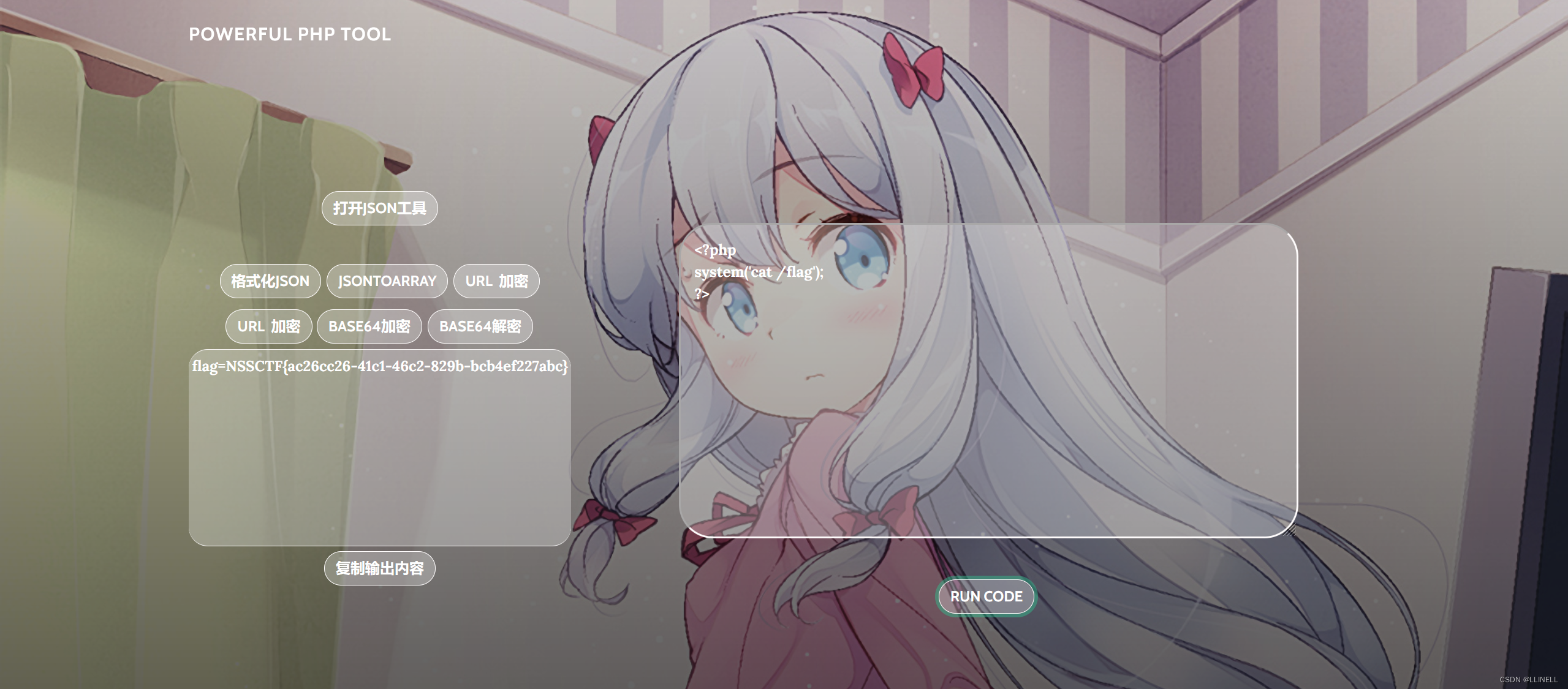

用system()函数调用、执行ls /命令,查看根目录

发现存在flag,cat查看flag文件 得到flag

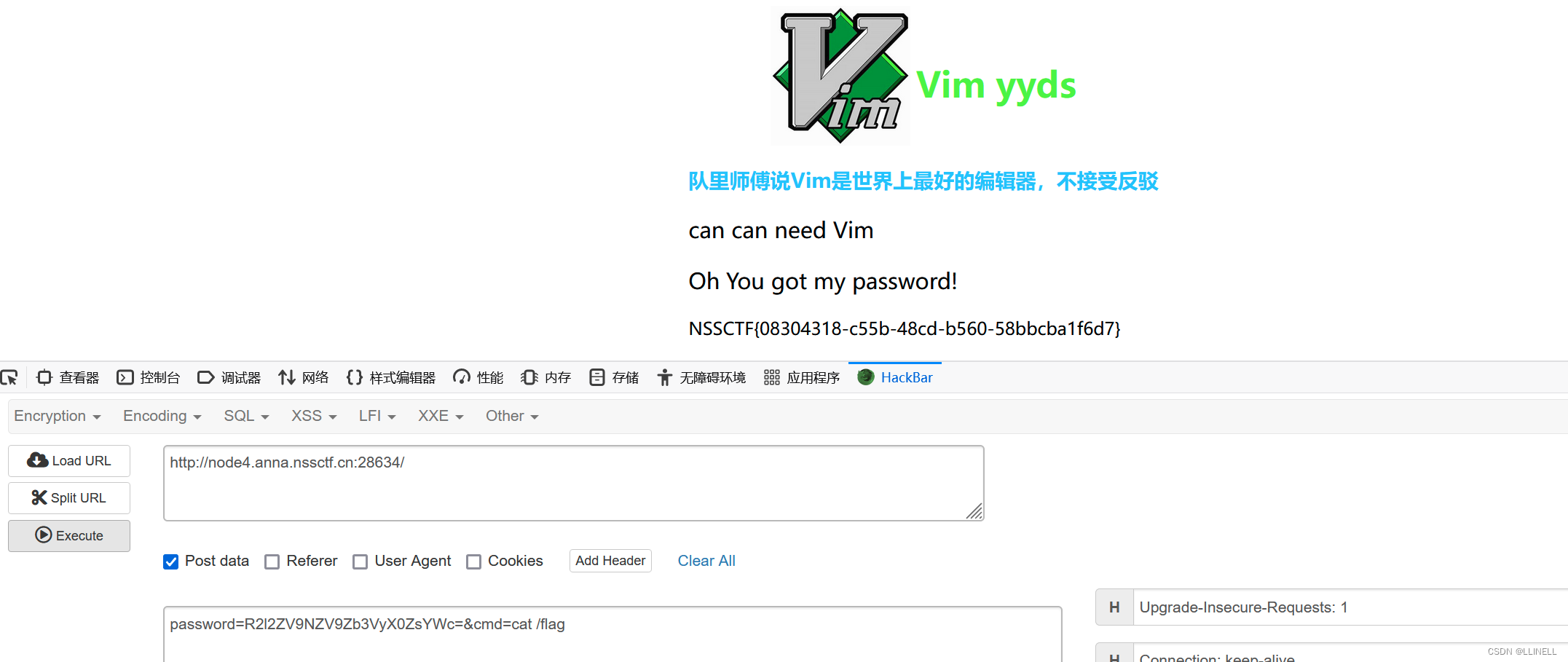

[LitCTF 2023]Vim yyds

.swp 文件

.swp 文件一般是 vim 编辑器在编辑文件时产生的,当用 vim 编辑器编辑文件时就会产生,正常退出时 .swp 文件被删除,但是如果直接叉掉(非正常退出),那么 .swp 文件就会被保留

.vim泄露

关于.vim泄露可见信息泄露(ctfhub)-CSDN博客

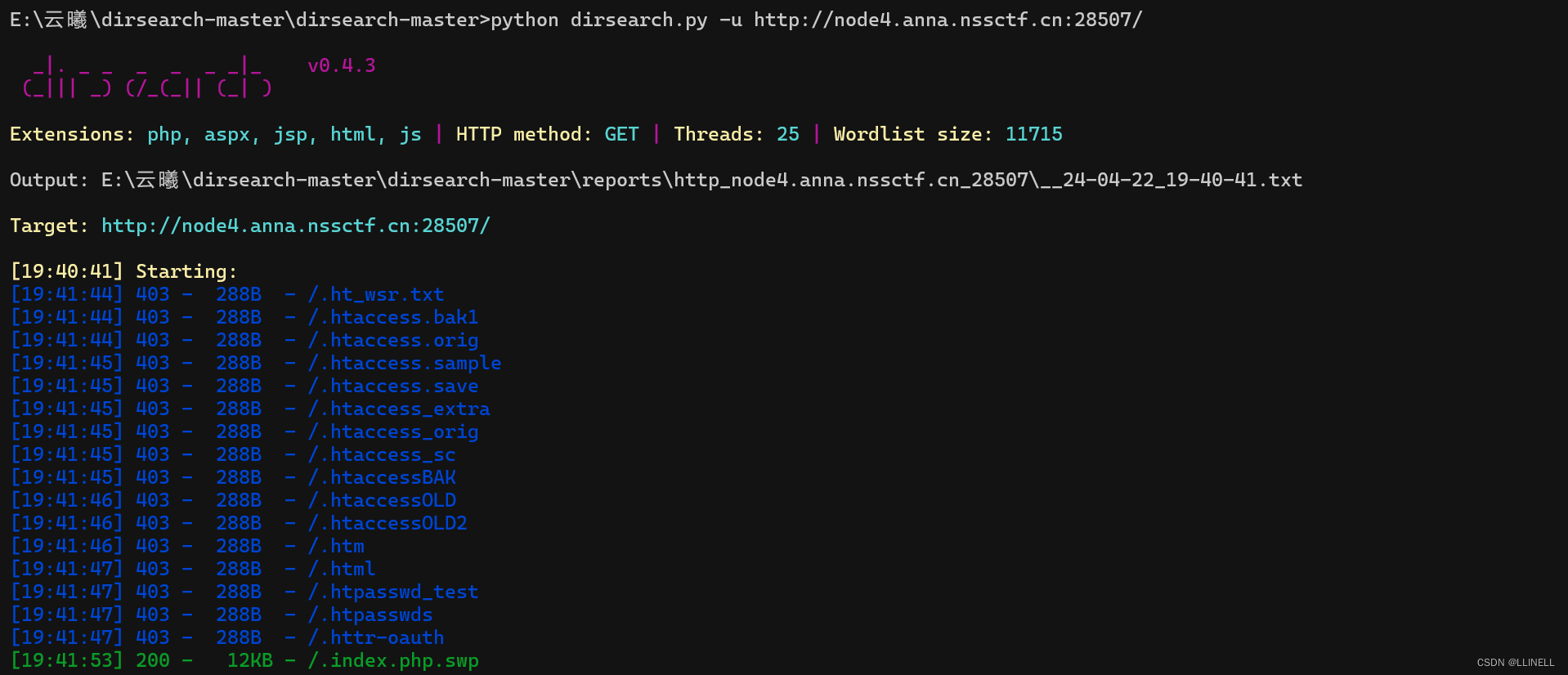

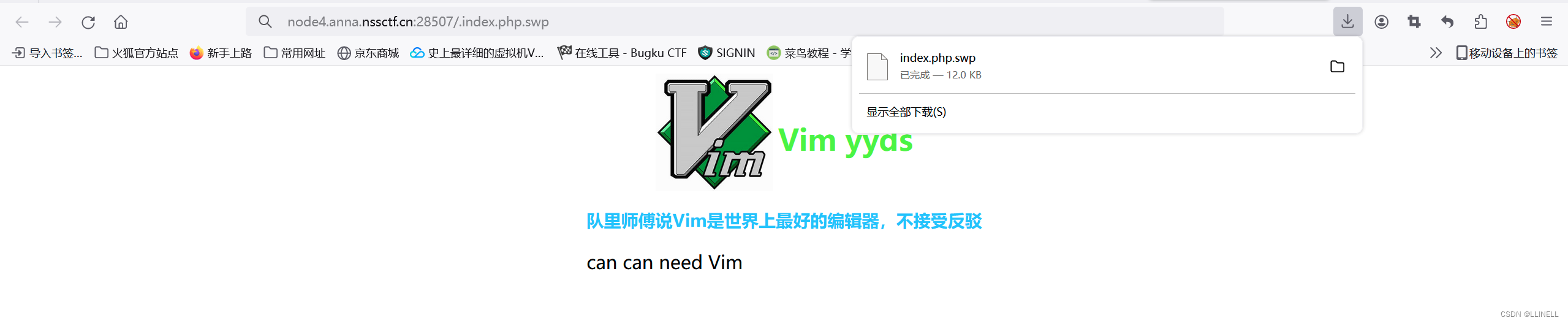

题目提示了vim泄露 源码泄露,使用dirsearch扫描,找到200的可以访问路径,下载url/.index.php.swp

Vim编译器是Linux操作系统,将文件index.php.swp传入kali,用vim打开文件

部分代码

<?php

error_reporting(0);

$password = "Give_Me_Your_Flag";

echo "<p>can can need Vim </p>";

if ($_POST['password'] === base64_encode($password)) {echo "<p>Oh You got my password!</p>";eval(system($_POST['cmd']));

}

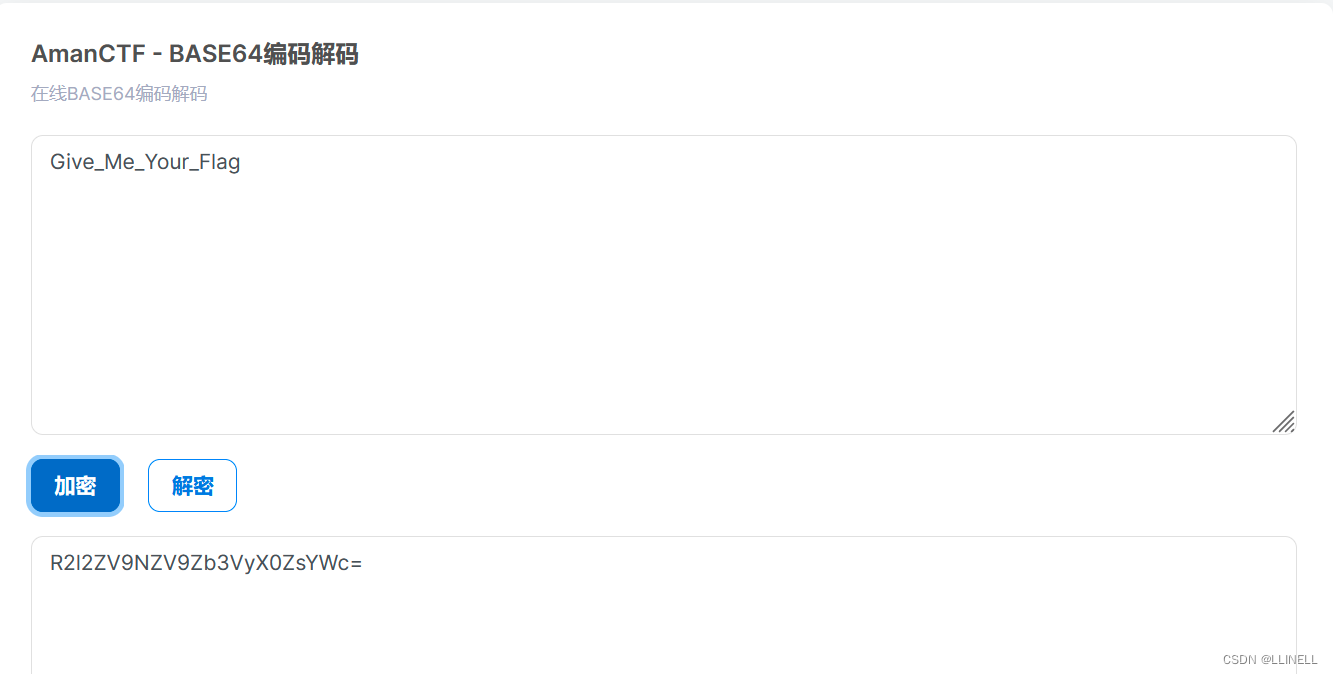

?>发现 password = "Give_Me_Your_Flag"

POST 传参了password=字符串 “Give_Me_Your_Flag” base64 加密后的值

POST 传参了cmd

两个参数用拼接符&连接起来

eval()函数把字符串按照PHP代码来计算

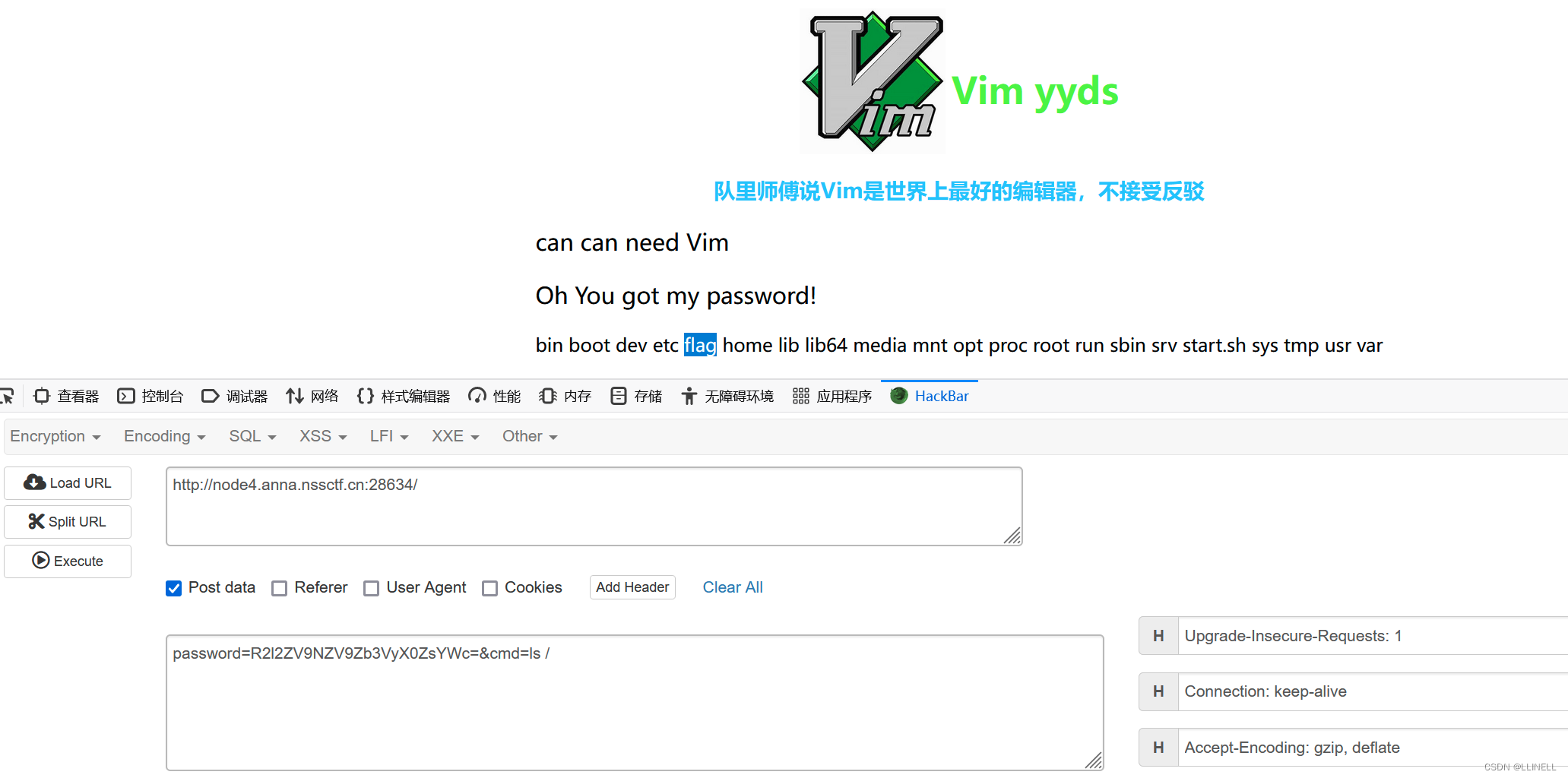

查看根目录

password=R2l2ZV9NZV9Zb3VyX0ZsYWc=&cmd=ls /

查看flag

password=R2l2ZV9NZV9Zb3VyX0ZsYWc=&cmd=cat /flag

[羊城杯 2020]easycon

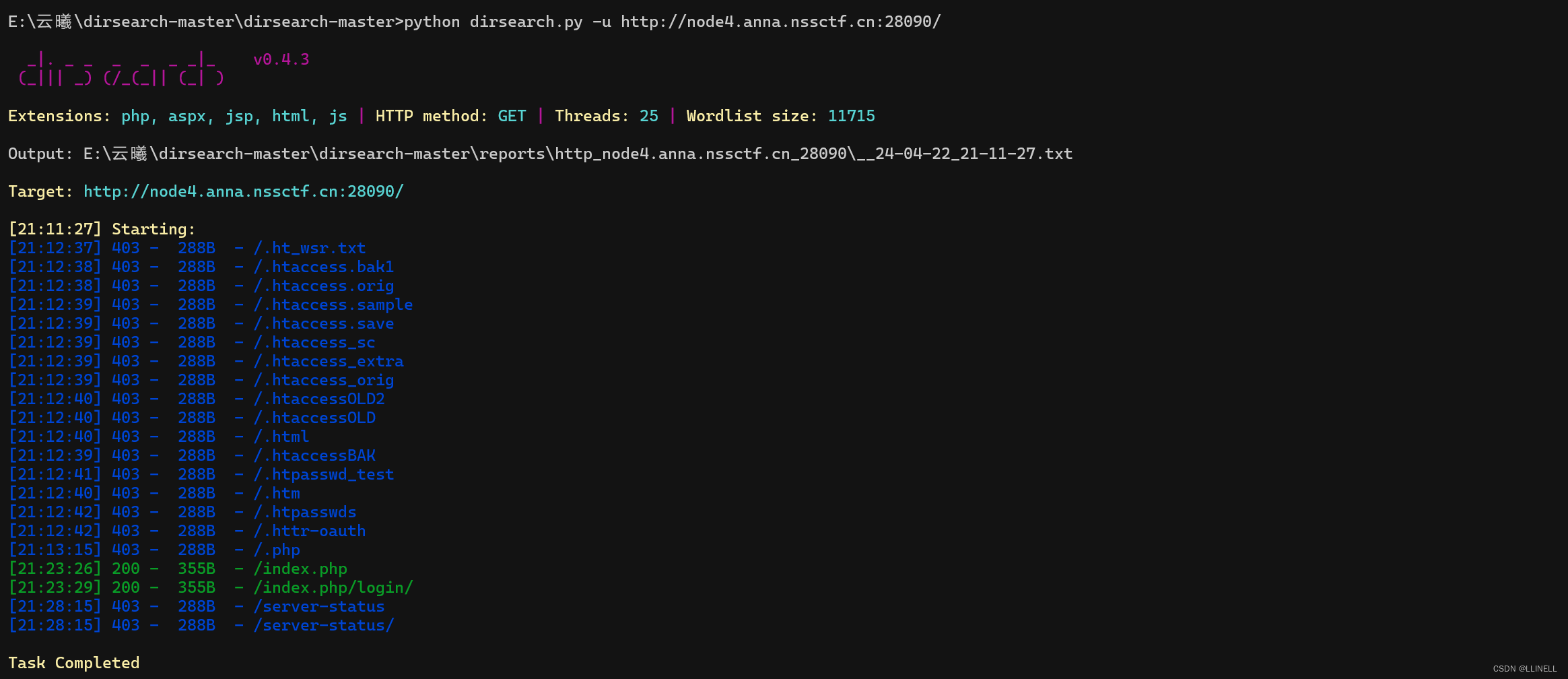

打开环境,没发现什么信息,用dirsearch扫描一下

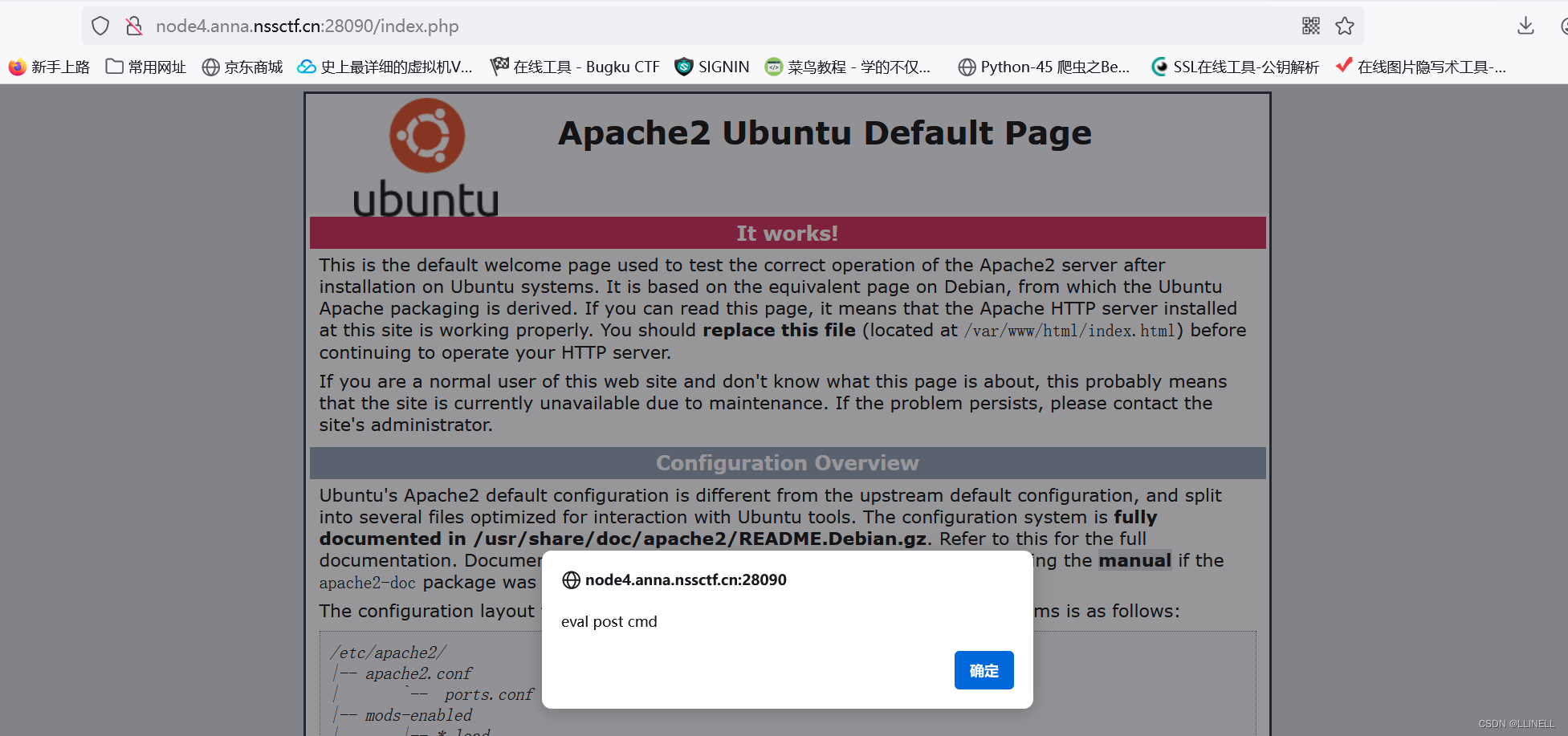

返回结果中发现存在 index.php 页面,在URL访问,有个弹窗(POST传参了cmd,说明该页面存在后门)

接着跳转到了这个图片页面

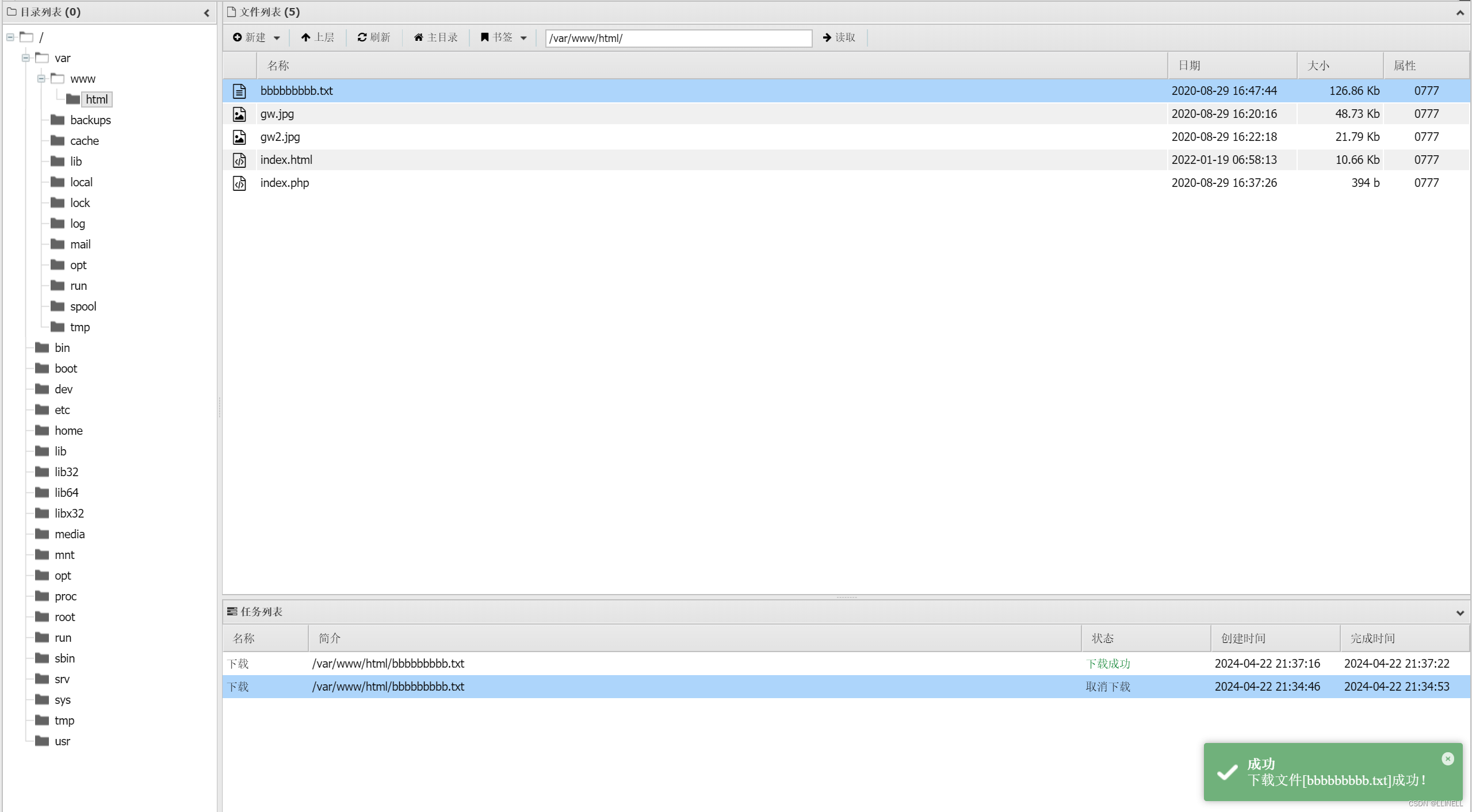

POST传参了cmd,说明该页面存在后门,于是用蚁剑连接

在根目录下发现一个 bbbbbbbbb.txt 文件

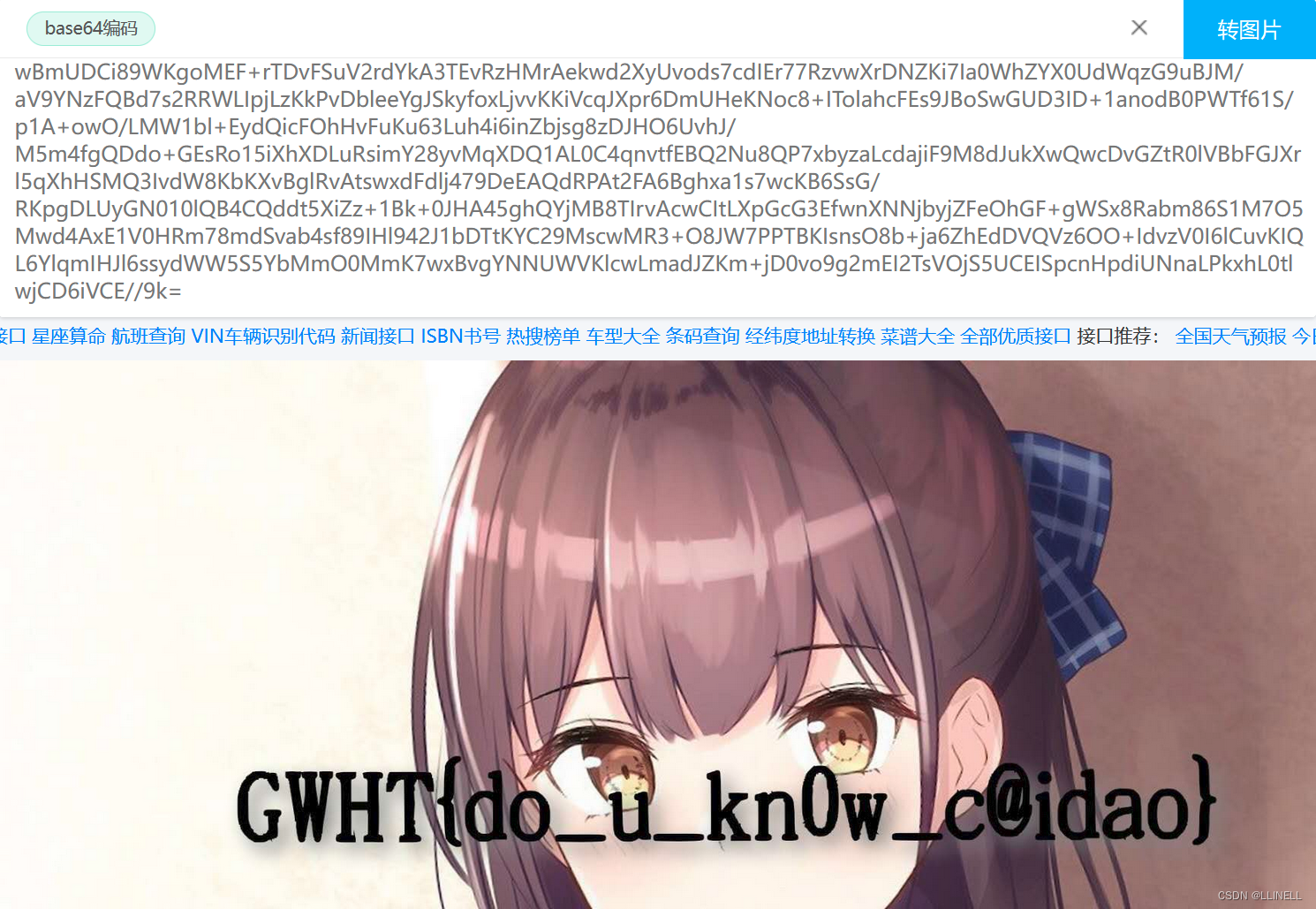

下载后打开是base64,转图片得到flag

下载后打开是base64,转图片得到flag

)

)

)

:从Unix开源开发学习应对大型复杂项目开发)