1.信息与信息技术概述

1.1 信息的定义和表示

一、信息的定义:

信息就是通过语言、文字、图形/图像、声音、视频等传播的内容。

信息≠消息,信息就是消息的内核,消息是信息的外壳。

信息不是某种信号,也不等同于知识。

数据(字母、数字符号、语音、图形/图像)是信息的载体。

1.2信息的基本特征

1、普遍性

2、时效性、价值性

信息不能直接提供物质需要,却能满足人们精神生活的需要;从而促进物质、能量的生产和使用。信息的价值也具有相对性。

信息的时效性会随着时间的推移而变化,必须与价值性联系在一起。

3、依附性

信息不能独立存在,需要依附于一定的载体;同一个信息可以依附不同的媒体。

4、共享性

信息资源可以共享;信息共享不回丢失、改变;信息可以一次、多次、同时利用。

5、真伪性

人们接受到的信息,并非所有都是对事物的真实反映

6、其他特征:客观性、无限性、可度量、可识别、可转换、可存储、可处理、可增值、可再生、可传递、可压缩等。

1.3 信息的分类

1、按照信息的加工顺序可分为:一次信息、二次信息、三次信息。

2、按照信息的应用领域可分为:管理信息、社会信息、军事信息、文教信息、经济信息、和科技信息等。

3、按信息的反映形式可以分为:数字信息、图像信息和声音信息等。

2. 信息技术的发展与应用

2.1信息技术的含义

信息技术是指能扩展人的信息器官的功能,完成信息的获取、传递、加工、再生、和使用等功能的一类技术。

信息技术的“四基元”包括:感测技术、通信技术、计算机和智能技术以及控制技术。

- 感测技术:感觉器官功能的延长。

- 通信技术:传导神经网络功能的延长。

- 计算机和智能技术:思维器官功能的延长。

- 控制技术:效应器官功能的延长。

信息技术“四基元”和谐有机地合作,共同完成扩展人的智力功能的任务。

2.2信息技术的发展

以每一次信息技术革命为标志,信息技术的发展分为5个阶段:

- 第一次信息技术革命:语言的使用。(猿——>人)

- 第二次信息技术革命:文字的创造。(信息的存储首次超越了时间和地域的限制。)

- 第三次信息技术革命:印刷的发明。(为知识的积累和传播提供了更为可靠的保证)

- 第四次信息技术革命:电报、电话、广播和电话的发明和普及应用。(进一步突破了时间与空间的限制)

- 第四次信息技术革命:电子计算机的普及应用及计算机与现代通信技术的有机结合。(将人类社会推到了数字化时代)

3. 数制与信息编码

3.1 数制的基本概念

数制也称为计数制,用一组固定的符号和统一的规则来表示数值的方法。常用的数制采用进位计数制。

进位计数制涉及:数码、基数和位权三个基本概念。

常见的进位计数制有:十进制、二进制、八进制、十六进制

3.2不同进制之间的转换

3.3计算机中字符的编码

一、西方字符的编码:

- ASCII码美国标准信息交换码。

- 编码规则:由七位二进制数组成,可表示128种字符。

- 控制字符:前32个字符+空格+Del

- 图形字符:可显示和打印(94个)

- ASCII码:实际占用8个二进制位,最高补0。

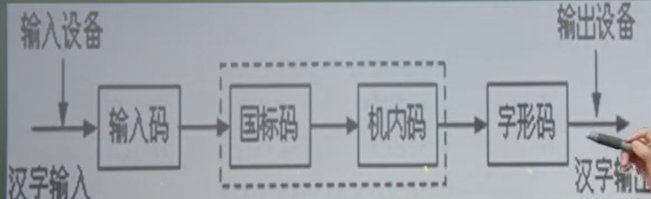

二、汉字的编码:

1、汉字输入码

数字编码:以遗传数字代表一个汉字;特点是:无重码,记忆难,不易快速录入。

字音编码:以汉字读音为基础确定的编码;特点是:易学,重码多。

字形编码:以汉字的形状确定的编码;其特点:重码率低,击键次数少。

音形编码:以汉字的读音确定的编码

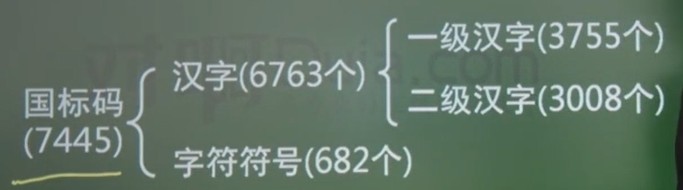

2、国标码

以国家标准局公布的GB2314-80规定的汉字交换码作为标准进行编码。

3.汉字内码

是汉字在计算机内部存储、处理和传输用的信息代码。

将国标码每个字节加80H。

4.汉字字形码

用在显示或打印输出汉字时使用的汉字编码。

字形码分为:点阵字形和矢量自行两种。

自阵字形:不论汉字的笔画多少,都可在同样大小的方块种写出从而把方块分割成许多小方块,组成一个点阵,每个小方块就是二进制的一个位。

点阵字形:

| 汉字点阵类型 | 点阵 | 占用字节 |

|---|---|---|

| 简易型 | 16✖16 | 32 |

| 普及型 | 24✖24 | 72 |

| 提高型 | 32✖32 | 128 |

| 精密型 | 96✖96 | 1152 |

5.汉字地址码

汉字字库种存储汉字自行信息的逻辑地址码。以简化内码到地址码的转换。

三、各种汉字代码之间的关系

汉字的输入、处理和输出的过程,实际上是汉字的各种代码之间的转换过程。

四、二维码

二维码(Quick Response Code)是用特定的几何图形按照一定规律在平面(二位方向)上分布的黑白相间的图形。

二维码的优点:高密度编码,信息容量大:编码范围广;容错能力强,具有纠错功能;译码可靠性搞;可引入加密措施;成本低,易制作,持久耐用;条码符号形状,尺寸比例大小可变;可使用激光或CCD阅读器识别。

二维码缺点:成为手机病毒、钓鱼网传播的新渠道。

4.信息的传递与获取

4.1 信息的传递

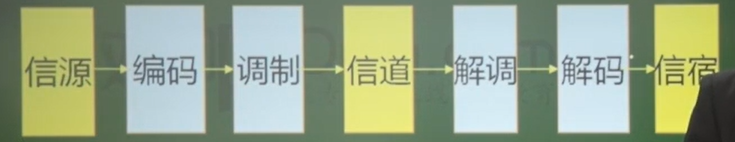

信息在空间的传递,也就是通信的过程:

信源——>编码——>信道——>解码——>信宿(输入、加工、输出)

4…2 信息的获取

1、定位信息需求——准确获取?时间?地点?信息?

确定成果目标形式以及所需载体类型。

获取信息,首先从分析问题,开始,确定需要哪些方面的信息,以及最后需要达到怎么样的目标。

具体做法:

- 指定信息需求内容大纲

- 确定成果目标形式以及所需载体类型。

- 列出信息需求清单

2、选择信息来源——比较各种信息来源的类型、例子、优缺点。

- 事物本身。

- 他人

- 媒体

3、采集信息的工具——区分信息来源不同,获取信息也不同。

电脑、摄像机、照相机、

4、信息的保存——推荐使用电脑保存

整理信息、分类保存:

采集的信息往往比较零散杂乱,需要进行分类整理和保存。

输入计算机保存:这是目前越来越普遍采用的保存信息的颁发,暴扣文字、图像图形、动画、声音、视频等。

5、评价信息

6、反馈信息。

5 信息活动的法规

5.1信息危机

一、目前面临的信息危机

1、信息安全

信息网络的硬件、软件、以及系统中的数据收到保护,不受偶然的或恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行,信息服务不中断。

2、信息滥用

网络成瘾、侵犯版权和攻击心理

3、信息污染

宣扬色情暴力信息的网站、信息垃圾和西方网络进行温暧糊渗透意识形态入侵。

二、计算机病毒及防治。

1、计算机病毒

编制或者在计算程序中插入的破坏计算机功能或数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

2、计算机病毒的特点

破坏性、传染性、潜伏性、不可预见性以及寄生性。

3、计算机病毒的主要传播途径

网络、移动存储设备、盗版光盘等。

4、计算机病毒的防治

安装正版杀毒软件且经常更新。

重要文件进行经常性备份。

建议良好的安全习惯。

不轻易使用来历不明的光盘和移动磁盘等,使用前先杀毒处理。

发现宾度或异常时,迅速隔离。

三、计算机黑客问题

1、黑客

利用不正当手段窃取九三网络系统的口令和密码,非法进入计算机网络的人。

2、黑客常用的攻击手段

后门程序

信息炸弹

拒绝服务攻击

网络窃听

四、计算机知识产权问题

1、知识产权

也称为治理成果权,值得是治理劳动者对其创造性的智力劳动成果(包括科学基数、文学艺术、文化知识等精神产品)依法所享有的专有权利。

2、知识产权的组成部分

著作权和工业产权

3、知识产权的主要特点

专有性

4、知识产权的主要规约

国内外著作权法:《中华人民共和国著作权法》(1990)、《计算机软件保护条例》(2001)、《中华人民共和国著作权实施条例》(2002).

国际条约和协议:《伯尔尼公约》、《世界版权公约》(《日内瓦公约》)、《TRIPS协议》、《WIPO版权协议》。

五、计算机使用的道德规范

1、尊重并维护个人隐私信息

养成保护自己个人信息的习惯、尊重共和维护他人隐私。

2、使用合法软件

抵制盗版软件,维护计算机软件的知识产权。

3、遵守相关法律

地址计算机犯罪,严于律己

六、中小学信息伦理道德与网络使用规范

1、信息伦理道德

在信息的开发、传播、检索、获取、管理和利用的过程中,调整人与人之间、人与社会之间的利益关系,规范人们的行为准则,知道热舞你们的行为准则,指导人们在信息社会中做出正确的或和善的选择和评价。

2、中小学信息伦理道德教育的内容

为集体、这个与人类社会造福

遵守信息法律法规。

抵制不良信息行为。

不损害他人利益。

不随意发布信息。

培养合理合作精神。

5.2法律法规

1、中华人民共和国刑法

- 285条:侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统。

- 286条:对计算机信息系统以及其中的数据程序进行改、增、删、干扰。

- 287条:利用计算机实施金融诈骗、盗窃、窃取信息、贪污和挪用公款等。

2、计算机软件保护条例

- 23条:软件著作权(合法享有)。

- 24条:典型的侵权行为。

3、全国人民代表大会常务委员会关于维护互联网安全的决定

- 利用互联网造谣、诽谤或者发表、传播其他有害信息,煽动颠覆国家政权、推翻社会主义制度,或者煽动分裂国家,破坏国家统一。

6 总结

了解:信息的概念和特征;信息的分类;信息技术的发展;信息的传递与获取;信息活动的法规。

识记:二进制的特征;字符编码(ASCII);汉字编码;二维码。

掌握:各种数值之间的相互转换。

。

- 286条:对计算机信息系统以及其中的数据程序进行改、增、删、干扰。

- 287条:利用计算机实施金融诈骗、盗窃、窃取信息、贪污和挪用公款等。

2、计算机软件保护条例

- 23条:软件著作权(合法享有)。

- 24条:典型的侵权行为。

3、全国人民代表大会常务委员会关于维护互联网安全的决定

- 利用互联网造谣、诽谤或者发表、传播其他有害信息,煽动颠覆国家政权、推翻社会主义制度,或者煽动分裂国家,破坏国家统一。

6 总结

了解:信息的概念和特征;信息的分类;信息技术的发展;信息的传递与获取;信息活动的法规。

识记:二进制的特征;字符编码(ASCII);汉字编码;二维码。

掌握:各种数值之间的相互转换。

)

)