信息收集-APP及其他资产等

- 信息收集-APP及其他资产等

- 一、APP提取季抓包及后续配合

- 1、某APK一键提取反编译

- 2、利用bp抓取更多URL

- 二、某IP无web框架下的第三方测试

- 1、各种端口一顿乱扫 —— 思路

- 2、各种接口一顿乱扫 —— 思路

- 3、接口部分一顿测试 —— 思路

- 三、**案例演示**

- 1、`45.33.42.112`

- 2、群友 WEB 授权测试下的服务测试 --- `www.caredaily.com` 。

信息收集-APP及其他资产等

在安全测试中,若 WEB 无法取得进展或无 WEB 的情况下,我们需要借助 APP 或其他资产在进行信息收集,从而开展后续渗透。

一、APP提取季抓包及后续配合

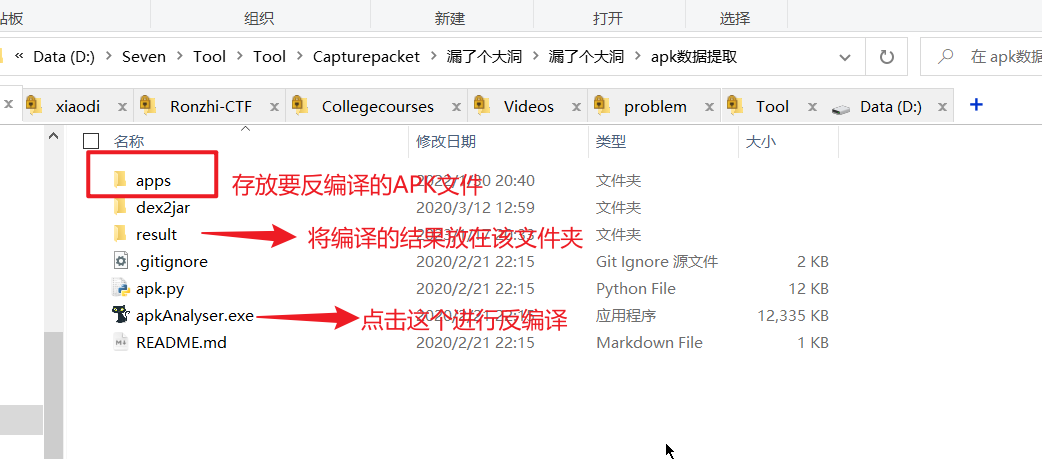

1、某APK一键提取反编译

-

漏了个大洞检测APP。

-

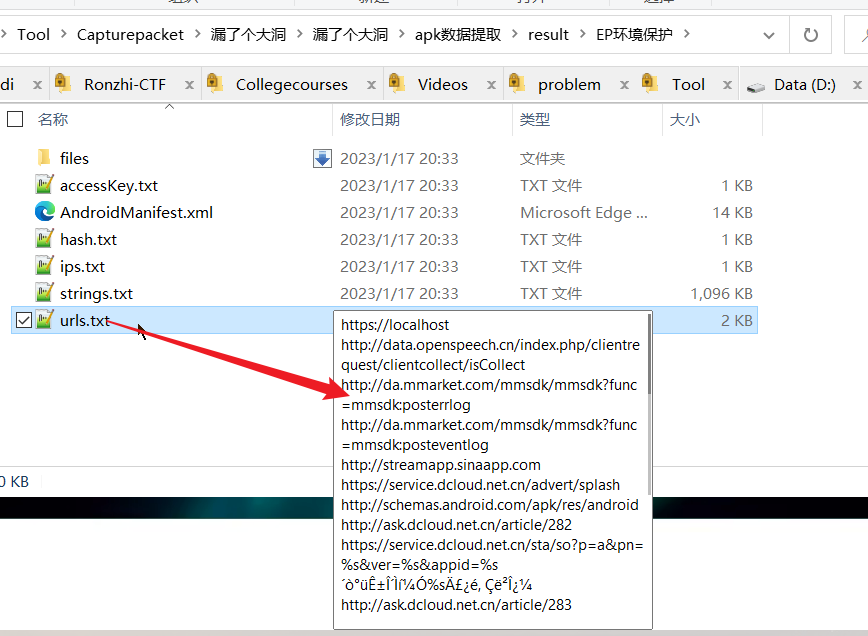

提取到URL。

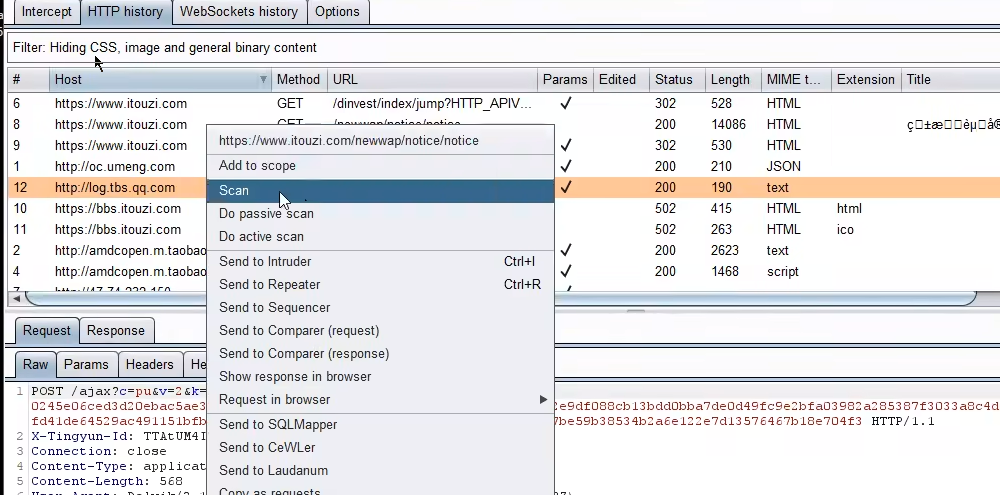

2、利用bp抓取更多URL

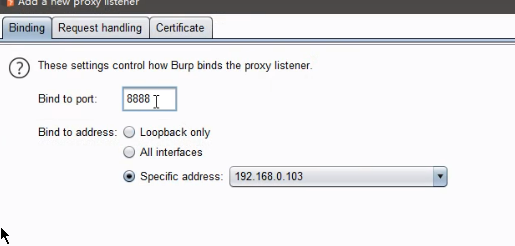

手机IP地址:192.168.1.3

kali:192.168.1.9

- 监听端口设置。

-

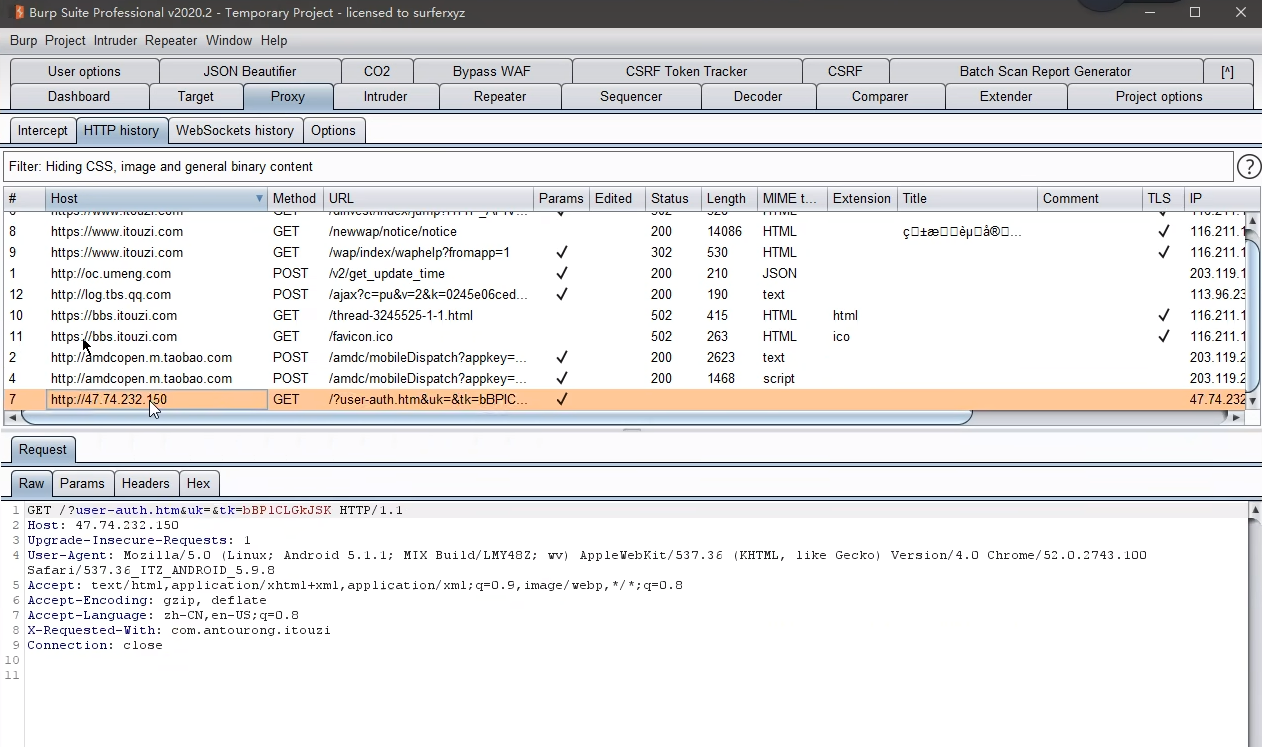

获取URL。

- 将APP中能点的按钮都尝试点一下。

- 将APP中能点的按钮都尝试点一下。

-

发送到scan进行漏洞扫描(准确率不高)。

二、某IP无web框架下的第三方测试

1、各种端口一顿乱扫 —— 思路

2、各种接口一顿乱扫 —— 思路

3、接口部分一顿测试 —— 思路

三、案例演示

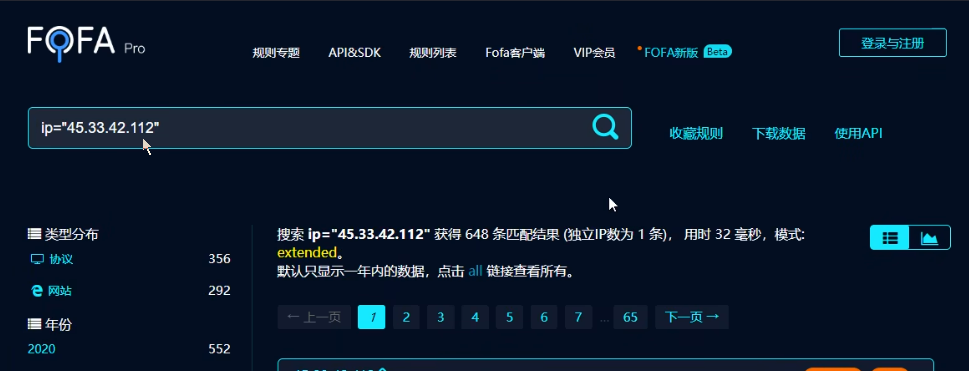

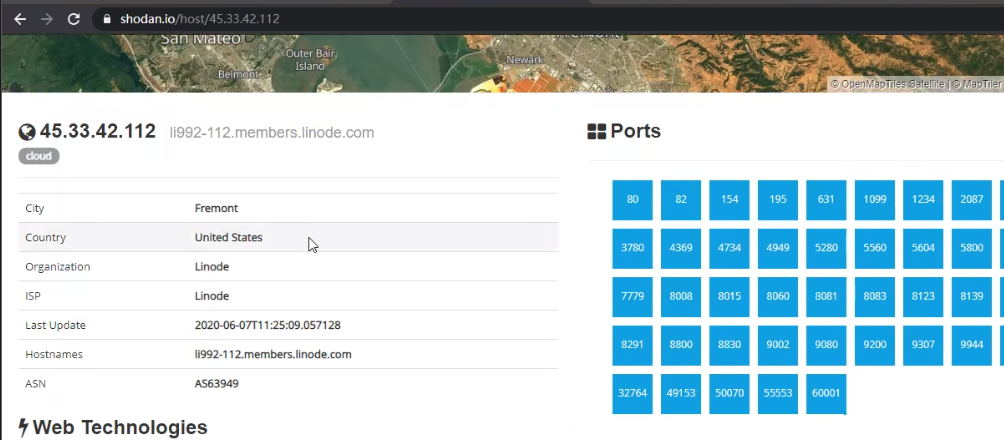

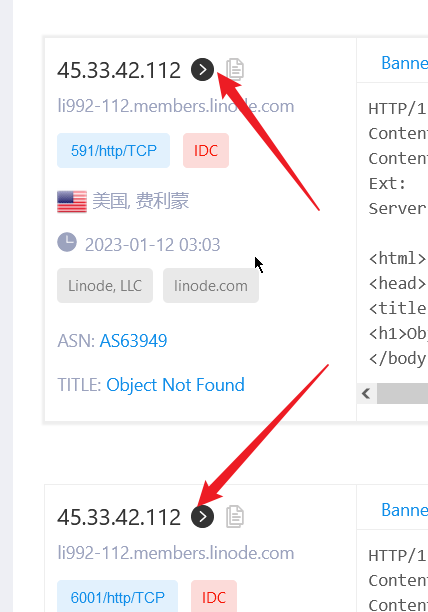

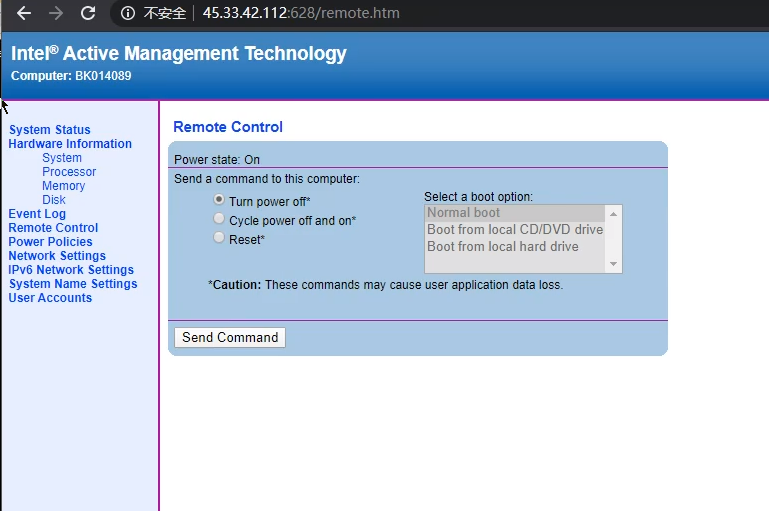

1、45.33.42.112

- 打开网站发现一片空白。

-

nmap扫描。

-

FOFA扫描。

-

shodan扫描。

-

ZoomEye扫描。

-

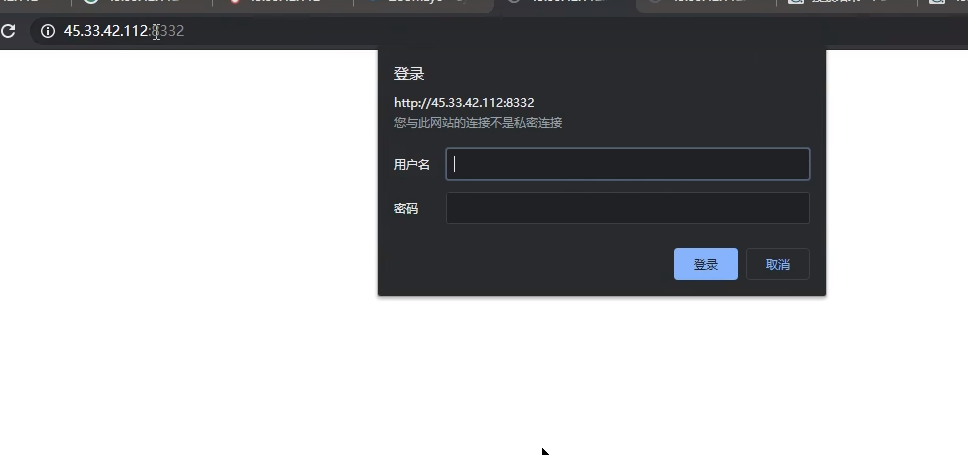

点击返回特殊内容的端口。

-

尝试登录,没有登录进去,通过源码查看特殊关键字。

-

搜索关键字—ROMpage查看是否有漏洞。

-

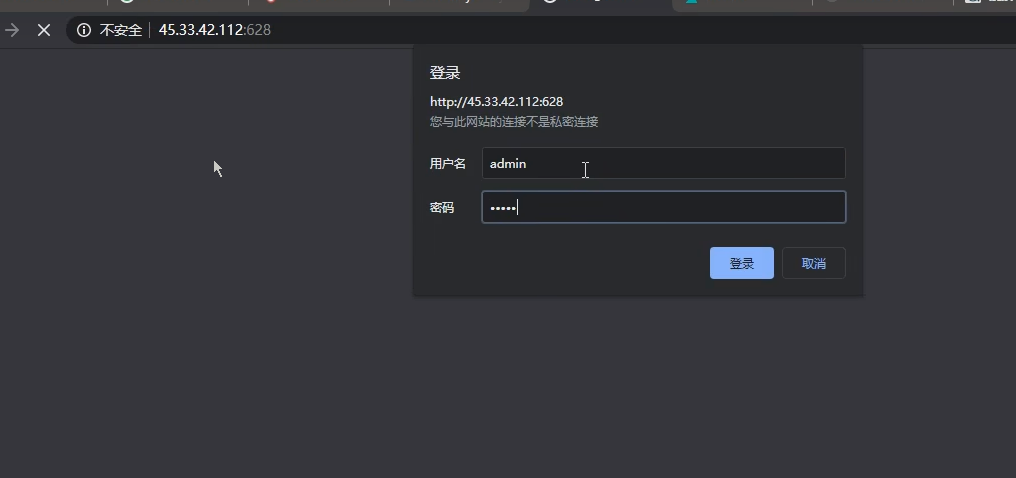

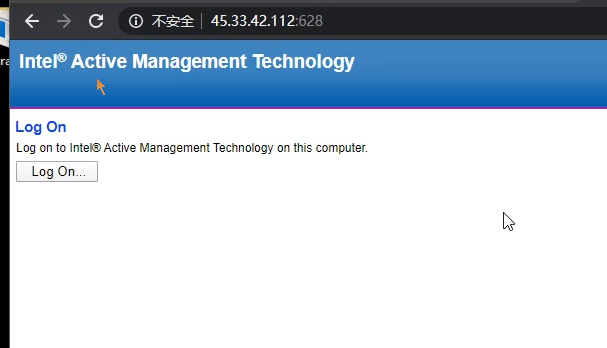

又找到了一个可以点进去的端口。尝试登录,发现可以登录。

-

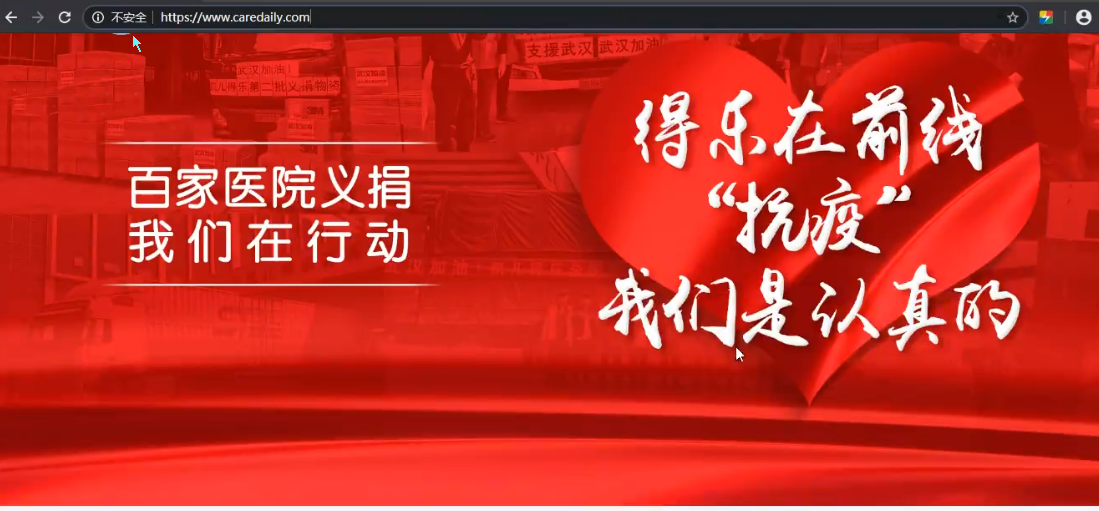

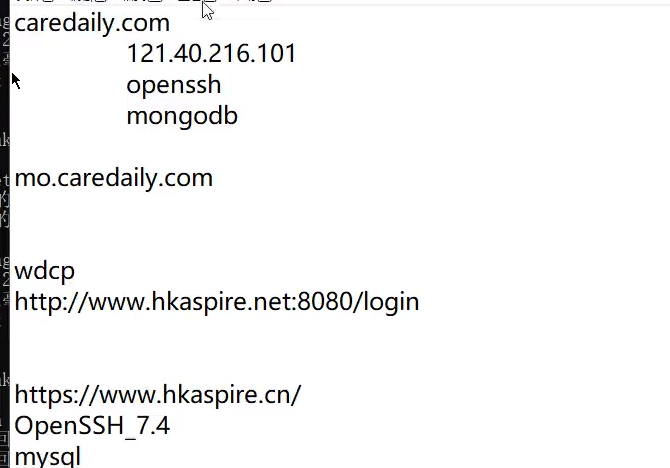

2、群友 WEB 授权测试下的服务测试 — www.caredaily.com 。

-

Web漏洞评估 — 网站功能较少,存在漏洞的可能性比较低。

-

对网站进行扫描 — 发现5个子域名。

pos.api.caredaily.com;

wsl.caredaily.com;

mo.caredaily.com

m.caredaily.com;

www.caredaily.com;

-

nmap扫描。

-

在使用黑暗引擎扫描网站的时候,不要加上www,这样就可以扫出网站的子域名。

-

shodan — 没有扫出结果。

-

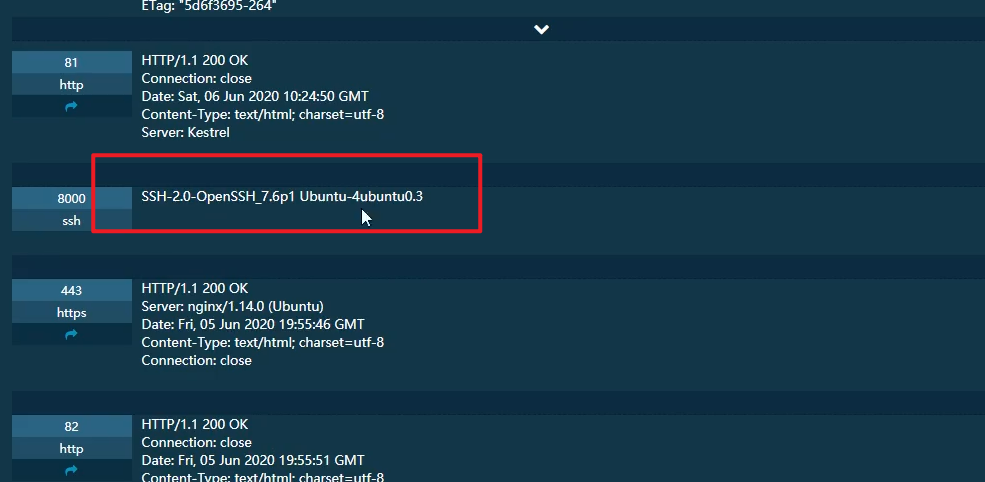

FOFA — 扫出6个结果。

- 查看www主网站的信息。

- 查看信息。

-

搜索漏洞。

-

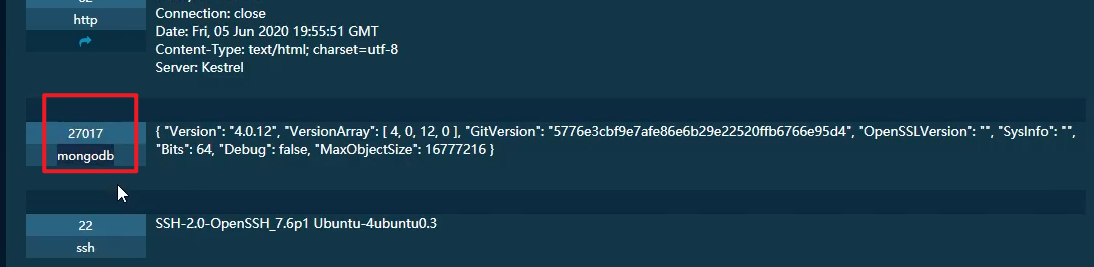

mongodb是一种数据库,可以尝试数据库爆破。

-

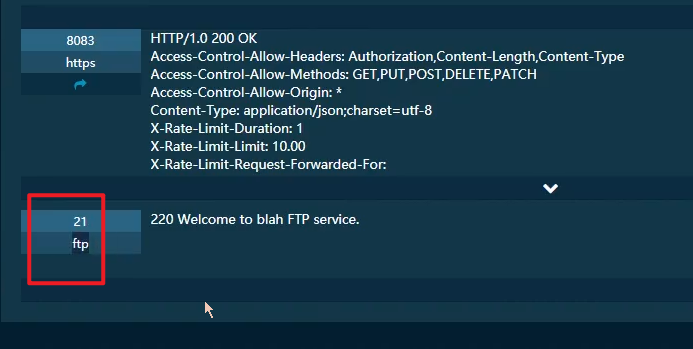

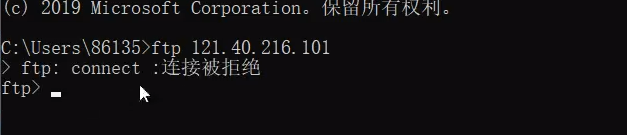

ftp可以尝试远程连接。

-

-

ZoomEye。

-

搜索子域名 — 使用谷歌和百度。

-

查看点击子域名 — 发现一个登录。

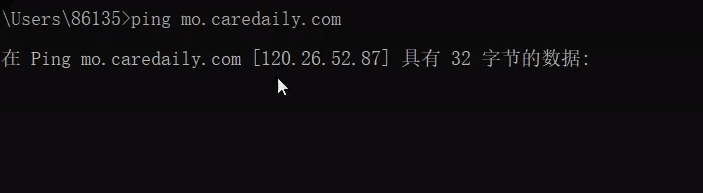

- 查看子域名的IP地址。

- 继续使用黑暗引擎和nmap扫描IP地址。

-

在线工具子域名查询。

- 旁注查询。

-

类似域名查询、备案查询。

-

查看备案查询到的地址。

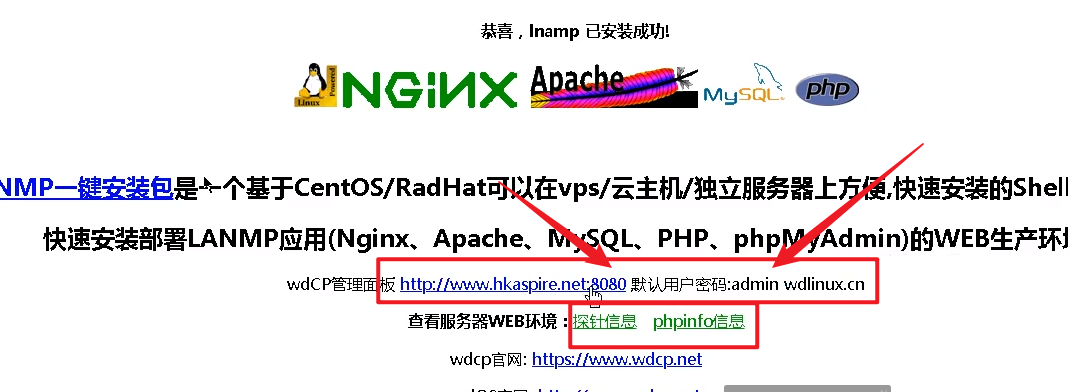

- 获取到phpinfo信息。

- 获取PHP探针信息。

- 查询漏洞。

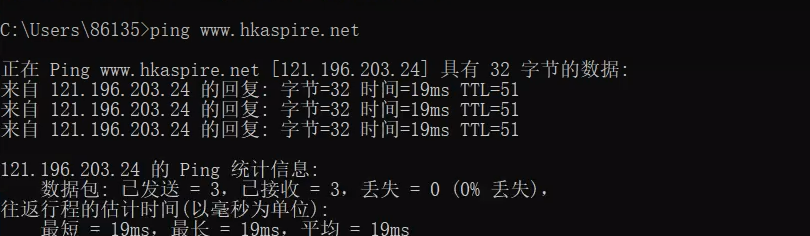

- ping地址。

- 再次使用黑暗引擎对该IP地址进行搜索。

-

-

网站接口查询 — 在主站的页脚点击防伪查询。

-

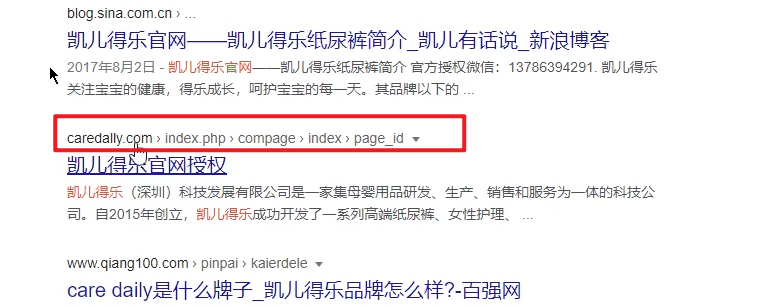

百度搜索官网名称。

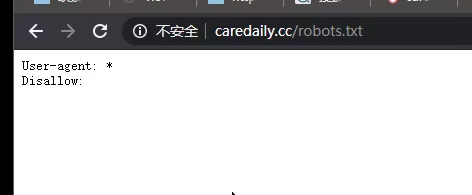

- 找到的网页/robots.txt路径 — 这里没有。

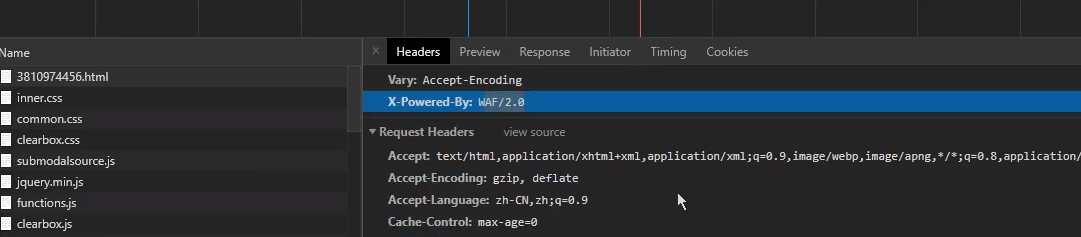

- 抓包看一下。

-

谷歌搜索官网名称。

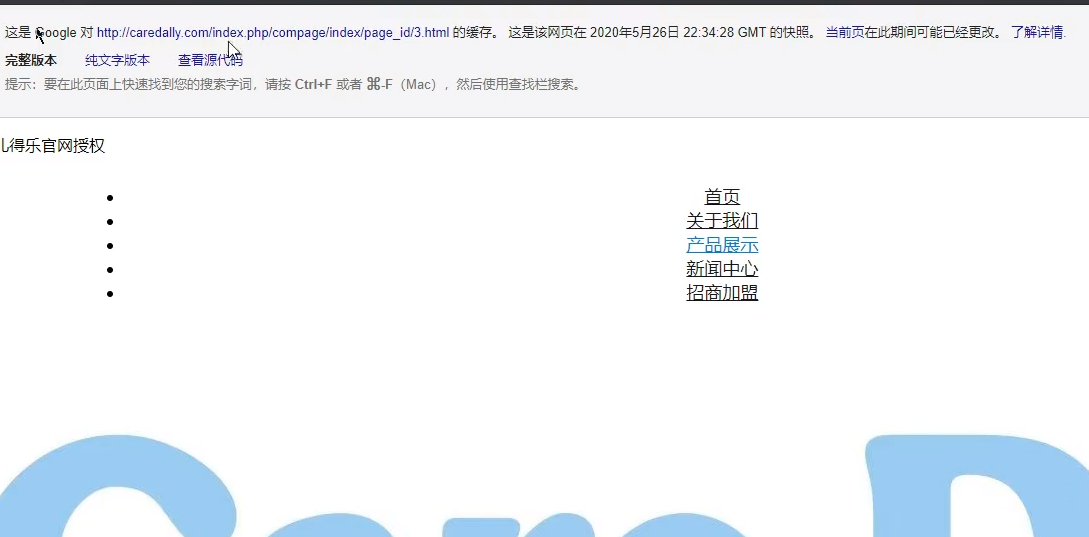

— 发现了以前使用过的网站 — 是使用php的。

- 搜索关键字。

-

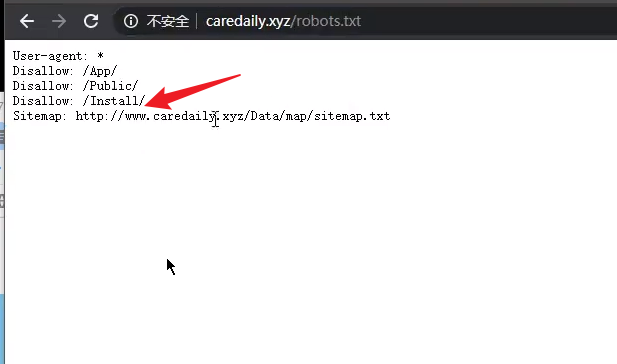

找到一个网页,查看文件路径 — caredaily.xyz/robots.txt。

-

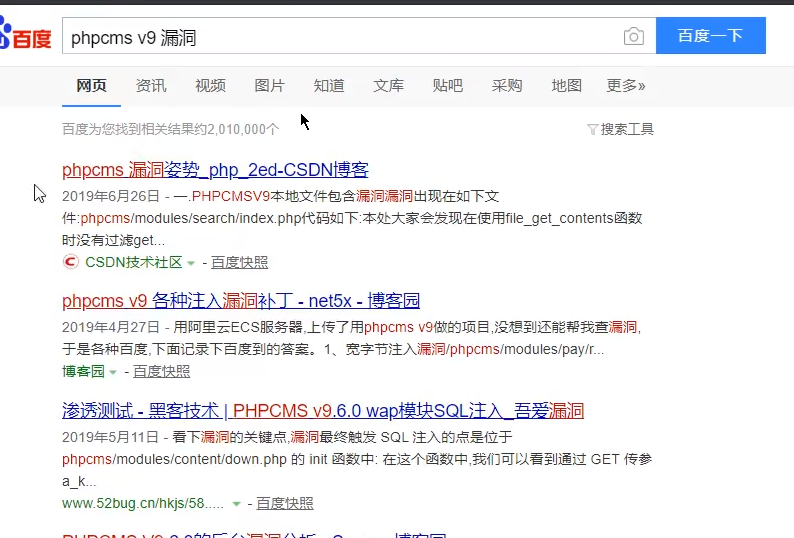

搜索漏洞。

重点:要进行记录,每个都要进行nmap扫描和黑暗引擎扫描。

——ES集群)

:linux安装 黑方容灾备份与恢复系统软件v6.0 代理)