一 Linux网络之连接跟踪 conntrack

k8s 有关conntrack的分析

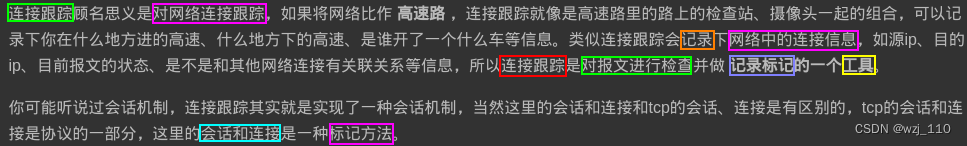

① 什么是连接跟踪

netfilter连接跟踪 conntrack 详述

![]()

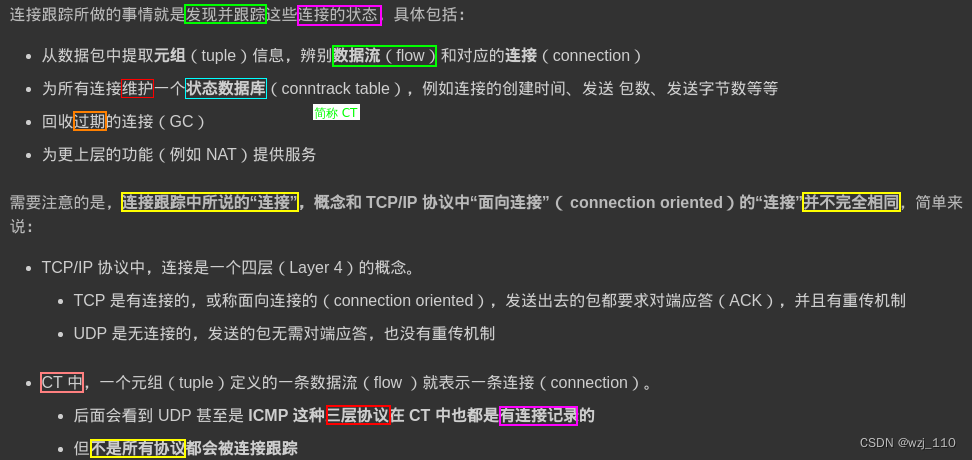

思考:连接跟踪模块会对'哪些协议'进行'跟踪'?'TCP'、UDP、ICMP、DCCP、SCTP、'GRE'② 为什么需要连接跟踪

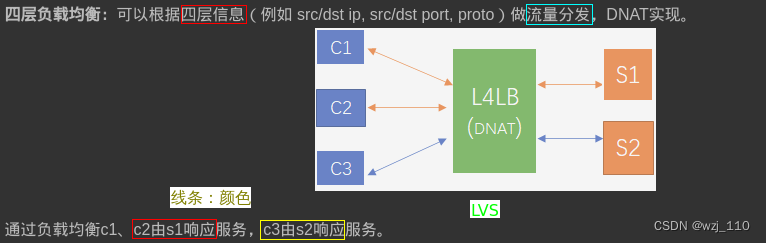

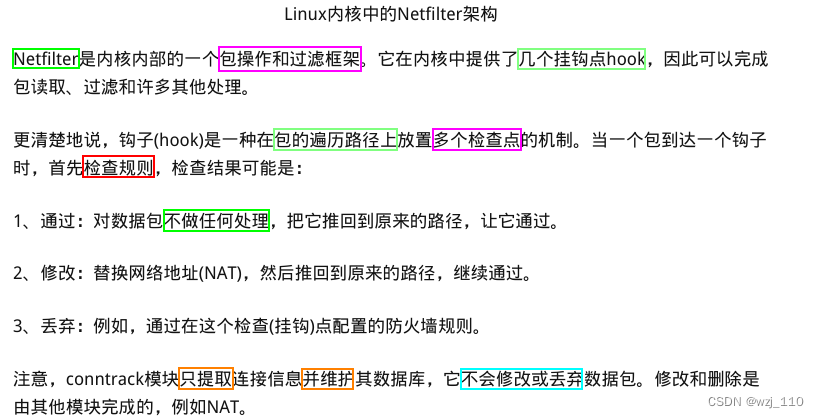

'没有'连接跟踪有'很多问题'是不好'解决'的:1、conntrack是属于'netfilter'的一部分2、netfilter主要'功能'就是对'数据包'的'过滤及更改',没有连接跟踪只能对单个数据包进行过滤3、比如之前的'无状态防火墙',有了'连接跟踪'后,则可以把'报文的生命周期延长'了4、从第一个包到最后一个包都可以关联到一起,就从对'点'的防护做到了对'线'防护,'有状态'防火墙5、有些协议如ftp、sip、tftp等有控制连接和数据连接,两个连接是有'从属关系'的备注: 如果需要对'此类流量'进行过滤,没有连接跟踪是'不好搞'的6、最主要的就是'NAT方案',可以'解决ipv4地址'不够,内网外网连接问题7、如果要'实现NAT',就需要让'内核跟踪会话'8、设置了CONFIG_NF_CONNTRACK_IPV4就可以构建ipv4 NAT9、连接跟踪的'应用场景':NAT、状态防火墙、四层负载均衡

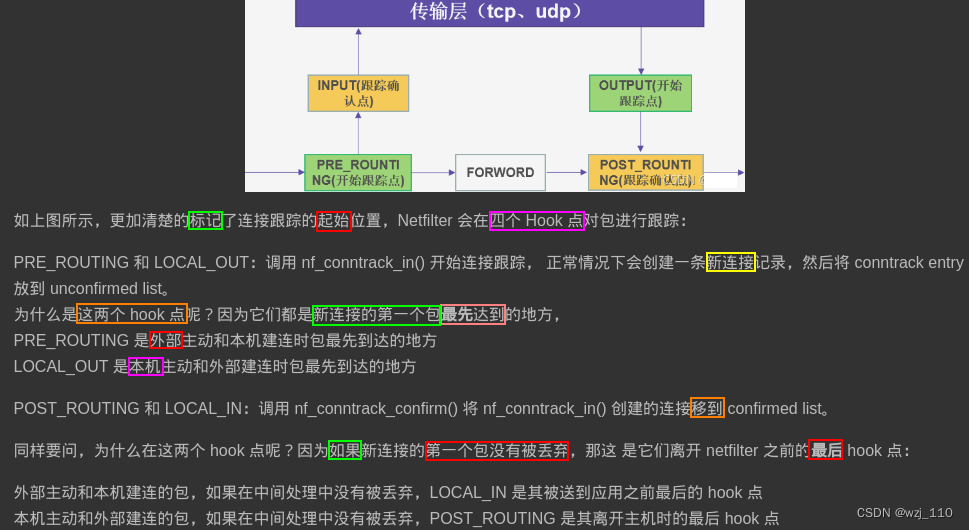

③ 连接跟踪的实现原理

连接跟踪: 有'记忆'的记录'flow'流

④ conntrack中的连接

连接跟踪

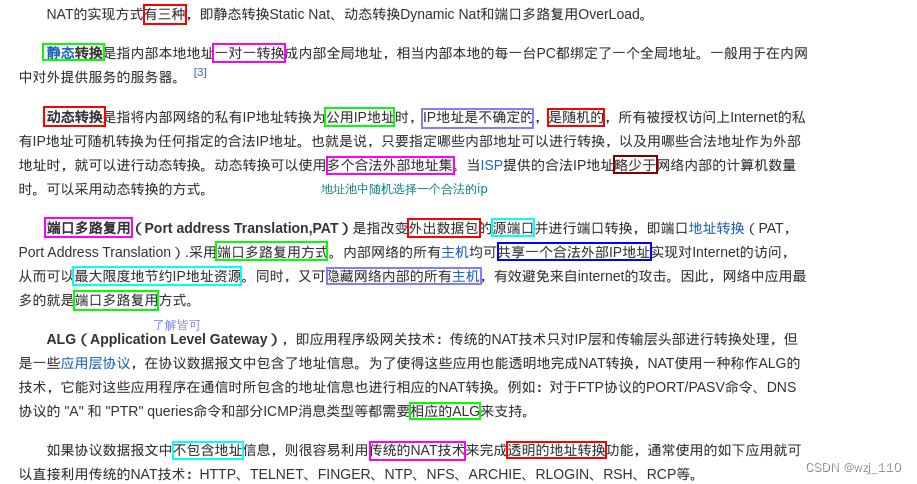

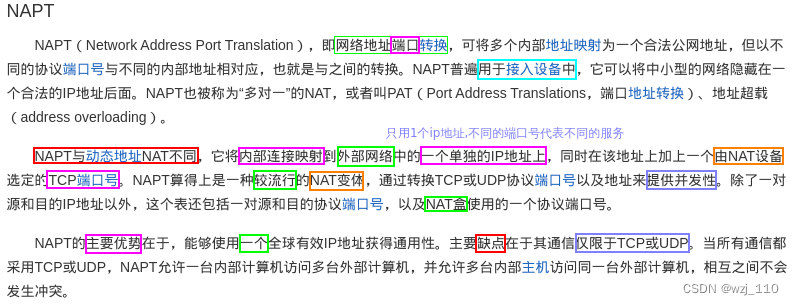

⑤ NAT网络地址转换

百度百科 NAT 阿里云 NAT 华为云 NAT

NAT也可以替换'源端口' --> 'WAF'涉及NAT还可以'进一步'分类:SNAT: '源'地址转换 --> '出公网' --> 家庭'上网'DNAT: '目的'地址转换 --> '进内网'Full NAT: 原地址和目的地址'都'转换 --> 'LVS'

⑥ 思考

思考:iptables规则会影响tcpdump抓包吗?1、答案是'不会'2、tcpdump抓包是libpcap实现的,libpcap是用bpf实现的3、bpf'位于netfilter前',所以'不会影响抓包'⑦ conntrack 命令

yum install -y conntrack

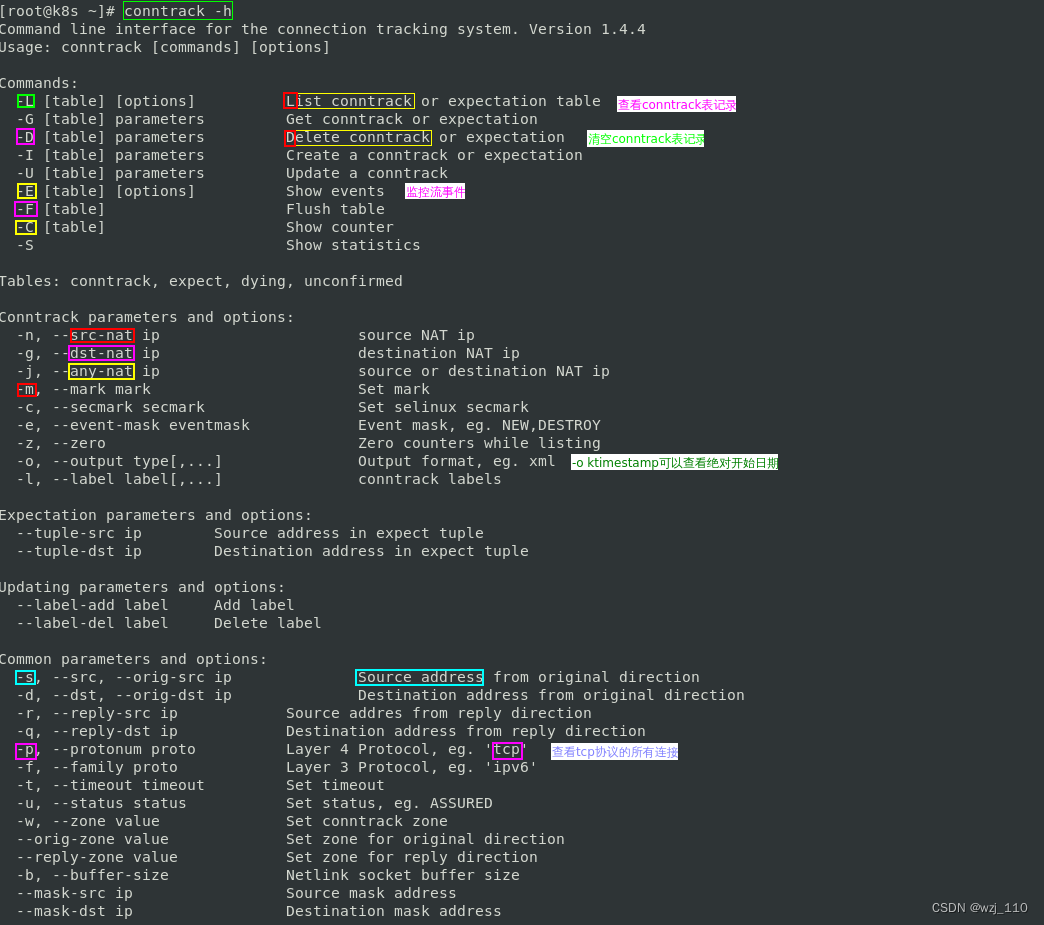

conntrack-tool工具

需求1: 查看连接跟踪表之中 'snat转换' 的'连接'conntrack -L -n 注意:连接信息之中会记载'未经转换'的ip信息需求2: 查看'绝对'开始日期需要'先执行' echo 1 > /proc/sys/net/netfilter/nf_conntrack_timestamp'启用'该功能然后 conntrack -L -o ktimestamp需求3: 如何查看一个'连接'的信息conntrack -L -s 来源ip地址根据'来源ip'来进行搜索'显示连接'的信息![]()

conntrack -L '每行'的'输出'含义解读1、第一列tcp表示'协议名'2、第二列'6'表示TCP的'协议号'3、第三列'91'表示这条连接的'TTL' 秒4、第四列'TIME_WAIT'表示'TCP的状态',这一列是'扩展'信息,并'不是'每种协议都会有5、然后是src=192.168.0.101 dst=10.10.102.155 sport=58554 dport=8000它表示该连接的'请求包'的四元组6、然后是src=10.10.102.155 dst=192.168.0.101 sport=8000它表示该连接的'回复包'的四元组7、[ASSURED]表示'该连接'的状态,说明'回复方向的包'已经'收到'过了

连接标记'说明':UNREPLIED: 表示这个连接还'没有'收到任何'回应'ASSURED: 连接上已经有'多个'数据包传输,会被标记为 ASSURED

连接跟踪详解

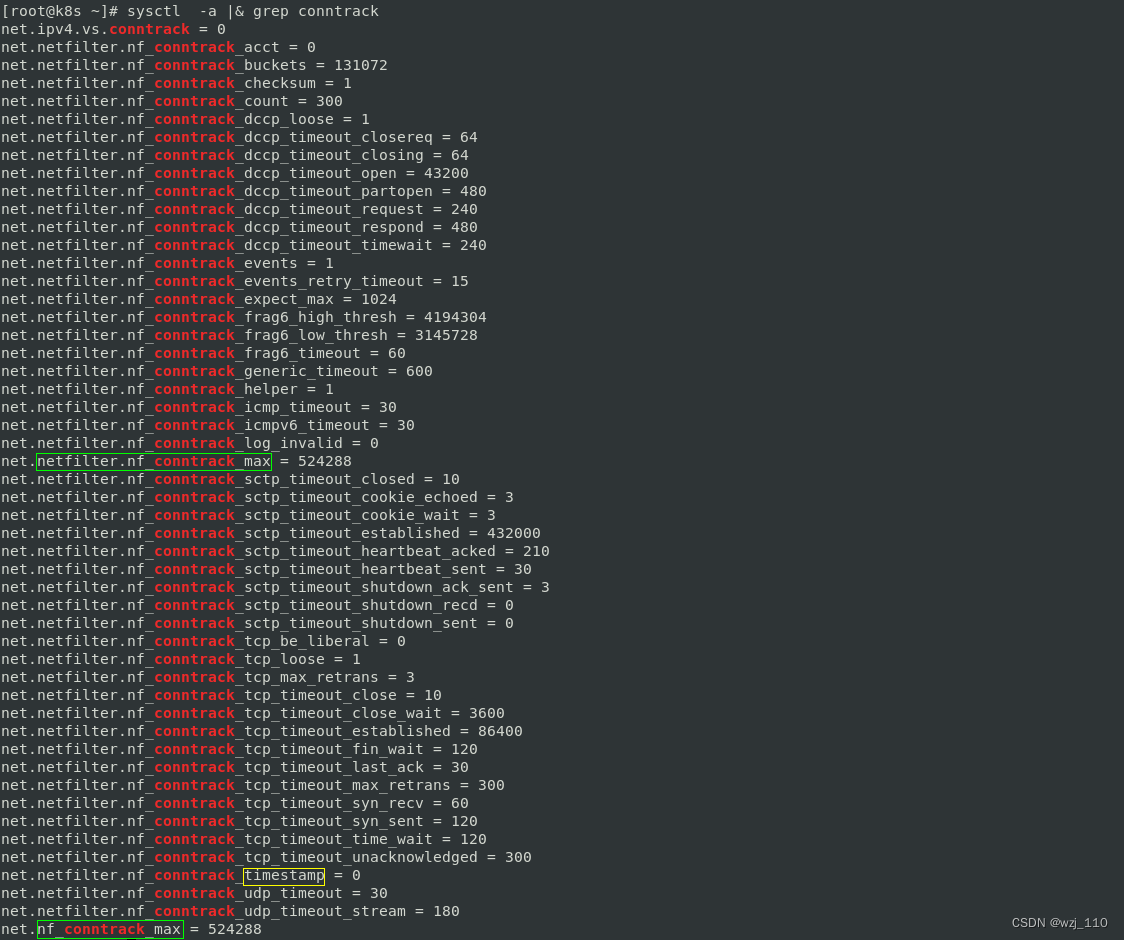

⑧ 内核参数

1、nc 表的'容量'/proc/sys/net/netfilter/nf_conntrack_max2、查看当前的'连接表 nc'之中连接的'数量'/proc/sys/net/netfilter/nf_conntrack_count3、查看nf_conntrack的'TCP连接记录时间' --> 86400 --> '24h'/proc/sys/net/netfilter/nf_conntrack_tcp_timeout_established![]()

iptables -A INPUT -m conntrack --ctstate RELATED -j ACCEPT

)

)

![[原创][4]探究C#多线程开发细节-“初步体验ManualResetEvent类带来的同步效果“](http://pic.xiahunao.cn/[原创][4]探究C#多线程开发细节-“初步体验ManualResetEvent类带来的同步效果“)

变量表)

(参数化装饰器、类装饰器))