在这篇哈巴尔网站上的推文中,我们将解释 TI 缩写背后的含义、为什么需要它、Positive Technologies 收集哪些网络威胁数据以及如何帮助企业预防网络威胁。我们将以四种情况为例,说明公司如何使用 PT Threat Intelligence Feeds 来发现恶意活动并预防攻击。

什么是 TI

当公司建立防御系统时,该系统就像一座堡垒。堡垒有保护它的围墙,有允许任何人进入的大门,也有将不速之客拒之门外的大门。瞭望塔是堡垒的重要组成部分。建造瞭望塔是为了在敌人靠近时发出预警。甚至在攻击开始之前,就可以从瞭望塔上预先知道敌方是谁,从哪儿来,计划用何类武器攻击。在信息安全系统中,这样的“瞭望塔”就是威胁情报 (threat intelligence) 的数据和利用这些数据的工具。

Threat intelligence (TI) 是描述现有或潜在网络威胁的信息。这类数据可以多种形式存在:从详细描述攻击者动机、基础设施、战术和技术的报告,到观察与网络威胁相关的特定 IP 地址、域、文件和其他人为产物。

网络威胁的形势不断变化——新的黑客组织不断涌现,新的漏洞定期被发现,攻击者正在从零开始编写或修改现有的恶意软件。跟踪这些变化,尤其是考虑到行业的特殊性,这是一项复杂的任务,需要安全运营中心 (SOC) 团队投入大量资源。

遗憾的是,尽管网络攻击(包括有针对性的攻击),的数量不断增加,但信息安全工具缺乏对当前信息安全威胁的了解,因此无法及时发现这些威胁。此外,公司本身也并非总能有效应对意外事件。

根据最新的《Devo SOC 性能报告》,26% 的公司表示,分析师要处理的警报太多,使安全运营中心 (SOC) 的工作变得苦不堪言。此外,29% 的受访企业表示无法招聘和留住技术熟练的专业人员,这一因素也致使企业难以快速发现和应对网络威胁。此外,我们的实践经验表明,专家需要花费大量时间来评估威胁的危险性并确定响应任务的优先级——即使成功发现网络隐患事件,他们也可能需要花费几分钟到几个小时的时间来查明威胁:谁攻击了公司、攻击的目的是什么以及攻击者可能采取的进一步措施。

利用 threat intelligence 数据,企业可以加快与事件风险评估和优先级安排有关的流程,并快速识别误报,及早发现攻击。

Positive Technologies 收集哪些网络威胁数据

很多公司尝试使用有关网络威胁的开放信息源,但面临此类数据质量低劣的问题。更糟糕的是,开放源码不定期更新数据、缺乏补充背景的信息,而且包含许多假阳性破坏指标,这只会使威胁管理过程更加复杂。结果显示,安全运营中心 (SOC) 团队非但没有减少工作量,反而要额外耗时来清理这些数据。

我们不断收集和分析网络威胁,然后以数据流的形式发布结果,其中包含破坏指标(信息源)。它们集成到公司的监管和信息保护系统中,为公司提供快速发现危险活动所需的背景信息,从而提高工作效率。破坏指标有助于安全运营中心 (SOC) 团队及时预防与已知攻击相关的网络事件。

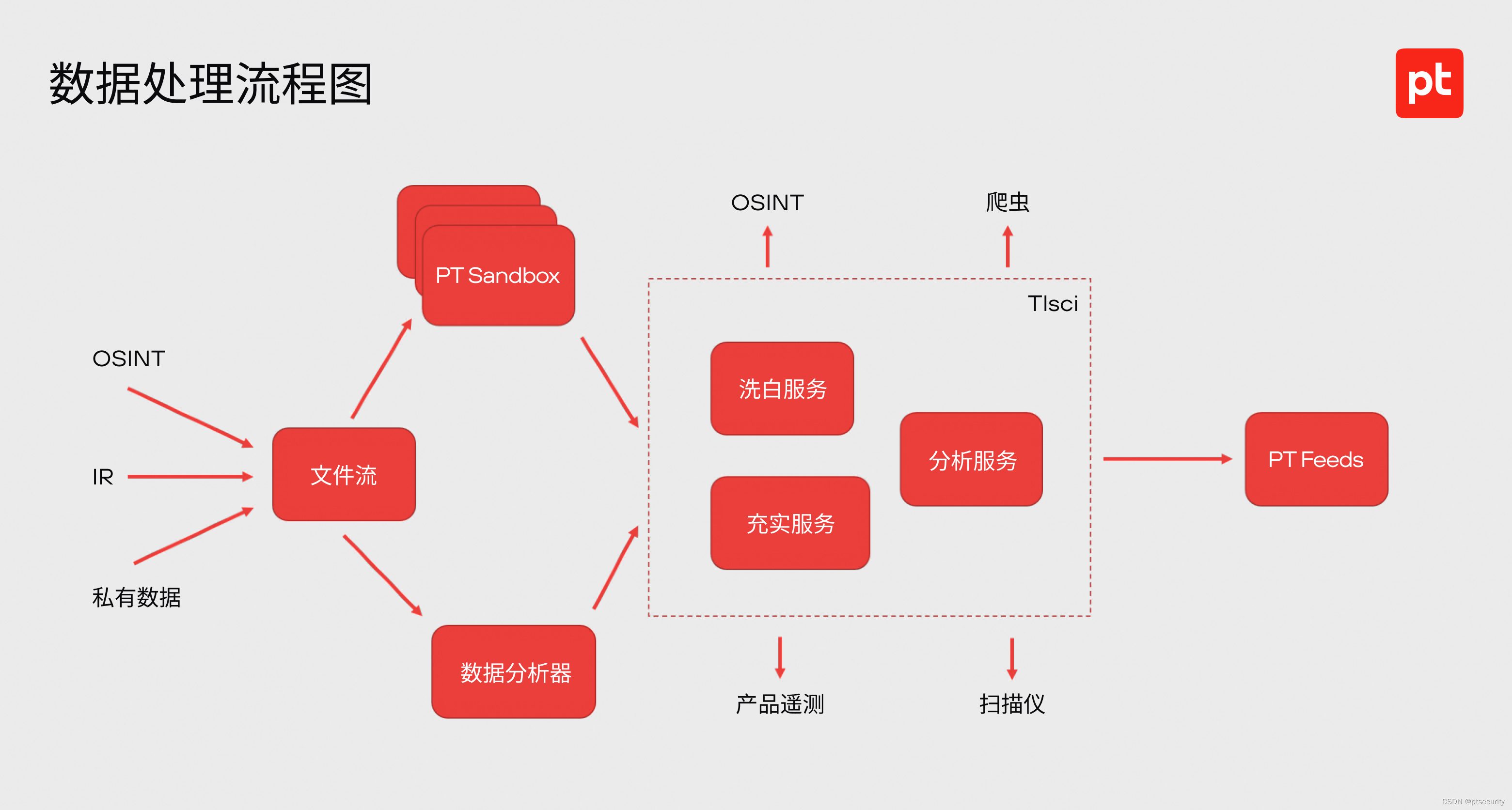

很多人可能想知道,我们从何处获取以及如何处理这些数据以用于信息源?处理网络威胁数据首先要从各种来源的文件开始。这些来源包括收集和检查文件是否为恶意软件的在线服务,以及开发和销售恶意软件的专业黑客论坛。PT Threat Intelligence Feeds 的主要特点是基于我们专家安全中心 (PT Expert Security Center) 专家们积累的威胁情报。这些数据来自对真实攻击的调查和对全球黑客组织(包括 APT 组织)活动的研究。此外,我们的专家还跟踪针对具体行业公司的特定威胁。

上一步收集的文件会被发送至处理器,在处理器中被分成两个文件流。PT Sandbox 会动态分析第一个文件流中的文件。第二个文件流在静态模式下进行自动化分析。它由我们的 threat intelligence 团队开发,专门处理文件并从中提取有用信息。然后将分析结果进行混合并进入一个专门的系统,该系统会对收到的信息进行预处理和酌量。系统随后生成数据片段,即信息源。所有破坏指标都要经过误报检查和算法验证,因此信息源中数据的质量很高。

PT Threat Intelligence Feeds 的数据处理流程图

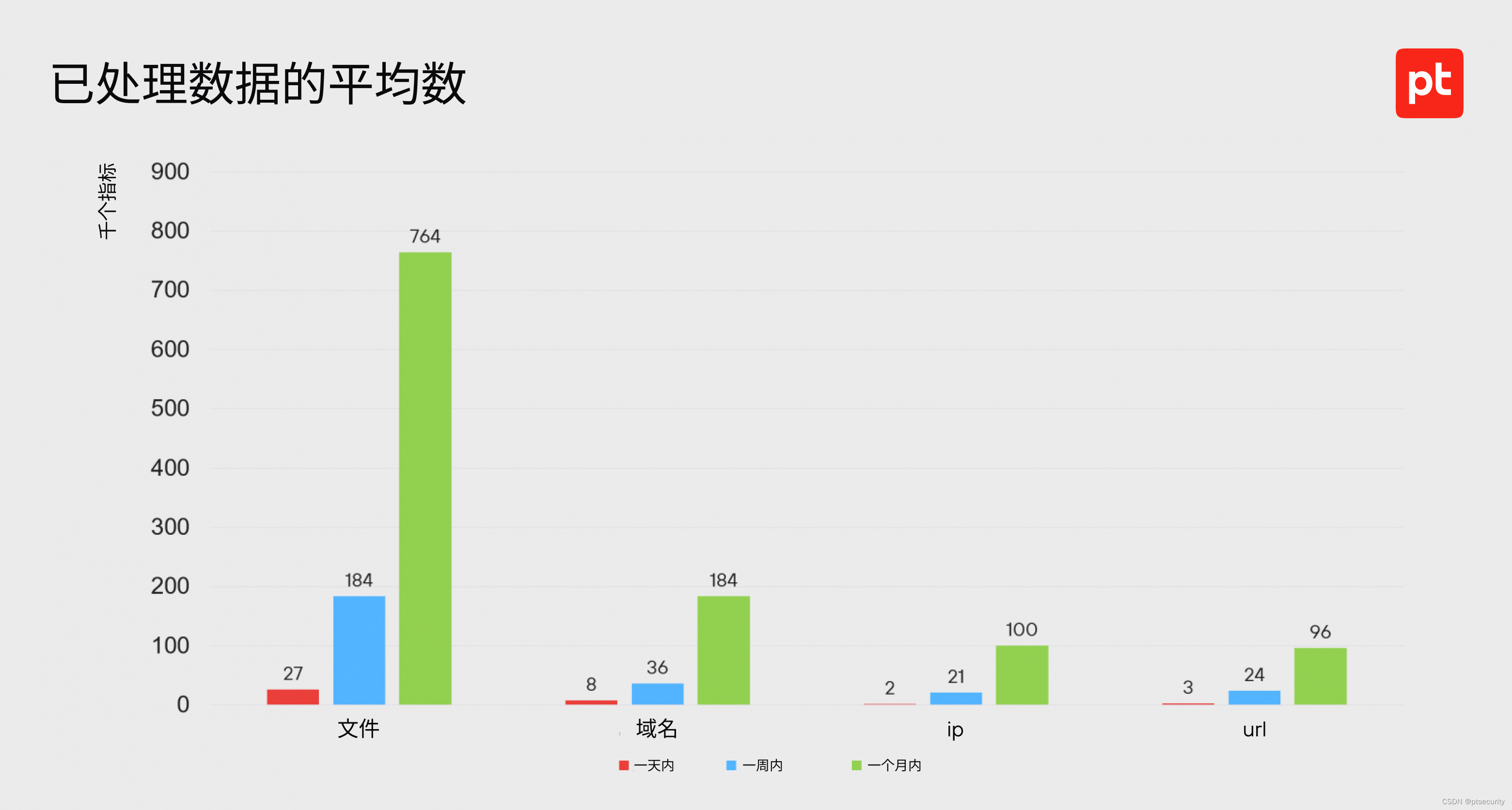

Positive Technologies 破坏指标数据库包含 IP 地址、URL、域和文件哈希值。

指标数据库中已处理数据的平均数

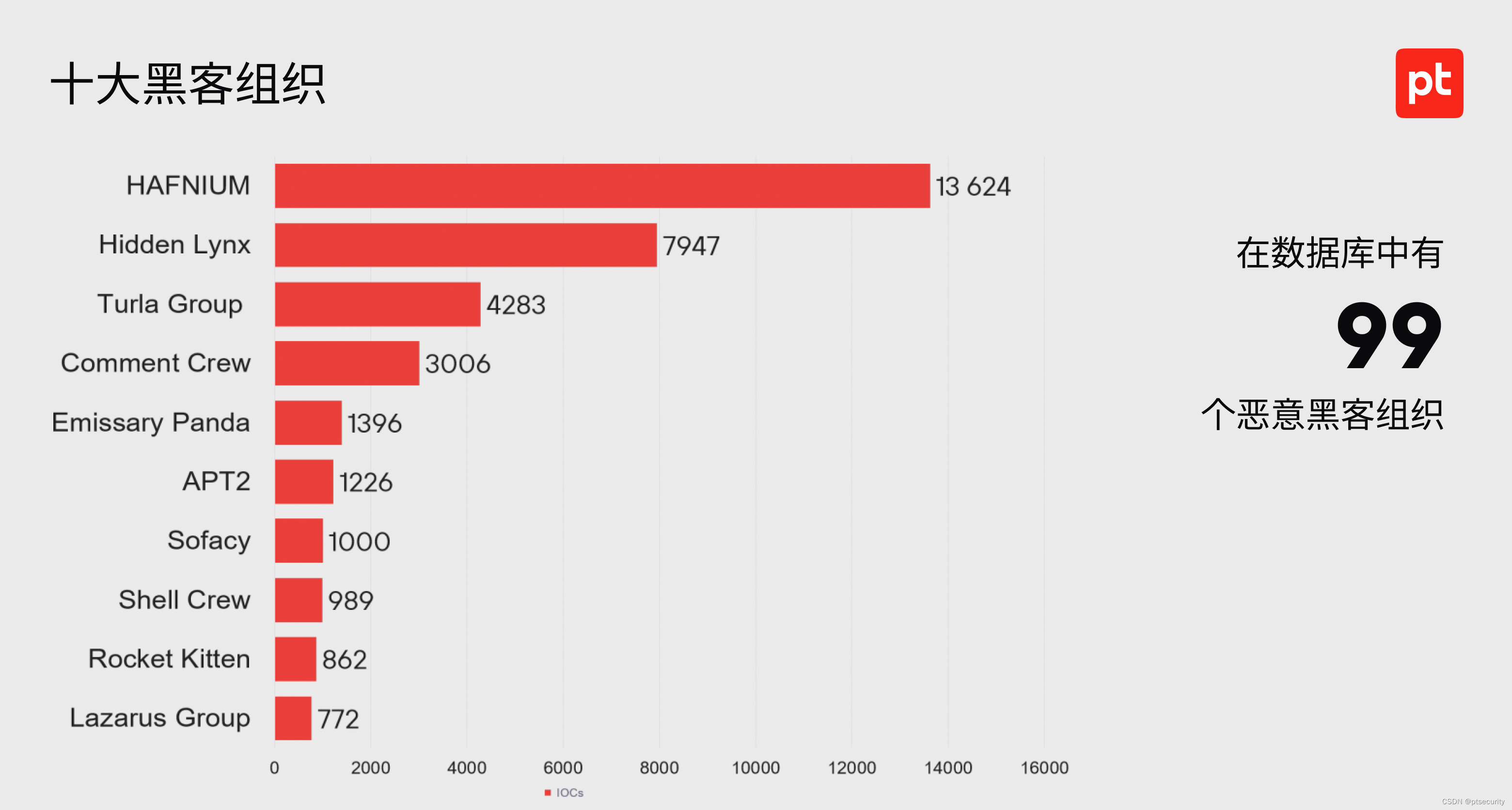

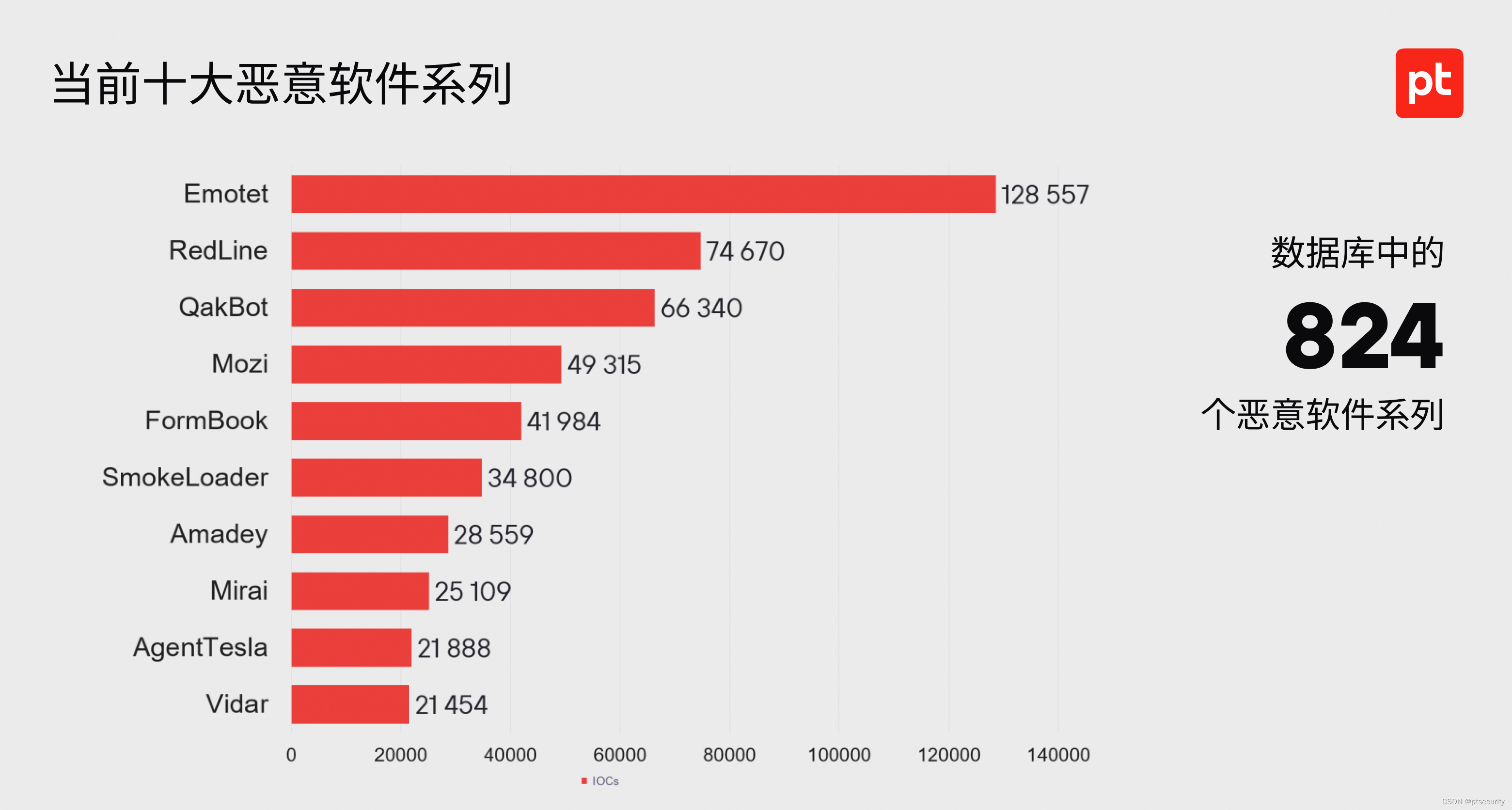

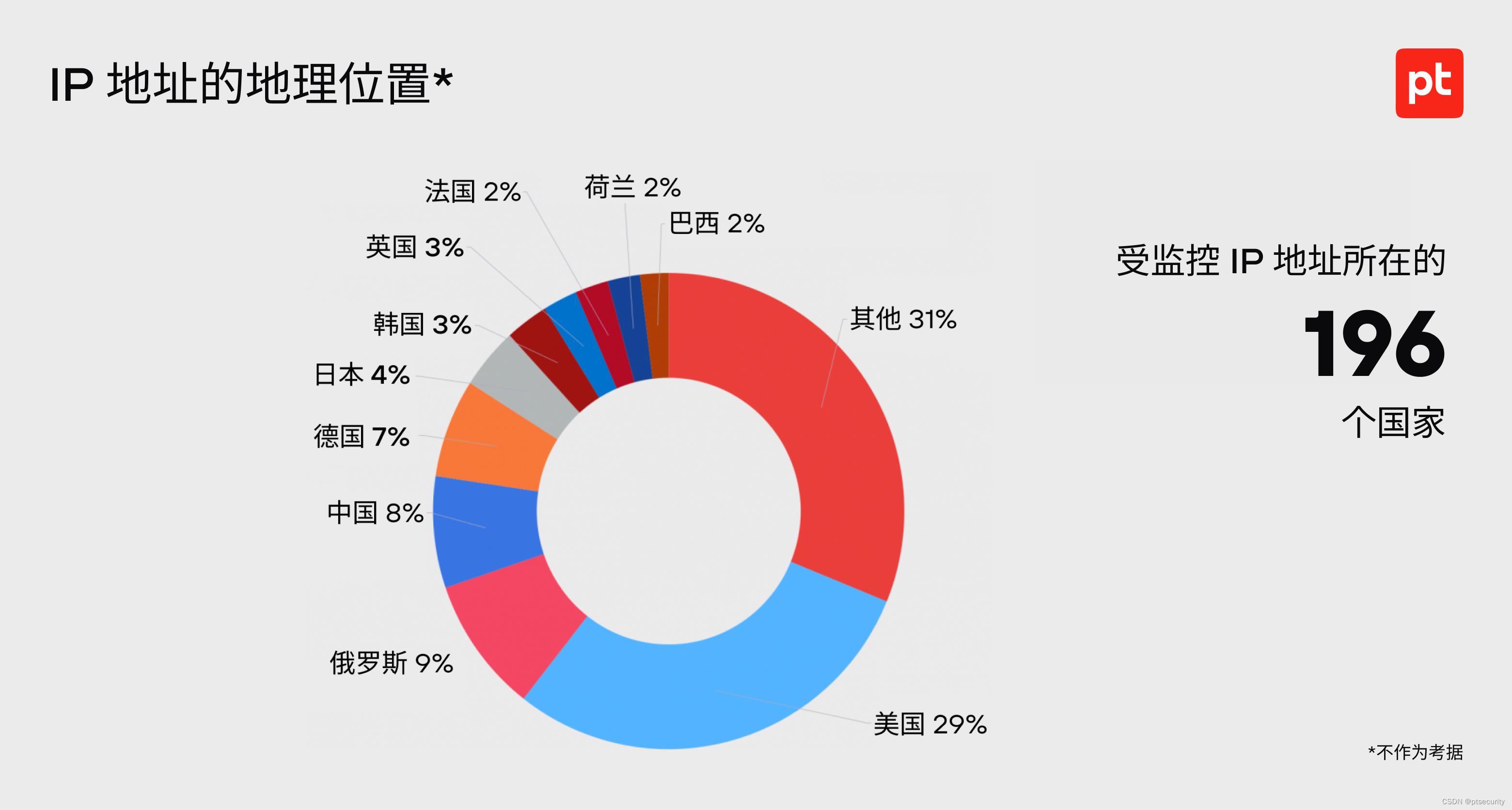

Positive Technologies 数据库包含近百个黑客组织和 800 多个恶意软件系列的破坏指标。此外,我们还确定了 IP 地址的地理位置。注意:这些数据不能用于确定来自某个国家的威胁等级。

十大黑客组织

当前十大恶意软件系列

独特的 Positive Technologies 指标数据库统计

信息源的用途

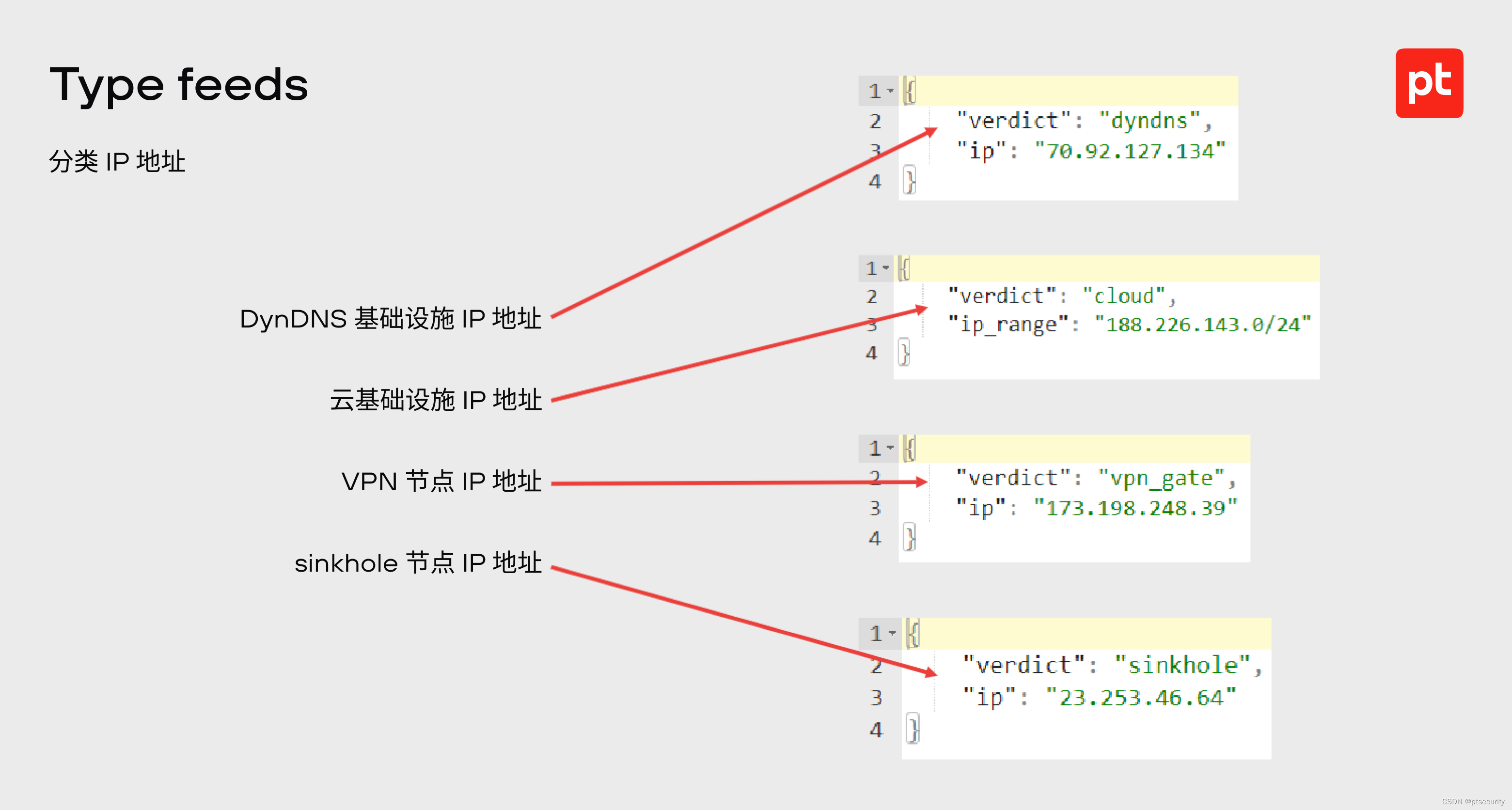

要使关于网络威胁的数据为公司带来最大利益,对其来说拥有破坏指标的背景是非常重要的。因此,除指标外,信息源还应包括各种信息,以帮助了解具体组织所面临威胁的背景。我们的数据库包含不同的信息源(及其集合),具体取决于公司的需求、规模和所在行业,目前共有 40 多个信息源。例如,我们可以收集与当前针对性威胁有关的侧面信息或包含 sinkhole 节点 IP 地址的信息源。

信息源的内容多样。让我们通过具体实例了解信息源中的数据构成。

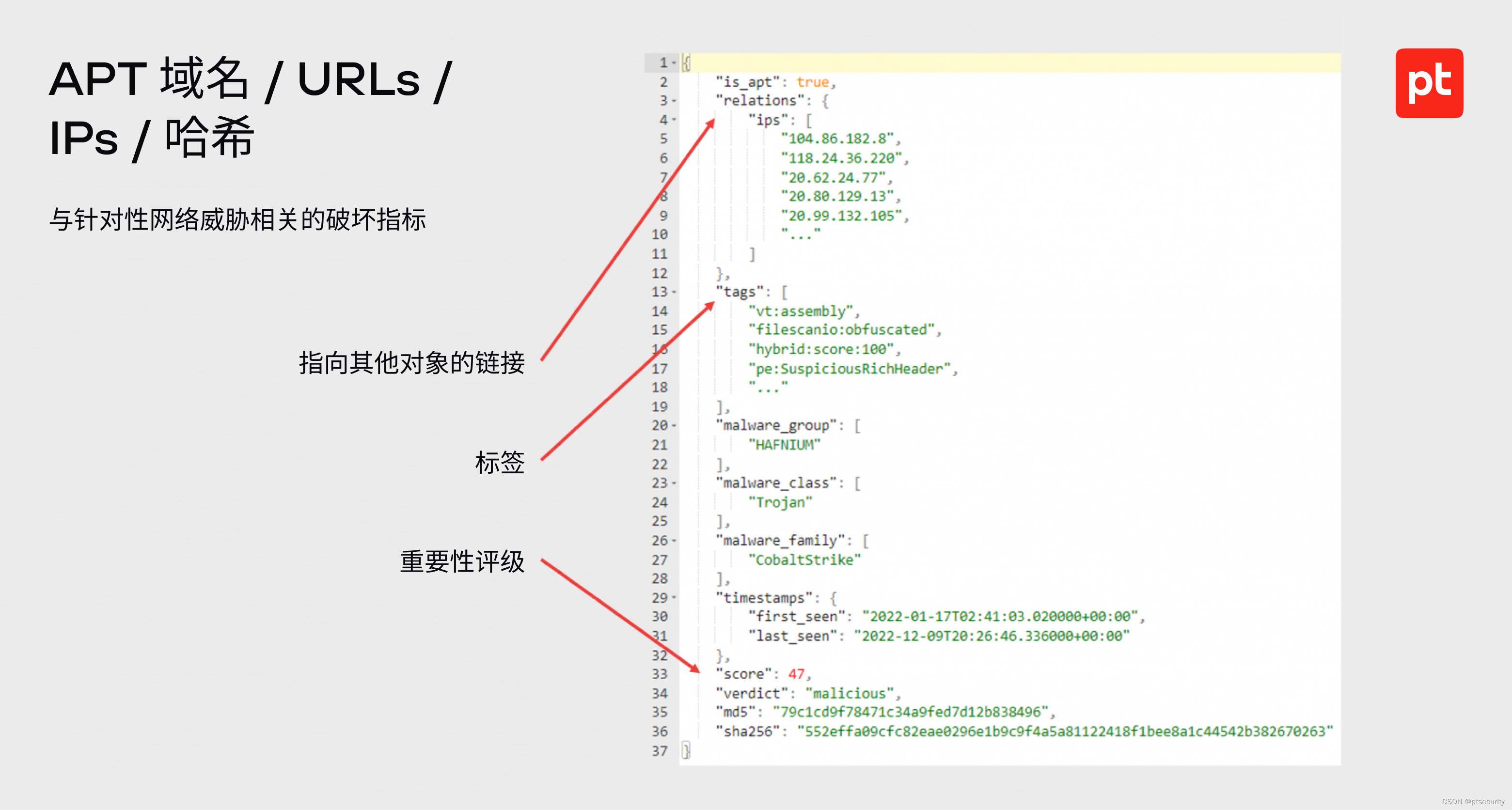

包含与针对性网络威胁相关的破坏指标的信息源构成

信息源中包括指向其他对象的链接、重要性评级和标签。在我们看来,后者是最有用的,因为它们存储了大量背景信息,可供分析人员自由解读。在信息充实时,我们会收集外部数据。标签既可以由我们手动添加,也可以由外部系统添加。

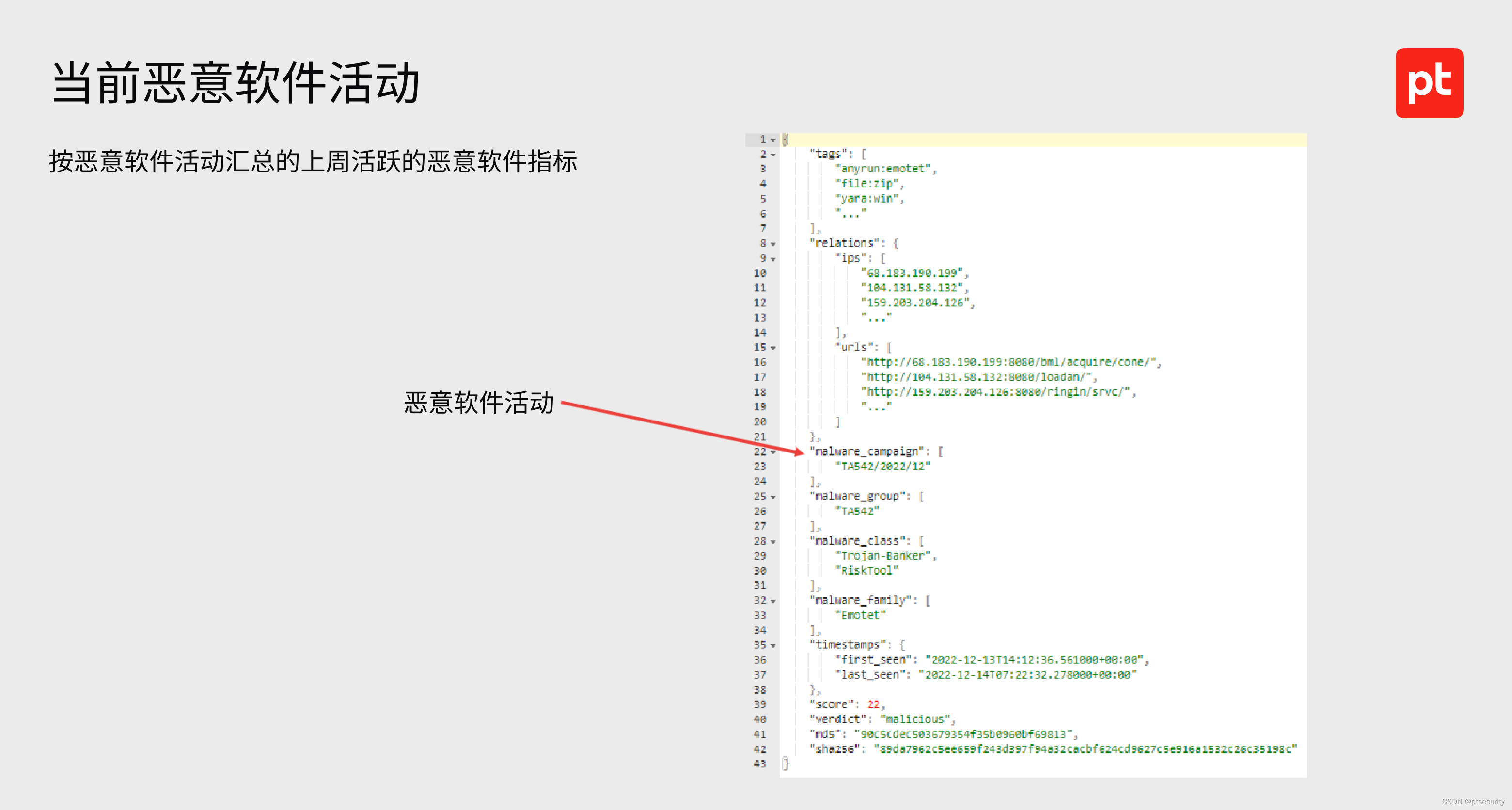

包含上个月仍活跃的恶意软件系列指标的信息源构成

包含活跃恶意软件活动指标的信息源构成

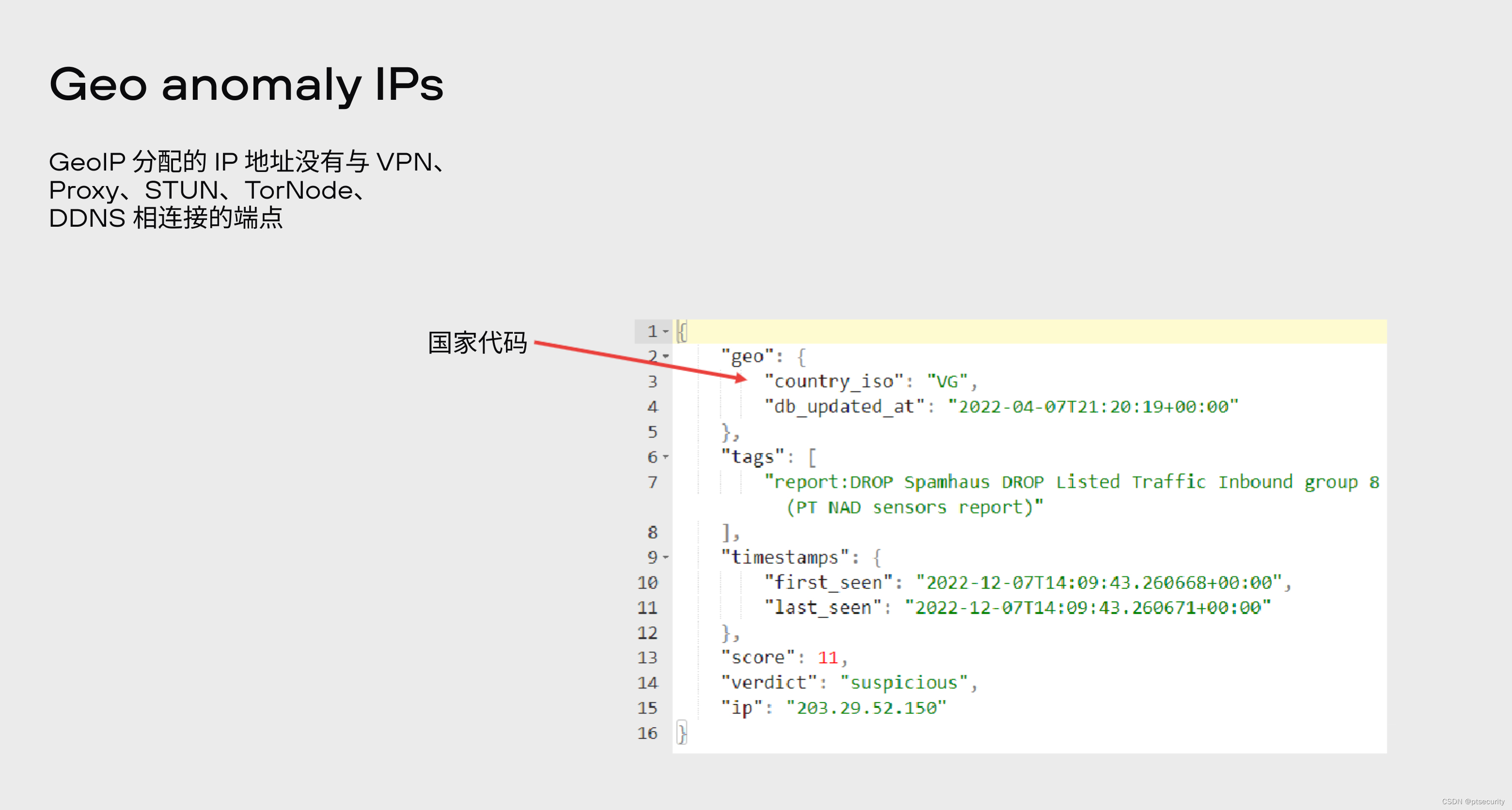

包含 IP 地址的信息源

包含由 GeoIP 分配的 IP 地址的信息源

事实上,信息源中的内容远比截图上的内容要多。我们只展示了一些片段。用户可以自行选择他们想要包含的数据。

目前,我们已编制包括以下内容的信息源:

- 域、文件哈希值、URL 和 IP 地址的白名单;

- 中等威胁级别的域、文件哈希值、URL 和 IP 地址列表;

- CDN IP 地址;

- 恶意的域、URL 和 IP 地址的下载;

- 以前在网络攻击中使用过的域名、URL 和 IP 地址。

今后,我们计划在信息源中添加新的数据,特别是根据 MITRE ATT&CK 矩阵提供的有关攻击者的战术、技术和方法的信息,这将有助于安全运营中心 (SOC) 团队根据黑客所处的攻击阶段选择正确的应对措施。顺便说一下,为了让信息安全专家可以更容易地理解攻击者的行动和调查事件,我们已将 MITRE ATT&CK 矩阵翻译成俄语,并以交互式形式发布。请将其保存至您的网页书签,以便随时查阅!

使用包含破坏指标的数据流的情景

网络威胁数据的使用场景有很多:可以将信息源上传到 SIEM 系统(这可以帮助发现对公司而言极其重要的使用破坏指标的信息安全事件),上传到其他安全工具(通过威胁数据丰富公司的信息安全系统并提高其有效性)或TI 平台(可以扩展公司现有的有关威胁的知识库并添加背景信息和独家数据)。

让我们以 PT Threat Intelligence Feeds 为例,考虑可使用破坏指标数据的情景,它可以帮助安全专家快速发现企业网络上的危险活动并预防攻击。

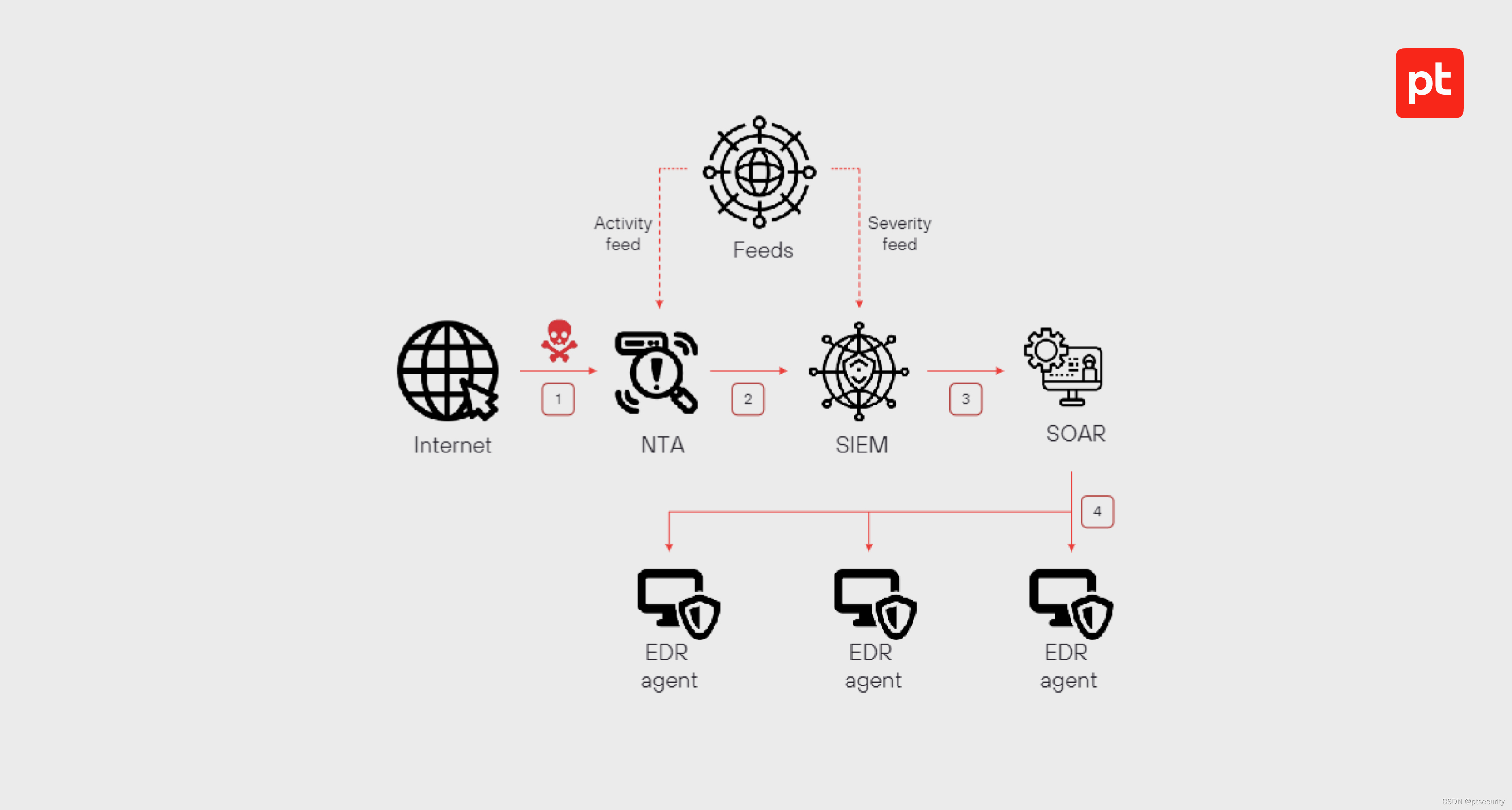

公司使用多种防御工具的复杂场景

- 网络流量分析 (network traffic analysis, NTA) 系统借助 activity feed 检测恶意活动。这些信息被传输至安全信息和事件管理(security information and event management, SIEM)系统。

- 在 SIEM 系统中,借助 severity feed 对事件进行优先级排序。事件卡片被传输至安全编排自动化与响应(security orchestration, automation and response, SOAR) 系统。

- 在 SOAR 平台上为端点威胁检测和响应 (endpoint detection and response, EDR) 系统创建任务,以查找端点上的相关破坏指标。

- 在端点检测与响应的介质上运行响应情景。

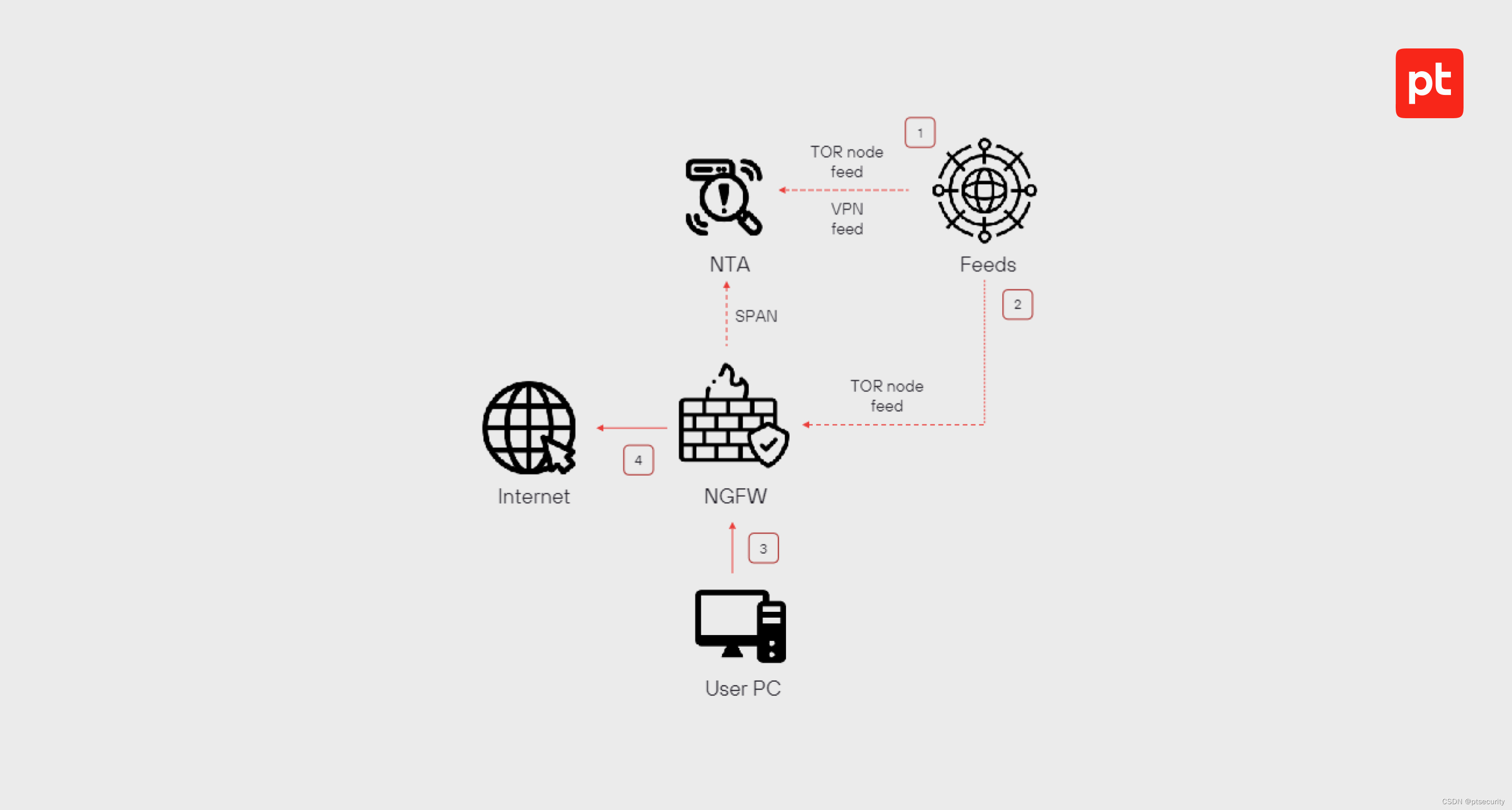

内部攻击者实施攻击的情景

- TOR node feed 和 VPN feed 是用于发现与 TOR 资源和流量分析 VPN 系统交互企图的信息源。

- TOR node feed 被用于阻止访问新一代的防火墙 (next-generation firewall, NGFW)。

- 内部攻击者试图从影子论坛安装恶意软件。

- 与 TOR 网络的交互被阻止。

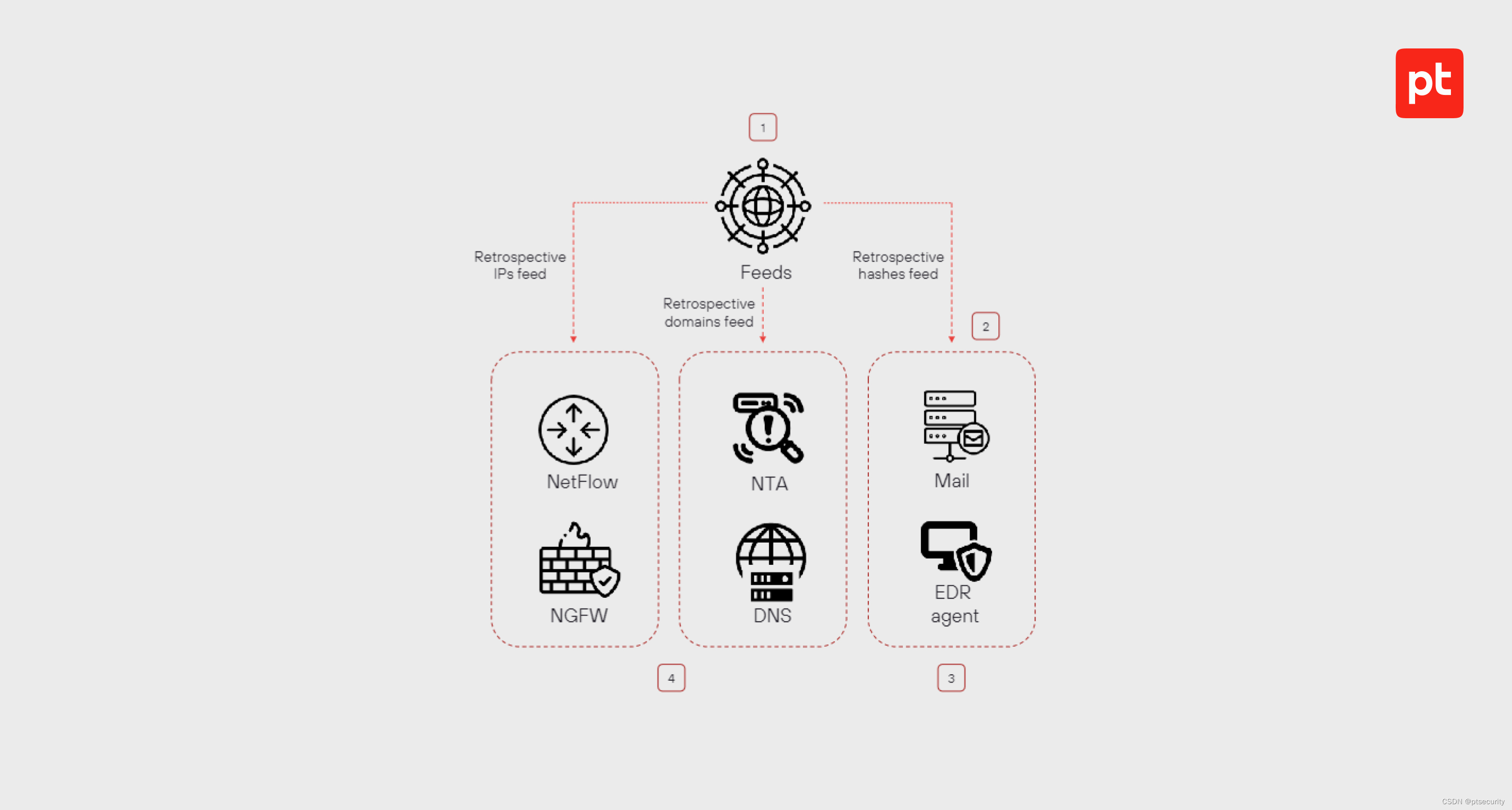

扩展数据采样的情景

1.在回顾性分析中,信息源用于搜索事件:

- retrospective IPs feed——在 NetFlow 和国际电信联盟的日志文件中;

- retrospective domains feed——在 NTA 和 DNS 日志文件中

- retrospective hashes feed——在分析邮件附件或使用 EDR 扫描端点时。

2.检测到之前漏掉的网络钓鱼邮件。

3.从检索到的样本中识别出受损节点。

4.网络分析器提供的信息对受损节点进行了补充。

主动防御的情景

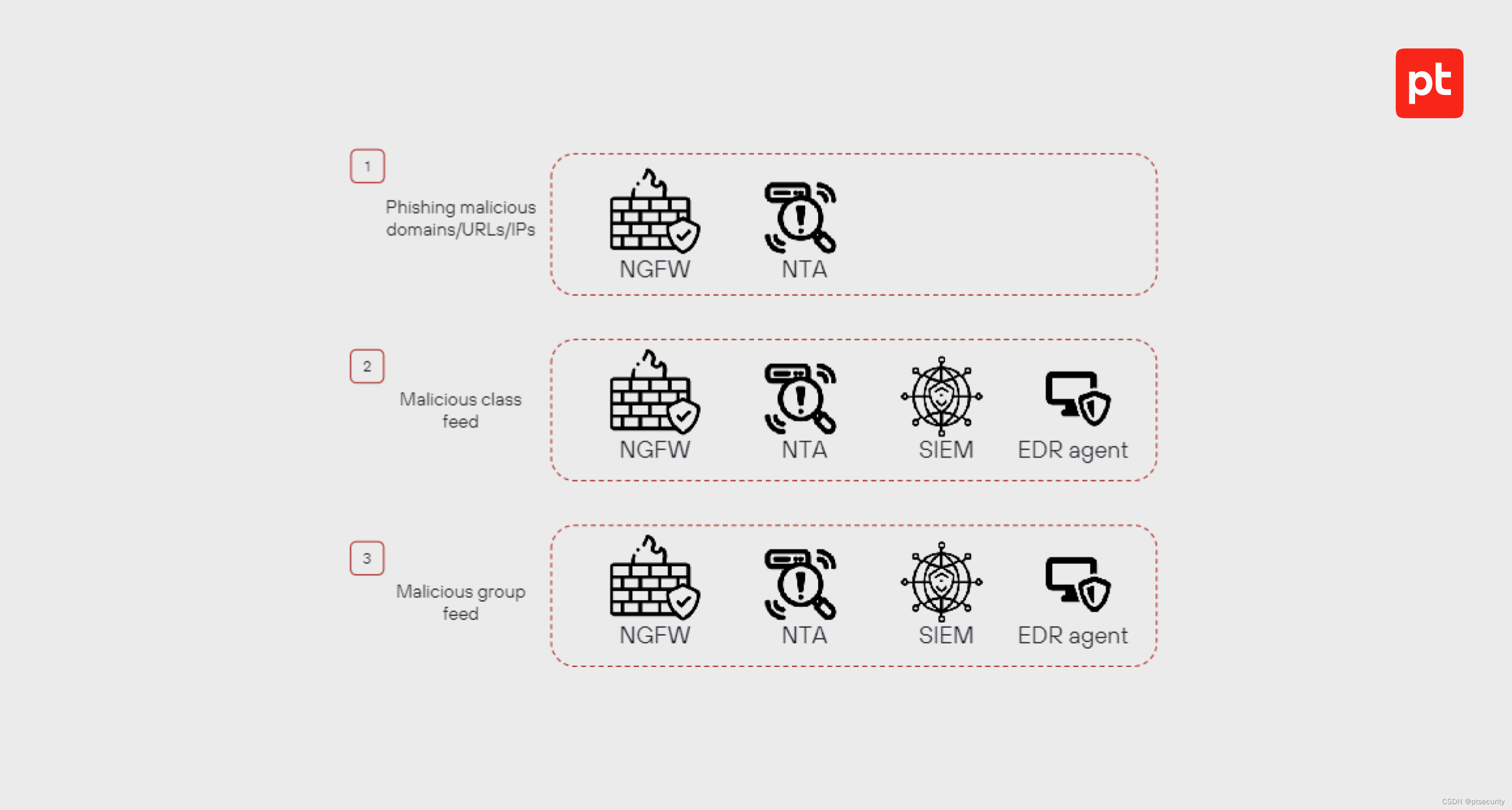

- Phishing malicious domains/URLs/IPs 信息源用于预防最危险的攻击载体——网络钓鱼。

- Malicious class feed 用于对付最危险的恶意软件类别——加密程序。

- Malicious group feed 用于发现具体的活动群组(如 Cloud Atlas)的攻击。

总结

外部威胁情报可让您了解谁在以何种方式攻击您的业务。为了有效抵御网络攻击,信息源必须是最新的,并提供背景信息,以帮助做出正确的应对决策。例如,PT Threat Intelligence Feeds 会定期更新,安全运营中心 (SOC) 团队可以关注最新的威胁,包括针对特定行业、地区或具体公司的威胁,并利用它们主动防御威胁。此外,数据处理应尽可能自动化,以减少专家分析威胁的时间。

在评论中分享您使用 threat intelligence 数据的经验。您取得了哪些成效?

![[sqoop]将hive查询后的数据导入到MySQL](http://pic.xiahunao.cn/[sqoop]将hive查询后的数据导入到MySQL)

算法)

:三调名称转用地用海名称)