图片

导语:学术研究人员开发出一种新的推测性侧信道攻击,名为iLeakage,可在所有最新的Apple设备上运行,并从Safari浏览器中提取敏感信息。

攻击概述

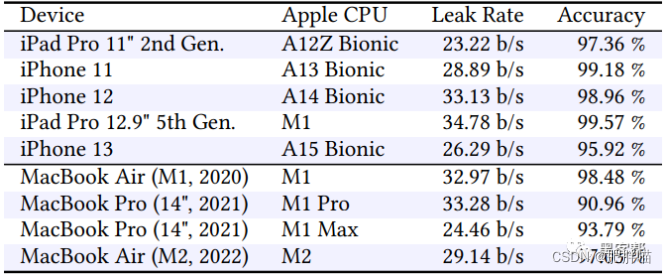

iLeakage是一种新型的推测性执行攻击,针对的是Apple Silicon CPU和Safari浏览器。该攻击可以在iOS上提取Safari、Firefox、Tor和Edge等浏览器中的数据,准确率几乎达到完美。

图片

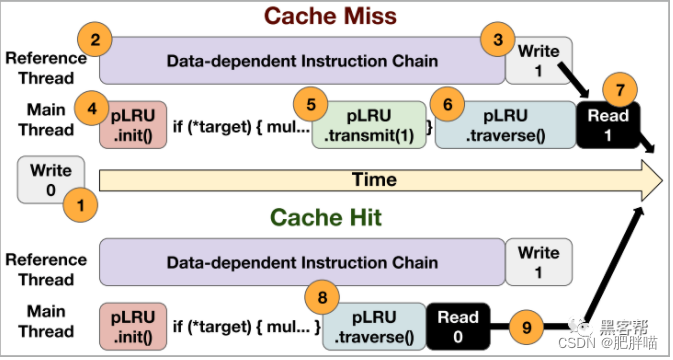

iLeakage攻击绕过了所有浏览器供应商实施的标准侧信道保护措施,是一种无定时器的Spectre攻击。来自乔治亚理工学院、密歇根大学和鲁尔大学的学术团队开发了iLeakage,他们通过实现一种基于竞争条件的无定时器和架构不可知方法,绕过了Safari的侧信道防护措施。

攻击细节

研究人员专注于从Safari中读取敏感信息,并成功创建了一种原始方法,可以推测性地读取和泄漏Safari渲染进程所使用的地址空间中的任何64位指针。

他们通过击败苹果在其浏览器中实施的侧信道保护措施,如低分辨率定时器、压缩35位寻址和值污染,实现了这一点。同时,他们还绕过了Safari的站点隔离策略,该策略根据有效顶级域名(eTLD)加一个子域将网站分隔到不同的地址空间中。

研究人员使用了一种新技术,利用JavaScript的window.open API,使攻击者页面与任意受害者页面共享相同的地址空间。通过使用推测类型混淆来绕过苹果的压缩35位寻址和值污染对策,研究人员可以从目标页面泄漏敏感数据,如密码和电子邮件。

攻击的概念验证代码是使用JavaScript和WebAssembly编写的,这两种编程语言用于提供动态Web内容。

iLeakage攻击依赖于对Apple Silicon芯片(M1、M2)中的推测执行的利用,CPU的预测执行会在尚不知道是否需要执行的情况下执行最有可能需要的任务。这种机制在所有现代CPU中都存在,可以显著提高性能;然而,设计缺陷可能导致数据泄漏,正如近六年前披露的Meltdown和Spectre攻击所证明的那样。

研究人员发表了一篇技术论文,详细介绍了该攻击以及绕过苹果缓解措施所使用的各种方法。

影响范围和应对措施

iLeakage攻击影响从2020年开始发布的所有搭载Apple的A系列和M系列ARM处理器的设备。该攻击在受害者系统中几乎不留下任何痕迹,除了可能在浏览器缓存中留下攻击者网页的记录。

然而,研究人员强调,该攻击难以实施,并需要对基于浏览器的侧信道攻击和Safari实现有深入的了解。

苹果于2022年9月12日私下向苹果报告了iLeakage漏洞,并为macOS开发了以下缓解措施:

打开终端并运行“defaults write com.apple.Safari IncludeInternalDebugMenu 1”以启用 Safari 的隐藏调试菜单。

打开 Safari 并前往新可见的“调试”菜单。

选择“WebKit 内部功能”

滚动并激活“打开跨站点窗口时交换进程”

总结

iLeakage攻击是一种新型的推测性执行攻击,可以从Apple Safari浏览器中窃取敏感的电子邮件和密码。该攻击绕过了浏览器的侧信道保护措施,对于使用Apple Silicon CPU的设备都存在风险。尽管攻击难度较高,但仍需要引起用户和苹果的重视,并采取相应的缓解措施来保护用户的隐私和数据安全。

,RTTI)

,效果秒杀CBAM和CA等 | 即插即用系列)

![buuctf_练[CISCN2019 华东南赛区]Web4](http://pic.xiahunao.cn/buuctf_练[CISCN2019 华东南赛区]Web4)

)

)