谨以此篇纪念我第n+1次被挖矿经历。

时间:2024年3月18日(星期一)

地点:阿里云服务器

响应:确认–>抑制–>消除–>恢复–>总结

确认阶段:

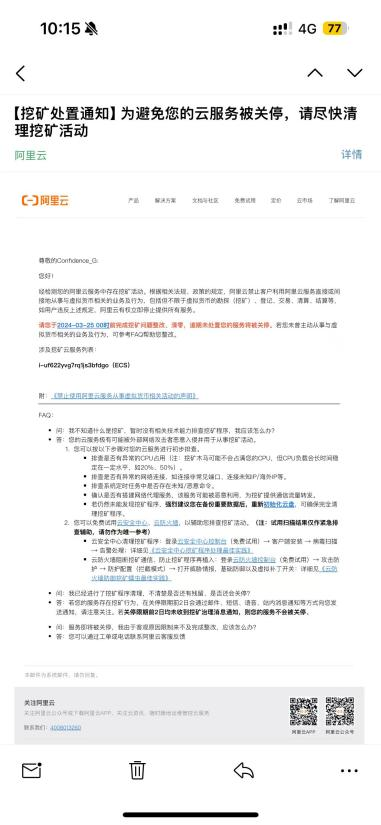

2024年3月18日星期一早上收到了阿里云的短信和邮件,说服务器中了挖矿

图为:收到的阿里云邮件和短信

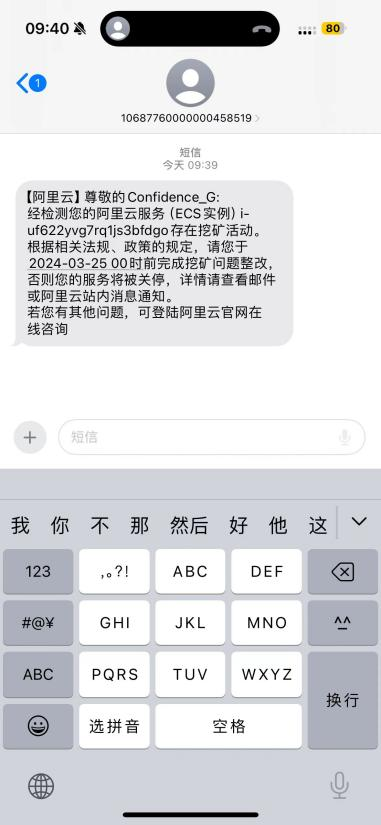

赶紧上服务器看一眼:top

图为:服务器中挖矿后的top信息

一眼就看到是xmrig这个可疑的玩意儿,再去网上查一下,确认是挖矿病毒。

查看DNS历史解析也可以确认是否中了挖矿病毒(此处略)。

抑制阶段:

抑制阶段主要是尽可能降低安全事件带来的损失,限制安全事件发生的范围和时长,主要还是减轻木马对局域网的影响。

一些抑制手段有:

断开网络关闭受影响的系统暂停受影响账号的使用修改ACL关闭未受到影响的其他业务消除阶段:

先ll /proc/1965/exe看一下

显示:

lrwxrwxrwx 1 root root 0 Mar 17 15:13 /proc/1965/exe -->/root/c3pool/xmrig

既然是指向这个程序,那就直接rm -rf好了

rm -rf /root/c3pool/

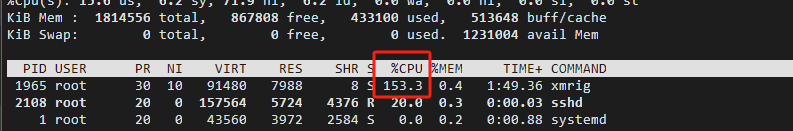

然后再top看一下

图为:服务器删掉挖矿程序后的top信息

需要注意的是这只是单个的挖矿软件,如果是木马或者多个挖矿的话可能复杂一点。

初步的看是已经干净了,剩下的看一下后门。

看一下/etc/passwd文件里面有没有可疑用户。

图为:/etc/passwd文件信息

还好,不是多个挖矿也没有留后门

恢复阶段:

照道理说,恢复阶段是需要恢复业务的正常运行,把数据进行恢复,特别是中木马后的重装,数据恢复的需求是很大的。

这里因为是我自己的服务器,当时也没有业务,所以略。

总结阶段:

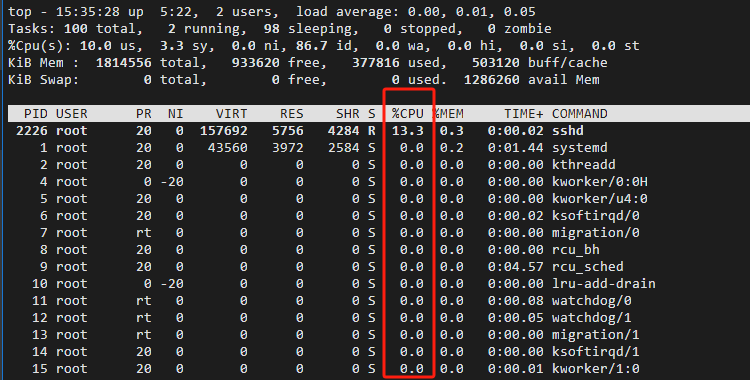

想想为什么能打进来,怎么打进来的?

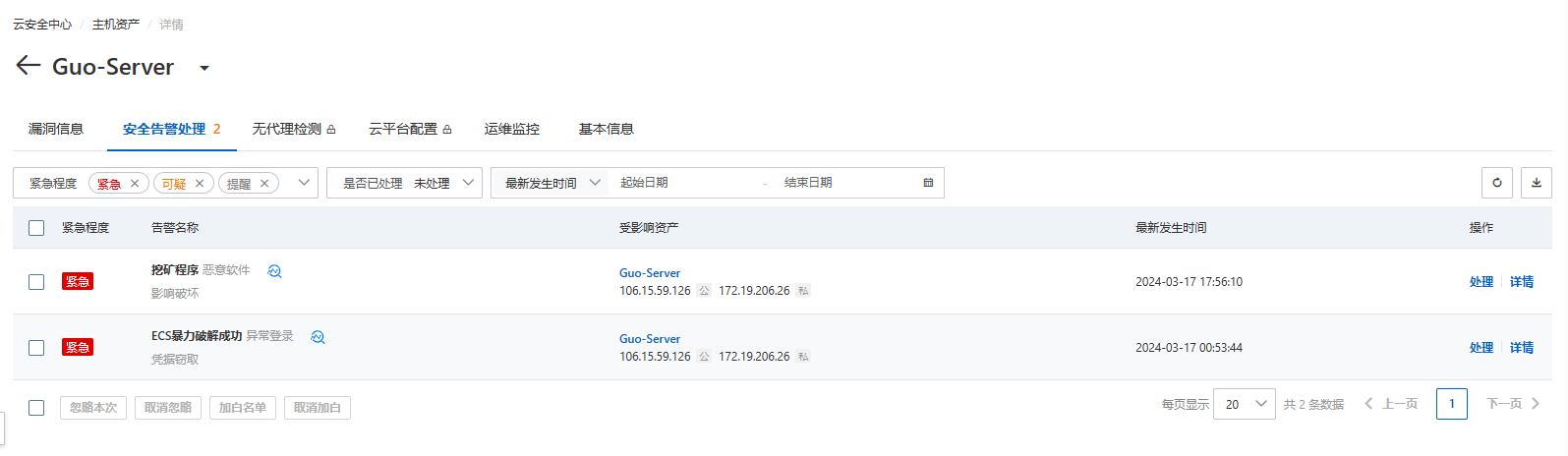

图为:阿里云安全中心给的信息

成因很明显,弱密码被爆破了,然后中的挖矿

(阿里云的云安全中心nb!)

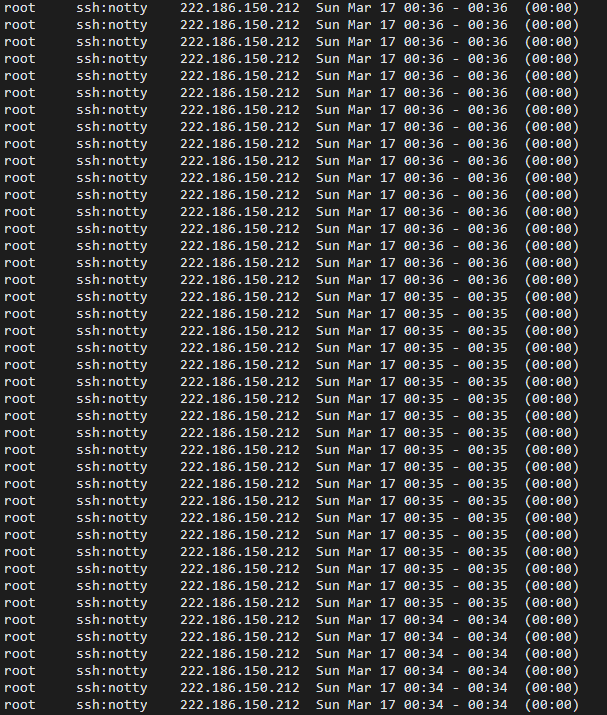

那么lastb看一下

图为:截取的可疑部分截图信息

攻击链就能还原了:

黑客->222.186.150.212->ssh爆破root密码->登陆后上传病毒->运行开始挖矿

但是需要考虑到以下因素:

1、反向代理

2、跳板机

3、本机ip(但是应该不会这么傻)

反击就是打进222.186.150.212看看是不是跳板机

要是多层的跳板机那就麻烦了,这里就不打回去了

整改阶段:

因为是root密码被爆破了,所以加强root密码。

另外添加个人用户,运维的时候就用个人用户运维

至此,结束。

)

FSK/OOK无线收发芯片应用无线遥控工控设备无线门禁传感器等)

——nb-lot与onenet通信)