目录

一、缓存穿透

问题描述

解决方案

缓存击穿

问题描述

解决方案

缓存雪崩

问题描述

解决方案

二、分布式锁

问题描述

解/决方案:使用redis实现分布式锁

优化之设置锁的过期时间

优化之UUID防误删

LUA脚本保证删除的原子性

LUA脚本

LUA脚本在Redis中的优势

redisson

使用redissoncheck

锁的分类:

redisson的使用

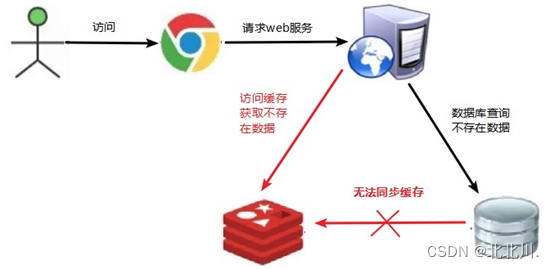

一、缓存穿透

缓存穿透是指缓存和数据库中都没有的数据,导致所有的请求都落到数据库上,造成数据库短时间内承受大量请求而崩掉。

问题描述

key对应的数据在数据库并不存在,每次针对此key的请求从缓存获取不到,请求都会压到数据库,从而可能压垮数据库。比如用一个不存在的用户id获取用户信息,不论缓存还是数据库都没有,若黑客利用此漏洞进行攻击可能压垮数据库。

解决方案

一个一定不存在缓存及查询不到的数据,由于缓存是不命中时被动写的,并且出于容错考虑,如果从存储层查不到数据则不写入缓存,这将导致这个不存在的数据每次请求都要到存储层去查询,失去了缓存的意义。

解决方案:

(1) 对空值缓存:如果一个查询返回的数据为空(不管是数据是否不存在),我们仍然把这个空结果(null)进行缓存,设置空结果的过期时间会很短,最长不超过五分钟

(2) 设置可访问的名单(白名单):

使用bitmaps类型定义一个可以访问的名单,名单id作为bitmaps的偏移量,每次访问和bitmap里面的id进行比较,如果访问id不在bitmaps里面,进行拦截,不允许访问。

(3) 采用布隆过滤器:(布隆过滤器(Bloom Filter)是1970年由布隆提出的。它实际上是一个很长的二进制向量(位图)和一系列随机映射函数(哈希函数)。

布隆过滤器可以用于检索一个元素是否在一个集合中。它的优点是空间效率和查询时间都远远超过一般的算法,缺点是有一定的误识别率和删除困难。)

将所有可能存在的数据哈希到一个足够大的bitmaps中,一个一定不存在的数据会被 这个bitmaps拦截掉,从而避免了对底层存储系统的查询压力。

(4) 进行实时监控:当发现Redis的命中率开始急速降低,需要排查访问对象和访问的数据,和运维人员配合,可以设置黑名单限制服务

缓存击穿

缓存击穿是指缓存中没有但数据库中有的数据(一般是缓存时间到期),这时由于并发用户特别多,同时读缓存没读到数据,又同时去数据库去取数据,引起数据库压力瞬间增大,造成过大压力。

和缓存雪崩不同的是,缓存击穿指并发查同一条数据,缓存雪崩是不同数据都过期了,很多数据都查不到从而查数据库。

问题描述

key对应的数据存在,但在redis中没有过期,此时若有大量并发请求过来,这些请求发现缓存过期一般都会从后端DB加载数据并回设到缓存,这个时候大并发的请求可能会瞬间把后端DB压垮。

解决方案

key可能会在某些时间点被超高并发地访问,是一种非常“热点”的数据。这个时候,需要考虑一个问题:缓存被“击穿”的问题。

解决问题:

(1)预先设置热门数据:在redis高峰访问之前,把一些热门数据提前存入到redis里面,加大这些热门数据key的时长

(2)实时调整:现场监控哪些数据热门,实时调整key的过期时长

(3)使用锁:

(1) 就是在缓存失效的时候(判断拿出来的值为空),不是立即去加载数据库。

(2) 先使用缓存工具的某些带成功操作返回值的操作(比如Redis的SETNX)去set一个mutex key

(3) 当操作返回成功时,再进行load db的操作,并回设缓存,最后删除mutex key;

(4) 当操作返回失败,证明有线程在load db,当前线程睡眠一段时间再重试整个get缓存的方法。

setnx 分布式锁

缓存雪崩

缓存雪崩是指缓存同一时间大面积的失效,所以,后面的请求都会落到数据库上,造成数据库短时间内承受大量请求而崩掉。

问题描述

key对应的数据存在,但在redis中过期,此时若有大量并发请求过来,这些请求发现缓存过期一般都会从后端DB加载数据并回设到缓存,这个时候大并发的请求可能会瞬间把后端DB压垮。

缓存雪崩与缓存击穿的区别在于这里针对很多key缓存,击穿则是某一个key正常访问

缓存失效瞬间

解决方案

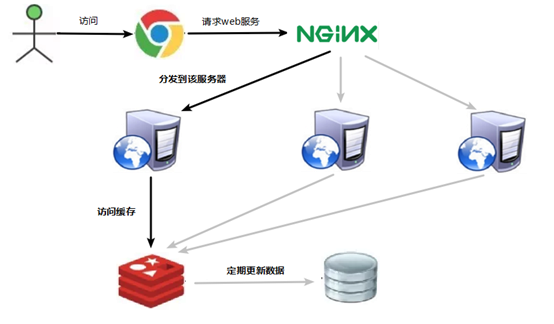

缓存失效时的雪崩效应对底层系统的冲击非常可怕!

解决方案:

(1) 构建多级缓存架构:nginx缓存 + redis缓存 +其他缓存(ehcache等)

(2) 使用锁或队列:

5000 1000

用加锁或者队列的方式保证来保证不会有大量的线程对数据库一次性进行读写,从而避免失效时大量的并发请求落到底层存储系统上。不适用高并发情况

(3) 设置过期标志更新缓存:

记录缓存数据是否过期(设置提前量),如果过期会触发通知另外的线程在后台去更新实际key的缓存。

(4) 将缓存失效时间分散开:

比如我们可以在原有的失效时间基础上增加一个随机值,比如1-5分钟随机,这样每一个缓存的过期时间的重复率就会降低,就很难引发集体失效的事件。

二、分布式锁

问题描述

随着业务发展的需要,原单体单机部署的系统被演化成分布式集群系统后,由于分布式系统多线程、多进程并且分布在不同机器上,这将使原单机部署情况下的并发控制锁策略失效,单纯的Java API并不能提供分布式锁的能力。为了解决这个问题就需要一种跨JVM的互斥机制来控制共享资源的访问,这就是分布式锁要解决的问题!

分布式锁主流的实现方案:

1. 基于数据库实现分布式锁

2. 基于缓存(Redis等)

3. 基于Zookeeper

每一种分布式锁解决方案都有各自的优缺点:

1. 性能:redis最高

2. 可靠性:zookeeper最高

这里,我们就基于redis实现分布式锁。

解决方案:使用redis实现分布式锁

redis:命令

# set sku:1:info “OK” NX PX 10000

EX second :设置键的过期时间为 second 秒。 SET key value EX second 效果等同于 SETEX key second value 。

PX millisecond :设置键的过期时间为 millisecond 毫秒。 SET key value PX millisecond 效果等同于 PSETEX key millisecond value 。

NX :只在键不存在时,才对键进行设置操作。 SET key value NX 效果等同于 SETNX key value 。

XX :只在键已经存在时,才对键进行设置操作。

setnx 键不存在的时候 设值

setnx lock test

业务逻辑

del lock

1. 多个客户端同时获取锁(setnx)

2. 获取成功,执行业务逻辑{从db获取数据,放入缓存},执行完成释放锁(del)

3. 其他客户端等待重试

编写代码

@RestController

@RequestMapping("fb")

public class MyRedisController {@Resourceprivate RedisTemplate redisTemplate;@RequestMappingpublic void fblock() throws InterruptedException {//创建一个分布式锁lockBoolean aBoolean = redisTemplate.opsForValue().setIfAbsent("lock", "MyLock");//加锁成功if (aBoolean){System.out.println("执行业务");System.out.println("执行成功");//删除锁redisTemplate.delete("lock");}else {//没有抢到锁Thread.sleep(300);fblock();}}

}

进行压力测试

问题:setnx刚好获取到锁,业务逻辑出现异常,导致锁无法释放

解决:设置过期时间,自动释放锁。

优化之设置锁的过期时间

设置过期时间有两种方式:

1. 首先想到通过expire设置过期时间(缺乏原子性:如果在setnx和expire之间出现异常,锁也无法释放)

2. 在set时指定过期时间(推荐)

设置过期时间:

代码中设置过期时间

Boolean lock = redisTemplate.opsForValue()

.setIfAbsent("lock", "MyLock",3,TimeUnit.SECONDS);

@RestController

@RequestMapping("fb")

public class MyRedisController {@Resourceprivate RedisTemplate redisTemplate;@RequestMappingpublic void fblock() throws InterruptedException {//创建一个分布式锁lock//添加过期时间Boolean aBoolean = redisTemplate.opsForValue().setIfAbsent("lock", "MyLock",3,TimeUnit.MILLISECONDS);//加锁成功if (aBoolean){//执行业务的时间Thread.sleep(7000);System.out.println("执行业务");System.out.println("执行成功");//删除锁redisTemplate.delete("lock");}else {//没有抢到锁,300毫秒之后再获取Thread.sleep(3000);fblock();}}

}问题:可能会释放其他服务器的锁。

场景:如果业务逻辑的执行时间是7s。执行流程如下

1. index1业务逻辑没执行完,3秒后锁被自动释放。

2. index2获取到锁,执行业务逻辑,3秒后锁被自动释放。

3. index3获取到锁,执行业务逻辑

4. index1业务逻辑执行完成,开始调用del释放锁,这时释放的是index3的锁,导致index3的业务只执行1s就被别人释放。

最终等于没锁的情况。

解决:setnx获取锁时,设置一个指定的唯一值(例如:uuid);释放前获取这个值,判断是否自己的锁

优化之UUID防误删

问题:删除操作缺乏原子性。

场景:

1. index1执行删除时,查询到的lock值确实和uuid相等

uuid=v1

set(lock,uuid);

![]()

2. index1执行删除前,lock刚好过期时间已到,被redis自动释放

在redis中没有了lock,没有了锁。

![]()

3. index2获取了lock

index2线程获取到了cpu的资源,开始执行方法

uuid=v2

set(lock,uuid);

4. index1执行删除,此时会把index2的lock删除

index1 因为已经在方法中了,所以不需要重新上锁。index1有执行的权限。index1已经比较完成了,这个时候,开始执行

![]()

删除的index2的锁!

LUA脚本保证删除的原子性

KEYS[1] 用来表示在redis 中用作键值的参数占位,主要用來传递在redis 中用作keyz值的参数。

ARGV[1] 用来表示在redis 中用作参数的占位,主要用来传递在redis中用做 value值的参数。

@GetMapping("testLockLua")

public void testLockLua() {//1 声明一个uuid ,将做为一个value 放入我们的key所对应的值中String uuid = UUID.randomUUID().toString();//2 定义一个锁:lua 脚本可以使用同一把锁,来实现删除!String skuId = "25"; // 访问skuId 为25号的商品 String locKey = "lock:" + skuId; // 锁住的是每个商品的数据// 3 获取锁Boolean lock = redisTemplate.opsForValue().setIfAbsent(locKey, uuid, 3, TimeUnit.SECONDS);// 第一种: lock 与过期时间中间不写任何的代码。// redisTemplate.expire("lock",10, TimeUnit.SECONDS);//设置过期时间// 如果trueif (lock) {// 执行的业务逻辑开始// 获取缓存中的num 数据Object value = redisTemplate.opsForValue().get("num");// 如果是空直接返回if (StringUtils.isEmpty(value)) {return;}// 不是空 如果说在这出现了异常! 那么delete 就删除失败! 也就是说锁永远存在!int num = Integer.parseInt(value + "");// 使num 每次+1 放入缓存redisTemplate.opsForValue().set("num", String.valueOf(++num));/*使用lua脚本来锁*/// 定义lua 脚本String script = "if redis.call('get', KEYS[1]) == ARGV[1] then return redis.call('del', KEYS[1]) else return 0 end";// 使用redis执行lua执行DefaultRedisScript<Long> redisScript = new DefaultRedisScript<>();redisScript.setScriptText(script);// 设置一下返回值类型 为Long// 因为删除判断的时候,返回的0,给其封装为数据类型。如果不封装那么默认返回String 类型,// 那么返回字符串与0 会有发生错误。redisScript.setResultType(Long.class);// 第一个要是script 脚本 ,第二个需要判断的key,第三个就是key所对应的值。redisTemplate.execute(redisScript, Arrays.asList(locKey), uuid);} else {// 其他线程等待 try {// 睡眠Thread.sleep(1000);// 睡醒了之后,调用方法。testLockLua();} catch (InterruptedException e) {e.printStackTrace();}}

}LUA脚本

Lua 是一个小巧的脚本语言,Lua脚本可以很容易的被C/C++ 代码调用,也可以反过来调用C/C++的函数,Lua并没有提供强大的库,一个完整的Lua解释器不过200k,所以Lua不适合作为开发独立应用程序的语言,而是作为嵌入式脚本语言。

很多应用程序、游戏使用LUA作为自己的嵌入式脚本语言,以此来实现可配置性、可扩展性。

这其中包括魔兽争霸地图、魔兽世界、博德之门、愤怒的小鸟等众多游戏插件或外挂。

Lua 教程_w3cschool

Lua脚本基础入门及其案例_51CTO博客_lua脚本语言入门

LUA脚本在Redis中的优势

将复杂的或者多步的redis操作,写为一个脚本,一次提交给redis执行,减少反复连接redis的次数。提升性能。

LUA脚本是类似redis事务,有一定的原子性,不会被其他命令插队,可以完成一些redis事务性的操作。

但是注意redis的lua脚本功能,只有在Redis 2.6以上的版本才可以使用。

lua脚本示例

redis.call('set',KEYS[1],ARGV[1])

redis.call('set',KEYS[2],ARGV[2])

local n1 = tonumber(redis.call('get',KEYS[1]))

local n2 = tonumber(redis.call('get',KEYS[2]))

if n1 > n2 thenreturn 1

end

if n1 == n2 thenreturn 0

end

if n1 < n2 thenreturn 2

end

/usr/local/bin/redis-cli -a lw --eval /usr/myredis/myluatest k1 k2 , 10 20

注意事项: key 和参数之间要用,隔开 并且,前后两端还有空格lua脚本示例

local userid=KEYS[1];

local prodid=KEYS[2];

local qtkey="sk:"..prodid..":qt";

local usersKey="sk:"..prodid..":usr";

local userExists=redis.call("sismember",usersKey,userid);

if tonumber(userExists)==1 then return 2;

end

local num= redis.call("get" ,qtkey);

if tonumber(num)<=0 then return 0;

else redis.call("decr",qtkey);redis.call("sadd",usersKey,userid);

end

return 1;出错

针对如上错误,作如下处理:

1)查看打开文件的上限和redis服务进程,修改上限:

输入如下命令,查看其上限:

ulimit -a

设置上限

ulimit -n 10032

重启redis即可

redisson

Redisson是一个在Redis的基础上实现的Java驻内存数据网格(In-Memory Data Grid)。它不仅提供了一系列的分布式的Java常用对象,还提供了许多分布式服务,其中就包含了各种分布式锁的实现。简单说就是redis在分布式系统上工具的集合,Redission提供了分布式锁的多种多样的功能.

使用redissoncheck

自定义redis分布式锁无法自动续期,比如,一个锁设置了1分钟超时释放,如果拿到这个锁的线程在一分钟内没有执行完毕,那么这个锁就会被其他线程拿到,可能会导致严重的线上问题,在秒杀场景下,很容易因为这个缺陷导致的超卖了。

10 2s

1s

redission 超时时间1m 执行逻辑的时候3m

锁的分类:

1 、乐观锁与悲观锁

乐观锁

悲观锁

2 、可重⼊锁和⾮可重⼊锁

可重⼊锁:当在⼀个线程中第⼀次成功获取锁之后,在此线程中就可以再次获取

⾮可重⼊锁

3 、公平锁和⾮公平锁

公平锁:按照线程的先后顺序获取锁

⾮公平锁:多个线程随机获取锁

4 、阻塞锁和⾮阻塞锁

阻塞锁:不断尝试获取锁,直到获取到锁为⽌

⾮阻塞锁:如果获取不到锁就放弃,但可以⽀持在⼀定时间段内的重试

—— 在⼀段时间内如果没有获取到锁就放弃

redisson的使用

1 、获取锁 —— 公平锁和⾮公平锁

// 获取公平锁RLock lock = redissonClient . getFairLock ( skuId );// 获取⾮公平锁RLock lock = redissonClient . getLock ( skuId );2 、加锁 —— 阻塞锁和⾮阻塞锁

// 阻塞锁(如果加锁成功之后,超时时间为 30s ;加锁成功开启看⻔狗,剩 5s 延⻓过期时间)lock . lock ();// 阻塞锁(如果加锁成功之后,设置⾃定义 20s 的超时时间)lock . lock ( 20 , TimeUnit . SECONDS );// ⾮阻塞锁(设置等待时间为 3s ;如果加锁成功默认超时间为 30s )boolean b = lock . tryLock ( 3 , TimeUnit . SECONDS );// ⾮阻塞锁(设置等待时间为 3s ;如果加锁成功设置⾃定义超时间为 20s )boolean b = lock . tryLock ( 3 , 20 , TimeUnit . SECONDS );3 、释放锁

lock . unlock ();4 、应⽤示例

// 公平⾮阻塞锁RLock lock = redissonClient . getFairLock ( skuId );boolean b = lock . tryLock ( 3 , 20 , TimeUnit . SECONDS );Redisson 锁加锁流程:线程去获取锁,获取成功则执行lua脚本,保存数据到redis数据库。如果获取失败: 一直通过while循环尝试获取锁(可自定义等待时间,超时后返回失败)。Redisson提供的分布式锁是支持锁自动续期的,也就是说,如果线程仍旧没有执行完,那么redisson会自动给redis中的目标key延长超时时间,这在Redisson中称之为 Watch Dog 机制。

@Autowiredprivate RedissonClient redissonClient;public void method1() {RLock lock = redissonClient.getLock("lock");boolean isLock = lock.tryLock();if (!isLock) {log.error("获取锁失败,1");}try {log.info("获取锁成功,1");method2();}finally {log.info("释放锁,1");lock.unlock();}}public void method2() {RLock lock = redissonClient.getLock("lock");boolean isLock = lock.tryLock();if (!isLock) {log.error("获取锁失败,2");}try {log.info("获取锁成功,2");}finally {log.info("释放锁,2");lock.unlock();}}

使用redission

加jar

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-data-redis</artifactId></dependency><!--配置redission--><dependency><groupId>org.redisson</groupId><artifactId>redisson-spring-boot-starter</artifactId><version>3.12.5</version></dependency>application文件

# 设置redis的信息

spring.redis.host=192.168.174.72

spring.redis.database=0

spring.redis.password=yyl

spring.redis.port=6379配置类:

package com.example.bootdemo.aaa.config;import org.redisson.Redisson;

import org.redisson.api.RedissonClient;

import org.redisson.config.Config;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;@Configuration

public class RedissonConfig {@Value("${spring.redis.host}")private String host;@Value("${spring.redis.port}")private String port;@Value("${spring.redis.password}")private String redisPassword;@Beanpublic RedissonClient getRedisson(){Config config = new Config();

// //多节点config.useClusterServers()//单机模式 依次设置redis地址和密码config.useSingleServer().setAddress("redis://" + host + ":" + port).setPassword(redisPassword);return Redisson.create(config);}

}

controller

package com.example.bootdemo.aaa.controller;import org.redisson.api.RLock;

import org.redisson.api.RedissonClient;

import org.springframework.data.redis.core.StringRedisTemplate;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;import javax.annotation.Resource;

import java.util.Objects;@RestController

@RequestMapping("/redisLock")

public class RedisLockController {@Resourceprivate StringRedisTemplate stringRedisTemplate;@Resourceprivate RedissonClient redisson;private static final String REDIS_KEY = "redis_test";private static final int MAX_SIZE = 10;/*** 初始化库存*/@PostMapping("/init")public void init() {stringRedisTemplate.opsForValue().set(REDIS_KEY, String.valueOf(MAX_SIZE));}/*** 扣库存业务*/@PostMapping("/test")public void exportInventory() {String lockKey = "product001";RLock lock = redisson.getLock(lockKey);try {lock.lock();int s = Integer.parseInt(Objects.requireNonNull(stringRedisTemplate.opsForValue().get(REDIS_KEY)));System.out.printf("1号服务:库存当前为:" + s + "\n");//stringRedisTemplate.opsForValue().set(REDIS_KEY, String.valueOf(s));if(s>0) {stringRedisTemplate.opsForValue().decrement(REDIS_KEY);}} catch (Exception e) {} finally {lock.unlock();}}

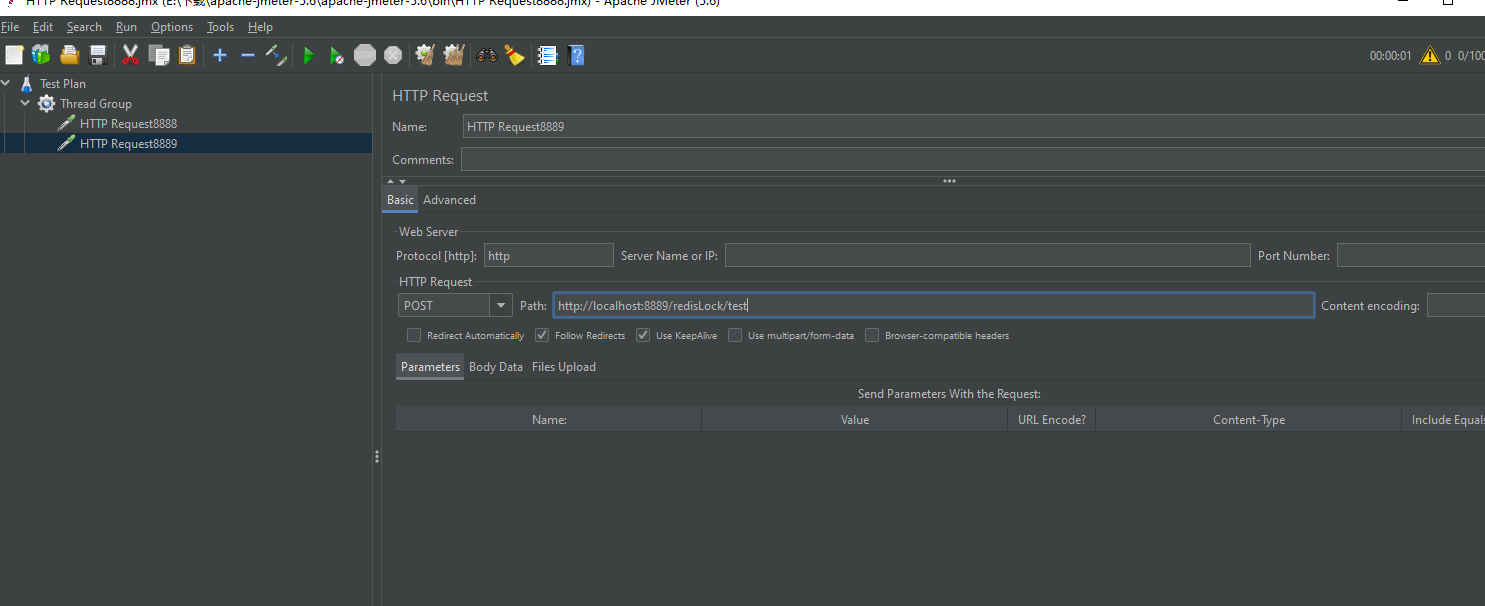

}使用jmeter测试:

写两个一模一样的项目 通过jmeter访问 redisLock/test

两个服务中的数据不重复即可

Redisson分布式锁入门使用(可重入锁(lock))_spring boot_人生没有第三次-华为云开发者联盟

)

)

)

AVL树)