在网络安全领域,有一大类工具被广泛使用,且作用不可忽视,它就是网络安全扫描器。扫描器是一种专门设计用来评估计算机、网络或者应用中已知的弱点的计算机程序,但是很多人恶意使用,找到网站弱点进行攻击。

扫描器的种类众多,有网络扫描器、Web漏洞扫描器、数据库安全扫描器等等。各种类型的扫描器,面向的目标和使用的技术各不相同,但其核心目标都是一个:找出任何给定系统的弱点。

网络扫描器:网络扫描器主要对网络进行扫描,检查开放端口、运行的服务等,从这些信息中找出可能的漏洞。常见的网络扫描器有Nmap等。

Web漏洞扫描器:Web漏洞扫描器主要面向Web应用,找出如SQL注入、XSS(跨站脚本)等Web常见漏洞。比如AWVS(Acunetix Web Vulnerability Scanner),是一款知名的网络漏洞扫描工具,其功能在于利用网络爬虫技术测试网站的安全性,检测多种Web安全威胁。

数据库安全扫描器:数据库安全扫描器主要对数据库进行安全检查,包括检查数据库的配置、版本、权限控制等。通过扫描,找出数据库可能存在的泄露信息、权限过度等安全问题。

扫描器的优势在于其自动化的特性。通过扫描器,我们能在相对较短的时间内获取大量的目标系统信息。

扫描行为会造成系统的压力,甚至可能被误识别为攻击行为。因此在使用扫描器时,要遵守相关的行业或组织的规定,不对未经授权的系统进行扫描。

恶意使用扫描器就是攻击行为,网络安全法中有明确说明,

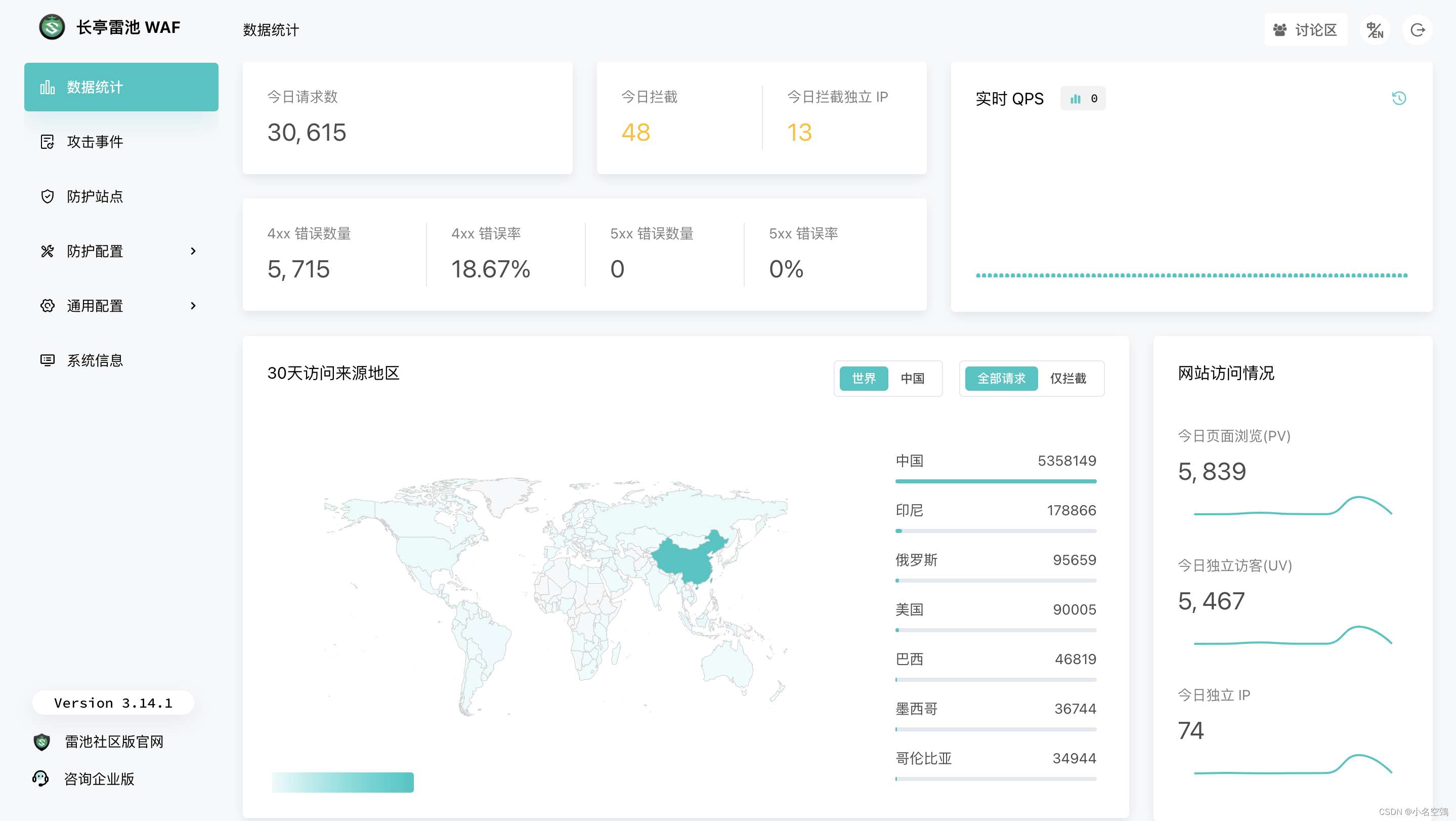

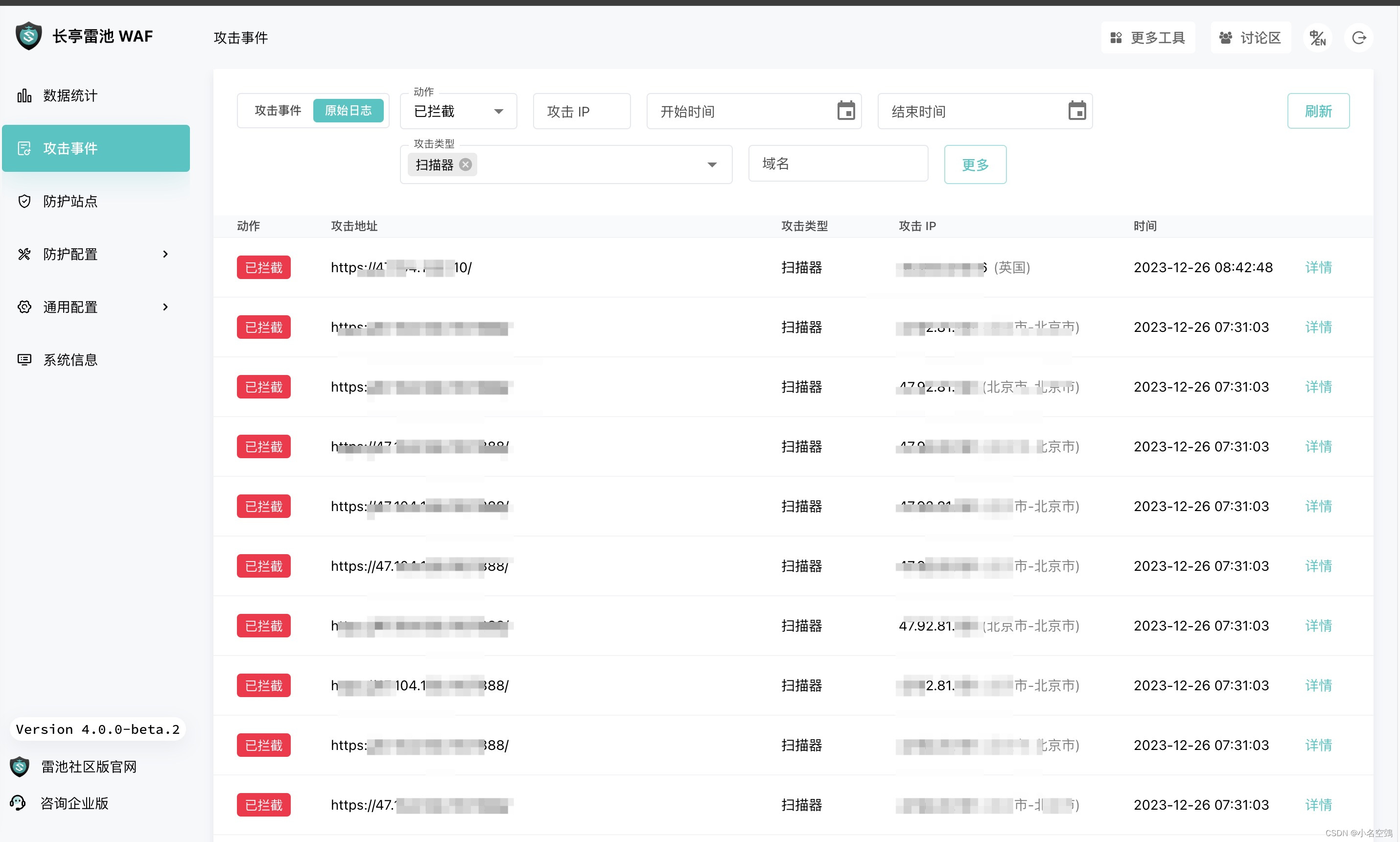

如果需要扫描器的防御工具,推荐长亭科技的雷池社区版WAF(免费、强大)。它是一款网络安全产品,其中包含防御策略和防护系统,可以有效的阻挡各种形式的网络攻击。

)

、RocketMQ消息重复消费问题)

)

)

)