数据参考:CISP官方

目录

- 社会工程学攻击概念

- 社会工程学攻击利用的人性 “弱点”

- 典型社会工程学攻击方式

- 社会工程学攻击防护

一、社会工程学攻击概念

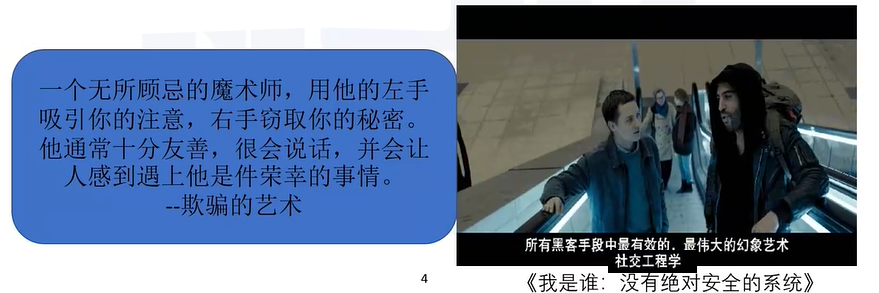

什么是社会工程学攻击

- 也被称为 "社交工程学" 攻击

- 利用人性弱点 (本能反应、贪婪、易于信任等) 进行欺骗获取利益的攻击方法

案例:凯文·米特尼克

- 世界著名黑客(世界第一黑客)

- 1995年16岁时被捕入狱,2000年保释

记者采访:你最擅长的技术是什么?

回答:社会工程学,技术会过时,只有社会工程学永远不会

社会工程学攻击特点

- 社会工程学攻击是一种复杂的攻击

- 很多自认为非常警惕及小心的人,如果缺乏对社会工程学攻击的了解,没有掌握针对社会工程学攻击的防御方式,一样会被高明的社会工程学攻击所攻破

社会工程学在信息安全中的重要性

社会工程学攻击的危险

- 永远有效的攻击方法

- 人是最不可控的因素

二、社会工程学攻击利用的人性 “弱点”

社会工程学是心理操纵

研究人员总结的“六种”人类天性基本倾向

- 信任权威:人们往往倾向于相信和服从那些被认为是权威的人或机构。攻击者可以冒充权威人士来获得信任并获取信息。

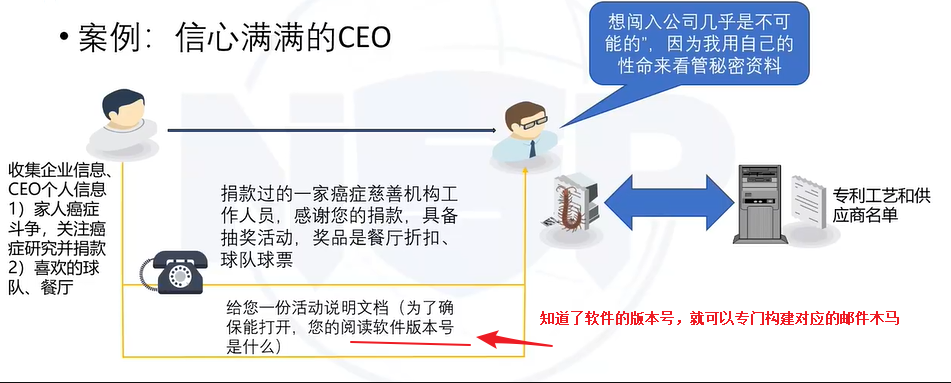

- 信任共同爱好:人们更容易与分享相同兴趣爱好的人建立联系和信任。攻击者可以利用这个倾向来获取信息或进行社交工程攻击。

- 获得好处后报答:当人们从他人那里获得好处时,他们通常会感到有义务回报。攻击者可以利用这一点通过给予某种好处来获得他人的合作或信息。

- 期望守信:人们普遍期望他人守信。攻击者可以利用这个倾向来欺骗他人,使他们透露敏感信息或采取某些行动。

- 期望社会认可:人们常常希望被他人认可和重视。攻击者可以利用这一点来进行诱骗和欺骗,以获取信息或获得他人的合作。

- 短缺资源的渴望:人们对于稀缺资源具有强烈的渴望和竞争欲望。攻击者可以利用这个倾向来制造紧迫感或诱骗他人做出不明智的决定。

- ......

社会工程学攻击利用 - 信任权威

请求或命令来自一个“权威”人士时,这个请求就可能被毫不怀疑的执行

- 电信诈骗中的公安局来电

- 社会工程学攻击中的 “我是系统管理“

社会工程学攻击利用 - 共同爱好

存在共同点时,相互之间的好感、信任度就会提升,请求容易被执行

- 共同的生活经历 (一个城市、地区、一个学校)

- 共同的爱好 (喜欢同一款游戏、同一个明星、同一支球队)

社会工程学攻击利用 - 报答

被赠予 (或者许诺) 获得一些有价值的东西,出于报答的目的,会倾向于满足提供者要求的一些回报

- 人性是善良的,获得好处倾向于回报以获得心理平衡

- 中奖后的税金、捐款

- 假如:网络管理员承诺给你开通特权,前提是你从某个特定链接提交验证身份并提交申请

- ......

社会工程学攻击利用 - 守信

对自身信用的保护等原因,人们对自己公开承诺或者认可的事情,会倾向坚持或维护,因此当攻击者以此来提出一些要求时,受害者出于避免违反自己的承诺或者众所周知的事情时,会倾向于顺从

- 请求管理员帮忙重置密码

- 请求前台给与帮助,传真通讯录

- ......

社会工程学攻击利用 - 社会认可

人有趋众的特性,当绝大部分人都是按某种方式来做的时候,人们就会认为这些行为是正确的

- 已经有XXX部门全员都填写了调查表,现在轮到你们部门人员填写了

- 已经有超过50%的公司人员都加入了这个群

- ......

社会工程学攻击利用 - 短缺资源

获取稀缺物品的渴望

- 饥饿营销:每天仅有XXX部手机上线

- 限量1000个的XXX,点此链接获取名额

- .......

三、典型社会工程学攻击方式

网络攻击中的社会工程学

间接用于攻击

- 口令破解中的社会工程学利用

- 网络攻击中的社会工程学利用

直接用于攻击

- 正面攻击 (直接索取)

- 建立信任

- 利用同情、内疚和胁迫

网络攻击中的社会工程学 - 口令字典

信息收集与口令破解

- 企业信息收集

- 个人信息收集

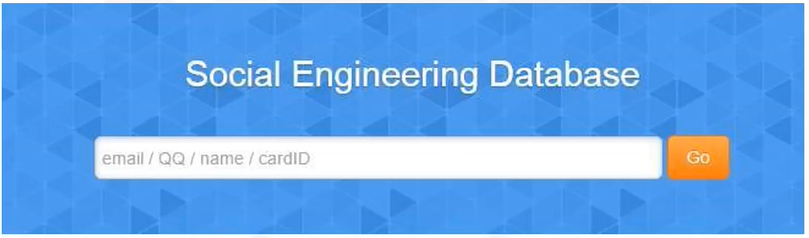

网络攻击中的社会工程学 - 社工库

什么是社工库

- 攻击者将泄漏的用户数据整合分析形成的数据库

数据来源

- 黑产中可买卖的数据

- 爬虫抓取数据

数据类型

账号/密码,行业附加数据

- 购物类网站泄露的银行卡数据和交易数据

- 酒店类网站数据泄露所泄露的开房数据

- 订票类网站泄露的火车、飞机票数据

社工库案例

- 通过邮箱/QQ号/姓名/身份证/手机号码等可查询到各类信息

网络攻击中的社会工程学 - 伪装欺骗

案例:好心网管的失误

网络攻击中的社会工程学引导

四、社会工程学攻击防护

安全意识培训

- 知道什么是社会工程学攻击

- 社会工程学攻击利用什么

注意保护个人隐私

- 保护生日、年龄、email邮件地址、手机号码、家庭电话号码等信息

遵循信息安全管理制度

- 了解组织机构的信息安全管理制度要求

- 严格遵循流程进行操作

常见系统库的使用)

—— Spring篇)