文章目录

- 前言

- 一、Shrio

- 1、什么是shiro

- 2、为什么使用shrio

- 二、主要类

- 2.1、Subject

- 2.2、SecurityManager

- 2.3、Realms

- 三、认证授权

- 3.1、认证(Authentication)

- 3.2、授权(authorization)

- 四、入门示例

- 参考文章

前言

简单入门介绍

一、Shrio

http://shiro.apache.org/

1、什么是shiro

Apache Shiro™(trademark)是一个功能强大且易于使用的Java安全框架,用于执行身份验证,授权,加密和会话管理。使用Shiro易于理解的API,您可以快速轻松地保护任何应用程序-从最小的移动应用程序到最大的Web和企业应用程序。

2、为什么使用shrio

易于使用 -易于使用是该项目的最终目标。应用程序安全性可能非常令人困惑和沮丧,并被视为“必要的邪恶”。如果您使它易于使用,以使新手程序员可以开始使用它,那么就不必再痛苦了。

全面 -Apache Shiro声称没有其他具有范围广度的安全框架,因此它很可能是满足安全需求的“一站式服务”。

灵活 -Apache Shiro可以在任何应用程序环境中工作。尽管它可以在Web,EJB和IoC环境中运行,但并不需要它们。Shiro也不要求任何规范,甚至没有很多依赖性。

具有Web功能 -Apache Shiro具有出色的Web应用程序支持,允许您基于应用程序URL和Web协议(例如REST)创建灵活的安全策略,同时还提供一组JSP库来控制页面输出。

可插拔 -Shiro干净的API和设计模式使它易于与许多其他框架和应用程序集成。您会看到Shiro与Spring,Grails,Wicket,Tapestry,Mule,Apache Camel,Vaadin等框架无缝集成。

支持 -Apache Shiro是Apache Software Foundation(Apache软件基金会)的一部分,该组织被证明以其社区的最大利益行事。项目开发和用户群体友好的公民随时可以提供帮助。如果需要,像Katasoft这样的商业公司也可以提供专业的支持和服务。

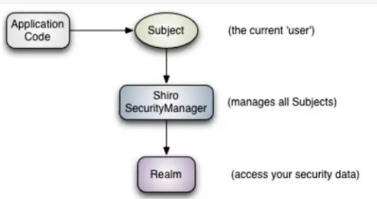

二、主要类

2.1、Subject

import org.apache.shiro.subject.Subject;

import org.apache.shiro.SecurityUtils;

Subject currentUser = SecurityUtils.getSubject();

Subject一词是一个安全术语,基本上表示“当前正在执行的用户”。它只是意味着“当前正在与软件交互的东西”。它只是不被称为“用户”,因为“用户”一词通常与人类相关联。在安全的世界,术语“主题”可以指一个人,但也有会谈进程,守护进程帐户,或任何类似。

2.2、SecurityManager

主题的“幕后”对应对象是SecurityManager。主题代表当前用户的安全操作,而SecurityManager管理所有用户的安全操作。它是Shiro体系结构的核心,并充当一种“伞”对象,引用了许多内部嵌套的安全组件,这些安全组件构成了一个对象图。它管理着所有 Subject、且负责进行认证和授权、及会话、缓存的管理。每个应用程序几乎总是有一个SecurityManager实例。它本质上是一个应用程序单例(尽管不必是静态单例)普通的Java代码,Spring XML,YAML,.properties和.ini文件等进行配置

ini文件方式,实例化SecurityManager 配置:

#CredentialsMatcher 认证匹配器

cm = org.apache.shiro.authc.credential.HashedCredentials

Matcher

cm.hashAlgorithm = SHA-512

cm.hashIterations = 1024

#Base64 encoding (less text):

cm.storedCredentialsHexEncoded = false

[users]

jdoe = TWFuIGlzIGRpc3Rpbmd1aXNoZWQsIG5vdCBvbmx5IGJpcyByZWFzb2

asmith = IHNpbmd1bGFyIHBhc3Npb24gZnJvbSBvdGhlciBhbXNoZWQsIG5vdCB

[roles]

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.util.Factory;

// 1。加载INI配置

Factory factory =

new IniSecurityManagerFactory(“ classpath:shiro.ini”);

// 2。创建SecurityManager

SecurityManager securityManager = factory.getInstance();

// 3。使它可访问

SecurityUtils.setSecurityManager(securityManager);

2.3、Realms

Realms充当Shiro与应用程序的安全数据之间的“桥梁”或“连接器”,也就是说,当需要真正与安全性相关的数据(例如用户帐户)进行交互以执行身份验证(登录)和授权(访问控制)时,Shiro会从为应用程序配置的一个或多个Realms中查找其中的许多内容。本质上是特定于安全性的DAO:它封装了数据源的连接详细信息,并根据需要使关联数据可用于Shiro。

#数据源

dataSource=org.apache.commons.dbcp.BasicDataSource

#数据源链接要素

dataSource.driverClassName=oracle.jdbc.driver.OracleDriver

dataSource.url=jdbc:oracle:thin:@localhost:1521:orcl

dataSource.username=scott

dataSource.password=tiger

#jdbcrealm

jdbcrealm=org.apache.shiro.realm.jdbc.JdbcRealm

#jdbcrealm需要用到的数据源

jdbcrealm.dataSource=KaTeX parse error: Expected 'EOF', got '#' at position 13: dataSource #̲开启查找权限 jdbcrea…jdbcrealm

三、认证授权

3.1、认证(Authentication)

身份验证是验证用户身份的过程。也就是说,当用户通过应用程序进行身份验证时,他们在证明自己实际上就是他们所说的身份。有时也称为“登录”。这通常是一个三步过程。

- 收集用户的标识信息(称为主体 用户名)和支持身份的凭证(称为凭据 密码)。

AuthenticationToken token = new UsernamePasswordToken(username, password); - 将主体和凭据提交到系统。

Subject currentUser = SecurityUtils.getSubject();

currentUser.login(token); - 如果提交的凭据与系统对该用户身份的期望匹配,则认为该用户已通过身份验证。如果它们不匹配,则不认为用户已通过身份验证。

try {

currentUser.login(token);

//通过身份验证,执行其他业务

} catch (IncorrectCredentialsException ice) {

//密码错误

} catch (LockedAccountException lae) {

//账户锁定(默认系统不提供,可以编写代码过程中自己实现)

}

… //许多其他异常

catch (AuthenticationException ae) {

//上面配置的异常的父类

}

3.2、授权(authorization)

授权本质上是访问控制-控制用户可以在应用程序中访问的内容(例如资源,网页等)。大多数用户通过使用角色和权限等概念来执行访问控制。也就是说,通常根据分配给他们的角色和/或权限,允许用户执行某项操作或不执行某项操作。

判断角色:

if ( subject.hasRole(“administrator”) ) {

//show the ‘Create User’ button

} else {

//grey-out the button?

}

判断权限:

if ( subject.isPermitted(“user:create”) ) {

//show the ‘Create User’ button

} else {

//grey-out the button?

}

四、入门示例

参考文章

个人笔记,不同意见,望有交流

直接可以点击跳转连接

作者

-- 实例方法 静态方法)

toDownload.do接口存在任意文件读取漏洞 附POC)