系统安全(补充)

- 基于行的自主访问控制的方法有能力表、前缀表、口令

- 基于列的自主访问控制的方法有访问控制表、保护位

- 口令是当前大多数网络实施访问控制进行身份鉴别的重要依据,因此,口令管理尤为重要,一般遵守一般遵守以下原则:1口令选择应至少在8个字符以上,应选用大小写字母、数字、特殊字符组合;2禁止使用与账号相同的口令;3更换系统默认口令,避免使用默认口令;4限制账号登录次数,建议为3次;5禁止共享账号和口令;6口令文件应加密存放,并只有超级用户才能读取;7禁止以明文形式在网络上传递口令;8口令应有时效机制,保证经常更改,并且禁止重用口令;9对所有账号运行口令破解工具,检查是否存在弱口令或没有口令的账号

- r(4)表示读,w(2)表示写,x(1)表示执行,权限标明的顺序是文件拥有者、与文件拥有者同组的用户、其他用户

- 字符会话审计审计SSH、Telnet等协议的操作行为,审计内容包括访问起始和终止时间、用户名、用户IP、设备名称、设备IP、协议类型、危险等级和操作命令等

- 缓冲区溢出攻击是利用缓冲区溢出漏洞所进行的攻击行为,会以shellcode地址来覆盖程序原有的返回地址,地址空间随机化就是通过对程序加载到内存的地址进行随机化处理,使得攻击者不能事先确定程序的返回地址值,从而降低攻击成功的概率

- 注册表(Registry)是有关Window系统配置的重要文件,存储在系统安装目录system32/config下。由于所有配置和控制系统的数据都存在于注册表中,而且Registry的缺省权限设置是“所有人”“完全控制”和创建,这中设置可能被恶意用户利用删除或替换注册表文件。例如,入侵者通过修改、创建注册表的相关参数设置,让系统启动恶意进程

- /etc目录:存放系统管理和配置文件,比如:/etc/passwd用于存储用户信息的文件、/etc/group用于存储组别信息的文件

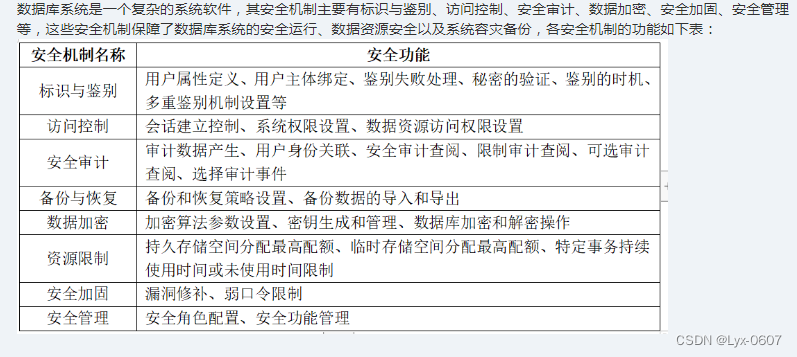

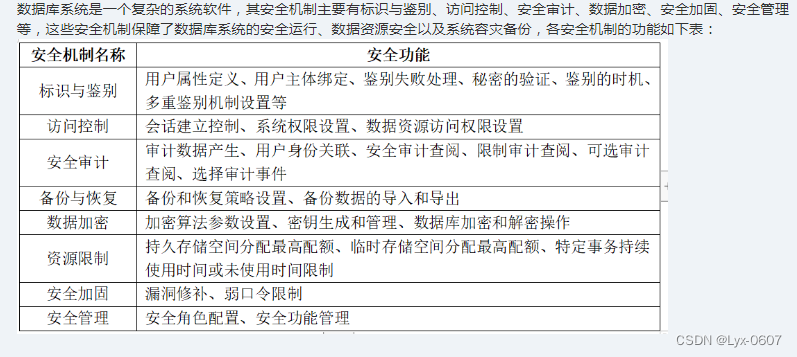

- 数据库加密是指对数据库存储或传输的数据进行加密处理,以密文形式存储或传输,防止数据泄密,保护敏感数据的安全性。数据库加密方式主要分为两种类型:一是与数据库网上传输的数据,通常利用SSL协议来实现;二是数据库存储的数据,通过数据库存储加密来实现按照加密组件与数据库管理系统的关系,数据库存储加密可以分为两种加密方式:库内加密和库外加密

- IIS经历了许多安全网络攻击,归纳起来,IIS典型安全威胁如下:非授权访问(攻击者通过IIS的配置失误或系统漏洞,如弱口令,非法访问IIS的资源,甚至获取系统控制权)、网络蠕虫(攻击者利用IIS服务程序缓冲区溢出漏洞,构造网络蠕虫攻击。例如:“红色代码”网络蠕虫)、网页篡改(攻击者利用IIS网站的漏洞,恶意修改网站的页面信息)、拒绝服务(攻击者通过某些手段使IIS服务器拒绝对HTTP应答,引起IIS对系统资源需求的剧增,最终造成系统变慢,甚至完全瘫痪)

- 云计算平台承载大量应用,其业务的安全持续运营至关重要。安全事件导致停机事件时有报道。为此,建立异构云容灾备份机制非常重要,工业界常采用“两地三中心”容灾机制。。其中,两地指同城、异地;三中心指生产中心、同城容灾中心、异地容灾中心

- Windows日志有三种类型:系统日志、应用程序日志和安全日志,他们对应的文件名为Sysevent.evt、Appevent.evt、Secevent.evt。安全日志记录与安全相关的事件,只有系统管理员才可以访问

- 网络审计数据涉及系统整体的安全性和用户隐私,为保护审计数据的安全,通常的安全技术措施包括:系统用户分权管理、审计数据强制访问、审计数据加密、审计数据隐私保护、审计数据安全性保护等

- 隐私保护常见技术有:抑制、泛化(通过降低数据精度来实现数据匿名)、置换、扰动、裁剪

- 日志文件大多数都是纯文本文件,每一行就是一个消息。每个消息都由四个域的固定格式组成。事件标签(表示消息发出的日期和时间)、主机名(表示生成消息的计算机的名字)、生成消息的子系统的名字(可以是Kernel,表示消息来自内核;或者是进程的名字,表示发出消息的程序的名字,在方括号里的是进程的PID)、消息(即消息的内容)

- 配置账户策略:密码复杂度要求、账户锁定阈值、账户锁定时间、账户锁定计数器

- Oracle系统有超过10个特殊的默认用户账号和密码,密码有些就存在操作系统中的普通文本文件中。Oracle内部密码就存在strXXX.cmd文件中,其中XXX是Oracle系统的ID和SID,默认是ORCL。这个密码用于数据库启动进程,提供完全访问数据库资源。

- Oracle监听进程密码,保存在文件“listener.ora”(保存着所有的Oracle执行密码)中,用于启动和停止Oracle的监听进程。cmd文件即链接命令文件,以后缀.cmd结尾,用于DSP代码的定位,用户自定义代码存放和加载位置,所以可能用于存储Oracle数据库的内部密码

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.mzph.cn/news/854785.shtml

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!

)