近日,一些网络安全研究人员演示了恶意软件是如何成功窃取 Windows Recall 工具收集到的数据。

2024年5月21日,微软发布全新的“Copilot+PC”,这类 AI PC 通过与高通的最新芯片合作,实现了一个叫做“Recall”的功能。借助这个人工智能工具,用户可以搜索和回忆在PC上看到或做过的任何事情。工具推出后,鉴于其扫描并保存电脑屏幕的定期截图,有可能暴露敏感数据,例如密码或财务信息等,引起了网络安全专家对其安全和隐私的担忧。

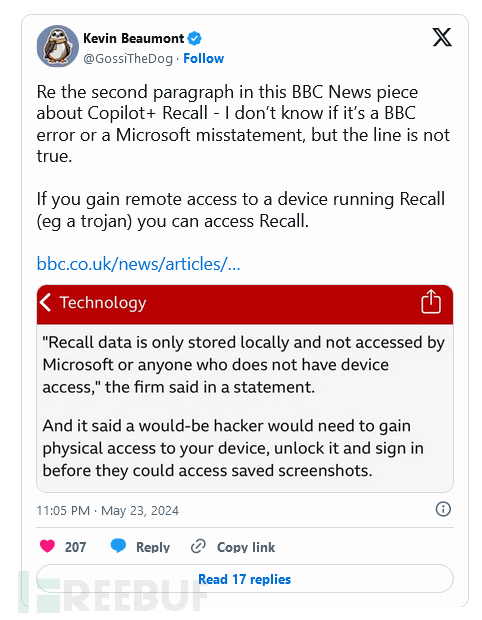

随着这一事件的发酵,微软方面一直在试图淡化用户面临的安全风险。该公司指出,威胁攻击者需要物理访问权限才能获取 Recall 工具收集的数据。不过,微软的回应就遭到了”打脸“,多名网络安全研究人员成功验证恶意代码可以窃取 Windows Recall 工具收集到的数据。

著名网络安全专家 Kevin Beaumont 表示,威胁攻击者能够使用恶意软件远程访问运行 Recall 的设备。

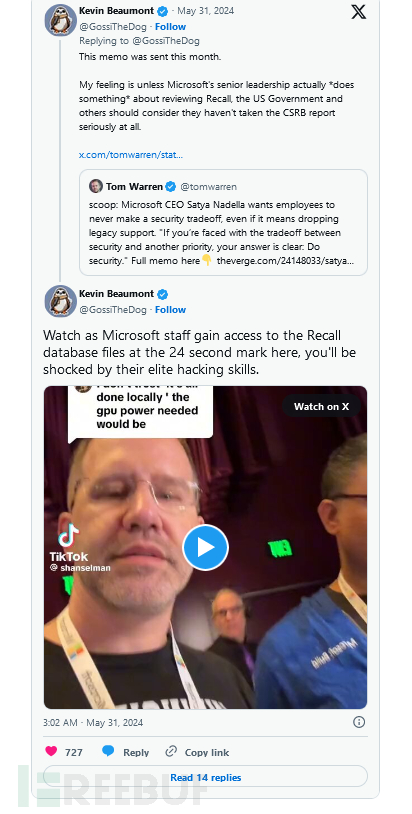

当用户登录电脑并运行软件时,一切都会自动解密,静态加密只有在有人到用户家中偷走笔记本电脑时才会有用(黑客犯罪可不是这么干)。自动窃取用户名和密码的 InfoStealer 木马十多年来一直是行业内的大麻烦,目前这些木马仍然可以被轻松修改,以”支持“ Recall。

值得一提的是,微软方面表示,公司内部的工具捕获的信息是高度加密的,没有人可以非法访问这些数据信息。对此, Kevin Beaumont 很快就指出微软的说法是假的,并公布了一段视频,视频中两名微软工程师访问了包含图片的文件夹。

(演示视频地址:https://twitter.com/i/status/1796255988804370875)

网络安全研究人员 Alex Hagenah 发布了一款名为 “TotalRecall ”的 PoC 工具,可以自动提取和显示 Recall 在笔记本电脑上捕获并保存到数据库中的快照。Hagenah 声称,数据库没有被加密的,全是纯文本。

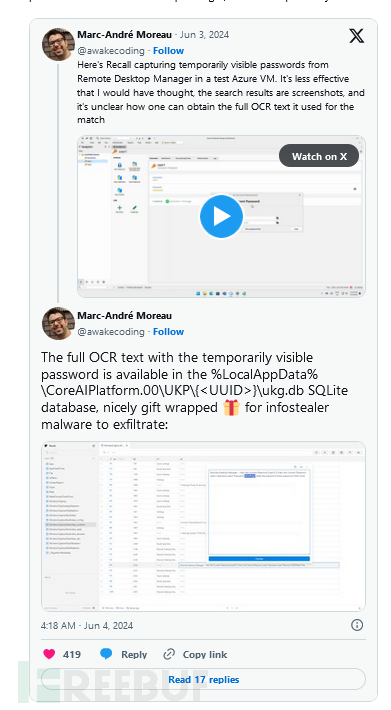

Hagenah 进一步表示,Windows Recall 将所有内容都存储在本地未加密的 SQLite 数据库中,截图只是保存在 PC 上的一个文件夹中,可以在下面的路径中查看:

C:\Users\$USER\AppData\Local\CoreAIPlatform.00\UKP\{GUID}所有图像都存储在以下子文件夹中

.\ImageStore\研究人员 Marc-André Moreau 强调,信息窃取型恶意软件可以从本地 SQLite 数据库中轻松窃取远程桌面管理器中暂时可见的密码,这些密码都会被 Recall 工具捕获。

(演示视频地址:https://twitter.com/i/status/1797656613127590300)

最后, Kevin Beaumont 在其研究报告中指出,微软方面此时应该立刻召回 Recall ,并在后续的更新中解决安全隐患。

参考文章:

https://securityaffairs.com/164181/digital-id/malware-steal-data-windows-recall-tool.html

)

)

多种I/O函数(2))

)

)

虚拟机性能测试)

![[消息队列 Kafka] Kafka 架构组件及其特性(一)](http://pic.xiahunao.cn/[消息队列 Kafka] Kafka 架构组件及其特性(一))