概述

在上一篇文章中,笔者对BianLian勒索软件进行了研究剖析,并且尝试模拟构建了一款针对BianLian勒索软件的解密工具,研究分析过程中,笔者感觉构建勒索软件的解密工具还挺有成就感,因此,笔者准备再找一款新兴勒索软件研究一下。于是,笔者就尝试搜索了一下近期活跃的勒索软件,发现了一篇名为《研究人员利用漏洞解密HomuWitch勒索软件》的报告,报告称研究人员发现了一个HomuWitch勒索软件漏洞,该漏洞能够为所有HomuWitch受害者创建免费解密工具,而HomuWitch勒索软件最早出现时间为2023年7月。相关报告截图如下:

基于报告中的内容,笔者感觉挺好奇,想详细探究一下此勒索软件漏洞到底是怎么回事。于是,笔者准备从如下角度开展研究剖析:

- HomuWitch勒索软件功能分析:基于静态分析及动态调试对其功能进行分析

- HomuWitch勒索软件漏洞研究:探究其漏洞成因及漏洞利用方法

- 模拟构建勒索解密工具:模拟构建一款针对HomuWitch勒索软件的解密工具

HomuWitch功能分析

通过模拟使用HomuWitch勒索软件,笔者发现此勒索软件运行后的行为与BianLian勒索软件略有一些不同,不同点如下:

- 外联功能:HomuWitch勒索软件将外联发送系统基本信息,同时还将外联获取勒索信内容

- 弹窗功能:HomuWitch勒索软件勒索加密后,将弹出一个窗体,用于展示勒索信内容

- 修改桌面壁纸:HomuWitch勒索软件勒索加密后,将修改桌面壁纸

互斥对象

通过分析,发现此样本运行后,将创建互斥对象,用于确保同一系统中只运行一个单一实例程序,对比多个HomuWitch勒索软件程序,发现其互斥对象名均相同,相关互斥对象名信息如下:

| 样本hash | 互斥对象名 |

|---|---|

| 6A4031B90648996EDC96A2613770DFED | ghfdujhuiGYGyftgfTshyhrshdemjutdgjndtgFUYfuyhFTU&FK |

| 39FB8A39EF0AE859010229792B18A433 | ghfdujhuiGYGyftgfTshyhrshdemjutdgjndtgFUYfuyhFTU&FK |

| C76D1FFE5F002C50351831497E27288D | ghfdujhuiGYGyftgfTshyhrshdemjutdgjndtgFUYfuyhFTU&FK |

| 4C94CDD785AEBEDCF2EB3FE4A8B1B7A6 | ghfdujhuiGYGyftgfTshyhrshdemjutdgjndtgFUYfuyhFTU&FK |

| 7EDC06AE0340336DD0F0CB1DC3BA291B | ghfdujhuiGYGyftgfTshyhrshdemjutdgjndtgFUYfuyhFTU&FK |

| 739B13103A0AE7DB5E975408BD022DC9 | ghfdujhuiGYGyftgfTshyhrshdemjutdgjndtgFUYfuyhFTU&FK |

相关代码截图如下:

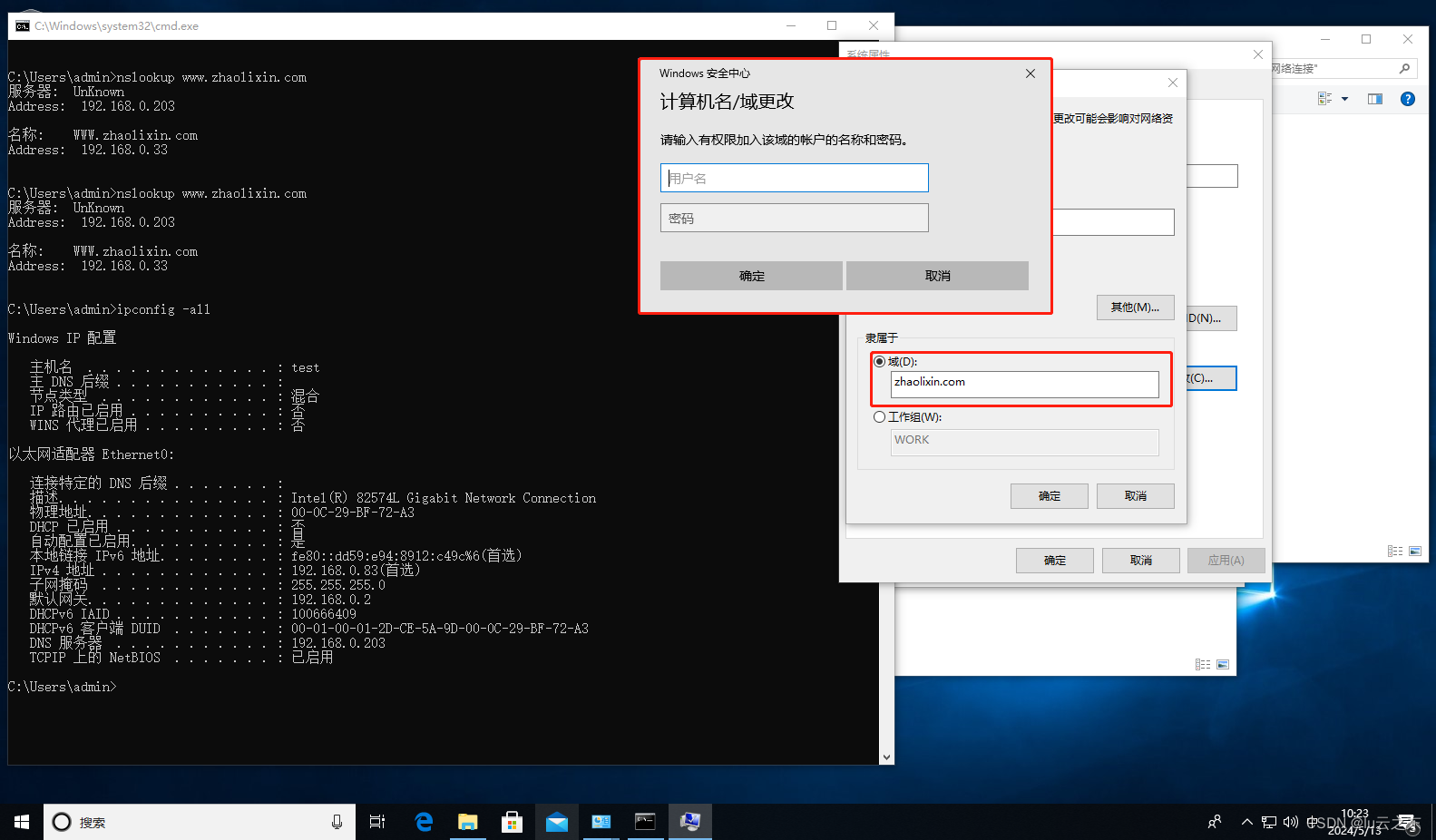

外联发送系统基本信息

通过分析,发现此样本运行后,将收集系统基本信息,并将其组合发送至外链C&C处,发送的基本信息有:

- 设备ID

- 系统语言:基于当前应用程序的用户界面区域性的名称

- 国家/地区信息:外链

[ipapi.co/country_code/](https://link.zhihu.com/?target=https%3A//ipapi.co/country_code/ "ipapi.co/country_code/")地址获取,否则基于当前系统区域设置的显示名称 - 用户名

相关代码截图如下:

待加密目录

通过分析,发现HomuWitch勒索软件在开始执行加密行为前,将遍历驱动器,并将(总磁盘大小-磁盘空闲空间大小)小于3GB的磁盘中的目录添加至待加密目录中,推测此代码目的为识别USB外置设备。

HomuWitch勒索软件的默认待加密目录为:桌面、Downloads、用户目录

相关代码截图如下:

勒索加密逻辑

通过分析,梳理HomuWitch勒索软件的加密逻辑如下:

- 待加密目录:

桌面

Downloads

用户目录

磁盘使用空间小于3GB的磁盘中的目录

- 待加密文件后缀:

".pdf"、".doc"、".docx"、".ppt"、".pptx"、".xls"、".xlsx"、".py"、".rar"、".zip"、".7z"、".txt"、".mp4"、".JPG"、".jpeg"、".PNG"、".HEIC"、".csv"、".rtf"、".bbbbbbbbb"

- 待加密文件大小

小于55MB

- 加密后文件后缀:

.homuencrypted

相关代码截图如下:

加密算法

通过分析,发现HomuWitch勒索软件将使用C#的DEFLATE压缩算法及AES算法进行勒索加密:

- 将样本中内置的密钥信息作为Rfc2898算法的password参数

- 随机生成16字节,将其作为Rfc2898算法的salt参数,同时将其写入勒索加密文件的前16字节中

- 调用Rfc2898算法迭代计算生成AES CBC运算的key及IV值

- 调用C#的DEFLATE压缩算法对原始文件数据内容进行压缩

- 调用AES CBC算法对C#的DEFLATE压缩算法运算后的压缩数据进行加密

相关代码截图如下:

弹窗显示勒索信

结合样本动态行为及逆向分析,发现当HomuWitch勒索软件加密完成后,HomuWitch勒索软件将弹窗,弹窗中的内容为外联请求后的返回信息。

实际运行后弹窗截图如下:(测试环境,因此未实际外联获取返回信息)

相关代码截图如下:

外联地址及加密密钥

通过分析,梳理各HomuWitch勒索软件程序的外联地址及加密密钥信息如下:

| 样本hash | 外联地址 | 加密密钥 |

|---|---|---|

| 6A4031B90648996EDC96A2613770DFED | https://193.164.150.225:1200/ | oralcumshot1998 |

| 39FB8A39EF0AE859010229792B18A433 | http://79.137.207.233/ | oralcumshot1998 |

| C76D1FFE5F002C50351831497E27288D | http://78.142.0.42/ | oralcumshot1998 |

| 4C94CDD785AEBEDCF2EB3FE4A8B1B7A6 | https://193.164.150.225:1200/ | oralcumshot1998 |

| 7EDC06AE0340336DD0F0CB1DC3BA291B | https://193.164.150.225:1200/ | oralcumshot1998 |

| 739B13103A0AE7DB5E975408BD022DC9 | https://193.164.150.225:1200/ | oralcumshot1998 |

其他行为

通过分析,发现HomuWitch勒索软件在运行过程中,还具备如下特殊行为:

- 隐藏自身

- 清空回收站:勒索加密行为前执行

- 生成配置文件:用于判断是否执行过勒索加密行为

HomuWitch勒索软件使用问题

在实际使用的过程中,笔者发现HomuWitch勒索软件还存在很多小问题,此类问题将直接导致HomuWitch勒索软件运行失败。(推测:可能HomuWitch勒索软件确实比较新吧,攻击者还未对其进行过很好的优化就直接拿来用了,又或者攻击者对被攻击环境比较熟悉,认为此类问题不会在被攻击环境中触发)

获取磁盘信息异常

根据上述HomuWitch勒索软件的功能分析,发现HomuWitch勒索软件在开始执行加密行为前,将遍历驱动器,由于其未对驱动器类型进行判断,导致其遇到CD/DVD驱动器时,代码将执行异常,然后直接异常退出。相关截图如下:

兼容性不好

通过实际测试使用,发现HomuWitch勒索软件在Win10环境中可成功运行,但是在Win7环境中均无法运行,相关截图如下:

HomuWitch勒索软件漏洞

由于网络中报告称研究人员发现了一个HomuWitch勒索软件漏洞,该漏洞能够为所有HomuWitch受害者创建免费解密工具。因此,笔者就一直在琢磨究竟自己能不能找到报告中描述的漏洞。

通过分析尝试,笔者成功复现了网络中报告描述的内容,成功利用HomuWitch勒索软件自身对被勒索系统中的勒索文件进行了解密。虽然实现了相关流程,但是笔者却认为直接描述为利用HomuWitch勒索软件漏洞实现解密效果有些牵强,描述为利用HomuWitch勒索软件的设计缺陷更合适一些:

- 应用程序漏洞的名词定义:在软件应用程序中存在的安全弱点或错误,可以被攻击者利用来执行未经授权的操作、获取敏感信息或导致系统崩溃等不良后果。这些漏洞可能是由于设计、编码、配置或部署方面的错误而产生的。

- HomuWitch勒索软件漏洞(设计缺陷)形成:HomuWitch勒索软件中提供了勒索解密函数,同时勒索加解密算法为对称加密算法,因此导致可直接从HomuWitch勒索软件中提取加解密密钥;若其使用非对称加密算法,则此漏洞(设计缺陷)将无法被利用。

漏洞OR设计缺陷?

为了寻找此漏洞,笔者也是对HomuWitch勒索软件的反编译源码进行了详细阅读,虽然花费了一些时间,没有直接找到漏洞,不过也是找到了HomuWitch勒索软件中的一些有意思的代码:

- 在反编译代码中发现勒索解密函数:

DecryptFile(string inputFilePath, string outputFilePath) - 在反编译代码中发现勒索解密函数的调用流程:

HomuCrypt.DecryptFile(text, Path.Combine(Path.GetDirectoryName(text), Path.GetFileNameWithoutExtension(text)));

相关代码截图如下:

基于此,笔者推测,此款HomuWitch勒索软件的勒索逻辑为:当被害者支付赎金后,攻击者向其反馈解密密钥,然后被害者在HomuWitch勒索软件中填写解密密钥实现勒索解密。

为了验证笔者的猜想,笔者尝试在网络中搜索了一下HomuWitch勒索软件的窗体截图,发现HomuWitch勒索软件的窗体中确实提供了一个填写密钥的输入框,相关截图如下:

缺陷利用

尝试将【外联地址及加密密钥】章节中提取的密钥信息填写至窗体密钥输入框中,笔者发现,可直接利用HomuWitch勒索软件对系统进行勒索解密。

加密后系统截图如下:(桌面壁纸被修改,窗体程序只能通过任务管理器关闭)

解密后系统截图如下:(桌面壁纸被修改,释放bat文件自删除)

仔细琢磨了一下,这便是网络中报告提到的勒索软件漏洞吧。。。纯纯的为了吸引眼球。。。

手动解密尝试

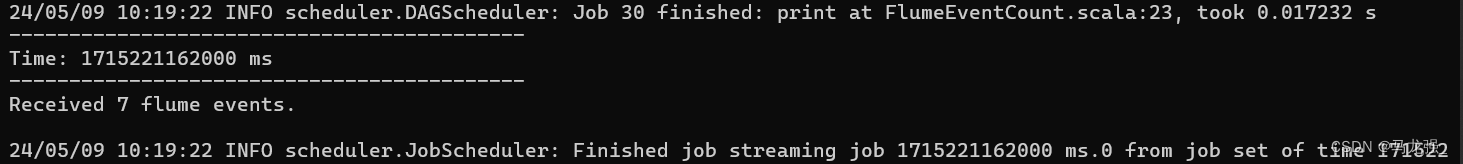

为了更直观的复现其勒索解密流程,笔者尝试将C#的DEFLATE压缩算法及AES算法的输出内容进行了提取,并基于CyberChef工具实现了手动解密,详细情况如下:

备注:笔者使用其他编程语言一直无法模拟实现C#的DEFLATE压缩算法,因此最终只能选择直接调用C#代码实现DEFLATE压缩算法

#***************************加密************************

#原始文件内容

61 61 61 61 61 61 61 61 61 61 61 0D 0A 62 62 62

62 62 62 62 62 62 62# C#的DEFLATE压缩算法运算后

4B 4C 84 03 5E AE 24 38 00 00#AES CBC算法运算后

BF 74 17 D5 2F 80 6A 19 D0 F4 1F 43 EF 85 77 C6

85 7F C3 C0 88 9E 55 03 A9 54 F7 40 80 0C DA F1#***************************解密************************

#提取Rfc2898算法的salt参数

BF 74 17 D5 2F 80 6A 19 D0 F4 1F 43 EF 85 77 C6#样本内置的password值

oralcumshot1998#调用Rfc2898算法迭代计算生成AES CBC运算的key及IV值

37ee14845f1a7c040dbcc0ebcd2e88a9a5df0ae0bfbf5f525d8a48a24d3f1595

8b5e39cc073a81ef4a4d7c17ffdbd470#调用AES CBC算法解密

4b4c84035eae24380000# C#的DEFLATE解压缩算法需要调用C#代码使用

相关截图如下:

模拟构建勒索解密工具

虽然我们可直接利用HomuWitch勒索软件实现勒索解密行为,但笔者基于研究目的,还是决定模拟构建一款勒索解密工具:

- 此次使用的编程语言为C#

- 借助everything文件搜索工具,提取系统中的勒索后缀(.homuencrypted)文件列表。

- 基于上述HomuWitch勒索软件的加解密原理,模拟构建针对HomuWitch勒索软件的解密工具,解密还原原始文件,并将勒索后缀文件重命名为“.bak”文件后缀。

代码实现

代码结构如下:

- Program.cs

using System;

using System.Collections.Generic;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

using System.Reflection;

using System.Diagnostics;

using System.IO;

using System.Runtime.InteropServices;

using System.Threading;

using System.IO.Compression;

using System.Security.Cryptography;namespace ConsoleApplication1

{class Program{public static void DecryptFile(string inputFilePath, string outputFilePath){string password = "oralcumshot1998";using (FileStream fileStream = new FileStream(inputFilePath, FileMode.Open)){using (FileStream fileStream2 = new FileStream(outputFilePath, FileMode.Create)){using (Aes aes = Aes.Create()){byte[] bytes = Encoding.UTF8.GetBytes(password);byte[] array = new byte[16];fileStream.Read(array, 0, array.Length);Rfc2898DeriveBytes rfc2898DeriveBytes = new Rfc2898DeriveBytes(bytes, array, 10000);byte[] bytes2 = rfc2898DeriveBytes.GetBytes(32);byte[] bytes3 = rfc2898DeriveBytes.GetBytes(16);using (ICryptoTransform cryptoTransform = aes.CreateDecryptor(bytes2, bytes3)){using (CryptoStream cryptoStream = new CryptoStream(fileStream, cryptoTransform, CryptoStreamMode.Read)){using (DeflateStream deflateStream = new DeflateStream(cryptoStream, CompressionMode.Decompress)){deflateStream.CopyTo(fileStream2);}}}}}}}static void Main(string[] args){string filePath = "C:\\Users\\admin\\Desktop\\11.txt";try{using (StreamReader sr = new StreamReader(filePath)){string line;while ((line = sr.ReadLine()) != null){Console.WriteLine(line);string suffix = ".homuencrypted";if (line.EndsWith(suffix)){string srcname = line.Substring(0, line.Length - suffix.Length);DecryptFile(line, srcname);File.Move(line, line + ".bak");}}}}catch (Exception e){Console.WriteLine("读取文件时发生错误:" + e.Message);}}}

}

黑客

很多朋友都想了解如何入门/转行网络安全,实现自己的“黑客梦”。文章的宗旨是:

1.指出一些自学的误区

2.提供客观可行的学习表

3.推荐我认为适合小白学习的资源.大佬绕道哈!

第一阶段:基础操作入门

入门的第一步是学习一些当下主流的安全工具课程并配套基础原理的书籍,一般来说这个过程在1个月左右比较合适。

第二阶段:学习基础知识

在这个阶段,你已经对网络安全有了基本的了解。如果你学完了第一步,相信你已经在理论上明白了上面是sql注入,什么是xss攻击,对burp、msf、cs等安全工具也掌握了基础操作。这个时候最重要的就是开始打地基!

所谓的“打地基”其实就是系统化的学习计算机基础知识。而想要学习好网络安全,首先要具备5个基础知识模块:

1.操作系统

2.协议/网络

3.数据库

4.开发语言

5.常见漏洞原理

学习这些基础知识有什么用呢?

计算机各领域的知识水平决定你渗透水平的上限。

【1】比如:你编程水平高,那你在代码审计的时候就会比别人强,写出的漏洞利用工具就会比别人的好用;

【2】比如:你数据库知识水平高,那你在进行SQL注入攻击

的时候,你就可以写出更多更好的SQL注入语句,能绕过别人绕不过的WAF;

【3】比如:你网络水平高,那你在内网渗透的时候就可以比别人更容易了解目标的网络架构,拿到一张网络拓扑就能自己在哪个部位,拿到以一个路由器的配置文件,就知道人家做了哪些路由;

【4】再比如你操作系统玩的好,你提权就更加强,你的信息收集效率就会更加高,你就可以高效筛选出想要得到的信息

第三阶段:实战操作

1.挖SRC

挖SRC的目的主要是讲技能落在实处,学习网络安全最大的幻觉就是觉得自己什么都懂了,但是到了真的挖漏洞的时候却一筹莫展,而SRC是一个非常好的技能应用机会。

2.从技术分享帖(漏洞挖掘类型)学习

观看学习近十年所有0day挖掘的帖,然后搭建环境,去复现漏洞,去思考学习笔者的挖洞思维,培养自己的渗透思维

3.从b站观看一些有用的视频

b站还是有些视频对你的实战和提升技术有帮助的,也可以去b站是私聊up领取实战课件

4.靶场练习

自己搭建靶场或者去免费的靶场网站练习,有条件的话可以去购买或者报靠谱的培训机构,一般就有配套的靶场练习

第四阶段:参加CTF比赛或者HVV行动

推荐:CTF

CTF有两点:

【1】接近实战的机会。现在网络安全法很严格,不像之前大家能瞎搞

【2】题目紧跟技术前沿,而书籍很多落后了

【3】如果是大学生的话,以后对找工作也很有帮助

如果你想打CTF比赛,直接去看赛题,赛题看不懂,根据不懂的地方接着去看资料

推荐:HVV(护网)

HVV有三点:

【1】也能极大的锻炼你,提高自身的技术,最好是参加每年举行的HVV行动

【2】能认识许多圈内的大佬,扩大你的人脉

【3】HVV的工资也很高,所以参加的话也能让你赚到不少钱

【4】和CTF比赛一样如果是大学生的话,以后对找工作也很有帮助

相关网站推荐

1、FreeBuf

国内关注度最高的全球互联网安全媒体平台,爱好者们交流与分享安全技术的社区,网络安全行业门户。

2、看雪

看雪论坛是个软件安全技术交流场所,为安全技术爱好者提供一个技术交流平台和资源。

3、吾爱破解

吾爱破解论坛是致力于软件安全与病毒分析的非营利性技术论坛。

4、阿里云先知社区

一个开放型技术平台。

5、腾讯玄武安全实验室

各种CVE漏洞。

推荐书籍入门

《白帽子讲Web安全》 2012

《Web安全深度剖析》2015

《Web安全攻防 渗透测试实战指南》2018进阶

《WEB之困-现代WEB应用安全指南》 2013

《内网安全攻防渗透测试安全指南》 2020

《Metasploit渗透测试魔鬼训练营》2013

《SQL注入攻击与防御》2010

《黑客攻防技术宝典-Web实战篇(第2版)》

《日志管理与分析权威指南》

《kali Linux高级渗透测试》

《黑客社会工程学攻防演练》

《XSS跨站脚本攻击剖析与防御》

《黑客攻防实战之入门到精通》

————————————————

![数字集成电路物理设计[陈春章]——知识总结与精炼01](https://img-blog.csdnimg.cn/direct/c15ed59eb22645bc847acafc859a67af.png)