企业上云,即越来越多的企业把业务和数据,迁移到云端。随着云计算、大数据、物联网、人工智能等技术的发展,用户、应用程序和数据无处不在,企业之间的业务边界逐渐被打破,网络攻击愈演愈烈,手段更为多。

当前,云计算逐渐成为新常态。线上娱乐、云上办公、云上协作等业务需求迅猛增长。企业借助云计算,可以满足业务弹性、快速部署、降本提效等需求,“上云”成为各行各业转型升级的必经之路。一方面降低IT建设成本,另一方面其显著的缺点则将业务和数据暴露在风险中。

网络攻击愈演愈烈,手段更为多样、棘手、难以应对。同时,恶意攻击、恶意入侵、数据丢失泄漏等安全事件频发。

网络恶意攻击

常见的网络恶意攻击行为,如分布式拒绝服务攻击(简称DDoS)、网络病毒等。恶意攻击是通过调用大量的网络资源(包括带宽、服务器等)对攻击目标进行超出其承受能力的访问请求,致使服务器或网络瘫痪,无法正常提供服务。《2022年上半年DDoS攻击威胁报告》显示:DDoS攻击威胁创历年新高;Tb级攻击连续3个月出现,百G级攻击平均每天超40次;游戏行业受攻击占比仍然高居第一;视频直播行业遭受的DDoS攻击占比大幅提升。

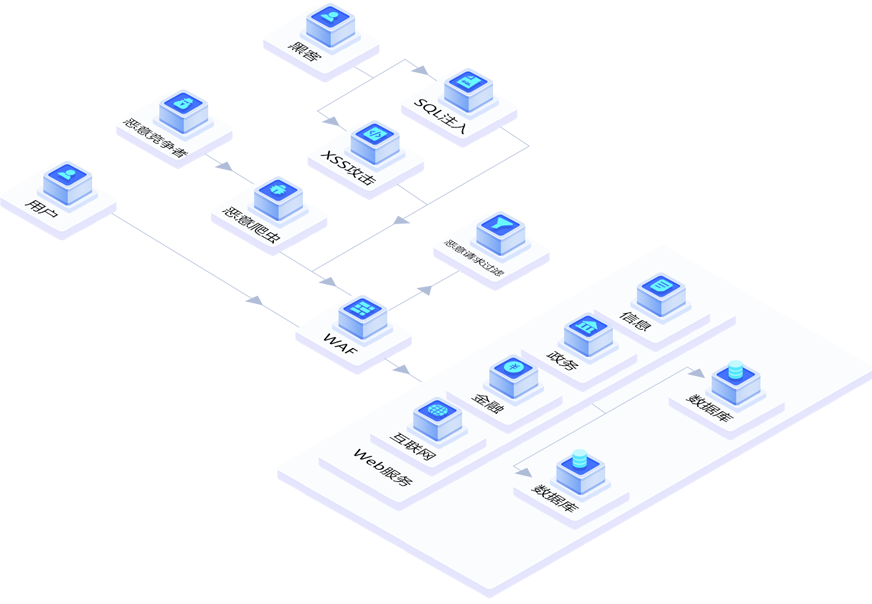

网络恶意入侵

网络恶意的入侵行为,即黑客入侵。网站入侵、页面篡改、恶意扫描、WebShell漏洞、SQL注入、XSS跨站脚本攻击、木马、病毒等均是常见的恶意入侵行为。旨在通过网站程序漏洞、操作系统漏洞或密码泄露等手段,非法进入网络服务器。被入侵后,服务器数据会遭到窃取、篡改、毁坏,造成难以挽回的严重后果。

数据丢失泄漏

数据泄露主要源于Web应用程序攻击、网络钓鱼和勒索软件。其中,对Web应用程序的攻击仍是黑客行为的主要攻击方向。根据23年 Web 应用程序和 API 威胁报告显示:相比去年第一季度,Web 应用程序攻击数量增长超过300%,从攻击的行业分布来看,电商/零售行业自2023年3月以来攻击量持续攀升,远高于制造、公共部门等垂直领域;数据泄漏后,企业或政府需要付出高昂代价进行修复,其损失不可估量,值得高度重视。

赋能企业筑牢安全防线,守护网络安全

一、在DDoS、CC防御方面

针对互联网等在线业务面临的大规模DDoS、CC攻击等难题,SCDN基于海量分布式防护节点,隐藏真实服务器IP,可以防护SYN Flood、UDP Flood、ACK Flood、ICMP Flood、DNS Query Flood、NTP Reply Flood、CC攻击等三层到七层DDoS攻击,全方位对威胁进行阻断过滤,提供DDoS全力清洗服务。对于CC攻击的防御,基于AI智能防护策略、精准访问控制以及威胁情报三方面相配合进行综合防控。CC精细化防御(精准访问控制)支持的业务场景包括防盗链、区域屏蔽、源站保护、防CC攻击、访客鉴权和Bot行为管理。通过数据加密和校验技术,真正对CC做到有效防护

二、在防护恶意入侵方面

1、使用强密码

强密码是防止黑客入侵的一种重要手段,一个强密码应该包含大写和小写字母、数字和特殊字符,长度至少为12个字符,强密码很难被猜出,因此可以有效地防止黑客通过猜测密码的方式来入侵你的电脑,你应该为每个账户使用不同的密码,以防止一个账户被入侵后,黑客可以轻易地获取其他账户的信息。

2.更新操作系统和软件

黑客通常会利用操作系统和软件的漏洞来入侵电脑,定期更新操作系统和软件是非常重要的,更新可以修复这些漏洞,防止黑客利用它们来入侵,大多数操作系统和软件都会定期发布更新,你只需要确保你安装了这些更新就可以了。

3.使用防火墙

防火墙是一种可以阻止未经授权的访问的网络设备或软件,它可以帮助你控制哪些信息可以进入你的电脑,哪些信息不能进入,防火墙可以是硬件防火墙,也可以是软件防火墙,硬件防火墙通常是专门的设备,而软件防火墙则是安装在电脑上的软件,无论是哪种防火墙,都可以提供强大的防护能力。

4.使用德迅卫士

德迅卫士采用自适应安全架构,有效解决传统专注防御手段的被动处境,为系统添加强大的实时监控和响应能力,帮助企业有效预测风险,精准感知威胁,提升响应效率:

①风险发现:可主动、精准发现系统存在的安全风险,提供持续的风险监测和分析能力。

②入侵检测:可实时发现入侵事件,提供快速防御和响应能力

③病毒查杀:结合多个病毒检测引擎,能够实时准确发现主机上的病毒进程,并提供多角度分析结果,以及相应的病毒处理能力。

④资产清点:可自动识别系统内部资产情况,并与风险和入侵事件自动关联,提供灵活高效的回溯能力。

⑤远程防护:远程防护用于对远程桌面登录进行防护,防止非法登录。支持多重防护规则,增强远程桌面安全。

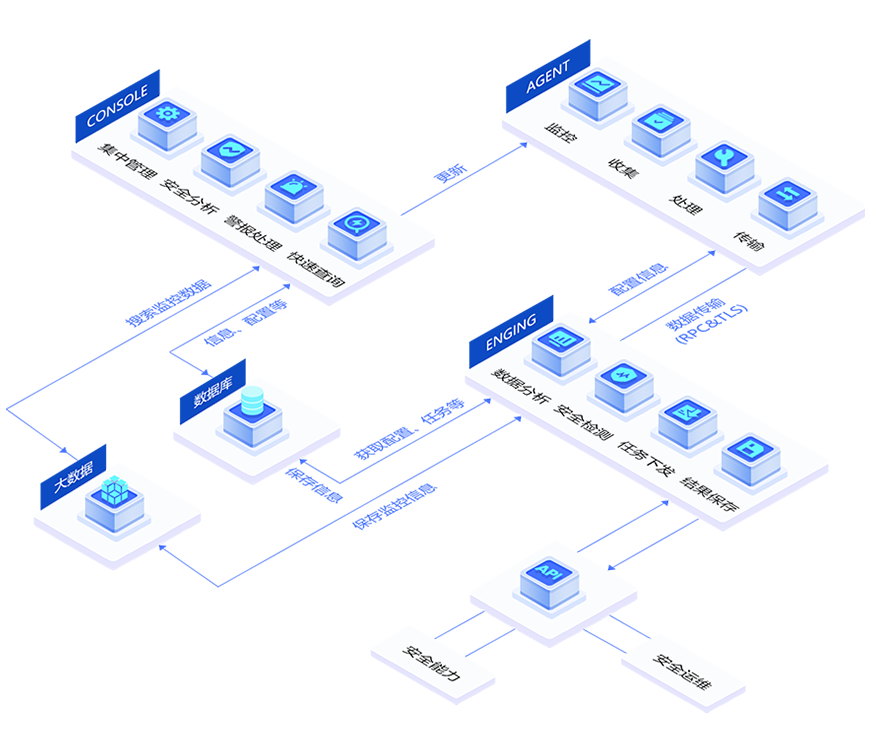

德迅卫士全的核心平台架构,主要由 Agent、Engine、Console三部分构成,为产品服务提供基础的、灵活的、稳固的核心能力支持。

三、针对数据泄漏方面

数据泄露主要源于Web应用程序攻击、网络钓鱼和勒索软件。而漏洞扫描服务(Vulnerability Scan Service)集Web漏洞扫描、操作系统漏洞扫描、资产内容合规检测、配置基线扫描、弱密码检测五大核心功能,自动发现网站或服务器在网络中的安全风险,为云上业务提供多维度的安全检测服务,满足合规要求,让安全弱点无所遁形:

1.Web漏洞扫描:网站的漏洞与弱点易于被黑客利用,形成攻击,带来不良影响,造成经济损失。VSS能够做到:

①常规漏洞扫描,丰富的漏洞规则库,可针对各种类型的网站进行全面深入的漏洞扫描,提供专业全面的扫描报告。

②最紧急漏洞扫描,针对最紧急爆发的VCE漏洞,安全专家第一时间分析漏洞、更新规则、提供最快速专业的VCE漏洞扫描。

2.弱密码扫描:主机或中间件等资产一般使用密码进行远程登录,攻击者往往使用扫描技术来探测其用户名和弱口令。VSS能够做到:

①多场景可用,全方位的OS连接,涵盖90%的中间件,支持标准Web业务弱密码检测、操作系统、数据库等弱口令检测。

②丰富的弱密码库,丰富的弱密码匹配库,模拟黑客对各场景进行弱口令探测,同时支持自定义字典进行密码检测。

3.中间件扫描:中间件可帮助用户灵活、高效地开发和集成复杂的应用软件,一旦被黑客发现漏洞并利用,将影响上下层安全。VSS能够做到:

①丰富的扫描场景,支持主流Web容器、前台开发框架、后台微服务技术栈的版本漏洞和配置合规扫描。

②多扫描方式可选,支持通过标准包或者自定义安装等多种方式识别服务器中的中间件及其版本,全方位发现服务器中的漏洞风险。

当前,数字经济时代,企业和个人对于网络信息的依赖程度较高,一旦遭受攻击危害巨大。所以需要做出相对应的防护方案未雨绸缪做好网络安全建设,护航业务稳定可靠。

和torch.from_numpy(X_train).float()的区别)

)

Jedis客户端、SpringDataRedis客户端)

、kibana、libreoffice)