.locked勒索病毒介绍

.locked勒索病毒是一种恶意软件,它利用加密技术锁定用户的数据或系统,并以此进行勒索。用户一旦感染此病毒,将无法访问其重要文件,病毒会要求用户支付一笔赎金以获取解密密钥。这种病毒通常使用强大的加密算法来加密用户文件,并可能通过电子邮件、恶意网站、受感染的软件下载和社交工程等方式进行传播。

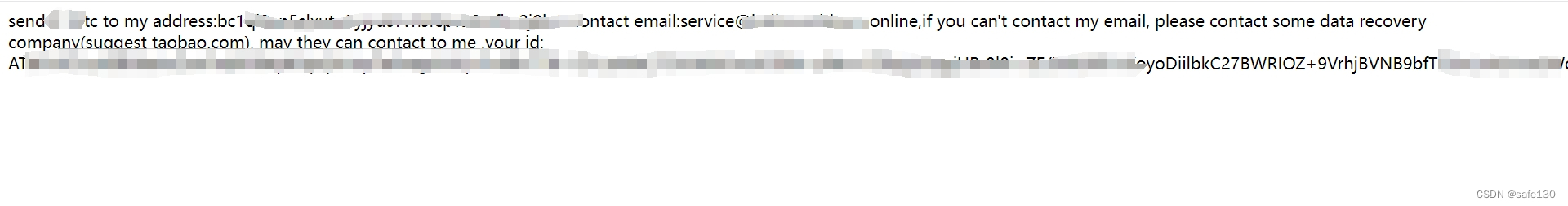

计算机感染Locked勒索病毒后的表现通常包括:所有文件的后缀名变成“.locked”,病毒不仅加密数据库文件,还会加密计算机系统上的图片、文档、视频等数据,同时还会更改计算机的注册表,破坏计算机系统。

如果您的数据极为重要,包含有珍贵的业务资料、客户信息、研究成果或任何其他不可替代的内容,欢迎添加技术服务号(safe130)获取帮助。

应对.locked勒索病毒的紧急措施

- 隔离被感染的服务器:一旦发现服务器感染了Locked勒索病毒,应立即将其从网络环境中隔离,以阻止病毒进一步传播和感染其他文件和系统。

- 寻求专业帮助:与专业的网络安全公司或团队联系(safe130),以获取详细的分析和解决方案。他们可能能够提供工具或方法来恢复受影响的数据。

- 切勿轻易付款:在回应勒索者的要求之前,不要急于支付赎金。首先,无法保证勒索者会真的提供解密密钥。其次,支付赎金只会助长此类犯罪行为的盛行。

- 加强安全防护:审查现有的网络安全策略,确保所有系统和应用程序都已更新到最新版本,并安装可信赖的安全软件以防止未来的攻击。此外,定期备份数据也是非常重要的,以便在遭受攻击时能够迅速恢复。

请注意,网络安全是一个持续的过程,需要定期更新和维护以防止新的威胁。以上信息仅供参考,如有需要,建议咨询网络安全专家。

企业数据被.locked勒索病毒加密了如何恢复?

面对企业数据被locked勒索病毒加密的情况,以下是一些可能的恢复方法:

- 隔离和报告:首先,需要立即将受感染的计算机或网络从系统中隔离出来,以防止病毒进一步传播。同时,联系专业的网络安全团队(safe130)或专家进行咨询和帮助。

- 数据备份恢复:如果有备份数据的习惯,可以直接使用备份数据进行恢复。检查最近的备份时间,确保备份中未包含病毒,然后还原受影响的文件和数据。

- 清除病毒:尝试使用防病毒软件来检测和清除该病毒。更新防病毒软件的数据库,执行全面扫描,并按照软件的指导进行病毒清除操作。请注意,某些情况下可能需要重启计算机来完成清除过程。

- 寻求专业帮助:如果以上方法无法成功恢复数据,建议寻求专业网络安全机构的帮助。他们可能拥有更高级的解密工具和专业知识来处理此类问题。

- 加强安全防护:在问题解决后,加强企业的安全防护措施至关重要。这包括定期更新软件和系统补丁、安装可信赖的安全软件、限制员工访问权限等。此外,定期进行安全培训和意识提升也是非常重要的环节。

- 法律途径:如果企业遭受了重大损失,可以考虑通过法律途径追究相关责任方的法律责任,并要求其承担相应的赔偿责任。

需要注意的是,每个情况都是独特的,具体的恢复步骤可能会因具体情况而有所不同。在进行任何操作之前,请务必咨询专业人士的意见和指导。

:利用Jasypt对数据库连接进行加密)

)