目录

一、firewalld介绍

1.归入zone顺序

2.firewalld zone分类

3.预定义服务

二、图形化操作

1.打开firewalld图形化界面

2.以http服务为例,打开httpd服务

3.修改端口号

三、命令行配置

1.基础配置

2.查看现有firewalld设置

3.设置查看默认区

4.添加源地址(网段)及端口及服务

四、其他规则

1.管理rich规则

1.1rich语法

1.2man 5 firewalld.richlanguage

2.示例

一、firewalld介绍

firewalld是CentOS 7.0新推出的管理netfilter的用户空间软件工具,也被ubuntu18.04版以上所支持(apt install firewalld安装即可)

firewalld是配置和监控防火墙规则的系统守护进程。可以实iptables,ip6tables,ebtables的功能firewalld服务由firewalld包提供

1.归入zone顺序

-

先根据数据包中源地址,将其纳为某个zone

-

纳为网络接口所属zone

-

纳入默认zone,默认为public zone,管理员可以改为其它zone

-

网卡默认属于public zone,lo网络接口属于trusted zone

firewalld支持划分区域zone,每个zone可以设置独立的防火墙规则

1.已经存在了zone区域

2.使用firewall,就是将特定的流量关联到某个zone中

-

通过源网段关联zone

-

通过网卡关联zone区域

-

如果两者都没有关联的数据报文,那就会去default zone

3.进入到zone以后,开始匹配zone内的规则

2.firewalld zone分类

| zone名称 | 默认配置 |

|---|---|

| trusted | 允许所有流量 |

| home | 拒绝除和传出流量相关的,以及ssh,mdsn,ipp-client,samba-client,dhcpv6-client预 定义服务之外其它所有传入流量 |

| internal | 和home相同 |

| work | 拒绝除和传出流量相关的,以及ssh,ipp-client,dhcpv6-client预定义服务之外的其它所有传入流量 |

| public | 拒绝除和传出流量相关的,以及ssh,dhcpv6-client预定义服务之外的其它所有传入流 量,新加的网卡默认属于public zone |

| external | 拒绝除和传出流量相关的,以及ssh预定义服务之外的其它所有传入流量,属于external zone的传出ipv4流量的源地址将被伪装为传出网卡的地址 |

| dmz | 拒绝除和传出流量相关的,以及ssh预定义服务之外的其它所有传入流量 |

| block | 拒绝除和传出流量相关的所有传入流量 |

| drop | 拒绝除和传出流量相关的所有传入流量(甚至不以ICMP错误进行回应) |

3.预定义服务

| 服务名称 | 配置 |

|---|---|

| ssh | Local SSH server. Traffic to 22/tcp |

| dhcpv6- client | Local DHCPv6 client. Traffic to 546/udp on the fe80::/64 IPv6 network |

| ipp- client | Local IPP printing. Traffic to 631/udp |

| samba- client | Local Windows file and print sharing client. Traffic to 137/udp and 138/udp |

| mdns | Multicast DNS (mDNS) local-link name resolution. Traffic to 5353/udp to the 224.0.0.251 (IPv4) or ff02::fb (IPv6) multicast addresses |

firewalld预定义服务配置

- firewall-cmd --get-services 查看预定义服务列表

- /usr/lib/firewalld/services/*.xml预定义服务的配置

firewalld 三种配置方法

- firewall-config 图形工具: 需安装 firewall-config包

- firewall-cmd 命令行工具: firewalld包,默认安装

- /etc/firewalld/ 配置文件,一般不建议,如:/etc/firewalld/zones/public.xml

二、图形化操作

1.打开firewalld图形化界面

2.以http服务为例,打开httpd服务

运行时:修改后立即生效

永久:重新加载或者重启之后永久生效

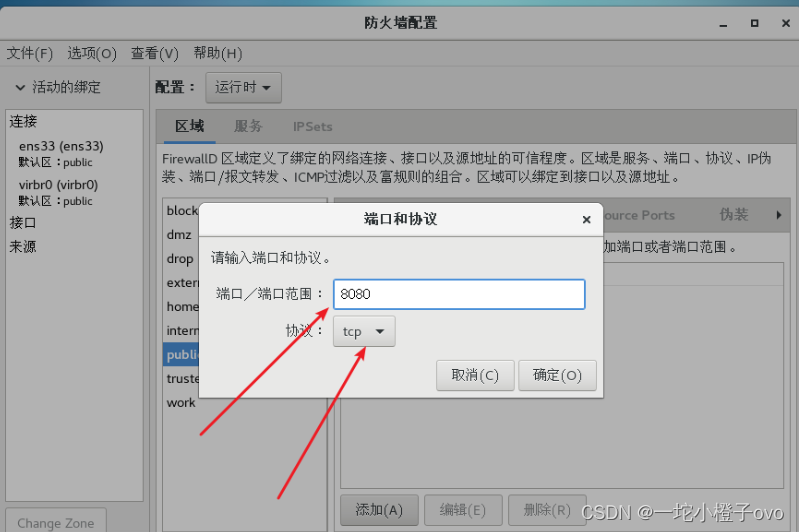

3.修改端口号

三、命令行配置

1.基础配置

firewall-cmd [OPTIONS...]

firewall-cmd

| 选项 | 含义 |

|---|---|

| --permanent | 设置永久生效 |

| --add-port=端口号/协议(tcp/udp) | 设置端口号和协议 |

| --reload | 重新加载防火墙设置 |

| --remove | 移除规则 |

| --get-zones | 列出所有可用区域 |

| --get-default-zone | 查询默认区域 |

| --set-default-zone=<ZONE> | 设置默认区域 |

| --get-active-zones | 列出当前正使用的区域 |

| --add-source=<CIDR>[--zone=<ZONE>] | 添加源地址的流量到指定区域,如果无--zone= 选项,使用 默认区域 |

| --remove-source=<CIDR> [--zone=ZONE>] | 从指定区域删除源地址的流量,如无--zone= 选项,使用默认区域 |

| --add-interface=<INTERFACE>[--zone=<ZONE>] | 添加来自于指定接口的流量到特定区域,如果无--zone= 选项,使用默认区域 |

| --change-interface=<INTERFACE>[--zone=<ZONE>] | 改变指定接口至新的区域,如果无--zone=选项,使用默认区域 |

| --add-service=<SERVICE> [--zone=<ZONE>] | 允许服务的流量通过,如果无--zone= 选项,使用默认区域 |

| --add-port=<PORT/PROTOCOL>[--zone=<ZONE>] | 允许指定端口和协议的流量,如果无--zone= 选项,使用默认区域 |

| --remove-service=<SERVICE> [--zone=<ZONE>] | 从区域中删除指定服务,禁止该服务流量,如果无--zone= 选项,使用默认区域 |

| --remove-port=<PORT/PROTOCOL>[--zone=<ZONE>] | 从区域中删除指定端口和协议,禁止该端口的流量,如果无--zone= 选项,使用默认区域 |

| --reload | 删除当前运行时配置,应用加载永久配置 |

| --list-services | 查看开放的服务 |

| --list-ports | 查看开放的端口 |

| --list-all [--zone=<ZONE>] | 列出指定区域的所有配置信息,包括接口,源地址,端口,服务等,如果无--zone= 选项,使用默认区域 |

2.查看现有firewalld设置

[root@localhost ~]#systemctl start firewalld

#开启

[root@localhost ~]#systemctl stop firewalld.service

#关闭

[root@localhost ~]#systemctl status firewalld

#查看状态

[root@localhost ~]#firewall-cmd --list-all

public (active)target: defaulticmp-block-inversion: nointerfaces: ens33sources: services: ssh dhcpv6-clientports: protocols: masquerade: noforward-ports: source-ports: icmp-blocks: rich rules:3.设置查看默认区

[root@localhost ~]#firewall-cmd --zone=

#查看区域

block dmz drop external home internal public trusted work

[root@localhost ~]#firewall-cmd --get-default-zone

#查看默认区域[root@localhost ~]#firewall-cmd --set-default-zone

block dmz drop external home internal public trusted work

[root@localhost ~]#firewall-cmd --set-default-zone

block dmz drop external home internal public trusted work

[root@localhost ~]#firewall-cmd --set-default-zone home

success

[root@localhost ~]#firewall-cmd --get-default-zone

home4.添加源地址(网段)及端口及服务

[root@localhost ~]#firewall-cmd --permanent --add-port=80/tcp

#添加80端口[root@localhost ~]#firewall-cmd --permanent --remove-port=80/tcp

#移除80端口

[root@localhost ~]#firewall-cmd --permanent --add-port=80/tcp --zone=home

#可以指定区域

success[root@localhost ~]#firewall-cmd --add-service=http

#允许http服务

[root@localhost ~]#firewall-cmd --permanent --add-icmp-block=echo-request

#禁止ping

success

[root@localhost ~]#firewall-cmd --reload

success[root@localhost ~]#firewall-cmd --permanent --add-source=192.168.100.0/24

# 基础命令 永久生效 添加 源 网段 子网掩码

[root@localhost ~]#firewall-cmd --reload

success

[root@localhost ~]#firewall-cmd --list-all

#查看生效策略删除source

[root@localhost ~]#firewall-cmd --zone=home --remove-source=192.168.91.0/24 --remove-source=192.168.50.0/24 --remove-source=192.168.100.0/24 --permanent 四、其他规则

当基本firewalld语法规则不能满足要求时,可以使用以下更复杂的规则

rich-rules 富规则,功能强,表达性语言

Direct configuration rules 直接规则,灵活性差, 帮助:man 5 firewalld.direct

1.管理rich规则

rich规则比基本的firewalld语法实现更强的功能,不仅实现允许/拒绝,还可以实现日志syslog和

auditd,也可以实现端口转发,伪装和限制速率

规则实施顺序:

- 该区域的端口转发,伪装规则

- 该区域的日志规则

- 该区域的允许规则

- 该区域的拒绝规则

每个匹配的规则生效,所有规则都不匹配,该区域默认规则生效

1.1rich语法

rule[source][destination]service|port|protocol|icmp-block|masquerade|forward-port[log][audit][accept|reject|drop]1.2man 5 firewalld.richlanguage

| 选项 | 描述 |

|---|---|

| --add-rich-rule= | Add to the specified zone, or the default zone if no zone is specified. |

| --remove-rich-rule= | Remove to the specified zone, or the default zone if no zone is specified. |

| --query-rich-rule= | Query if has been added to the specified zone, or the default zone if no zoneis specified. Returns 0 if the rule is present, otherwise 1. |

| --list-rich-rule= | Outputs all rich rules for the specified zone, or the default zone if no zone is |

2.示例

拒绝从192.168.0.100的所有流量,当address 选项使用source 或 destination时,必须用family= ipv4

|ipv6[root@localhost ~]# firewall-cmd --permanent --zone=public --add-rich-rule='rule family=ipv4 source address=192.168.0.100/32 reject'[root@localhost ~]#firewall-cmd --remove-rich-rule='rule family="ipv4" source address="192.168.91.101" reject'限制每分钟只有两个连接到ftp服务

[root@localhost ~]#firewall-cmd --add-rich-rule=‘rule service name=ftp limit value=2/m accept’接受所有192.168.1.0/24子网端口5900-5905范围的TCP流量

[root@localhost ~]#firewall-cmd --permanent --zone=vnc --add-rich-rule='rule family=ipv4 source address=192.168.1.0/24 port port=5900-5905 protocol=tcp accept'

图几种箭头含义)

)

操作(二):系统信息和管理)

绕过root检测与smali修改学习)

)