直接的客户端注入技术

当我们试图执行一次无线攻击时,一个常见的问题就是,网络上的AP接入点拒绝在攻击者和被攻击者之间互转他们之间的攻击数据包。这种拒绝担任“中继”(relay)角色,而避免网络客户端之间互相攻击的技术,被称为“客户端隔离”(clientisolation)或“公共安全的分组转发”(Public Secure Packet Forwarding,PSPF)。这种类型的安装在一些商业热点和酒店是常见的,这也完全可以理解,网络上的不同身份和来源的客户,真的没有理由互相交谈但对于“唯恐天下不乱”的黑客来说,这却成了他们实施攻击过程中必须面对的一个问题解决这个问题的一个方法是完全绕过AP接和点。在Aircrack-ng套件中,就包含一款工具可以帮助你轻松地做到这一点。

通过 airtun-ng 实现直接客户端注入

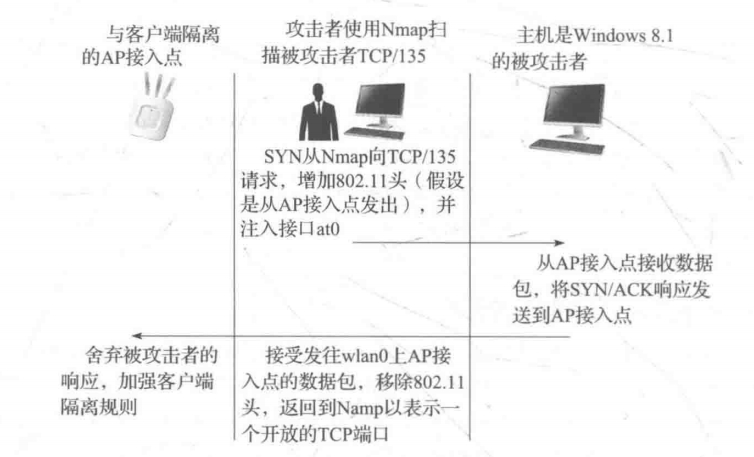

从概念上讲,airtun-ng就是上面所说的那个工具。它的工作原理是:创建一个虚拟接口(假设其名称为“at0”),通过这个接口,各个应用程序都可以正常地从中进行以太网数据帧的读取和写入操作,这很类似于Linux操作系统上大多数的两层“虚拟专用网络”的实现方式。然后 airtun-ng先从虚拟的at0接口上接收到任意的“出接口”以太网数据包,然后将其“以太网的头部”换成“802.11无线网的头部”,然后将这个“802.11数据包通过无线接口注入到对应的客户端,这时,我们惊奇地发现,整个过程完全绕过了AP接入点,并且这种修改可以为我们提供一个直传通道,该通道是当前黑客的攻击客户端与另一个被攻击客户端之间,一个“只提供传送功能”“的直传通道。

假设我们想发送上述直传数据包的目标客户端,就在我们自己客户端的无线功率覆盖范围之内,那么受害者在接收到这个数据包以后,就会处理这个数据包,因为在它眼里,这个数据的发送源就是 AP接入点,并且也会正常回复这个数据包。但是这个客户端会将这一帧数据回送给 AP接入点,不过,这没关系,因为既然大家互在对方的功率覆盖范围内,所以作为攻击者的 airtun-ng,只要在“监测模式”(monitor mode),就也可以在无线接口 wlan0上,通过“嗅探”(snifng),捕获到一个回复的复制器(copy)。这次通信的数据总源头是以太网上的某个应用程序。所以过程还需要继续,这时 airtun-ng随后创建一个以太网数据包,在该数据包中,填上总源头所对应的地址,并将其发送到虚拟接口at0上的应用程序那里,就完成了整个取代 AP接入点的工作。总之,通过监听通道和中继作为正常以太网通信中的数据包,airtun-ng程序提供了一种不需要 AP接入点合作的“中继数据帧”(relayframe)的能力。如果你能把这些技术融会贯通,组合运用,那你就可以对指定AP接入点上关联的任意客户端进行读取和写入的操作,并且在不需要做任何修改的前提下,你还可以使用任何你想用的网络攻击工具,做到“指哪打哪”。这些网络攻击工具包含nmap和Metasploit,因为前面所用的所有工具,都是针对数据包的内容实施攻击的,并不关心数据在两个无线传输中数据的封装(encapsulation)和解封装(de-encapsulation),而这里的 airtun-ng,处理的是数据中,对内容的封装与解封装,而不关心内容传的是什么。

假设你已在无线网络接口上,在所需信道上设置了“监测模式”,那么下面就让我们告诉airtun-ng来建立一个针对某客户端的网络接口:

airtun-ng -a 10:fe:ed:40:95:b5 -t 0 wlan0

-

-a 10:fe:ed:40:95:b5参数指定了要攻击的目标无线接入点的 MAC 地址。

在上面命令中,“基本服务集标识”是通过参数“-a”指定的,参数“-t 0”是用于将TODS位设置为0,同时将FromDS位设置为1。然后创建虚拟接口at0将只能与客户端进行通信。

接下来,我们需要配置虚拟接口at0。因为这与以前用过的网络相似,所以我们知道这个网络的地址是10.1.0.0/24,所以我们配置相应的接口如下所示:

ifconfig at0 hw ether 00:c0:ca:52:dd:45 10.0.1.9 netmask 255.255.255.0

-

ifconfig是一个用于配置网络接口的命令。 -

at0是指定要配置的虚拟网络接口的名称。 -

hw ether 00:c0:ca:52:dd:45参数指定了虚拟接口的 MAC 地址,使用了00:c0:ca:52:dd:45这个具体的 MAC 地址。 -

10.0.1.9是指定了虚拟接口的 IP 地址。 -

netmask 255.255.255.0参数指定了虚拟接口的网络掩码。

综合起来,这个命令的作用是将虚拟网络接口 at0 的 MAC 地址设置为 00:c0:ca:52:dd:45,IP 地址设置为 10.0.1.9,网络掩码设置为 255.255.255.0。

请注意,下面我们是如何以明确的方式将TAP接口(在虚拟以太网卡的实现中,有TUN和TAP两种驱动程序。TUN所虚拟的是点对点设备,TAP所虚拟的是网卡设备。利用这两个驱动,可以将TCPP协议处理好的网络数据包传给任何一个使用TUN/TAP驱动的进程,再由进程处理后分发到物理链路中)的以太网IP地址,设置为我们真实无线网卡的MAC地址的。如果设置失败,最大可能的原因就是有些不连贯的地址被占用了。现在,只要网络上,我们和任何一个客户端互在对方的无线信号覆盖范围内,我们就应该能够与它进行通信了。为了加深印象,下面我们对这种能力进行一次专项测试,在使用Nmap工具时,其测试结果如下:

nmap -T5 -A 10.0.1.104

airtun-ng 所提供的接口给了我们足够的可靠性,以便我们进行端口扫描(port-scan),而

且该软件还可以去掉Nmap软件的数字指纹(fingerprint)当然,这个“用户空间层所提供”(userspace-provided)的接口也不是完美无瑕的,对数据包的“重复发包”( duplicate packet)和“丢包”(dropped packet)现象也是常见的。从一个单一的用户空间层进程中,我们基本上是做一个完整的二层协议。事情不会顺利到如同我们真的是通过内核驱动程序进行通信的那种效果的。

在所用的技术方面,airtun-ng软件最大的优势在于,该软件除了包含其他同类软件中都有的“中间人攻击”技术,还包含了其他软件所没有的特殊“中间人攻击”技术,这一技术即使在 AP接入点上已实现了“客户端隔离”(clientisolation)的状况下,仍然能够正常工作。另外一个大的优势在于,airtun-ng软件集成了几乎全部基于“骗子”AP接入点的攻击技术,这意味着使用 airtun-ng软件的用户可以做到“自己动手,丰衣足食”,在攻击的过程中,使用自己的AP接入点就可以了。避免了传统方式下,使用无线网络合法AP接入点时,还要费尽心机去引诱其他的无线客户端来这个合法AP接入点上进行关联的麻烦事,同时也不会被合法的AP接入点将其各种动作记入日志中。这无疑避免了通过AP接入点日志查到人侵者的行踪的危险。

)

)

)