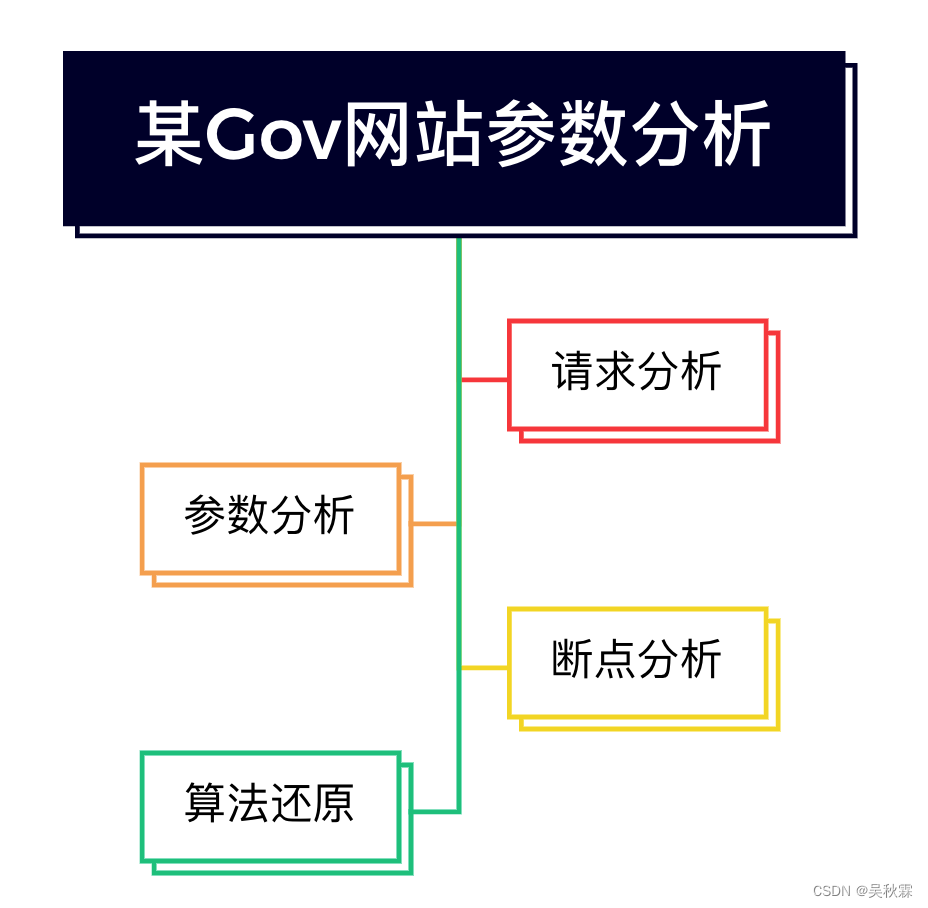

文章目录

- 1. 写在前面

- 2. 请求分析

- 3. 断点分析

- 4. 算法还原

【作者主页】:吴秋霖

【作者介绍】:Python领域优质创作者、阿里云博客专家、华为云享专家。长期致力于Python与爬虫领域研究与开发工作!

【作者推荐】:对JS逆向感兴趣的朋友可以关注《爬虫JS逆向实战》,对分布式爬虫平台感兴趣的朋友可以关注《分布式爬虫平台搭建与开发实战》

还有未来会持续更新的验证码突防、APP逆向、Python领域等一系列文章

1. 写在前面

这是一个GOV的站,但是可能算是最最最最简单那一梯队级别的!当然我说的只是参数这一块,其他未知的风控套餐也许并未浮现出来,开始本期的参数加密分析~

分析目标:

aHR0cDovL3R6eG0uanh6d2Z3dy5nb3YuY24vaWNpdHkvaXByby9vcGVuL3B1YmxpY2l0eQ==

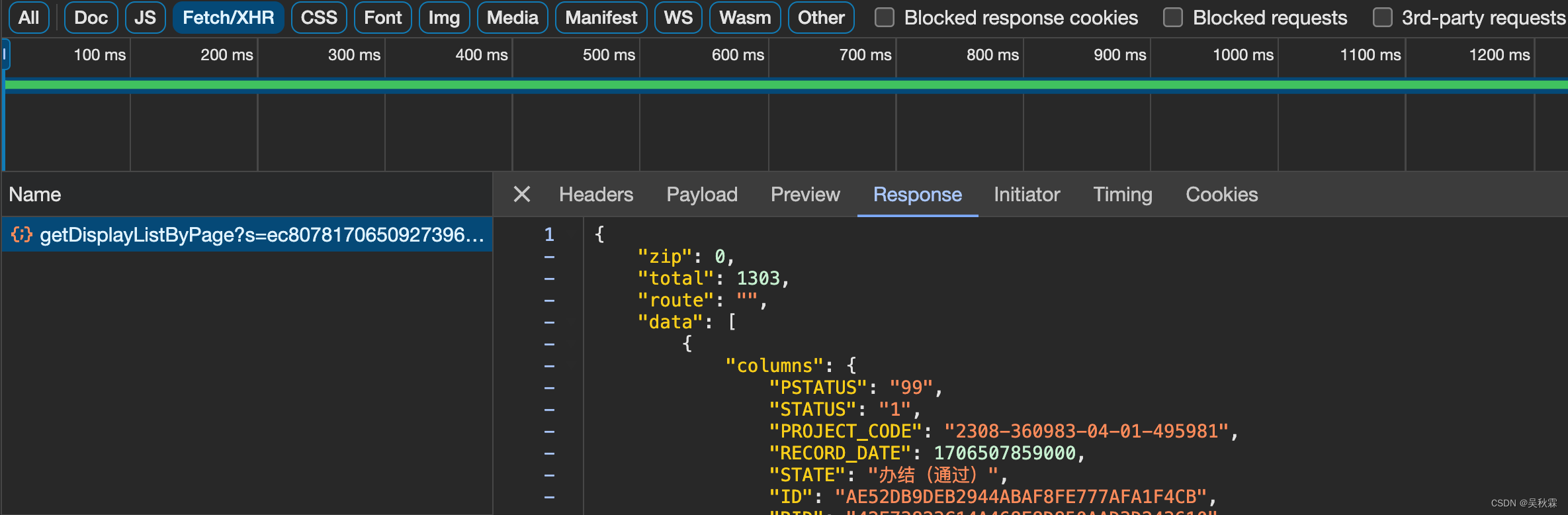

2. 请求分析

打开网站,F12监听一下请求,正常请求接口返回如下:

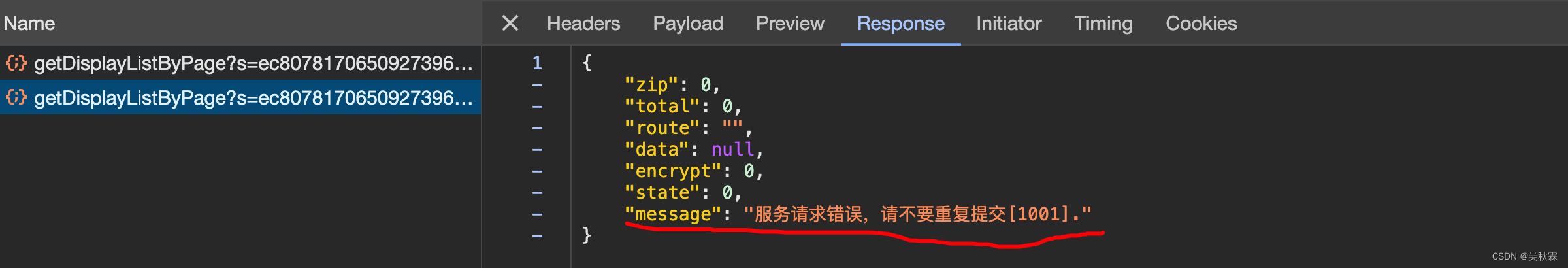

这里使用Replay XHR或者把请求信息Curl到本地都可以,重新构建请求提交一次,可以看到得到响应内容如下,是失败的:

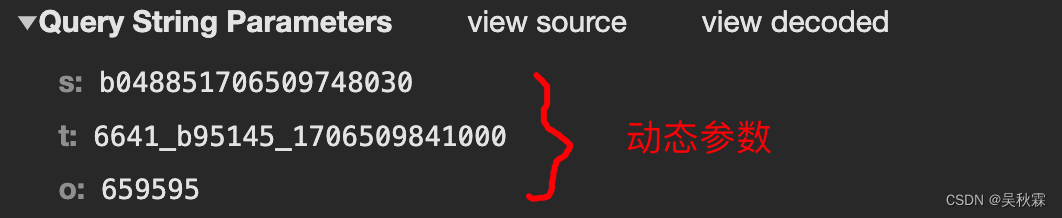

为什么会失败?问题出现在请求提交的参数中,这些参数每次请求都是动态变化的,我们需要实现数据采集就必须在请求之前把参数值计算出来,再携带参数提交请求,如下所示:

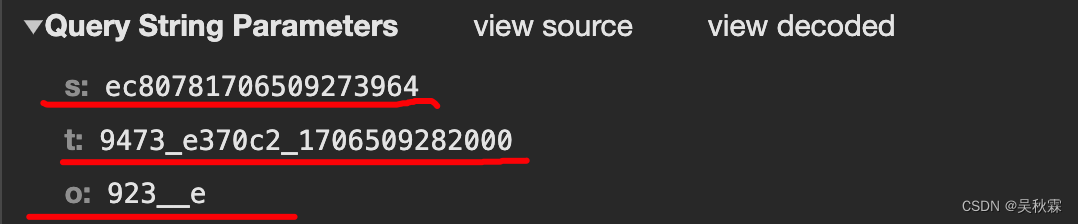

3. 断点分析

知道上面的参数是请求动态变化的,现在我们需要从JS代码层面去定位到生成参数的核心代码,这里单搜几个参数,会比较麻烦,因为没有什么特征去定位的话,一搜一大堆!

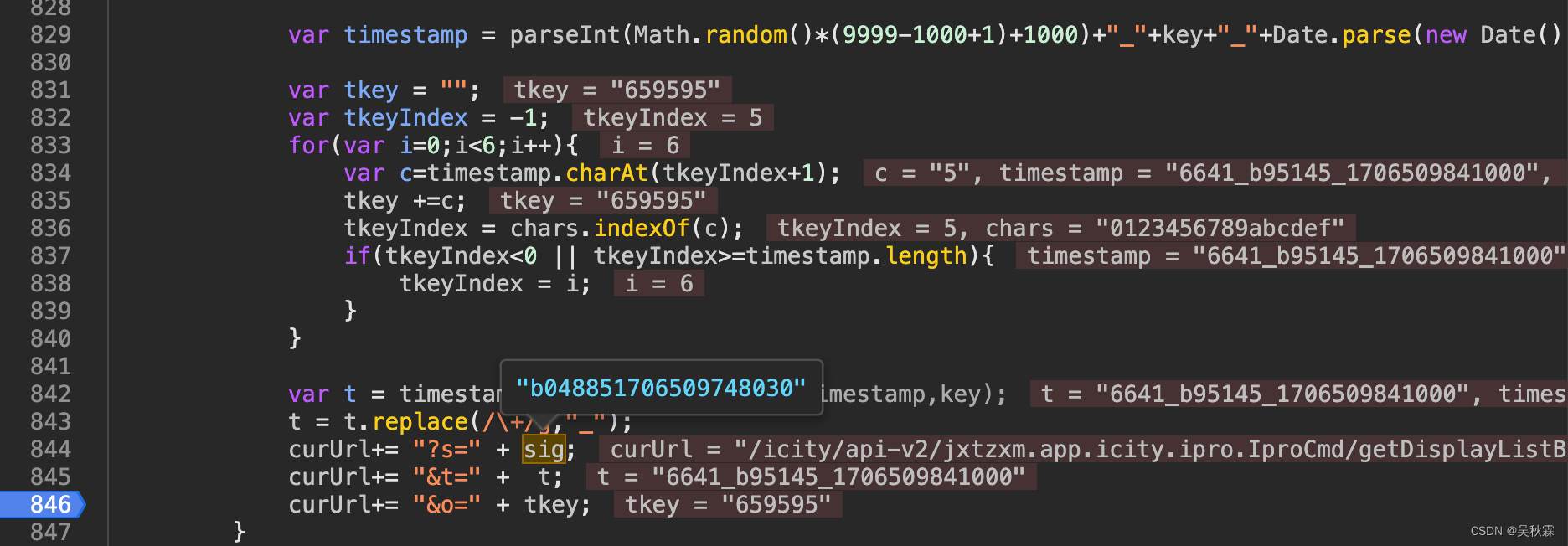

我这里用的XHR断点,断点停住后在当前JS代码中搜索参数,这里搜索参数不能单搜一个s或者t,加一个=,因为在URL中参数必然有赋值操作,代码2000多行,带=参数搜索有20多个,幸运的是翻一下就找到了可疑之处,在此位置打上断点刷新如下所示:

sig是s参数的值,tkey是o参数的值,t即t参数的值,如下所示:

4. 算法还原

接下来将主要参数生成的网站内原生JS代码扣了下来,如下:

var curUrl = this.url + "/" + this.action + "/" + type;

if (this.isApiV2) {var sig = "";var chars = "0123456789abcdef";if (!LEx.isNotNull(__signature)) {var curTime = parseInt(Math.random() * (9999 - 1000 + 1) + 1000) + "" + Date.parse(new Date());sig = chars.charAt(parseInt(Math.random() * (15 - 15 + 1) + 10)) + chars.charAt(curTime.length) + "" + curTime;} else {sig = __signature;}var key = "";var keyIndex = -1;for (var i = 0; i < 6; i++) {var c = sig.charAt(keyIndex + 1);key += c;keyIndex = chars.indexOf(c);if (keyIndex < 0 || keyIndex >= sig.length) {keyIndex = i;}}var timestamp = parseInt(Math.random() * (9999 - 1000 + 1) + 1000) + "_" + key + "_" + Date.parse(new Date());var tkey = "";var tkeyIndex = -1;for (var i = 0; i < 6; i++) {var c = timestamp.charAt(tkeyIndex + 1);tkey += c;tkeyIndex = chars.indexOf(c);if (tkeyIndex < 0 || tkeyIndex >= timestamp.length) {tkeyIndex = i;}}var t = timestamp;//LEx.azdg.encrypt(timestamp,key);t = t.replace(/\+/g, "_");curUrl += "?s=" + sig;curUrl += "&t=" + t;curUrl += "&o=" + tkey;

}

根据上面的JS代码,我们现在需要稍微的做一下修改进行还原!this.isApiV2为true即可!为什么是true,在代码还原跟手补环境中,都是需要分析代码的,可以在控制台或者断点日志处查看某些参数、变量的结果,然后还原替换到代码中,不然大部分JS代码你扣下来都是无法运行的!

if (!LEx.isNotNull(__signature))这里的条件分支可以直接去除,保留下面sig的重新计算代码就可以,修改后代码如下所示:

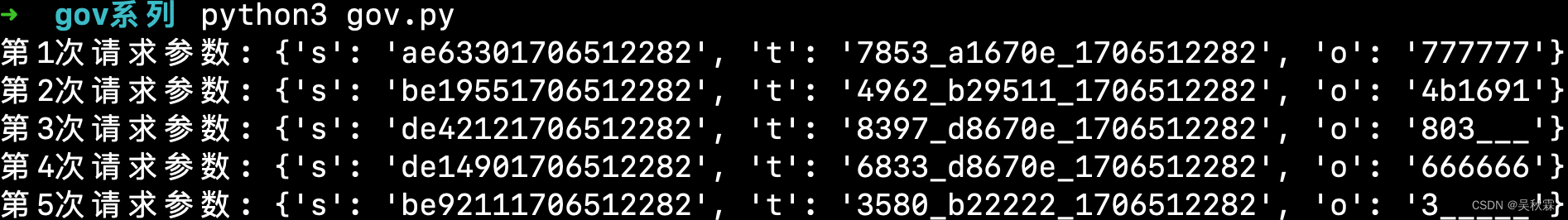

import random

import timedef generate_key(sig):chars = "0123456789abcdef"key = ""keyIndex = -1for _ in range(6):c = sig[keyIndex + 1]key += ckeyIndex = chars.index(c) if c in chars else keyIndexif keyIndex < 0 or keyIndex >= len(sig):keyIndex = _return keydef generate_timestamp():chars = "0123456789abcdef"cur_time = str(int(random.uniform(1000, 9999))) + str(int(time.time()))sig = chars[int(random.uniform(10, 15))] + chars[len(cur_time)] + cur_timekey = generate_key(sig)timestamp = str(int(random.uniform(1000, 9999))) + "_" + key + "_" + str(int(time.time()))tkey = generate_key(timestamp)t = timestamp.replace("+", "_")payload = {'s': sig, 't': t, 'o': tkey}return payloadif __name__ == "__main__":result = generate_timestamp()print(result)

我这里的话是使用Python进行还原的,generate_key函数接收一个字符串sig作为参数,表示一个生成的签名。在函数中,使用了一个字符集chars,其中包含了十六进制数字0-9和小写字母a-f

函数迭代了六次,每次都从sig中取一个字符,然后使用该字符的索引生成一个密钥

generate_timestamp函数生成了一个包含签名、时间戳和密钥的字典作为结果!使用random.uniform生成一些随机数和当前时间来构建签名和时间戳

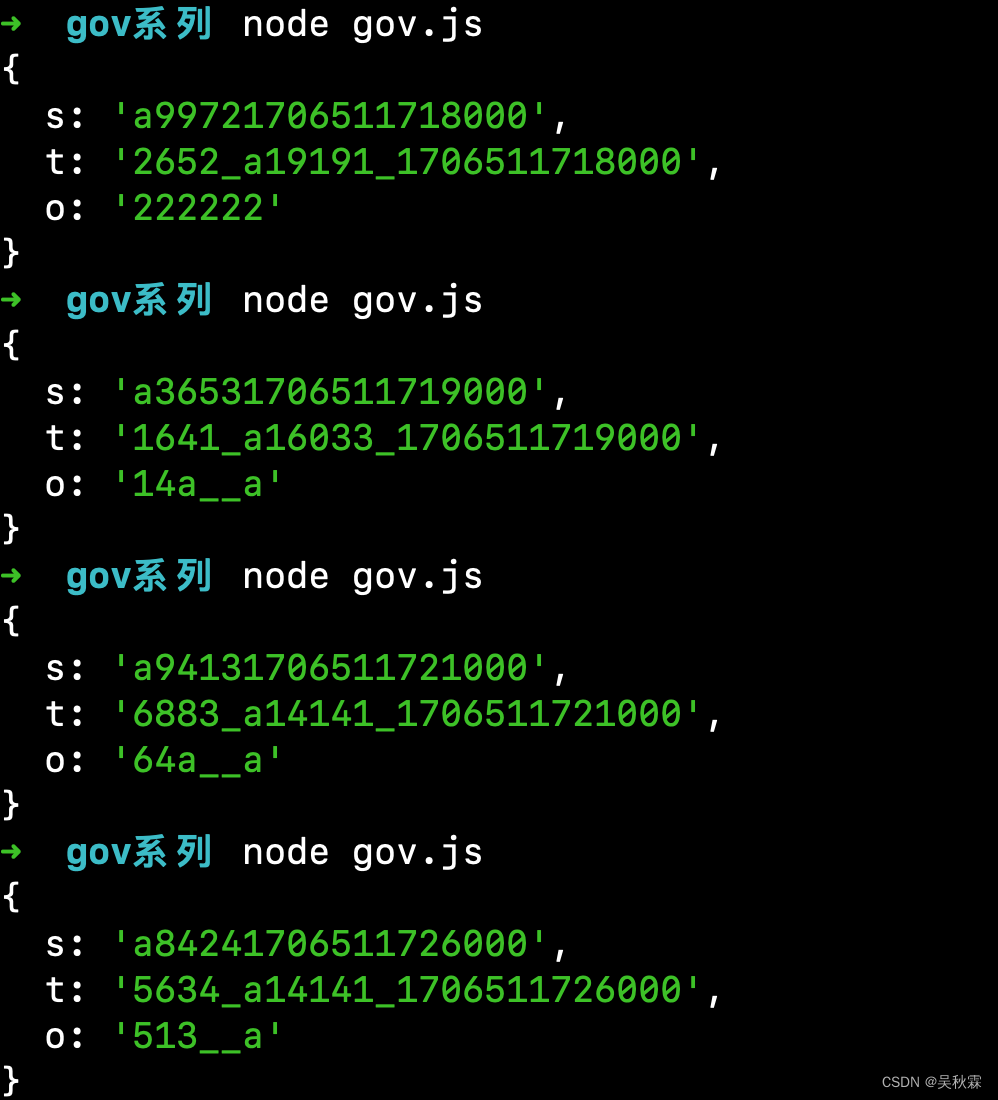

JS与Python代码测试如下所示:

好了,到这里又到了跟大家说再见的时候了。创作不易,帮忙点个赞再走吧。你的支持是我创作的动力,希望能带给大家更多优质的文章

)

)

)