前言:

本篇博客只是技术分享并非非法传播知识,实验内容均是在虚拟机中进行,并非真实环境

正文:

看到题目大家都已经晓得这篇博客是干嘛了,我也不废话了,直接上win7素材

需要windows10破解过程的关注后在下面评论"已关注,请私聊"我会私发给你

一.windows7电脑密码破解

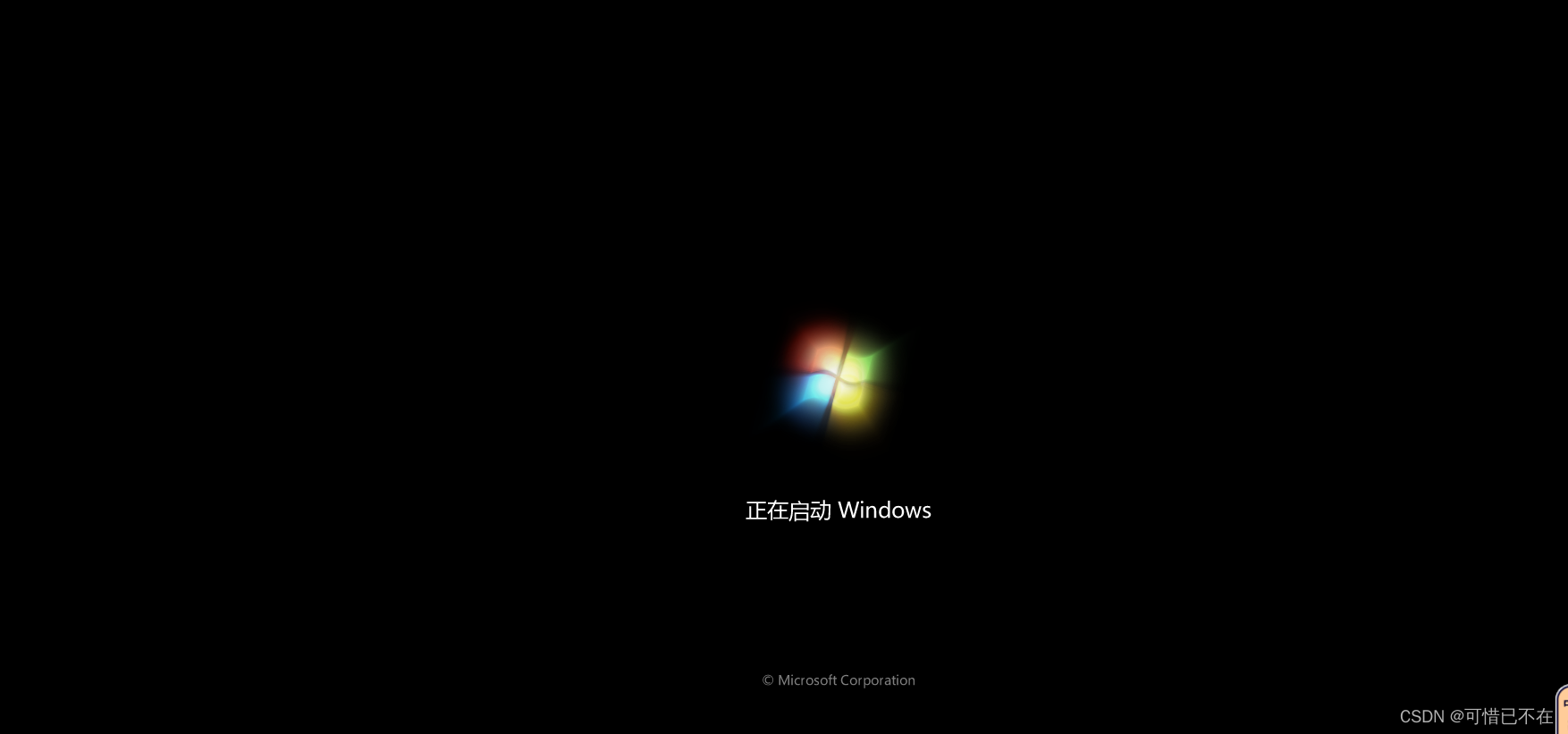

1)开启windows7虚拟机,停留在这个页面

2)按5次Shift键,出现这个粘滞键,如果没有出现的,则说明漏洞已经修复

3)重新启动,在这个页面的时候,再次重新启动

3)重新启动,在这个页面的时候,再次重新启动

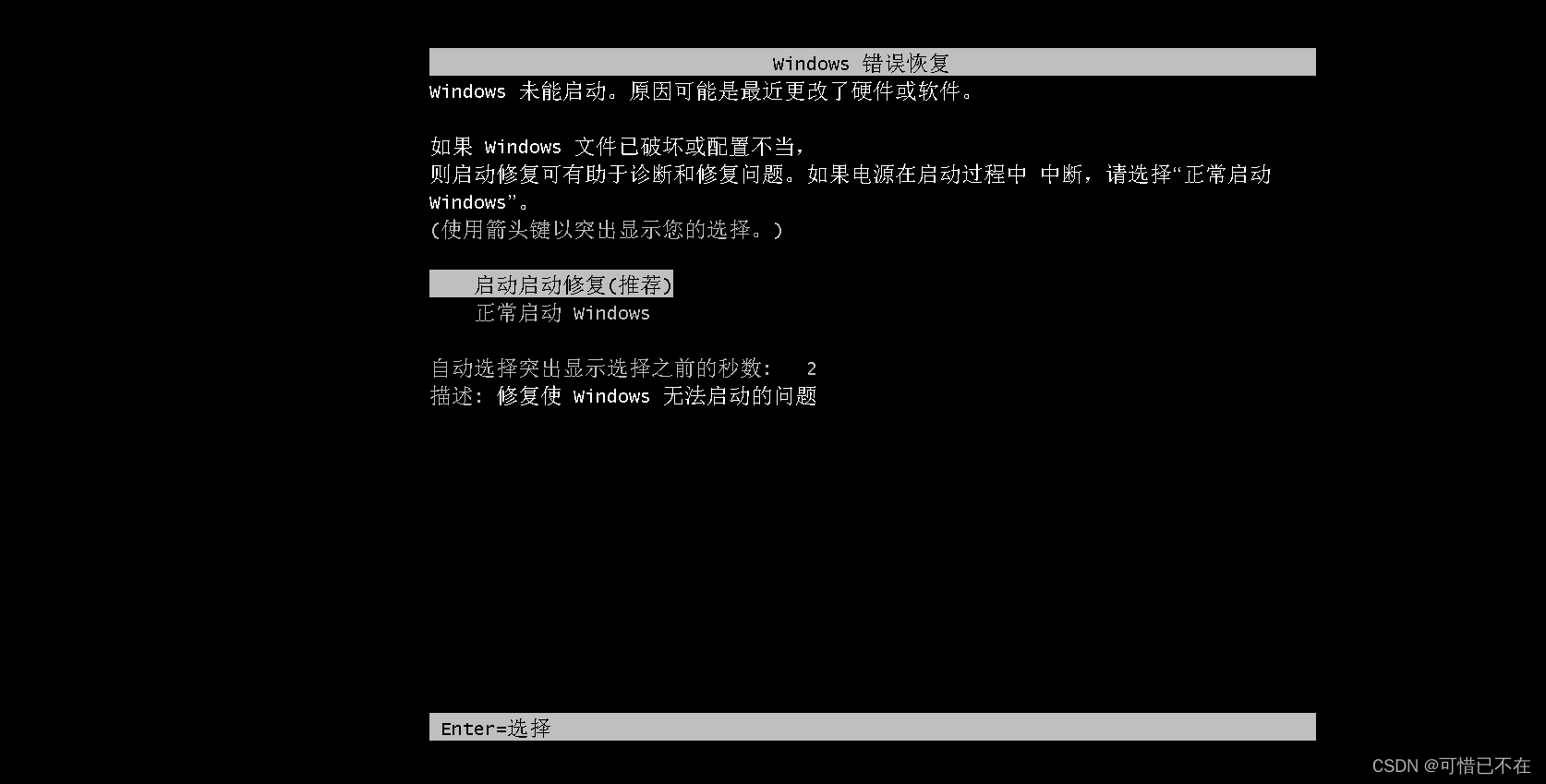

4)到出现这个页面的时候停止

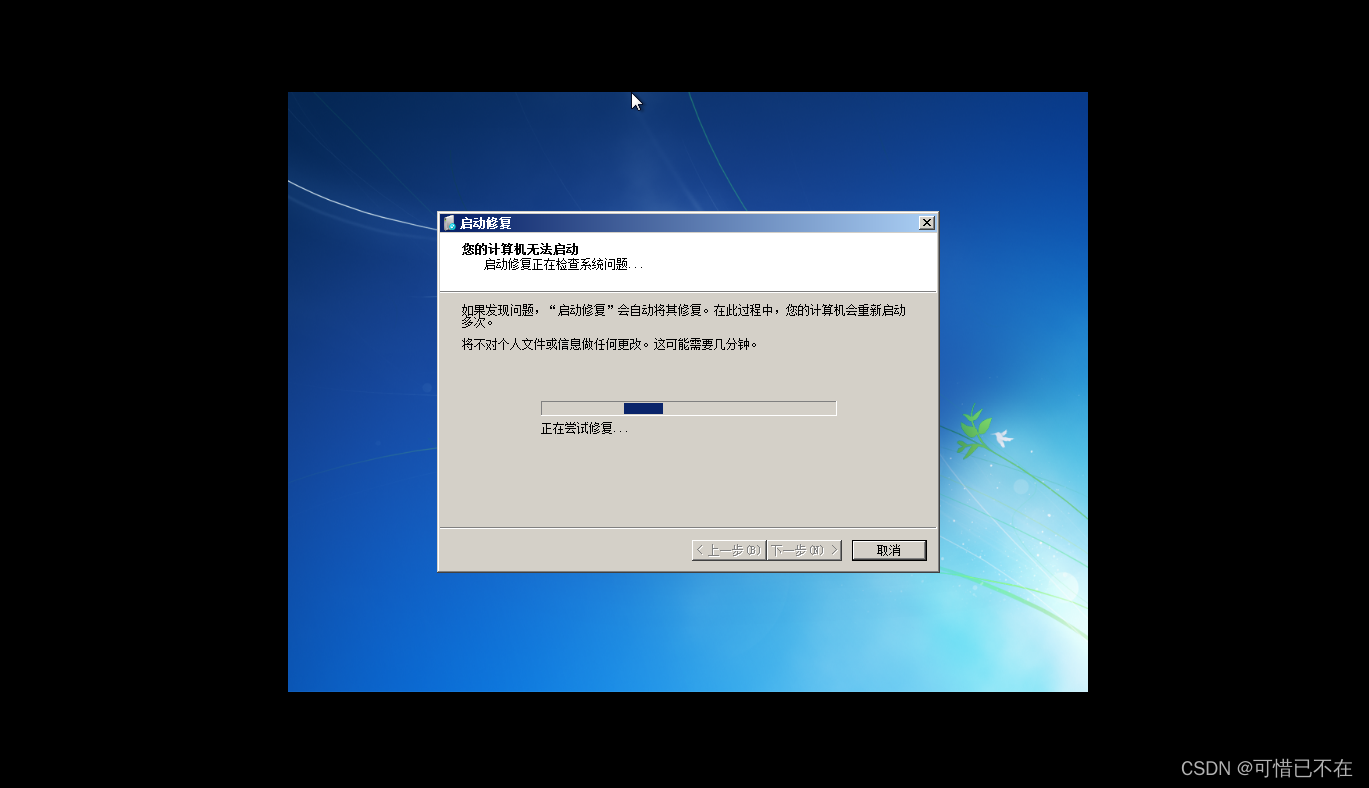

5)选择启动启动修复(推荐),等待它修复,(他是修不好的,因为我们压根就没坏,只是启动关机了而已),这个等待的时间非常的长,大家耐心等待

6)等待它出现下面这个提示后,点击查看问题详细信息,向下拉

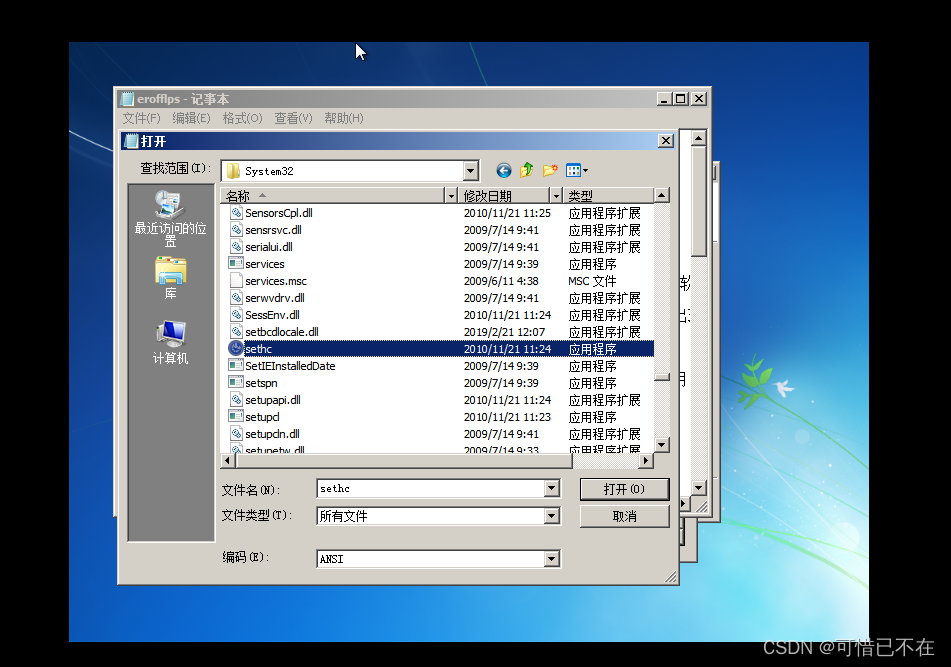

7)点击这个链接

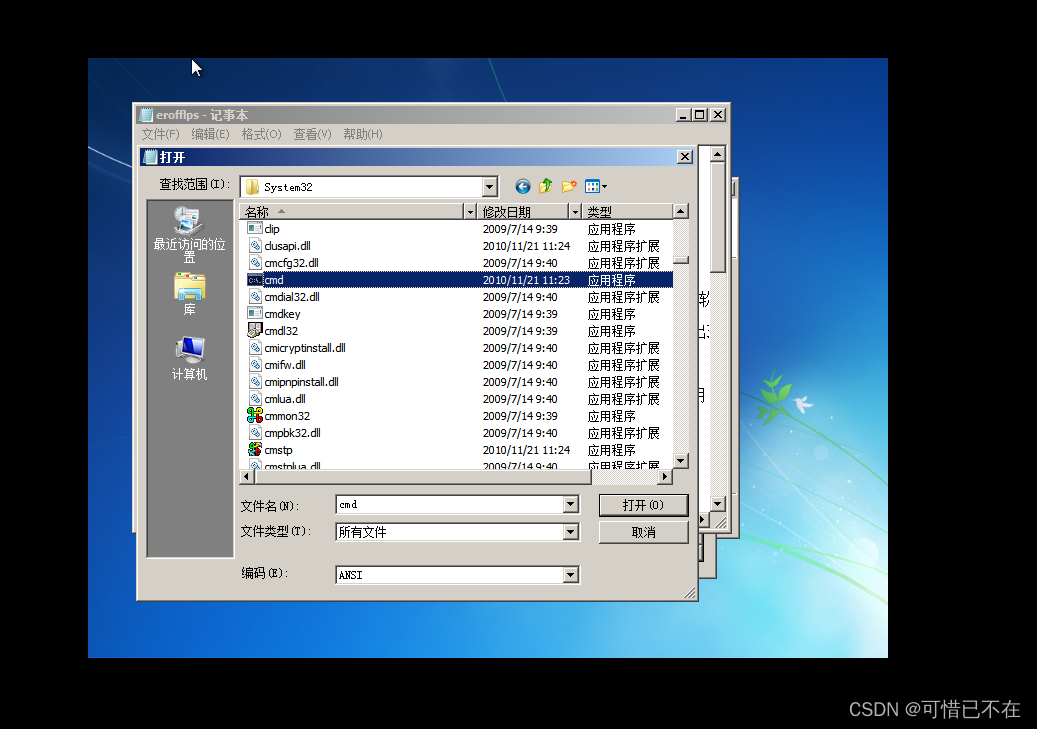

8)点击左上角的文件

9)选择打开

10)注意:这里的C盘不是系统盘,D盘才是真正的系统盘

11)在D盘下的D:/windows/system32/下,找到sethc这个程序,将其改名a(随便)

12)找到D:/wndows/system32/cmd,将其复制粘贴

12)找到D:/wndows/system32/cmd,将其复制粘贴

13)将复制的cmd改名为sethc

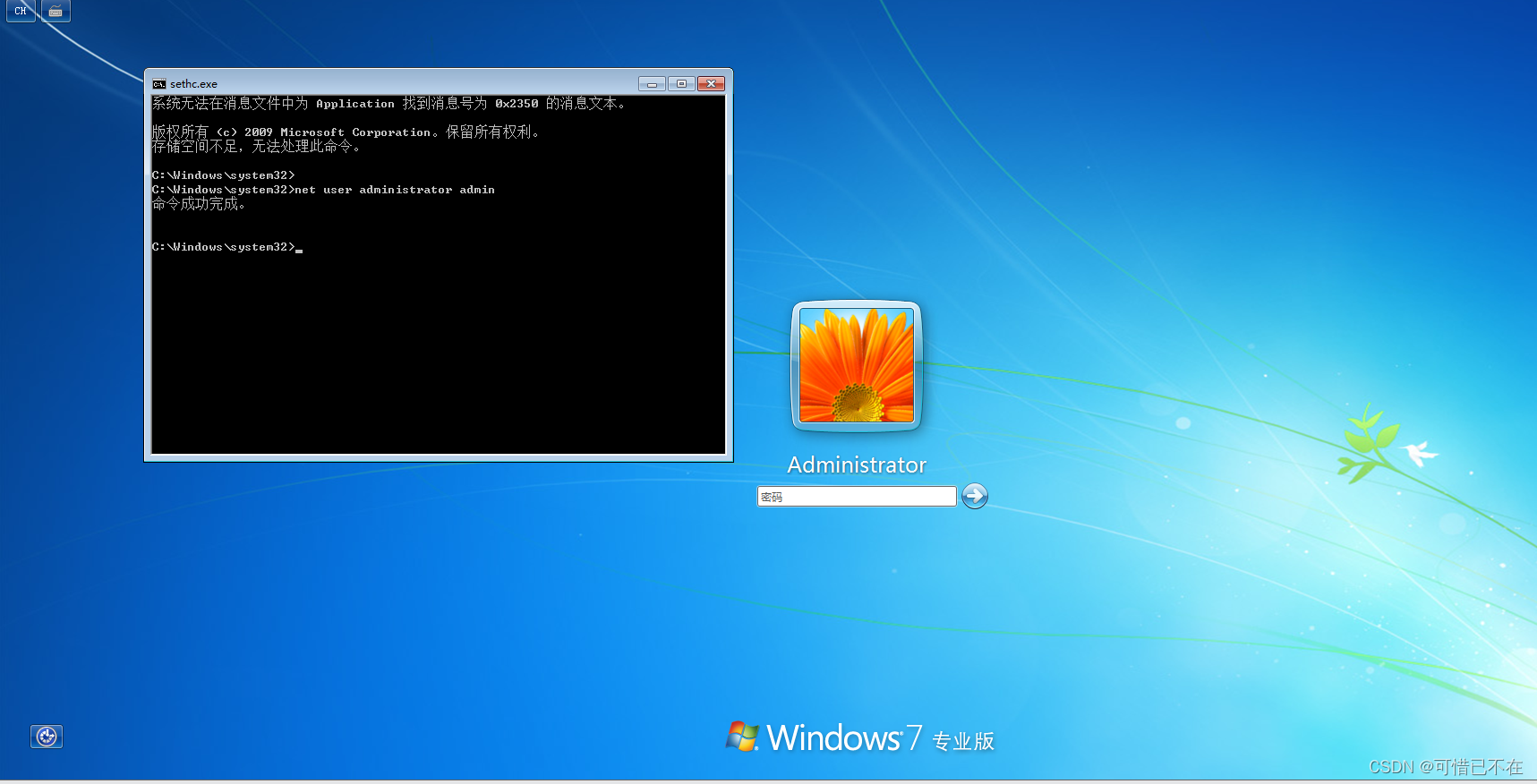

14) 重启后在开始页面,按5次Shift后会出现命令行,在里面输入下面的命令便可成功

net user administrator(根据你的用户名) 密码

YOLOV3的复现(1)总体网络架构及前向处理过程)

1925B)