一.实验拓扑图

二.实验要求

1.生产区在工作时间内可以访问服务区,仅可以访问http服务器。

2.办公区全天可以访问服务区,其中,10.0.2.20可以访问FTP服务器和HTTP服务器,10.0.2.10仅可以ping通10.0.3.10。

3.办公区在访问服务区时采用匿名认证的方式进行上网行为管理。

4.办公区设备可以访问公网,其他区域不行。

三.实验步骤

1.先对总公司交换机进行配置

[Huawei]vlan 2 [Huawei-vlan2]vlan 3 //创建vlan2和vlan3[Huawei-vlan3]int g0/0/1 [Huawei-GigabitEthernet0/0/1]port link-type trunk [Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3 //将与防火墙直连的接口设置为trunk模式,并且允许vlan2,vlan3的数据通过。[Huawei-GigabitEthernet0/0/1]int g0/0/2 [Huawei-GigabitEthernet0/0/2]port link-type access [Huawei-GigabitEthernet0/0/2]port default vlan 2 [Huawei-GigabitEthernet0/0/2]int g0/0/3 [Huawei-GigabitEthernet0/0/3]port link-type access [Huawei-GigabitEthernet0/0/3]port default vlan 3//与生产区和办公区连接的接口设置为access模式,并分别将其划分到对应的vlan中。2.对防火墙进行配置,本实验主要是通过web界面进行配置,因此需要使用云将让本机与防火墙进行连接。

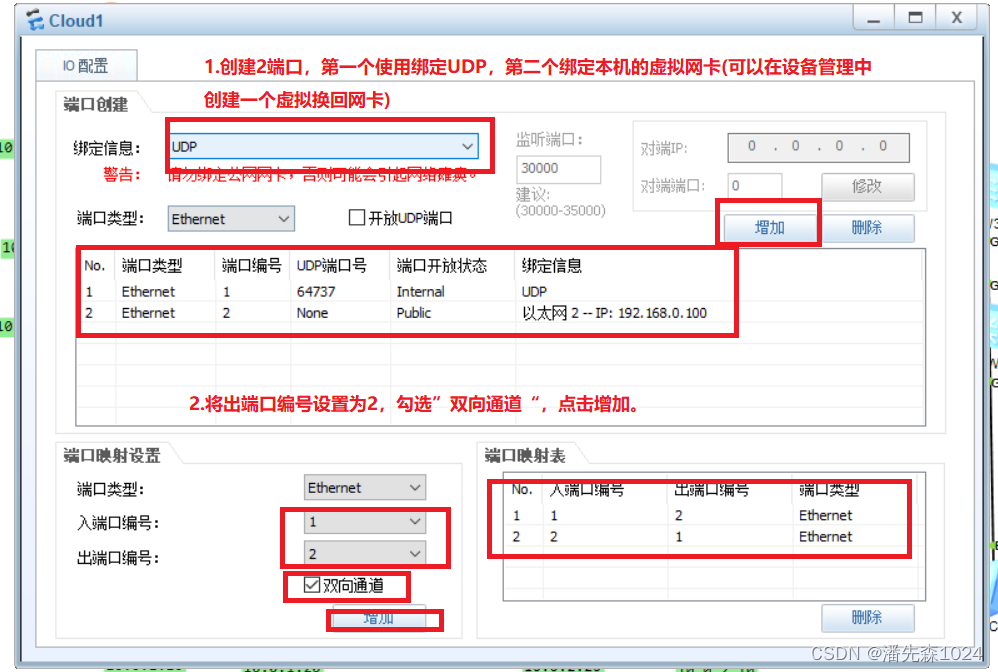

对Cloud进行配置:

启动防火墙的web服务功能:

[USG6000V1]int g0/0/0 [USG6000V1-GigabitEthernet0/0/0]ip address 192.168.0.2 24 //配置管理接口的IP,此IP必须和与云连接的虚拟网卡IP在相同网段 [USG6000V1-GigabitEthernet0/0/0]service-manage all permit //开启web服务通过web端进入防火墙配置页面

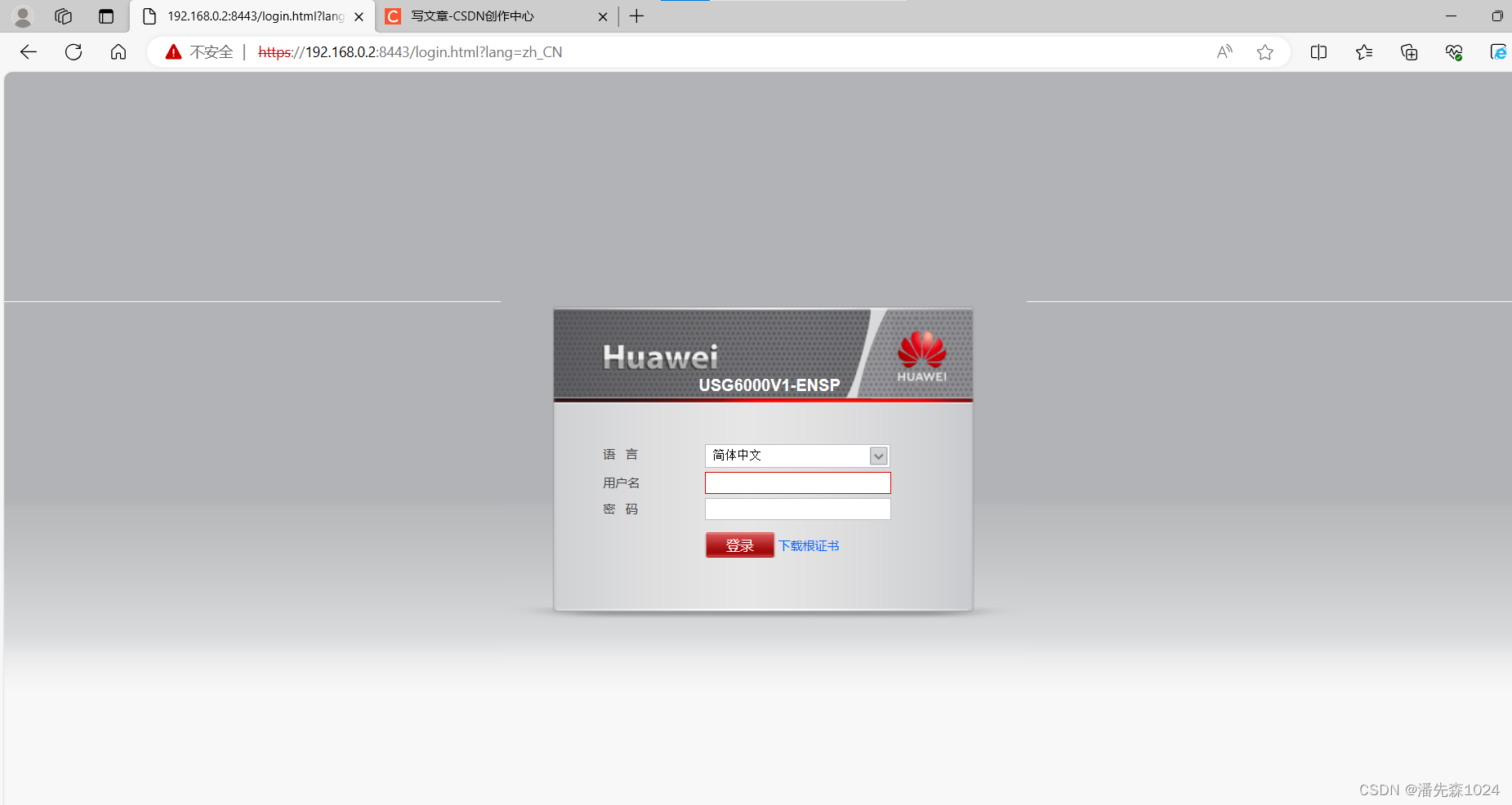

使用:https://192.168.0.2:8443

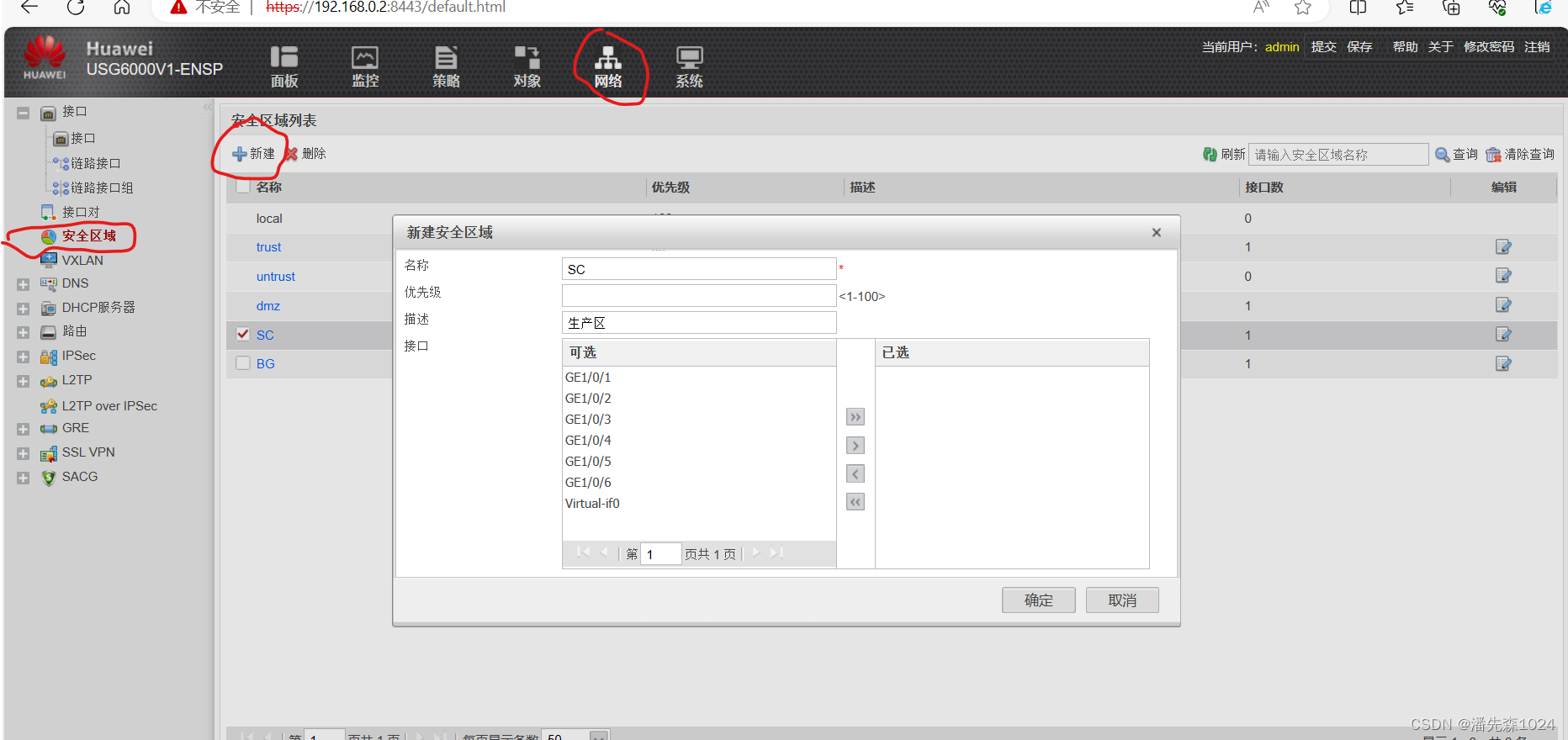

创建生产区和办公区两个安全区域

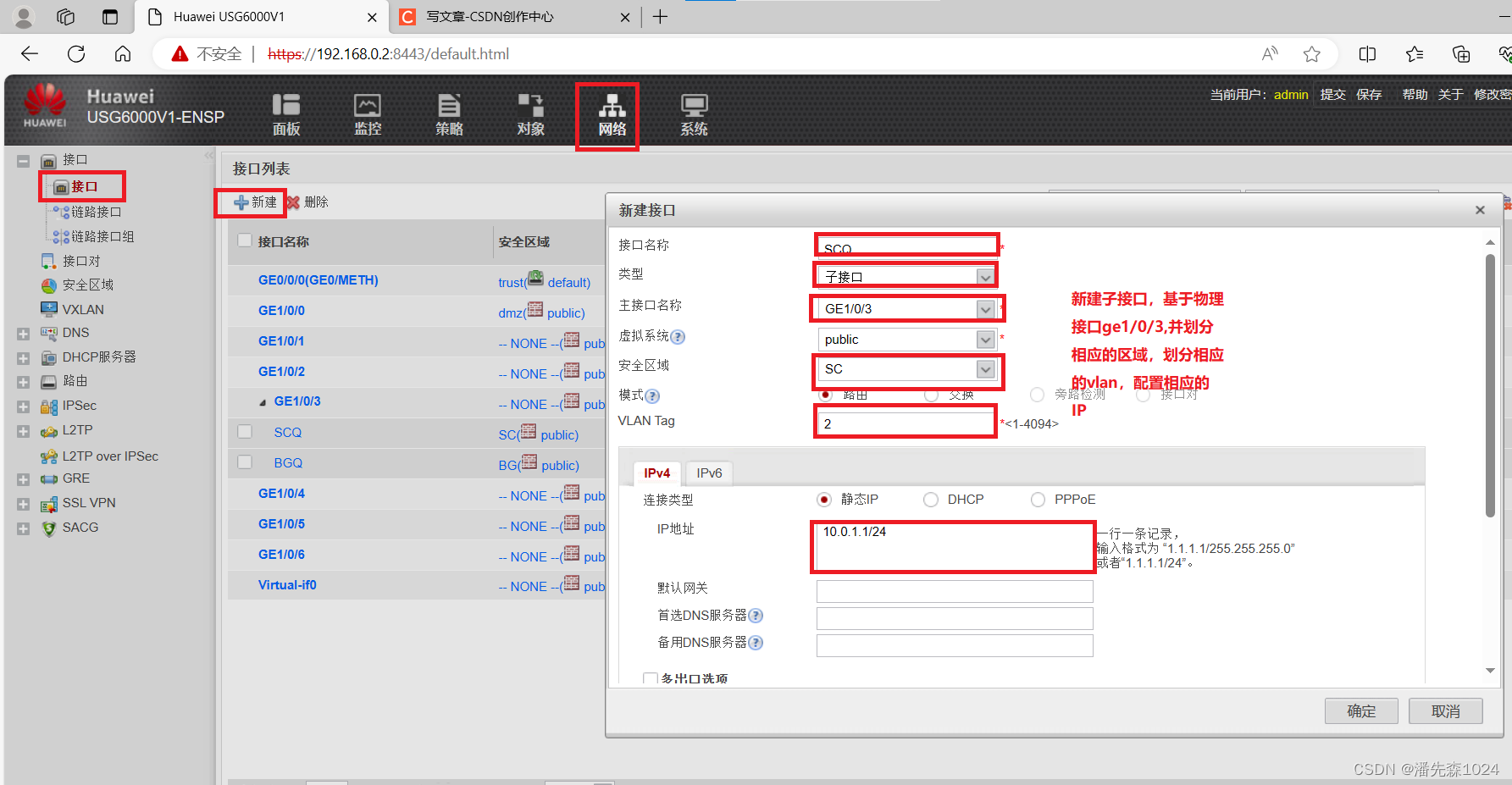

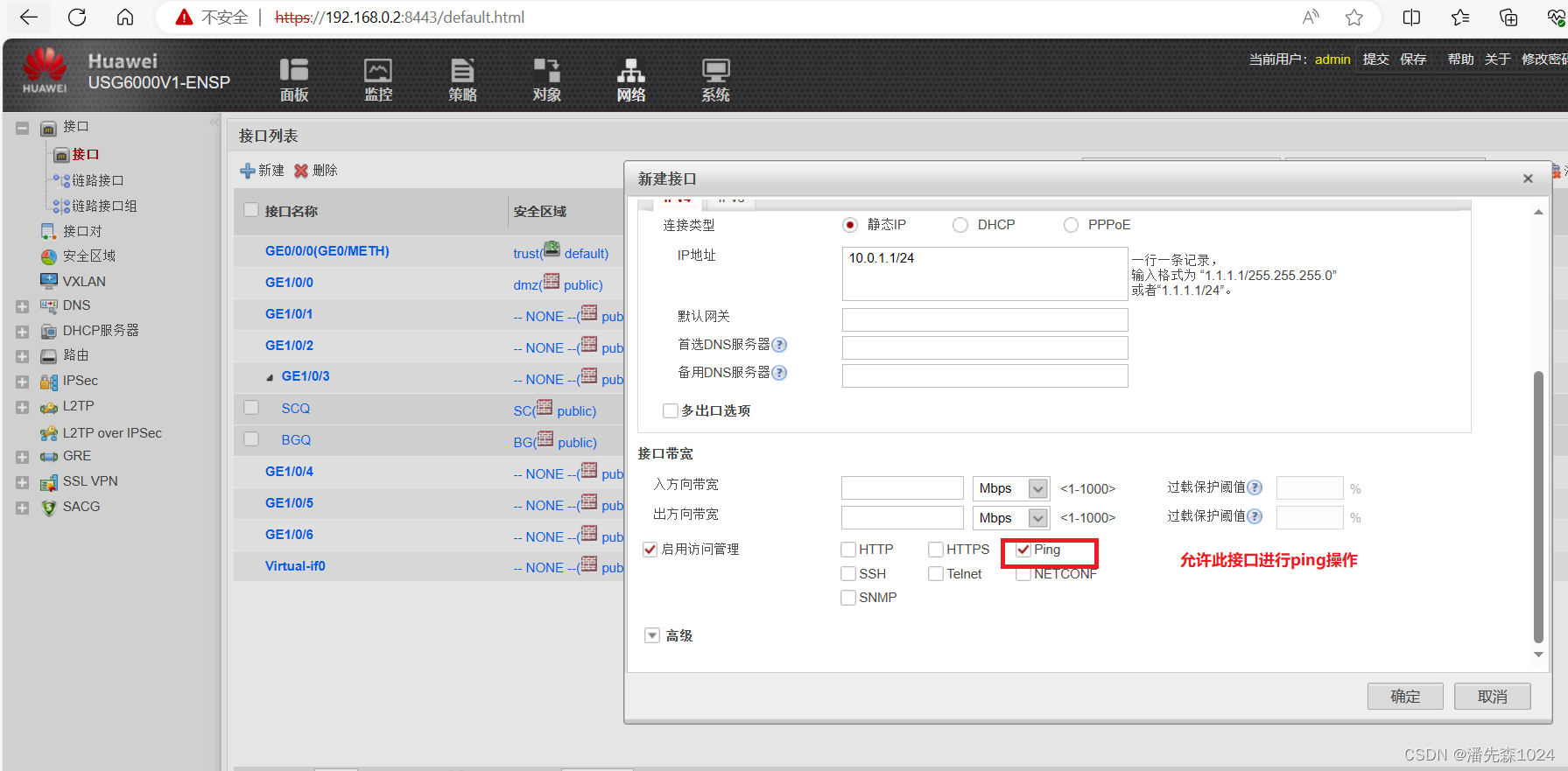

在g0/0/3中创建两个子接口,一个属于vlan2,一个属于valn3.

当两个子接口配置完毕后,生产区和办公区的设备就能ping通各自的网关了

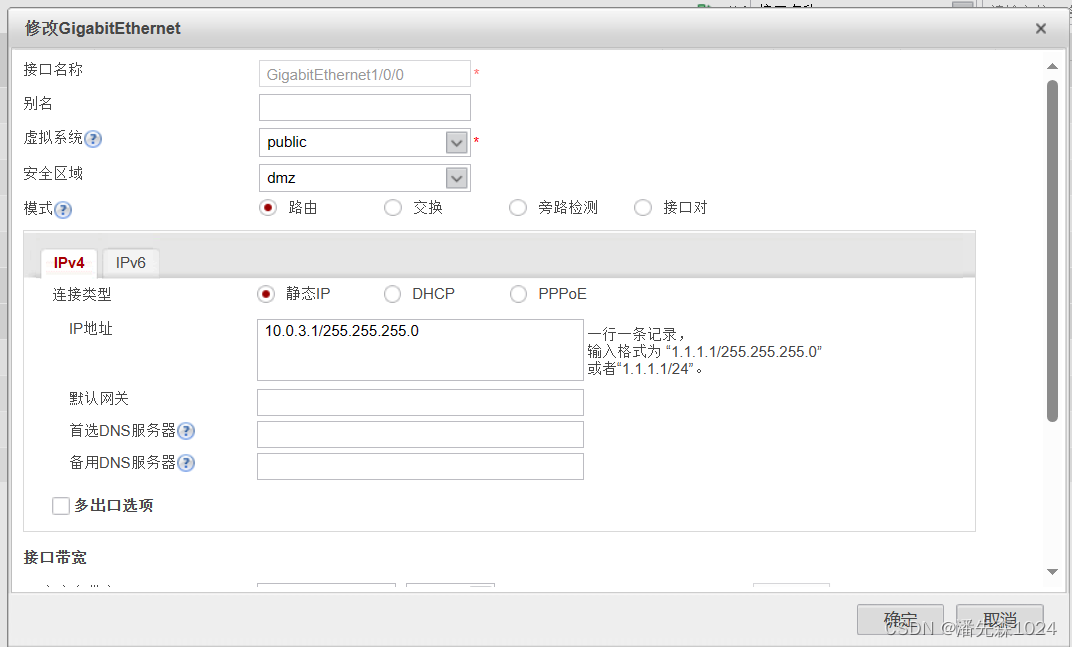

配置防火墙DMZ区的接口ip

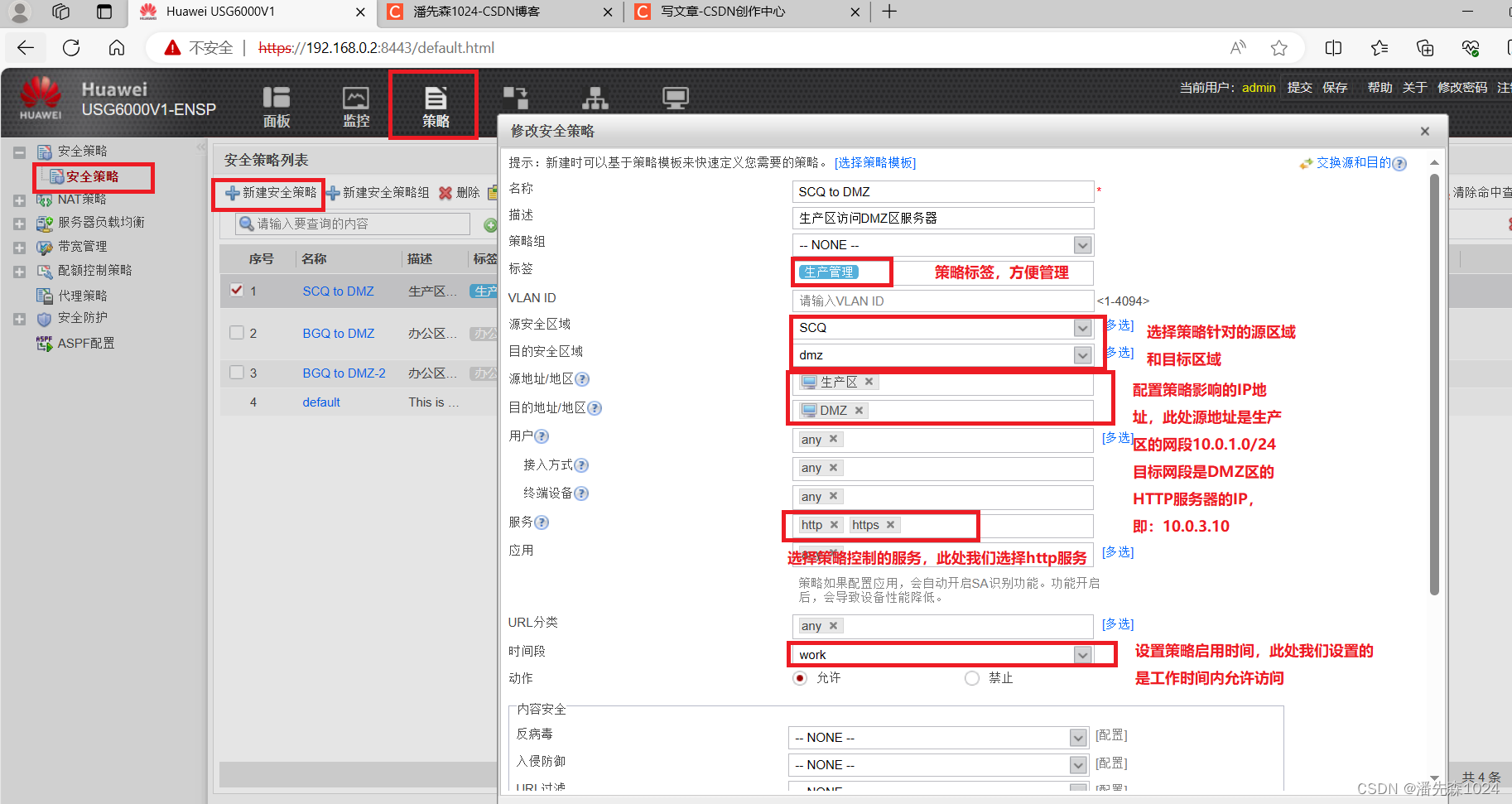

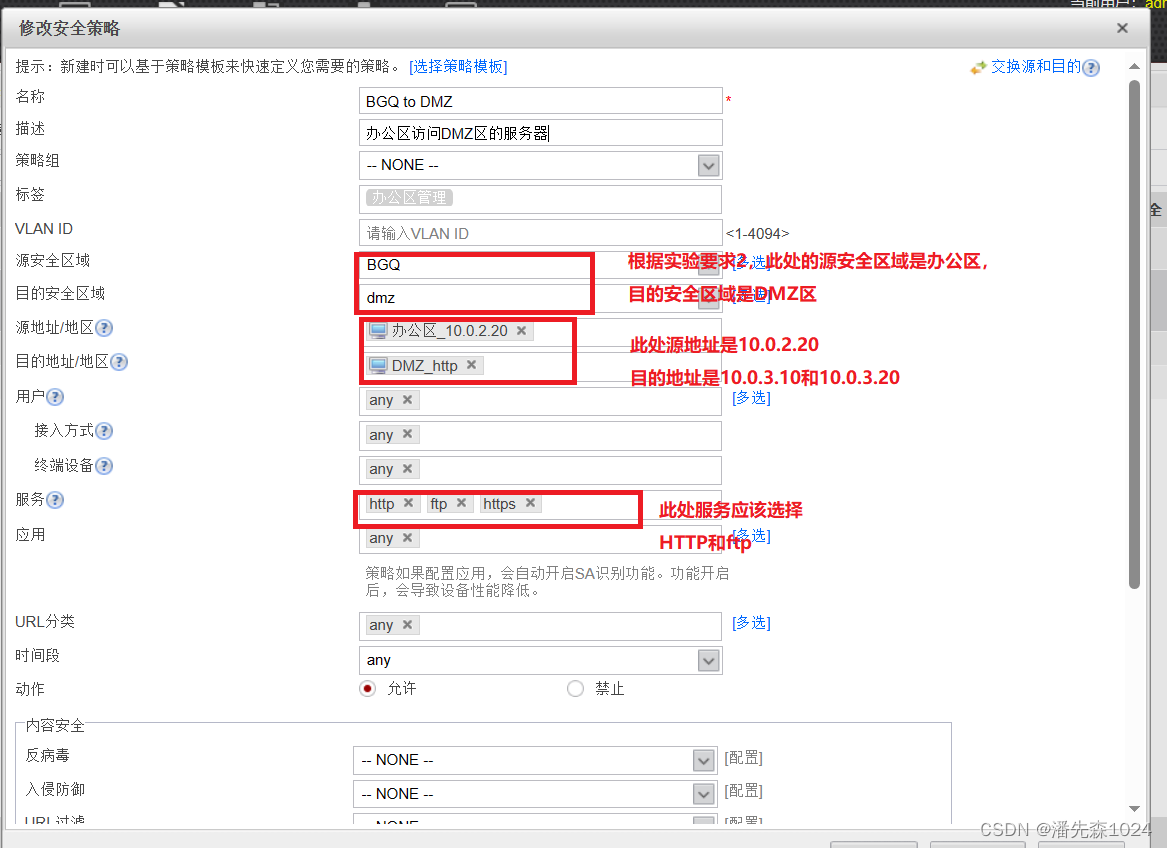

3.对防火墙加入配置相应的安全策略使防火墙能进行相应的流量控制。

此实验10.0.3.10的服务器作为http服务器,10.0.3.20的服务器作为ftp服务器

策略1:生产区在工作时间内可以访问服务区,仅可以访问http服务器。

.策略2:办公区全天可以访问服务区,其中,10.0.2.20可以访问FTP服务器和HTTP服务器,10.0.2.10仅可以ping通10.0.3.10。

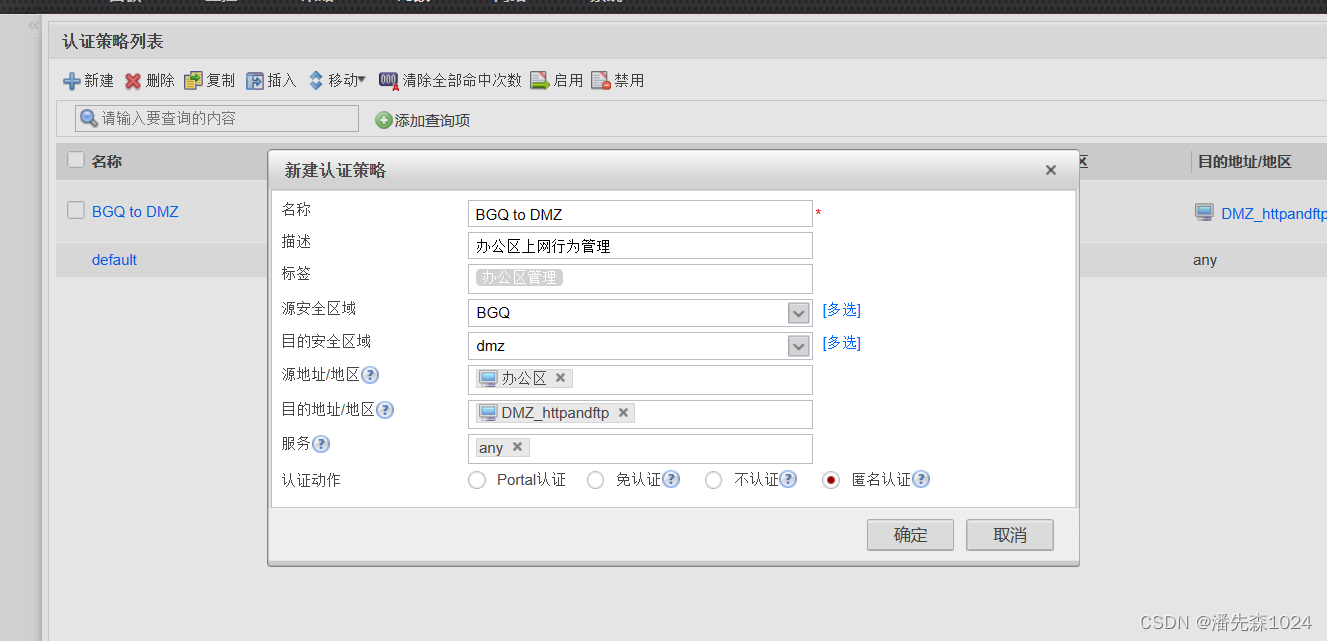

认证:办公区在访问服务区时采用匿名认证的方式进行上网行为管理。

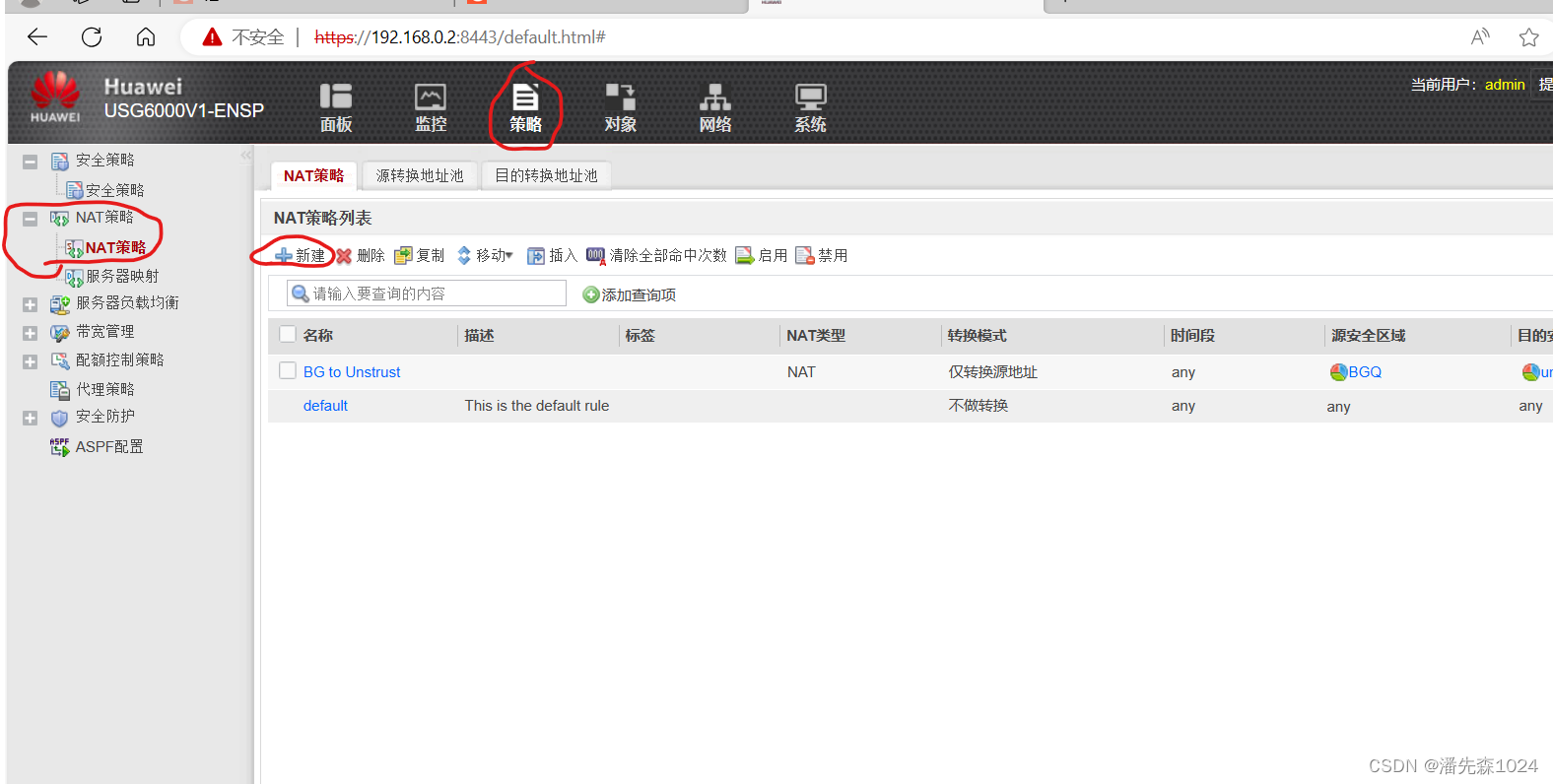

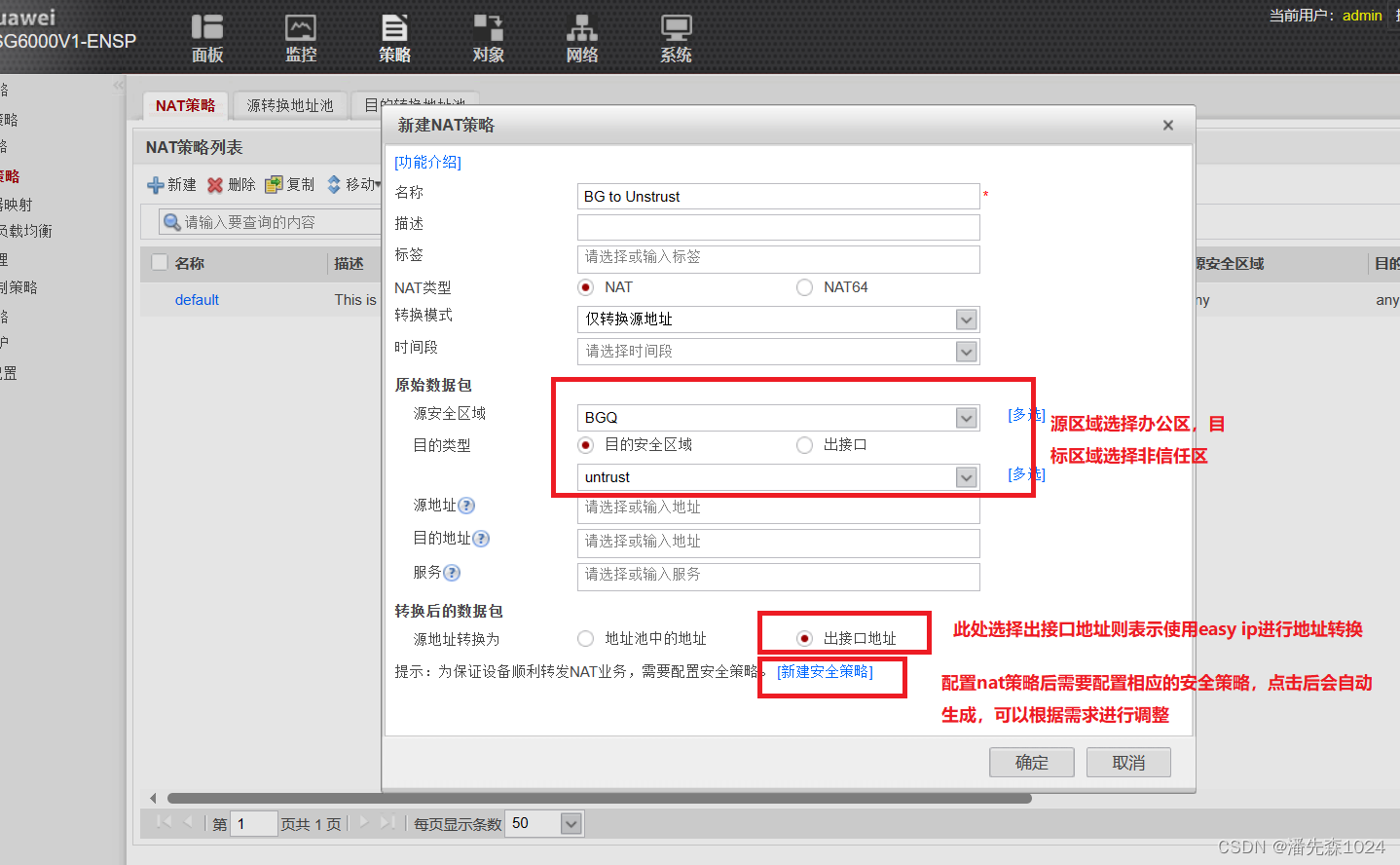

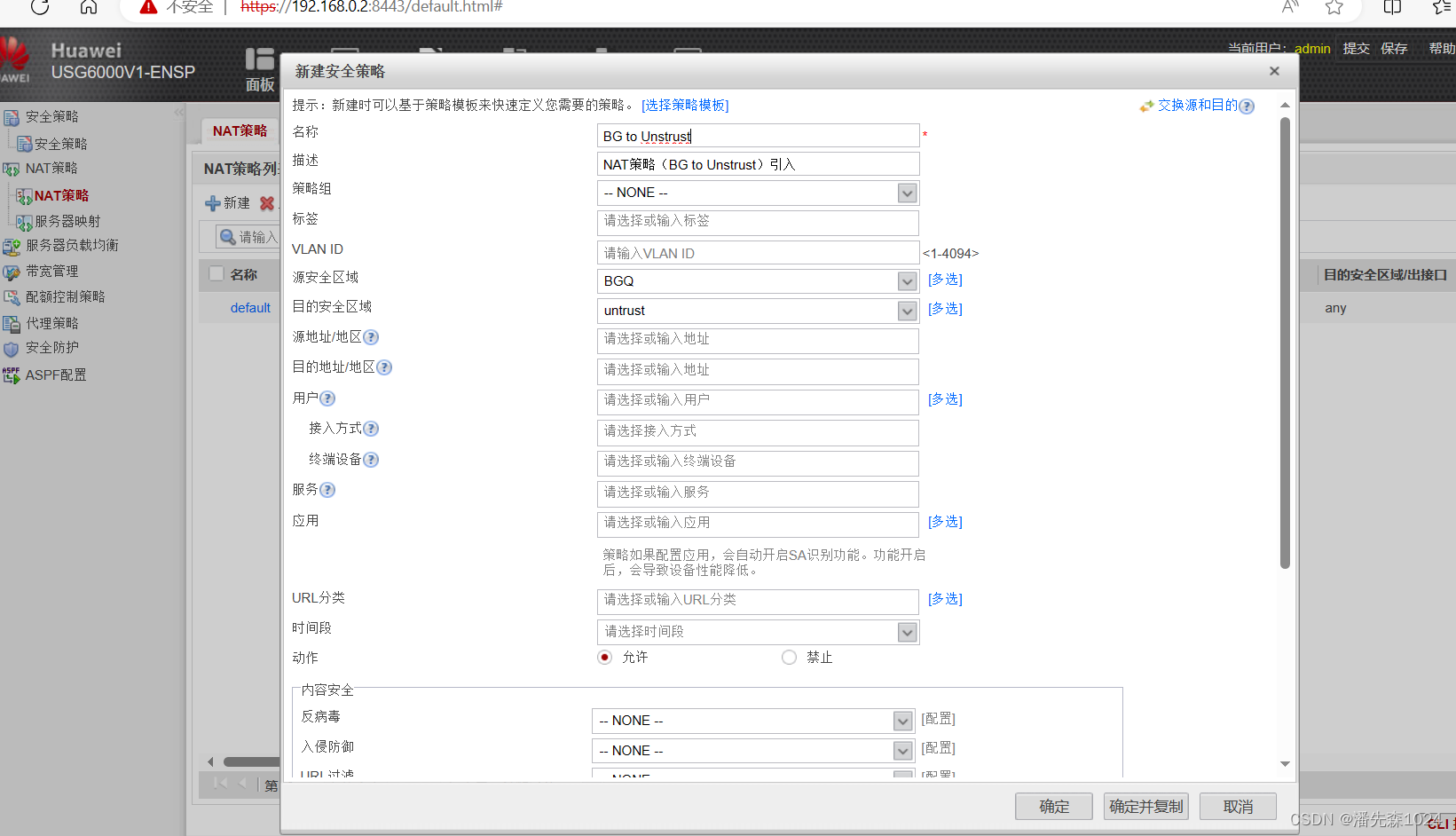

4.办公区设备可以访问公网,其他区域不行。

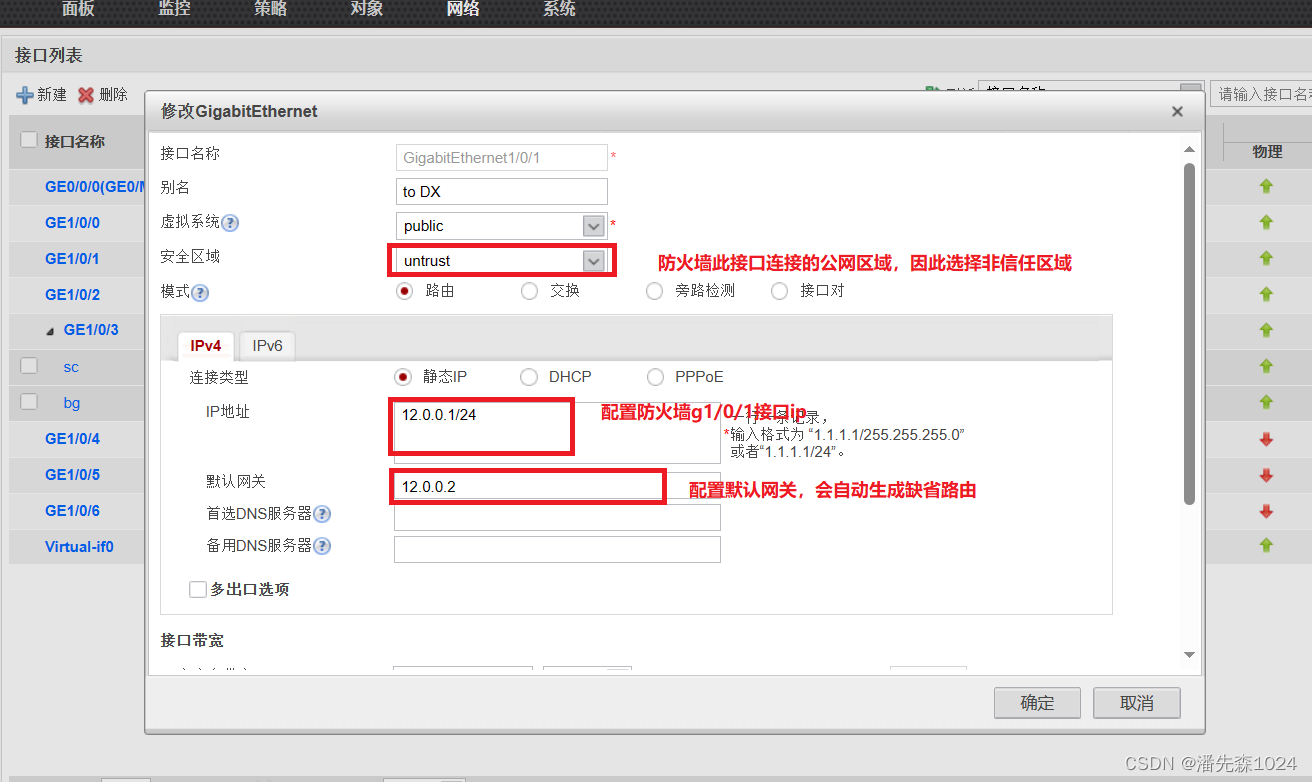

配置防火墙g1/0/1接口IP

配置公网路由器AR2的IP

[Huawei]sys ISP [ISP]int g0/0/0 [ISP-GigabitEthernet0/0/0]ip address 12.0.0.2 24 [ISP]int LoopBack 0 [ISP-LoopBack0]ip address 1.1.1.1 24 //配置换回,模拟公网增加nat策略

四.实验结果

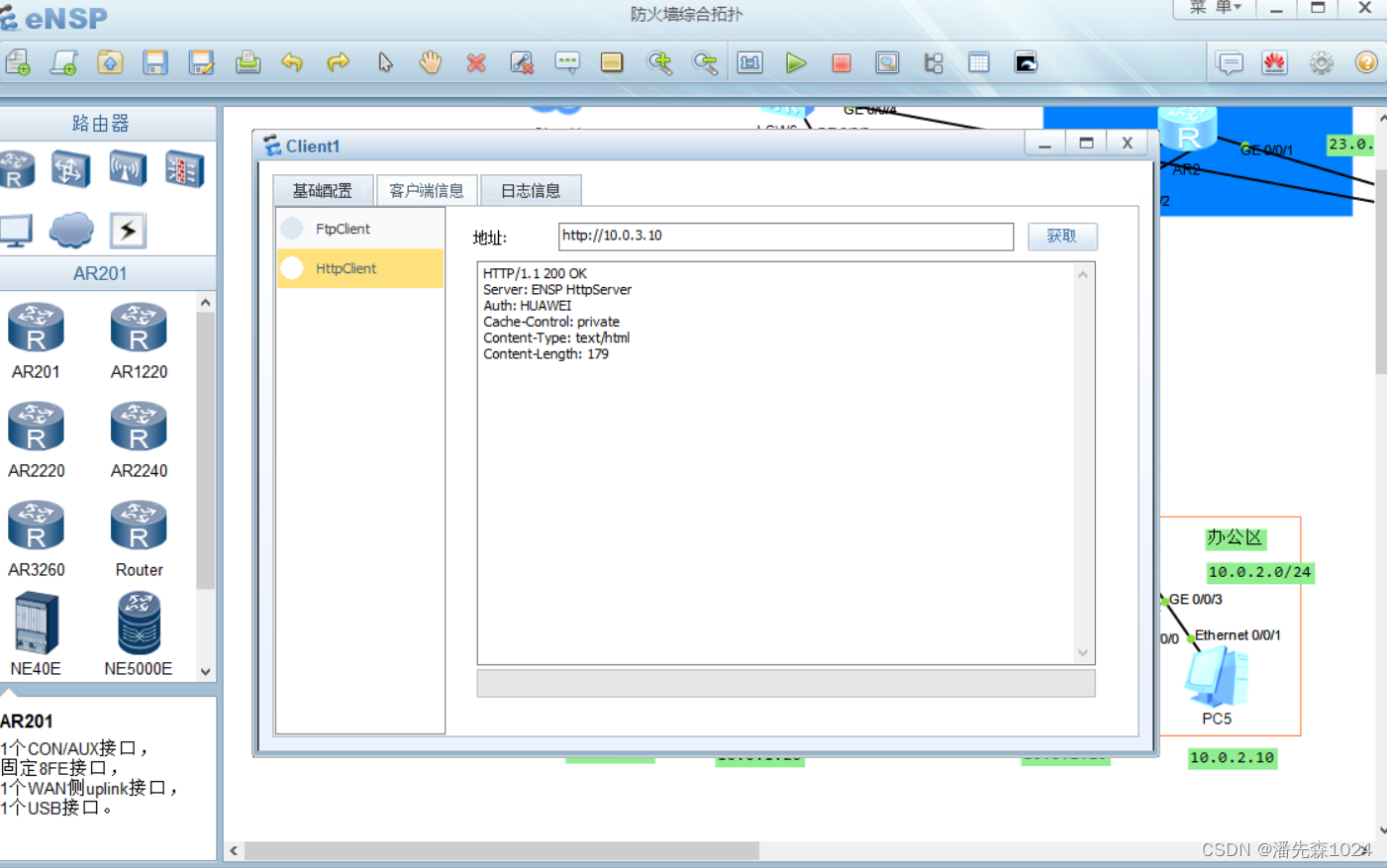

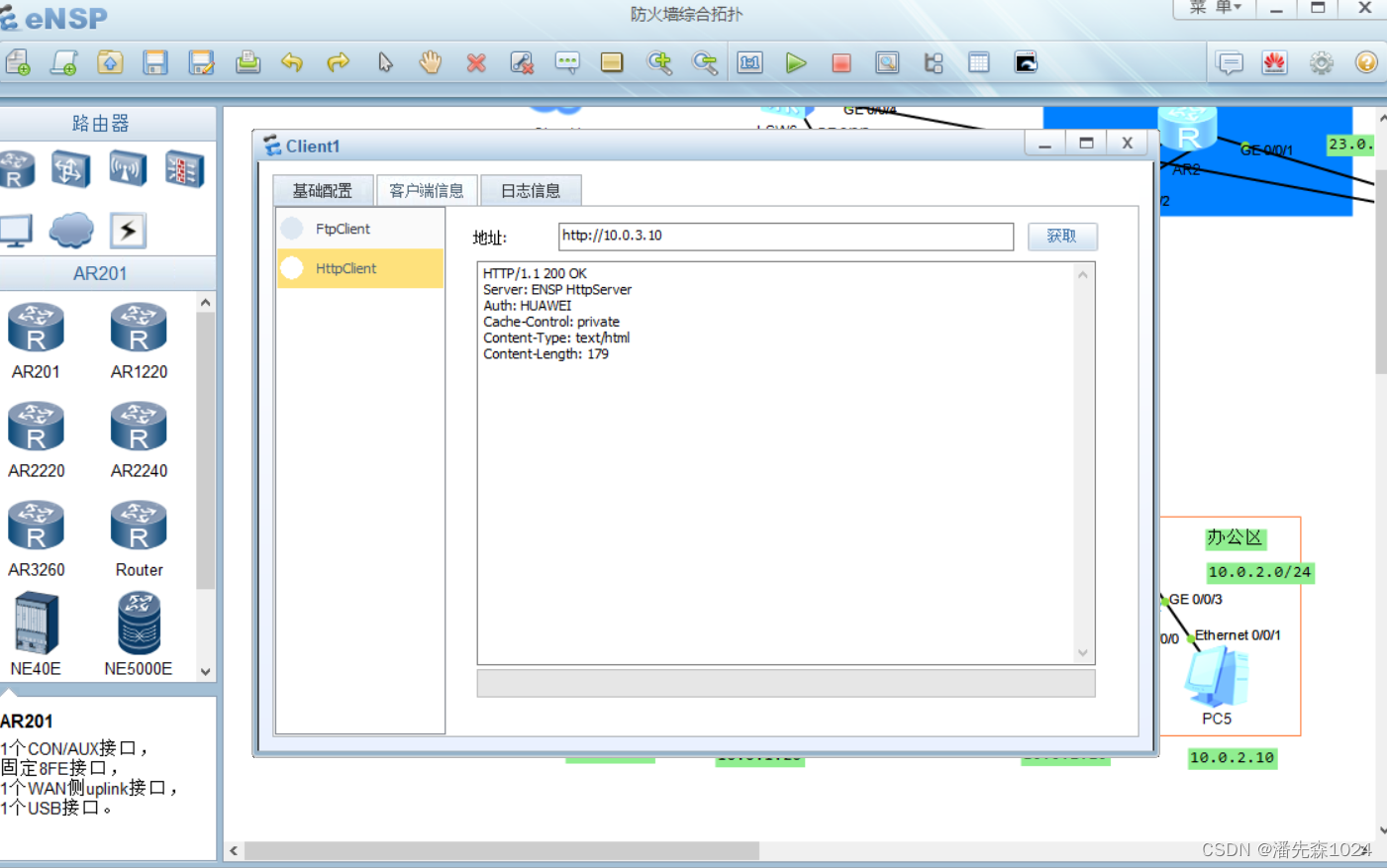

1.生产区在工作时间内可以访问服务区,仅可以访问http服务器。

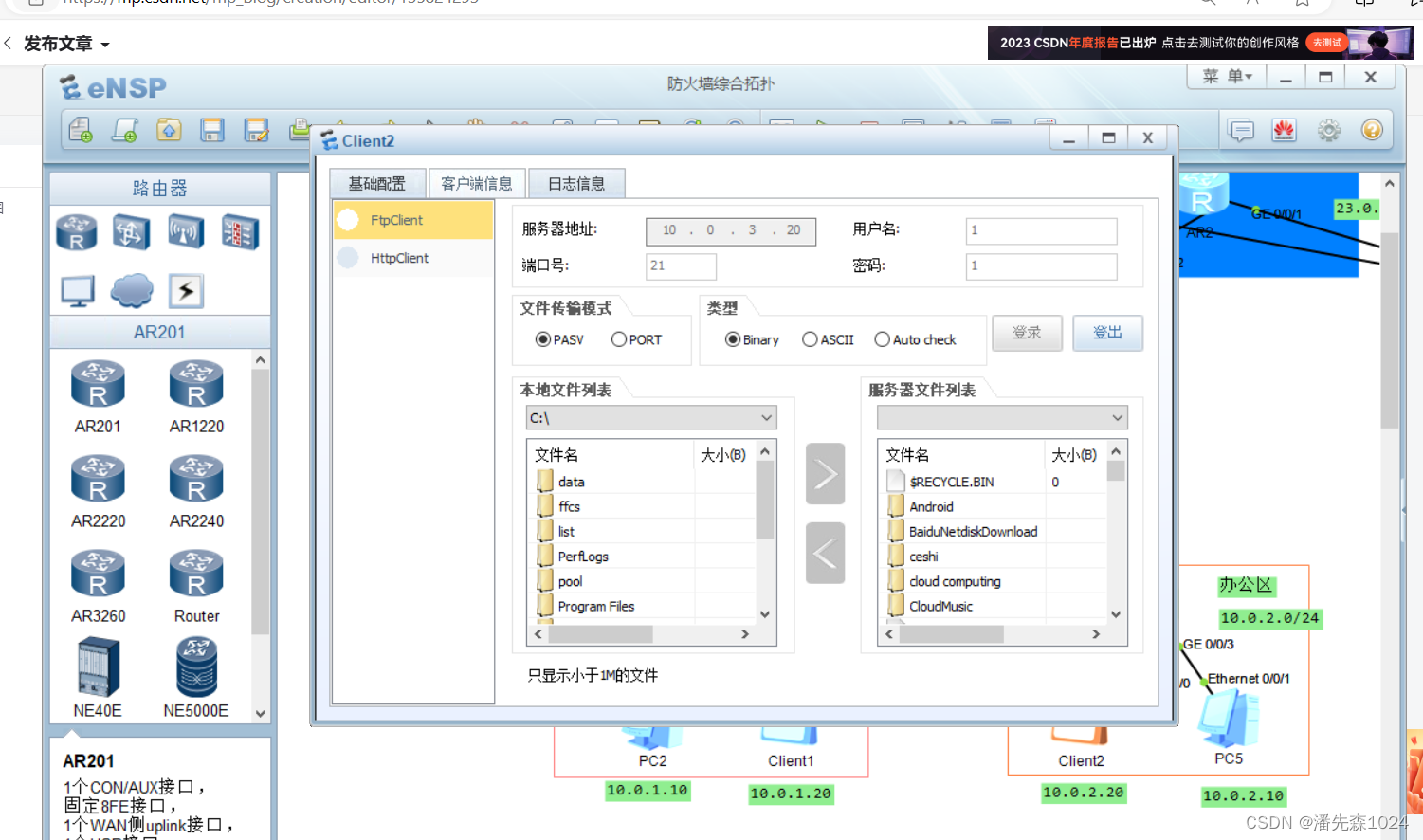

2.办公区全天可以访问服务区,其中,10.0.2.20可以访问FTP服务器和HTTP服务器,10.0.2.10仅可以ping通10.0.3.10。

3.办公区在访问服务区时采用匿名认证的方式进行上网行为管理。

4.办公区可以访问公网.

通道学习)

--使用qt)