天命:这题还挺繁琐的,知识点还不少

目录

步骤1:图片隐写

步骤2:Winhex查看ascii码

步骤1:图片隐写

拿到这张图片,不可能扔进ps会有多图层,普通图片也就一个图层而已

但居然可以有隐写图片这技术,还真的是第一次听说

可以看看这个视频,博主讲的不错:隐写术:把秘密藏在照片里_哔哩哔哩_bilibili

再了解会发现其实隐写术有很多种,可以通过像素,光影,颜色等隐血进去

还有输入密码来加密与解密的

有点古典密码学的味道了,不知道解密算法的情况下应该是不可能破解的

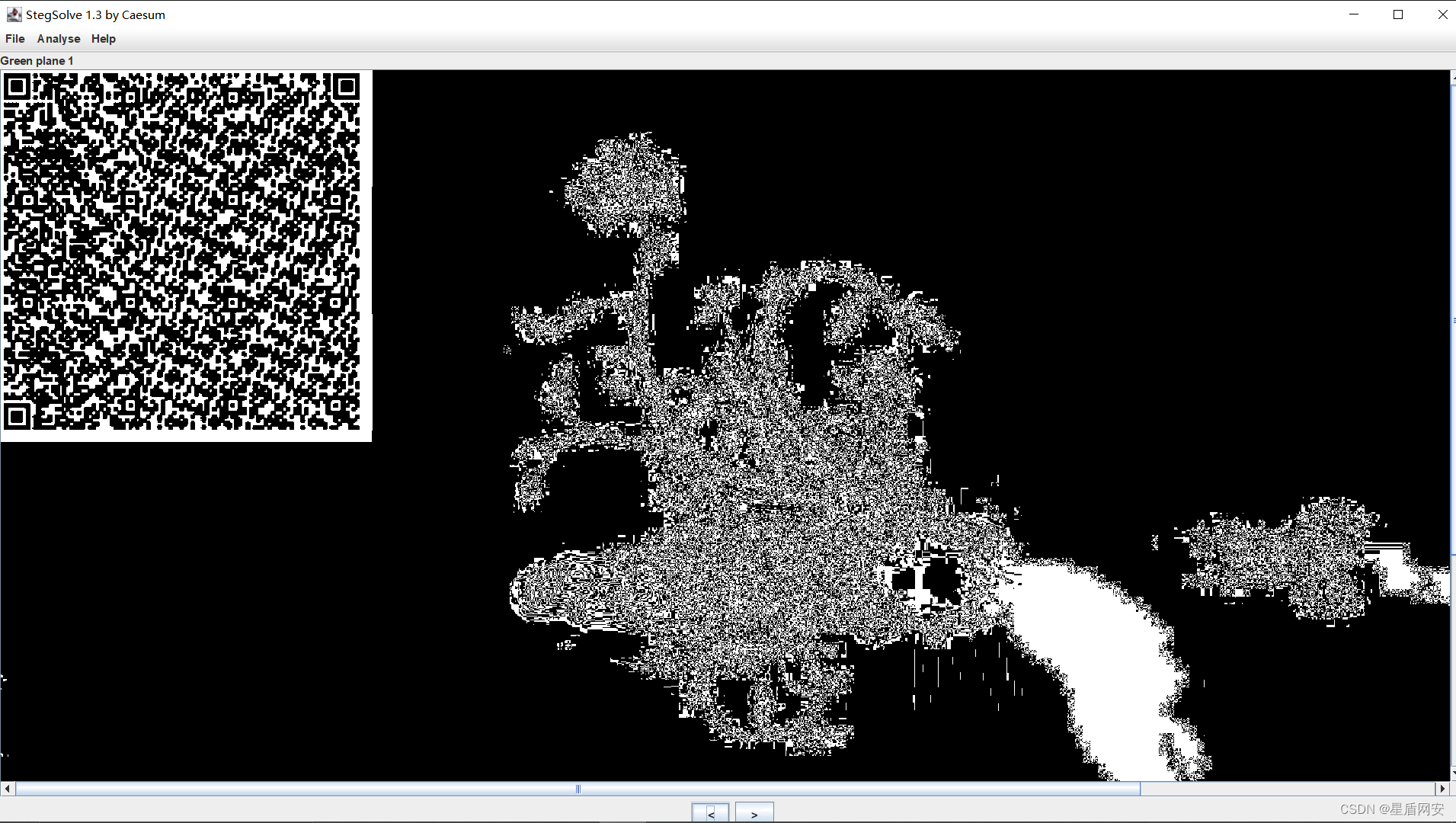

使用 java 的工具 Stegsolve 进行查看隐写

调整隐写样式,其中会有一个二维码是能扫出来的

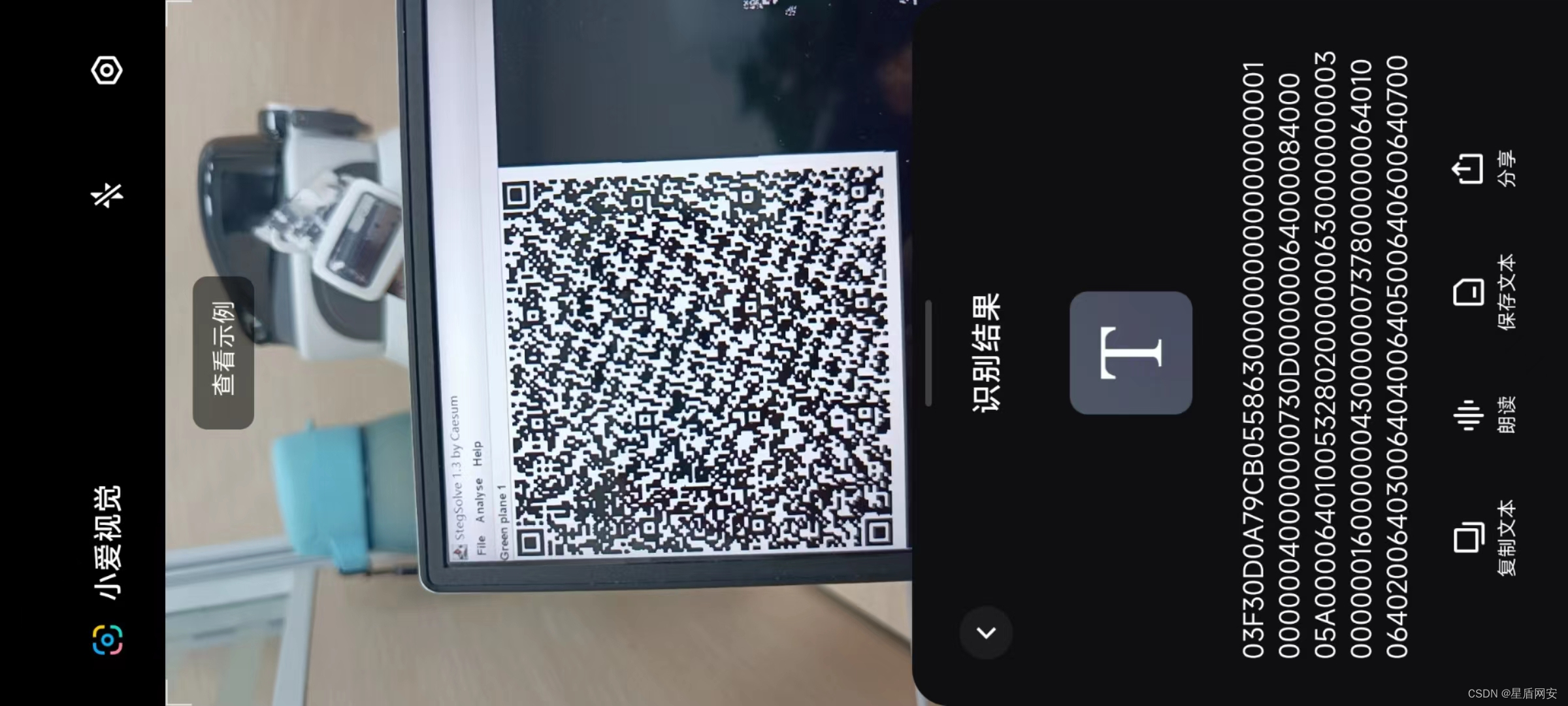

03F30D0A79CB05586300000000000000000100000040000000730D0000006400008400005A000064010053280200000063000000000300000016000000430000007378000000640100640200640300640400640500640600640700640300640800640900640A00640600640B00640A00640700640800640C00640C00640D00640E00640900640F006716007D00006410007D0100781E007C0000445D16007D02007C01007400007C0200830100377D0100715500577C010047486400005328110000004E6966000000696C00000069610000006967000000697B000000693300000069380000006935000000693700000069300000006932000000693400000069310000006965000000697D000000740000000028010000007403000000636872280300000074030000007374727404000000666C6167740100000069280000000028000000007304000000312E7079520300000001000000730A0000000001480106010D0114014E280100000052030000002800000000280000000028000000007304000000312E707974080000003C6D6F64756C653E010000007300000000扫出这堆东西,说实话根本没啥头绪

步骤2:Winhex查看ascii码

当成是机器码进行查看,用winhex打开

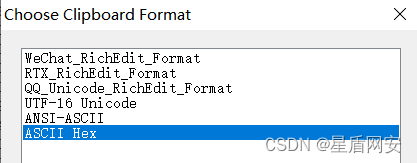

自己new一个大小,粘贴进去,选择16进制

其实我也不清楚为啥要选16进制,可能是因为ascii码没啥东西显示吧

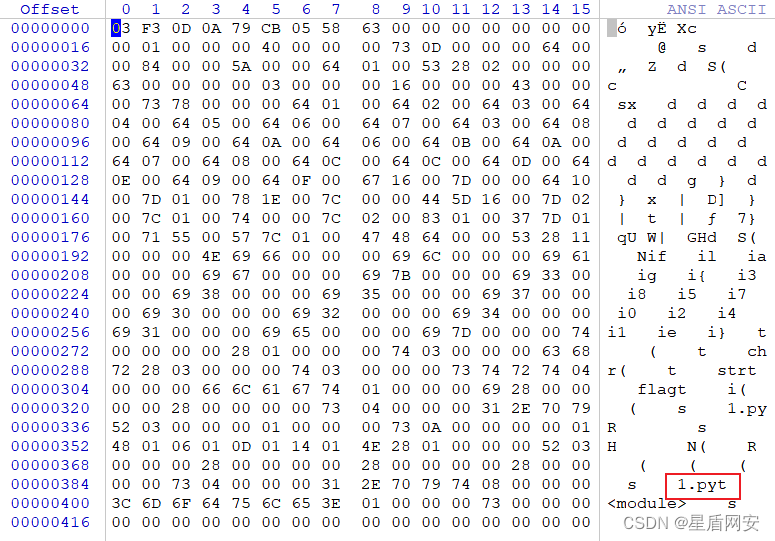

看后缀名知道是 .pyt文件,是Python编译后的东西,所以就采用反编译,看看源代码是什么

保存文件出来,后缀名为 .pyc

查了一下,发现只有 .pyc 这个东西,是一个编译后的二进制文件格式

是 .py 文件编译后才产生 .pyc

反编译就可以得到 .py 的源代码了

为什么是 .pyc 而不是 .pyt 呢?可能只能靠联想,靠经验,脑洞了吧

来到这个在线的反编译网站

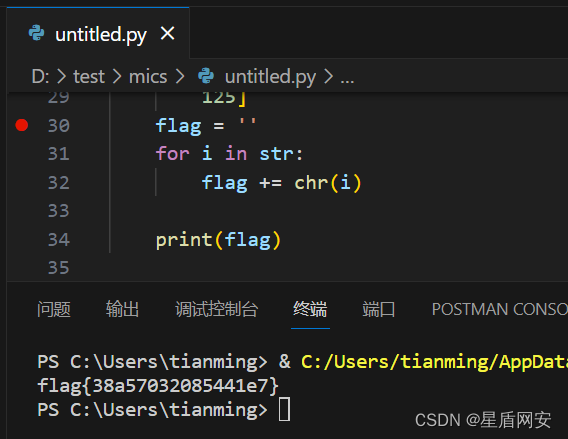

跑一下代码,flag就出来了

数组名与函数传参)

![[学习笔记] ONNX 基础知识](http://pic.xiahunao.cn/[学习笔记] ONNX 基础知识)

)

7.19 将7.10节vector对象的例子转换成array对象)