1. 简介

早在2009年,Lockheed Martin公司就提出了杀链(Kill Chain)理论,现在也称之为攻击者杀链(Attacker Kill Chain)。杀链其实就是攻击者进行网络攻击时所采取的步骤。杀链模型包括7个步骤:1侦察 -> 2武器化 -> 3交付 -> 4利用 -> 5安装 -> 6命令和控制 -> 7针对目标的活动。在第1-6步的任何时刻进行成功拦截,都能够实现对目标的保护。

图片来源:https://www.lockheedmartin.com/content/dam/lockheed-martin/rms/photo/cyber/THE-CYBER-KILL-CHAIN-body.png.pc-adaptive.full.medium.png

Note:这是一个完整的、端到端的过程,故称之为“链”,任何不足都会中断整个过程。

2. 杀链的七个步骤

网络杀链的七个步骤增强了对攻击的可见性,丰富了分析者对对手战术、技术和程序的理解。

2.1. 侦察(Reconnaissance)

侦察阶段攻击者的工作是研究、识别和选择目标,比如爬取互联网网站(例如:会议记录和电子邮件地址、社交关系或特定技术信息的邮件列表)或通过公开的媒体收集信息(例如:报纸、电视新闻等。

Note:据分析统计,针对渗透测试或攻击,至少有70%的工作是在进行侦察。就像军事组织在进攻敌人前,需要尽可能地去了解敌人的一切信息。比如美国进攻伊拉克展开的“斩首行动”中,就集合了陆军、空军、海军还有电子设备等各种侦察,甚至派出上百名特种部队,还动用了五十名中情局的特动,他们在伊拉克境内活动长达四个多月,秘密追踪萨达姆和其官员的活动情况。

2.2. 武器化(Weaponization)

通常通过自动化工具将远程访问木马利用漏洞耦合到可交付有效负载(如PDF或Microsoft Office文档)中。越来越多的客户端应用程序数据文件用作可交付使用的武器。

2.3. 交付(Delivery)

交付就是将武器传输到目标环境。洛克希德·马丁计算机事件响应团队(Lockheed Martin Computer Incident Response Team,LM-CIRT)早在2004-2010年就发现APT参与者对武器有效载荷的三种最普遍的传递媒介是电子邮件附件、网站和USB可移动媒体。

2.4. 利用(Exploitation)

将武器交付给受害者主机后,漏洞利用会触发入侵者的代码。漏洞利用通常针对一个应用程序或操作系统漏洞。例如,通过缓冲区溢出利用一个已经操作系统的漏洞(如CVE-2022-3602)。

2.5. 安装(Installation)

在受害系统上安装远程访问特洛伊木马或后门程序可使攻击者在环境中保持持久性。从防护者的角度看,这是杀链中最容易检测到的环节。

2.6. 命令和控制(Command and Control)

通常受感染的主机会向Internet控制器服务器发送信号来建立C2通道。 APT恶意软件尤其需要手动交互,而不是自动进行活动。一旦建立了C2通道,入侵者就可以在目标环境中控制键盘执行恶意命令。

2.7. 针对目标的活动(Actions on objectives)

只有在经过前面六个阶段之后,入侵者才能采取行动以实现其最初目标。通常,此目标是数据泄漏(涉及从受害环境中收集,加密和提取信息)。破坏数据完整性或可用性也是潜在的目标。或者,入侵者可能只希望访问最初的受害者,把其当作跳板点来危害其他系统并在网络内部横向移动。

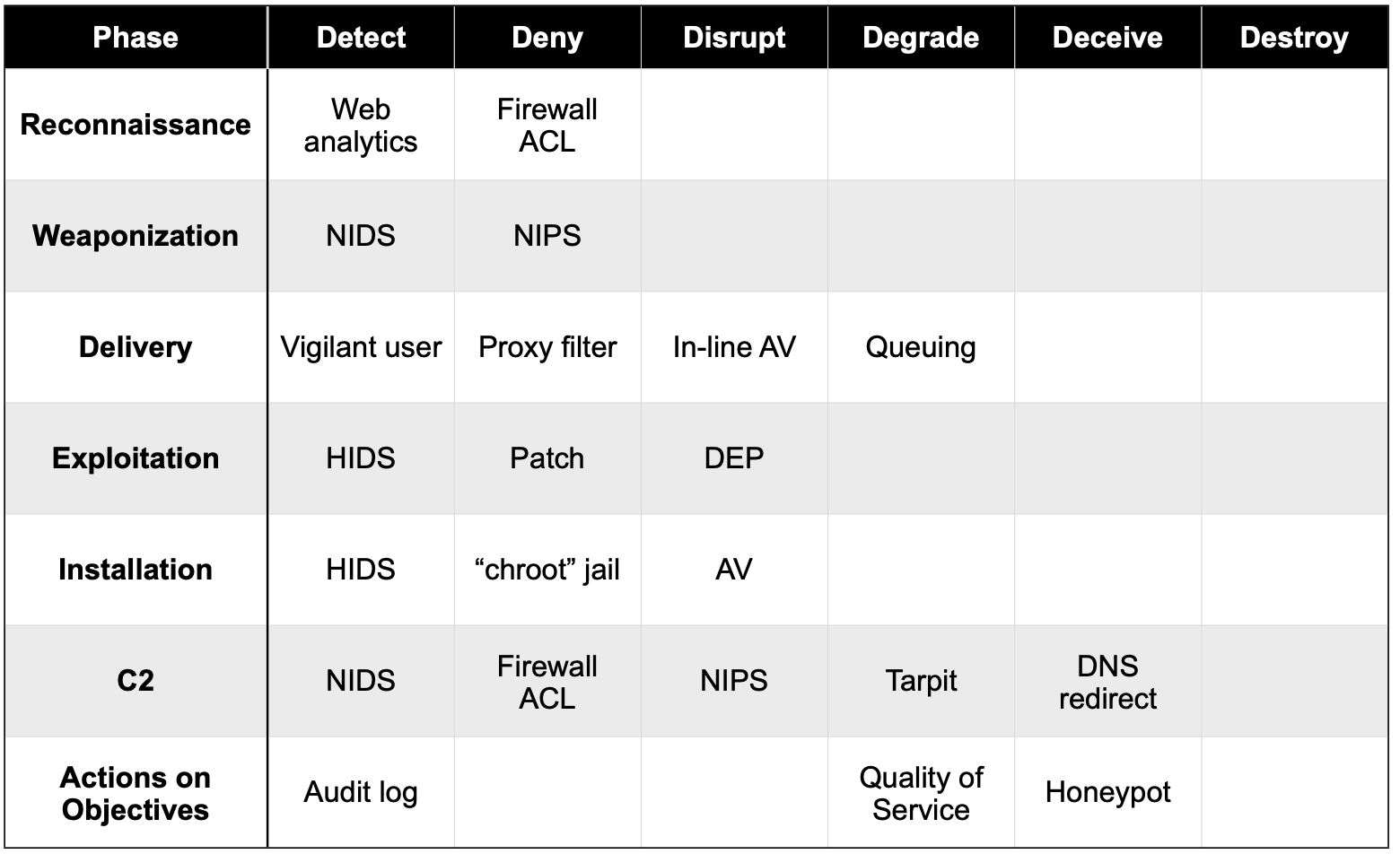

3. 各阶段的检测、防御及削减

更多关于杀链的介绍及分析案例,可以参阅Lockheed Martin公司发表的论文Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains。

4. 参考

[1] Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains

)

真题试卷)

:爬取微博评论)

)

:HMM 详解及字母识别/天气预测用法)