文章目录

- web 89

- web 90

- web 91

- web 92

- web 93

- web 94

- web 95

- web 96

- web 97

- web 98

- web 99

- web 100——`=`优先级、eval()用法

- web 101——RefelctionClass反射类

- web 102——php伪协议、hex2bin()

- web103

- web 104——sha1绕过

- web 105

web 89

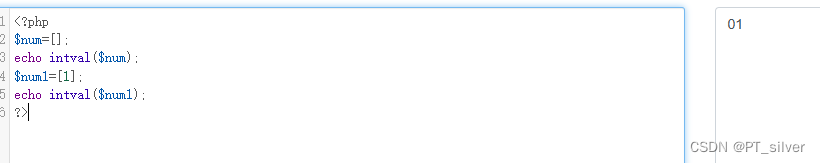

使用人工分配 ID 键的数值型数组绕过preg_match.

两个函数:

preg_match():执行正则表达式,进行字符串过滤。preg_match函数用法,正则表达式语法。[0-9]匹配0-9之间的所有字符。/相当于一个分隔符,/../之间的内容就是正则的语法。绕过方法:变量num为人工分配 ID 键的数值型数组,preg_match()就会失效。如num[]=1,num[0]=1intval():将变量的值默认转化为十进制。intval函数用法。绕过方法:可以使用==的特性,如+16、16.0;或者进制转换后,左右变量也相等。注意:

- 使用array()类型的数组,

intval遇到空数组为0,非空数组为1.

- 使用人工分配 ID 键的数值型数组,

intval遇到空数组为0,非空数组为1。

- 使用array()类型的数组,

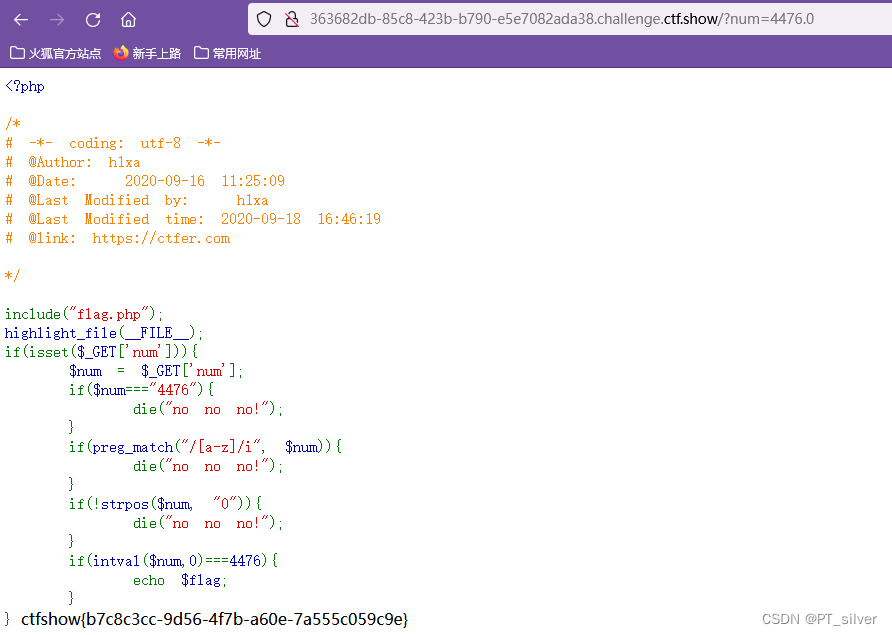

web 90

解释:

-

===强类型对比,可以使用进制转换进行绕过。补充==:弱类型对比,添加+符号或者.0也成立。 -

intval($num,0)代表通过检测变量num的格式来决定使用哪个进制。- 以

0x或0X为前缀,使用16进制; - 以

0为前缀,使用8进制; - 使用10进制。

intval()处理字符串时,其实跟整形一样。另外,intval()函数如果$base为0,则$var中存在字母的话遇到字母就停止读取,传入4476a会将后面的a丢弃,比较前面的.

- 以

-

GET传参接收的就是字符串数据。GET传参和POST传参,其实上传的都是HTML表单,HTML 表单并不传递整数、浮点数或者布尔值,它们只传递字符串。php类型比较表

-

php中,单引号和双引号包裹的,其实都是字符串,只是当其中包含变量时,单引号不会解释变量,双引号会解释变量。

web 91

解释:

- 四个字符:

^:匹配输入字符串的开始位置。当在方括号表达式中使用该字符时,表示不接受该方括号表达式中的字符集合。要匹配^字符本身,需要使用\;$:匹配输入字符串的结尾位置。如果设置RegExp对象的Multiline属性,$也匹配\n或\r,要匹配$字符本身,需要使用\;i:不区分大小写;m:使边界字符$和^匹配每一行的开头和结尾。是多行,而不是整个字符串的开头和结尾。

%0a是换行符的URL编码形式。

web 92

解释:

==:弱类型对比,使用浮点数则使得==不成立;intval()将浮点数转化为整型,使得条件成立。

web 93

同上

web 94

web 95

解释:

==绕过:用浮点数或进制转换;preg_match:因为过滤.,所以浮点数不行了,还过滤a-z,所以用%0a(换行)绕过preg_match;- 此外,换行不会影响

strpos匹配相应的字符。

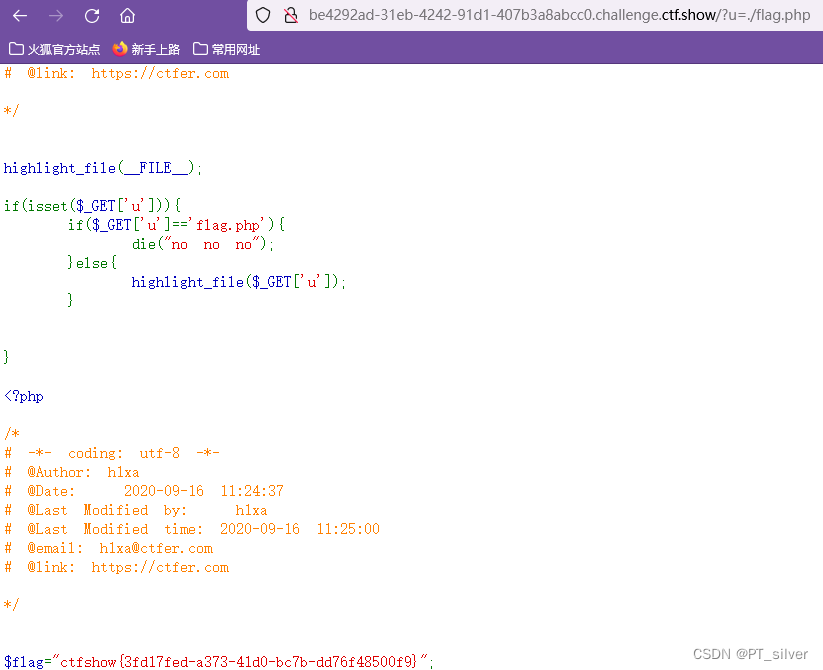

web 96

解释:

flag.php跟./flag.php一个意思。?u=php://filter/convert.base64-encode/resource=flag.php,php伪协议读取文件。

web 97

解释:

md5与===连用时,可以用数组进行绕过,其结果都会转换为null;- 另外,数组的比较如下图:

web 98

解释:

- 看懂三元运算符,其格式为:

(expr1) ? (expr2):(expr3)。如果expr1为true,则执行expr2;否则,执行expr3。$_GET?$_GET=&$_POST:'flag'; //等价于: if(isset($_GET)){$_GET=&$_POST; //这句话的意思就是将POST传参的变量(数据)给GET传参。就是说POST传参的数据,GET参数也会得到,不管前端GET传什么。 } else{'flag'; } - 故只要随便让GET进行传参,然后将

HTTP_FLAG=flag使用POST传输,最后$_GET[‘HTTP_FLAG’]=flag。 _FILE_:取得当前文件的绝对地址。

web 99

解释:

highlight_file(_file_):将当前文件的代码以语法高亮的形式输出到浏览器;array_push():向数组尾部插入一个或多个元素。

rand():生成随机数。in_array(参数1,参数2):搜索数组中是否存在指定的值。第一个参数为要搜索的值,第二个参数为被搜索的数组。file_put_conntent(filename, data):把一个字符串写入文件中。- 绕过

in_array():当没有指定第三个参数的时候,in_array就相当于==,弱类型对比。 - 这段代码的总体意思就是:首先生成一个数组,数组元素随机生成(有区间),GET传参n=2.php,POST传参content,内容为

<?php system('ls');?>

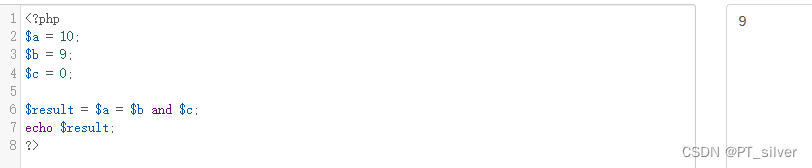

web 100——=优先级、eval()用法

解释:

is_numeric():用于检测变量是否为数字或数字字符串。因为赋值=的优先级比and优先级高,所以先执行赋值,也就是说V0的值由is_numeric($v1)决定。

eval()函数是将字符串当做php代码执行,且必须用;结尾,所以v3必须有;。- 交flag的时候,是

ctfshow{那一串值},将0x2d转为-。

web 101——RefelctionClass反射类

解释:这里需要学习一个反射类的概念,反射类可以说成是类的一个映射,可以利用反射类来代替有关类的应用的任何语句。举个例子:

<?php

class hacker{public $hackername = "yn8rt";const yn8rt='nb666';public function show(){echo $this->name,'<br>';}

}

//有这么一个hacker类,假设我们不知道这个类是干什么用的,我们需要知道类里面的信息,这时候就需要用到ReflectionClass来对类进行反射

//现在我可以通过反射来获取这个类中的方法,属性,常量//通过反射获取类的信息$reflection = new ReflectionClass('hacker');//实例化反射对象,映射hacker类的信息

$consts = $reflection->getConstants();//获取所有常量

$props = $reflection->getProperties();//获取所有属性

$methods = $reflection->getMethods();//获取所有方法

var_dump($consts);

var_dump($props);

var_dump($methods);

?>//返回值array(1) {["yn8rt"]=>string(5) "nb666"

}

array(1) {[0]=>&object(ReflectionProperty)#2 (2) {["name"]=>string(10) "hackername"["class"]=>string(6) "hacker"}

}

array(1) {[0]=>&object(ReflectionMethod)#3 (2) {["name"]=>string(4) "show"["class"]=>string(6) "hacker"}

}web 102——php伪协议、hex2bin()

pryload:

//get传参

http://78aa3fd2-c874-4f98-9c56-7094ea91789e.challenge.ctf.show/?v2=115044383959474e6864434171594473&v3=php://filter/write=convert.base64-decode/resource=2.php//post传参

v1=hex2bin

解释:

- 几个函数

is_numeric($var):判断变量是否为数字或数字字符串。注意:

所以,这题变量v2必须是全数字字符串。

substr(string, start):返回字符串的一部分;call_user_func($callback, parameter):调用函数,第一个参数为被调用的函数,第二个参数为被调用函数所需的参数;file_put_contents(filename, data):把data数据写入filename。hex2bin():将十六进制字符转化为ASCII码字符。

php://filter/write=convert.base64-decode/resource=xxx对即将要写的内容($str)进行base64编码后,才会写到文件中。- 整个payload的逻辑就是将经过base64编码、16进制转换后的webshell赋值给v2(16进制后的shell必须为纯数字),然后调用

hex2bin将16进制形式的webshell转化为ASCII码形式(因为base64编码所用的字符属于ASCII,故ASCII码形式的webshell也就是base64形式的webshell),然后再使用php伪协议的过滤器,将base64形式的webshell进行解码后,写入到目标文件中。 - 参考资料:

- 伪协议绕过死亡代码<?php exit();(file_put_contents)

- CTF之PHP伪协议和能够使用伪协议的函数

- Base64 算法原理,以及编码、解码【加密、解密】 介绍

web103

相比于前一题,只是检测webshell中有没有php字符串。

web 104——sha1绕过

使用数组进行绕过

sha1()

web 105

解释:

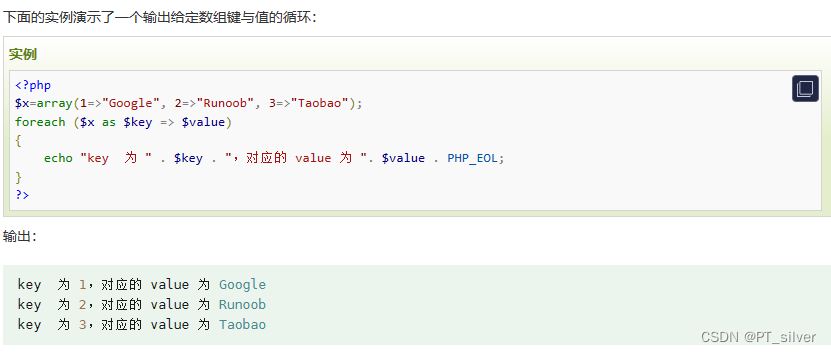

- foreach循环:

)

)

,通俗易懂!!)

![[每周一更]-(第81期):PS抠图流程(扭扭曲曲的身份证修正)](http://pic.xiahunao.cn/[每周一更]-(第81期):PS抠图流程(扭扭曲曲的身份证修正))

)

:Kubernetes内置资源、Device Plugin机制)