文章目录

- 1、DES中的S-盒输入输出问题 (不需要记住S-盒)

- 2、Kerberos认证系统

- 3、简答题(三题每题8分):课后习题第一章、第三章、第四章

- 第一章:重点关注安全模型内容,有几种,有几个分级,BLP保密型模型、BIBA完整性模型这两个模型的读写、多级安全模型、多边安全模型

- 课本思考题第四题P22:信息安全模型可以分为哪两大类?分别包括哪几个模型?原理是什么?

- 第三章:课本P110

- 题目1 散列函数应该满足哪些性质?

- 题目2 基于口令的身份认证方法的主要缺陷是什么?

- 题目3 完整的PKI系统必须具有哪些基本构成成分?

- 题目6 著名的数字签名算法有哪些?

- 题目7 身份认证可以采用哪些认证措施?

- P109单选题

- 第四章:前两个协议SSL与SET、SSL的握手协议、SSL协议的构成(四个协议构成:SSL记录层协议、修改密文规约协议、告警协议、握手协议)、课后习题P163(写出并分析SSL连接的全过程、简双向签名的申请的过程,分别对应两个图P123图4-4(建立新的会话的握手过程)以及P127图4-6(生成双向签名的过程))

- 4、选择题:第五章

- 5、设计题(11分)第五章

- 6、综合计算(45三题):

- 每一章课后习题简答题

- **第一章**

- 什么是信息安全?它包括哪几个方面的内容?

- 信息安全的目的是什么?

- 什么是强制访问控制?什么是自由访问控制?(没找到)

- 信息安全模型分为哪两大类?分别包括哪几个模型,原理是什么?

- 叙述信息安全标准的组要组成

- 简述你对信息安全发证趋势的认识

- 第二章

- 密码古典密码

- Caesar密码

- Playfair密码

- Vigenere密码

- Hill密码

- 轮转技术

- 使用Vigenere方案,给出密文:ZICVTWQNGRZGVYWAVZHZQYGLMGJ,找出对应下列明文的密钥:wearediscoveredsaveyouself

- 构造一个用选择明文破解的Hill密码算法的例子

- 编制一个DES算法,设密钥为密钥为COMPUTER,明文为SECURITY,计算明文,并且列出每一轮的计算结果(应该不考)

- 在一个RSA系统中,一个给定用户的公开密钥是e=31,n=3599。求这个用户的私有密钥

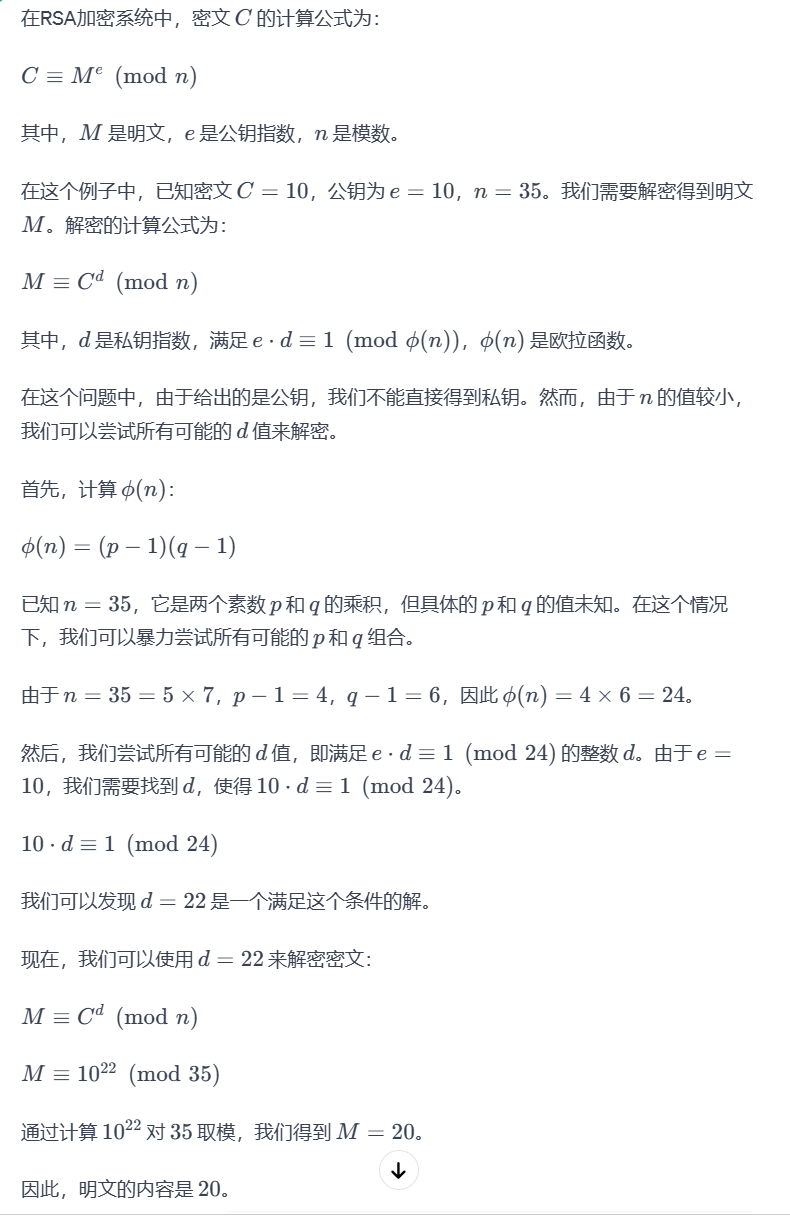

- 使用RSA公钥系统中如果截取发送给其他用户的密文C=10,若此用户的公钥为e=10,n=35,请问明文的内容是什么?

- 第三章

- 散列函数应该满足哪些性质?

- 基于口令的身份认证方法的主要缺陷是什么?

- 完整的PKI系统必须具有哪些基本构成成分?

- 数字签名的主要作用是什么?

- 生成MAC的过程与加密过程的主要区别是什么?

- 著名的数字签名算法有哪些?

- 身份认证可以采用哪些认证措施?

- RSA密码体制中,求p=7,q=11时的密钥d和e

- 分析数字签名和数字加密算法的异同

- 比较DEA和RSA等数字签名算法的算法特性和安全性

- 分析Kerberos身份认证协议的计算复杂性

- 比较基于公钥和私钥的信息认证机制的缺点

- 基于公钥的信息认证机制:

- 优点:

- 缺点:

- 基于私钥的信息认证机制:

- 优点:

- 缺点:

- 使用MD5构造一次性口令系统,并给出系统流程

- 构造一个简单的基于数字证书的身份认证系统,并说明组成系统的基本要素

- 第四章

- 在同一端到端通信量上即使用AH协议又使用ESP协议时,应该怎么样安排AH和ESP的应用顺序,为什么

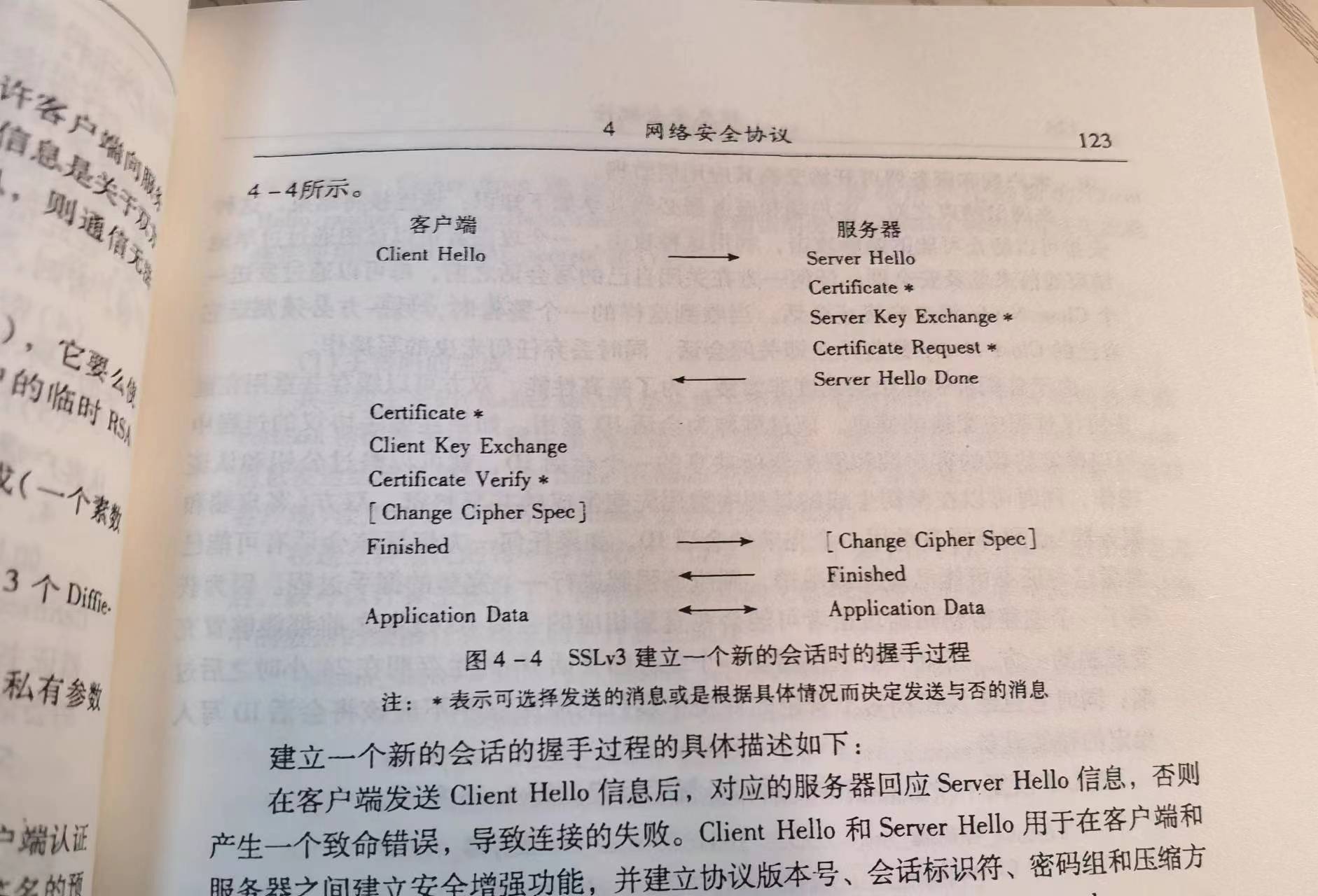

- 写出并分析一次完整的SSL连接过程(书本P123)

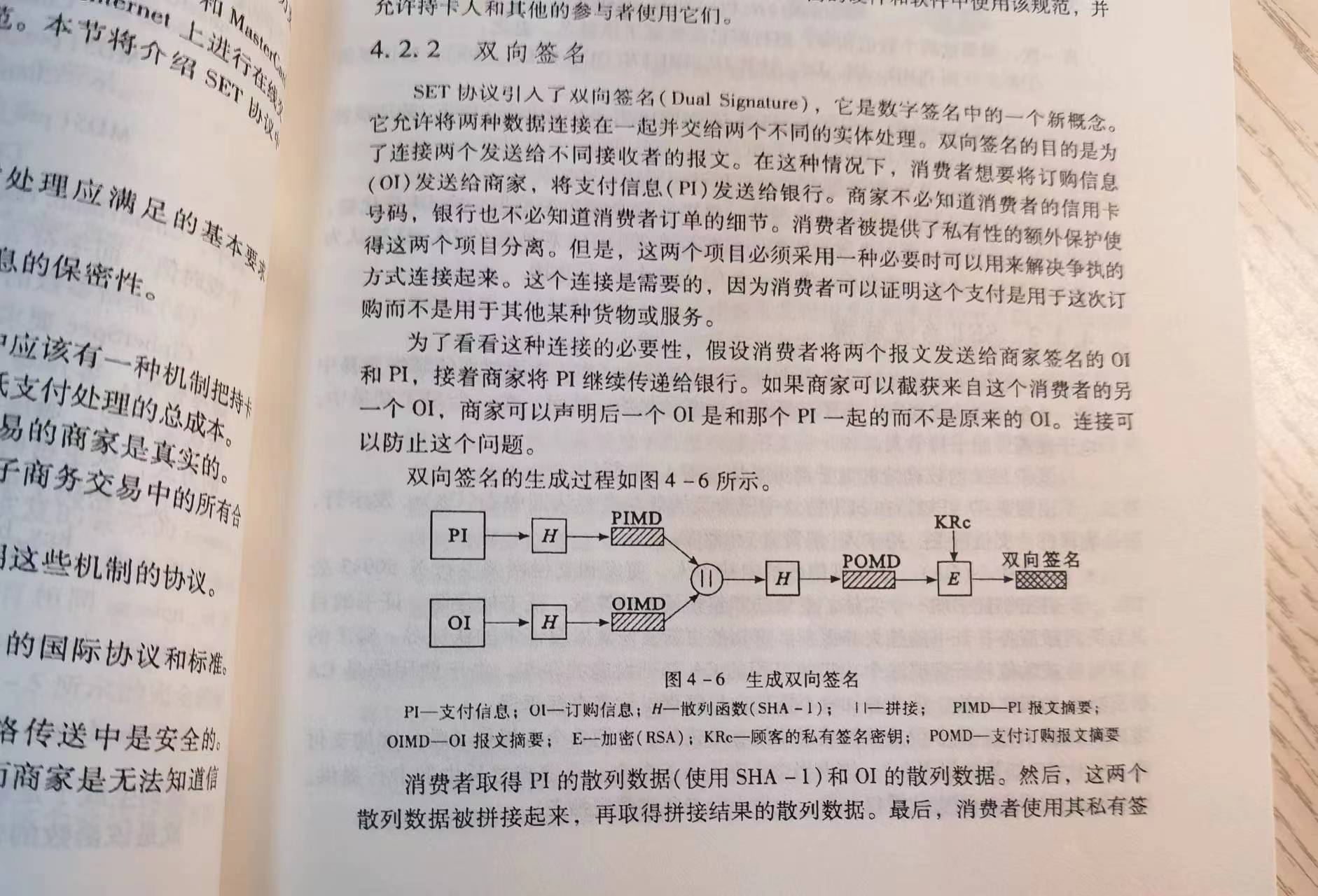

- 简述双向签名的生成过程(书本P127)

- 两个主机间想要进行端到端的鉴别和加密,一共有多少种SA组合方式(应该不考)

- 第五章

- 设计题:包过滤

题型:选择题十题20分(一到五章)、简答题

很多题和课后习题有关(每一章课后习题)

- 1、DES中的S-盒输入输出问题 (不需要记住S-盒)

- 2、Kerberos认证系统

- 3、简答题(三题每题8分):课后习题第一章、第三章、第四章

- 第一章

- 重点关注安全模型内容,有几种,有几个分级,BLP保密型模型、BIBA完整性模型这两个模型的读写、多级安全模型、

- 多边安全模型

- 课本思考题第四题P22

- 第三章:

- 课本P110

- 题目1

- 题目2

- 题目3

- 题目6

- 题目7

- P109单选题

- 第四章:

- 前两个协议SSL与SET、

- SSL的握手协议、

- SSL协议的构成(四个协议构成:SSL记录层协议、修改密文规约协议、告警协议、握手协议)、

- 课后习题P163(写出并分析SSL连接的全过程、简双向签名的申请的过程,分别对应两个图P123图4-4(建立新的会话的握手过程)以及P127图4-6(生成双向签名的过程))

- 4、选择题:第五章

- 5、设计题(11分):

- 6、综合计算(总共45分三题):

- P68T4

- 古典密码必考Playfair和Vigenere15分

- RSA结合第三章加密签名,求私钥,加密(必考)

- ELG结合第四章密钥管理、交换

- 7、课后习题简答题与选择题

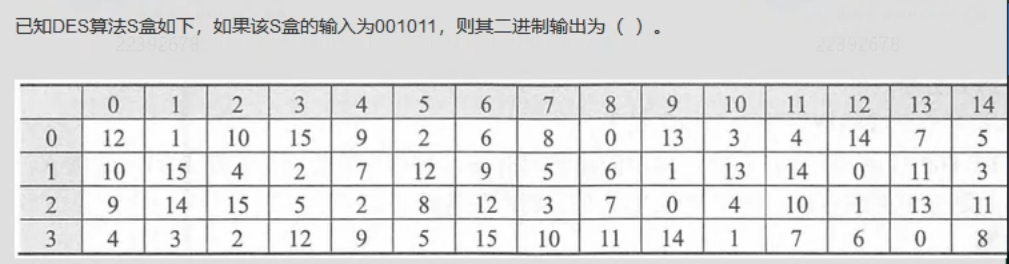

1、DES中的S-盒输入输出问题 (不需要记住S-盒)

做法:输入对应

,找到

行

列,用二进制的形式输出结果

注意点:行和列从0开始

解:找到行

列,输出"1100"(因为

)

结果输出:1100

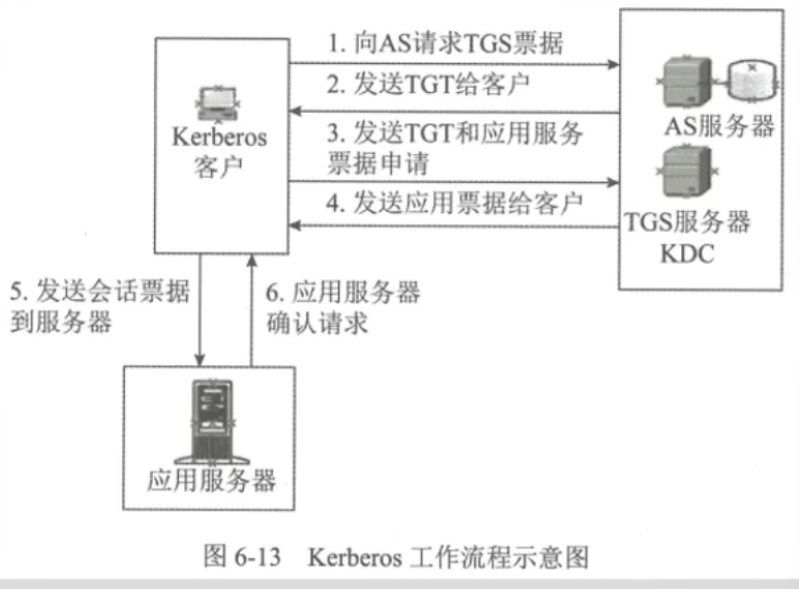

2、Kerberos认证系统

Kerberos 是一种网络认证协议,其设计目标是通过密钥系统为客户机/服务器应用程序提供强大的认证服务。该认证过程的实现不依赖于主机操作系统的认证,无需基于主机地址的信任,不要求网络上所有主机的物理安全,并假定网络上传送的数据包可以被任意地读取、修改和插入数据。在以上情况下, Kerberos 作为种可信任的第三方认证服务,是通过传统的密码技术(如: 共享密钥)执行认证服务的。

一个 Kerberos系统涉及四个基本实体:

(1) Kerberos 客户机,用户用来访问服务器设备

(2) AS (Authentication Server,认证服务器) ,识别用户身份并提供TGS会话密钥

(3) TGS (Ticket Granting Server,票据发放服务器),为申请服务的用户授予票据(Ticket);

(4)应用服务器 (Application Server) ,为用户提供服务的设备或系统。

3、简答题(三题每题8分):课后习题第一章、第三章、第四章

第一章:重点关注安全模型内容,有几种,有几个分级,BLP保密型模型、BIBA完整性模型这两个模型的读写、多级安全模型、多边安全模型

课本思考题第四题P22:信息安全模型可以分为哪两大类?分别包括哪几个模型?原理是什么?

信息安全模型分为多级安全模型和多边安全模型

多级安全模型:BLP保密模型、BIBA完整性模型、Clark-Wilson完整性模型

BLP保密模型:BLP保密模型基于“上读”和“下写”的原则,确保信息的保密性,防止高安全级别信息泄露给低级别用户,同时禁止低级别用户修改高级别信息,通过强制访问控制和安全级别规则,有效防止未经授权的信息访问和修改,保护敏感信息的安全性。

BIBA完整性模型:BIBA完整性模型着重于数据的完整性,通过“上写”和“下读”的原则,防止未授权的数据修改或污染。该模型确保用户或程序只能写入比其安全级别相同或更低级别的信息,防止低级别数据破坏高级别数据的完整性,以强制访问控制和安全级别规则保护数据免受未经授权的篡改,适用于重视数据完整性的领域,如金融和医疗等。

Clark-Wilson完整性模型:Clark-Wilson完整性模型关注于商业应用中的数据完整性,通过引入认证和授权的原则、以及规定了一个称为“事务集”的严格规则集合,确保数据和操作的完整性,强调了数据操作的规范性、可审计性以及基于角色的访问控制,保证了数据不会被未授权的方式修改,并在商业环境中强调了数据完整性和可审计性的重要性。

多边安全模型:Lattice安全模型、Chinese-wall模型

Lattice安全模型:基于数学上的“格”结构,用于管理和控制多个安全级别的数据流动,确保不同级别的信息安全共存和传输。该模型强调数据在格中按预定方向流动,遵循“no read up”和“no write down”的规则,防止未经授权的读取和写入,并确保信息不会由高级别向低级别流动或被污染。 Lattice安全模型适用于需要多级别信息共存的系统,为数据安全性提供了有效的管理和控制机制。

Chinese-Wall模型:是用于保护商业机密信息的安全模型,旨在防止潜在的利益冲突。它基于访问控制规则,确保用户在访问信息时不会同时获取对互相竞争实体的敏感信息。该模型创建了一道“中国墙”,将数据分类到不同的“壁垒”中,防止用户在访问了某一实体敏感信息后,再访问与之竞争的另一实体的敏感信息,以此确保信息安全和避免潜在的利益冲突。这种模型常用于金融和法律领域,以保护客户信息和避免潜在的利益冲突。

第三章:课本P110

题目1 散列函数应该满足哪些性质?

广泛适用性:函数适用于任何大小数据的分组

码长固定性:函数产生定场输出

易计算性:对于任何数据,计算对应的函数值都是简单的

单向不可逆性:无法根据散列码倒推算出报文

弱单向性:对于任何数据x,无法计算出另一个数据y满足条件:

强单向性:无法找到任何一对数据 满足条件:

满足条件:

题目2 基于口令的身份认证方法的主要缺陷是什么?

1、用户取的密码一般较短,容易猜测,容易受到攻击

2、口令的明文传输使得攻击者可以通过窃听通信信道的手段获得用户口令

3、加密口令存在加密密钥的交换问题

题目3 完整的PKI系统必须具有哪些基本构成成分?

1、权威认证机构(Certificate,CA):数字证书的申请以及签发机关,CA必须具备权威性的特征

2、数字证书库:存储已经签发的数字证书以及公钥,用户根据这个库获得所需的其他用户的证书以及公钥

3、密钥备份

4、恢复系统:密钥备份以及恢复系统如果用户丢失用于解密的数据密钥,数据无法被解密,就会造成合法数据丢失。为了避免这种情况,PKI提供了备份与恢复密钥的机制。密钥的备份与恢复需要通过可信的机构完成。

5、证书作废系统:证书在有效期之外、密钥介质丢失、用户身份变更等情况,需要把证书作废

6、应用接口(API):各种应用能够以安全、一致、可行的方式与PKI交互

题目6 著名的数字签名算法有哪些?

著名的数字签名有:RSA数字签名算法、ELGamal数字签名算法、Fiat-Shamir数字签名算法、Guillou-Quisquarter数字签名算法、Schnorr数字签名算法、Ong-Schnorrr-Shamir数字签名算法、数字签名标准/算法(DSS/DSA)椭圆曲线数字签名算法、有限自动机数字签名算法

题目7 身份认证可以采用哪些认证措施?

1、拨号认证协议

2、Kerberos认证

3、X.509认证协议

P109单选题

第四章:前两个协议SSL与SET、SSL的握手协议、SSL协议的构成(四个协议构成:SSL记录层协议、修改密文规约协议、告警协议、握手协议)、课后习题P163(写出并分析SSL连接的全过程、简双向签名的申请的过程,分别对应两个图P123图4-4(建立新的会话的握手过程)以及P127图4-6(生成双向签名的过程))

4、选择题:第五章

5、设计题(11分)第五章

6、综合计算(45三题):

P68T4

古典密码必考Playfair和Vigenere15分

RSA结合第三章加密签名,求私钥,加密(必考)

ELG结合第四章密钥管理、交换

每一章课后习题简答题

第一章

什么是信息安全?它包括哪几个方面的内容?

1.1. 信息安全是什么?

信息安全是指信息网络的硬件,软件及其系统中的数据受到保护,不受偶然的或者恶意的原因而遭到破坏、更改、泄露,系统连续可靠的正常运行,使信息服务不中断。

目标重视动态的特性

也可以是指信息采集、存储、处理、传播和运用过程中,信息的保密性、完整性、可用性、抗否认性和可控性等都能得到良好保护的一种状态。

目标重视静态的特性

1.2. 信息安全包括物理安全、运行安全、管理和策略三个主要的领域

信息安全的目的是什么?

保护信息的保密性、完整性、可用性、抗否认性和可控性

什么是强制访问控制?什么是自由访问控制?(没找到)

信息安全模型分为哪两大类?分别包括哪几个模型,原理是什么?

多级安全模型:BLP保密模型、BIBA完整性模型、Clark-Wilson完整性模型

BLP保密模型:BLP保密模型基于“上读”和“下写”的原则,确保信息的保密性,防止高安全级别信息泄露给低级别用户,同时禁止低级别用户修改高级别信息,通过强制访问控制和安全级别规则,有效防止未经授权的信息访问和修改,保护敏感信息的安全性。

BIBA完整性模型:BIBA完整性模型着重于数据的完整性,通过“上写”和“下读”的原则,防止未授权的数据修改或污染。该模型确保用户或程序只能写入比其安全级别相同或更低级别的信息,防止低级别数据破坏高级别数据的完整性,以强制访问控制和安全级别规则保护数据免受未经授权的篡改,适用于重视数据完整性的领域,如金融和医疗等。

多边安全模型:Lattice安全模型、Chinese-Wall模型

叙述信息安全标准的组要组成

1、互操作标准

2、技术与工程标准

3、网络与信息安全管理标准

简述你对信息安全发证趋势的认识

1、信息安全技术的发展

2、信息安全产品的发展

3、信息安全方案的发展

4、信息安全服务的发展

第二章

密码古典密码

Caesar密码

简单字母表平移,小写变大写

示例:abc->BCD

优点:操作简单

缺点:只需要25就能破译

Playfair密码

密码学——几种典型的古典密码体制(Caesar体制、Playfair体制、Vigenere体制、Beaufort体制以及Hill体制)-CSDN博客

根据密钥的置换密码体制构造一个字母表的置换密码

加密方式:表格5*5

Vigenere密码

Hill密码

轮转技术

使用Vigenere方案,给出密文:ZICVTWQNGRZGVYWAVZHZQYGLMGJ,找出对应下列明文的密钥:wearediscoveredsaveyouself

使用明文减去密文的方法可以找到对应的密钥。需要注意的是,在明文和密文的字母之间进行减法运算时,需要注意字母间的周期性(即字母表的循环)。

- w (明文) - Z (密文) = w - Z = 22 - 25 = -3 = 23 (mod 26)

- e - I = 4 - 8 = -4 = 22 (mod 26)

- a - C = 0 - 2 = -2 = 24 (mod 26)

- r - V = 17 - 21 = -4 = 22 (mod 26)

- e - T = 4 - 19 = -15 = 11 (mod 26)

- d - W = 3 - 22 = -19 = 7 (mod 26)

- i - Q = 8 - 16 = -8 = 18 (mod 26)

- s - N = 18 - 13 = 5 (mod 26)

- c - G = 2 - 6 = -4 = 22 (mod 26)

- o - R = 14 - 17 = -3 = 23 (mod 26)

- v - Z = 21 - 25 = -4 = 22 (mod 26)

- e - G = 4 - 6 = -2 = 24 (mod 26)

- r - V = 17 - 21 = -4 = 22 (mod 26)

- e - Y = 4 - 24 = -20 = 6 (mod 26)

- d - A = 3 - 0 = 3 (mod 26)

- s - V = 18 - 21 = -3 = 23 (mod 26)

- a - Z = 0 - 25 = -25 = 1 (mod 26)

- v - H = 21 - 7 = 14 (mod 26)

- e - Z = 4 - 25 = -21 = 5 (mod 26)

- y - Q = 24 - 16 = 8 (mod 26)

- o - Y = 14 - 24 = -10 = 16 (mod 26)

- u - G = 20 - 6 = 14 (mod 26)

- r - L = 17 - 11 = 6 (mod 26)

- s - M = 18 - 12 = 6 (mod 26)

- e - G = 4 - 6 = -2 = 24 (mod 26)

- l - J = 11 - 9 = 2 (mod 26)

- f - G = 5 - 6 = -1 = 25 (mod 26)

密钥:WVNEIQRVYFNOKQHAFYAVVVOWY

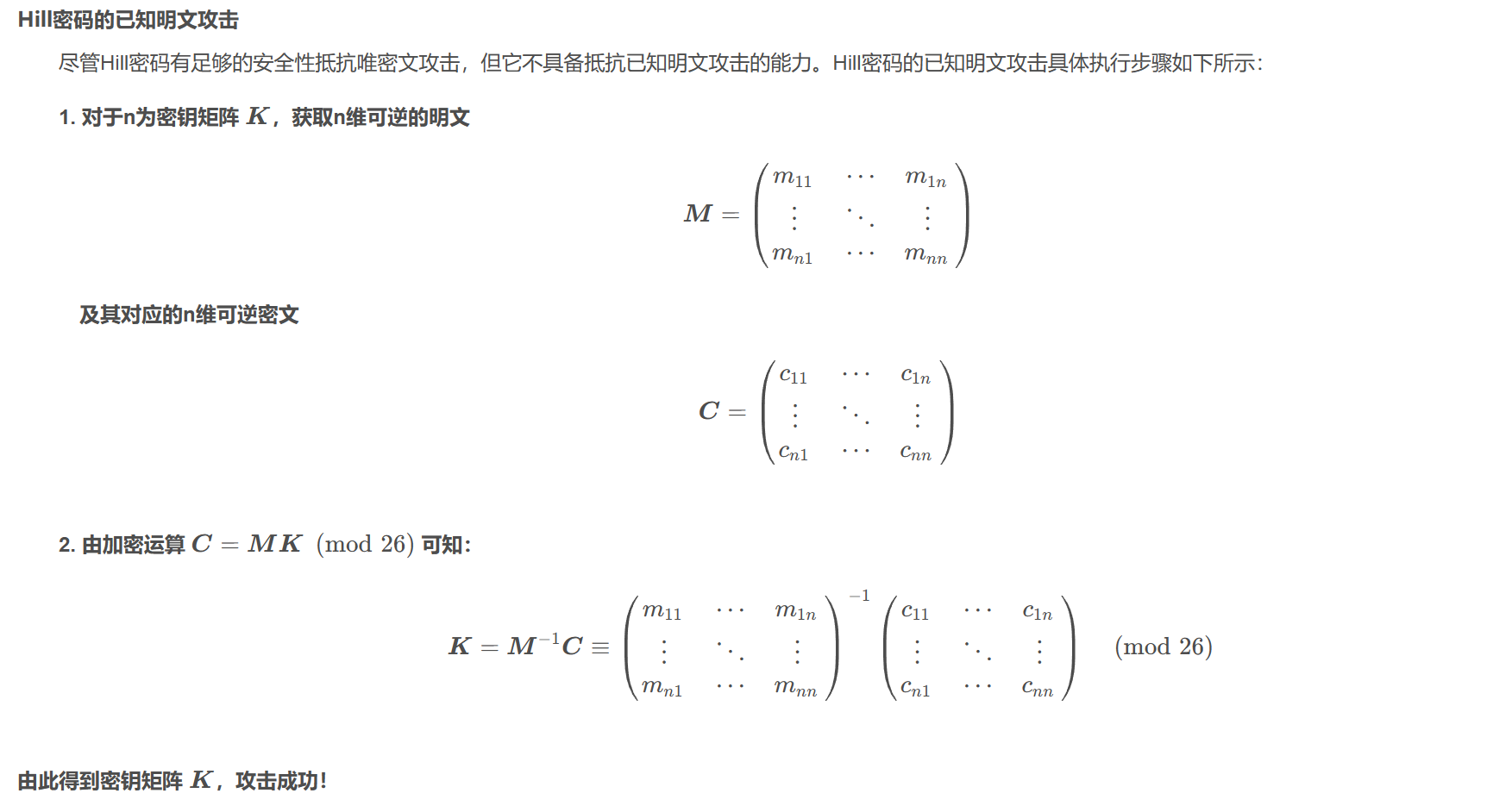

构造一个用选择明文破解的Hill密码算法的例子

【密码学算法实现】古典密码_古典加密算法-CSDN博客

编制一个DES算法,设密钥为密钥为COMPUTER,明文为SECURITY,计算明文,并且列出每一轮的计算结果(应该不考)

在一个RSA系统中,一个给定用户的公开密钥是e=31,n=3599。求这个用户的私有密钥

- 计算 φ(n)(欧拉函数),φ(n) = (p-1)(q-1) 当 n 是两个质数 p 和 q 的乘积时。

- 根据公式:φ(n) = (p-1)(q-1),我们需要先找到 n 的素因子分解。n = 3599 = 59 * 61

- 计算 φ(n) = (p-1)(q-1) = (59-1)(61-1) = 58 * 60 = 3480。

- 接下来,寻找私钥指数 d,满足 (e * d) mod φ(n) = 1。换句话说,我们需要找到满足以下条件的整数 d:31 * d ≡ 1 (mod 3480)

现在,我们来找到满足这个条件的私钥指数 d。可以使用扩展欧几里得算法来解这个模方程。

扩展欧几里得算法的基本思路是找到两个整数 a 和 b 的最大公约数,并找到满足 ax + by = gcd(a, b) 的整数 x 和 y。

使用RSA公钥系统中如果截取发送给其他用户的密文C=10,若此用户的公钥为e=10,n=35,请问明文的内容是什么?

第三章

散列函数应该满足哪些性质?

广泛适用性:函数适用于任何大小数据的分组

码长固定性:函数产生定场输出

易计算性:对于任何数据,计算对应的函数值都是简单的

单向不可逆性:无法根据散列码倒推算出报文

弱单向性:对于任何数据x,无法计算出另一个数据y满足条件:

强单向性:无法找到任何一对数据 满足条件:

满足条件:

基于口令的身份认证方法的主要缺陷是什么?

1、用户取的密码一般较短,容易猜测,容易受到攻击

2、口令的明文传输使得攻击者可以通过窃听通信信道的手段获得用户口令

3、加密口令存在加密密钥的交换问题

完整的PKI系统必须具有哪些基本构成成分?

1、权威认证机构(Certificate,CA):数字证书的申请以及签发机关,CA必须具备权威性的特征

2、数字证书库:存储已经签发的数字证书以及公钥,用户根据这个库获得所需的其他用户的证书以及公钥

3、密钥备份

4、恢复系统:密钥备份以及恢复系统如果用户丢失用于解密的数据密钥,数据无法被解密,就会造成合法数据丢失。为了避免这种情况,PKI提供了备份与恢复密钥的机制。密钥的备份与恢复需要通过可信的机构完成。

5、证书作废系统:证书在有效期之外、密钥介质丢失、用户身份变更等情况,需要把证书作废

6、应用接口(API):各种应用能够以安全、一致、可行的方式与PKI交互

数字签名的主要作用是什么?

主要作用:

- 验证数据的完整性: 数字签名可以确保数据在传输或存储过程中没有被篡改或损坏。接收方可以使用签名验证数据是否完整,即是否与发送方所签名的原始数据一致。

- 确认数据的真实性和来源: 数字签名使用发送者的私钥对数据进行签名,而验证方可以使用发送者的公钥来验证签名。这确保了数据的真实性,即数据确实来自特定发送者。

- 不可抵赖性: 发送者无法否认已经签名的数据,因为签名是用其私钥生成的,验证方可以使用公钥验证签名的有效性。这确保了数据的不可抵赖性,发送者不能声称数据不是他们发送的。

- 安全性和信任建立: 通过数字签名,建立了对发送者和数据的信任。接收方可以信任数据的完整性和真实性,而发送方也无法否认其行为。

生成MAC的过程与加密过程的主要区别是什么?

消息验证码(MAC)的主要目的是验证消息的完整性和认证消息的发送者,而加密过程主要是用于保护数据的隐私和保密性。MAC生成认证码验证消息完整性和发送者身份,而加密过程输出加密数据以防止未授权的用户访问。MAC使用密钥生成固定长度的认证码,加密过程输出加密后的数据。

著名的数字签名算法有哪些?

著名的数字签名有:RSA数字签名算法、ELGamal数字签名算法、Fiat-Shamir数字签名算法、Guillou-Quisquarter数字签名算法、Schnorr数字签名算法、Ong-Schnorrr-Shamir数字签名算法、数字签名标准/算法(DSS/DSA)椭圆曲线数字签名算法、有限自动机数字签名算法

身份认证可以采用哪些认证措施?

1、拨号认证协议

2、Kerberos认证

3、X.509认证协议

RSA密码体制中,求p=7,q=11时的密钥d和e

分析数字签名和数字加密算法的异同

相同点:

- 使用数学算法: 两者都涉及使用数学算法对数据进行转换和处理。

- 保证数据安全性: 都是用来保护数据安全性和完整性的工具,确保数据在传输或存储过程中不被篡改或泄露。

不同点:

- 目的:

- 数字加密: 加密用于保护数据的隐私和保密性,在传输或存储过程中,只有授权的人才能解密并查看数据。

- 数字签名: 签名用于验证数据的来源和完整性,确保数据的真实性和未被篡改,但不一定隐藏数据内容。

- 使用方式:

- 数字加密: 用于对数据进行加密,确保只有授权的人可以解密和访问数据。

- 数字签名: 用于在数据上附加一个数字签名,证明数据的来源和完整性,以防止篡改。

- 密钥使用:

- 数字加密: 使用公钥和私钥对数据进行加密和解密。

- 数字签名: 使用私钥进行签名,公钥用于验证签名的有效性。

- 应用场景:

- 数字加密: 在保护隐私、保密通信、数据传输等方面使用广泛。

- 数字签名: 在验证身份、确认数据来源、确保数据完整性方面使用广泛,比如在电子文件、电子交易等需要验证数据真实性和完整性的场景中。

比较DEA和RSA等数字签名算法的算法特性和安全性

DEA是对称加密算法,具有较快的加解密速度,但由于短密钥长度存在安全隐患。RSA是非对称加密算法,用于加密、解密和数字签名,可支持较长的密钥长度提供更高的安全性。对于安全性需求较高的场景,RSA通常更可靠,但加密解密速度相对较慢。

分析Kerberos身份认证协议的计算复杂性

Kerberos协议的计算复杂性主要来自于以下几个方面:

- 对称密钥加密算法的使用:为了确保数据传输的安全性,Kerberos使用了对称密钥加密算法。这些加密算法需要进行复杂的数学运算,如模运算、异或运算等,因此有一定的计算开销。

- 时间戳的使用:为了防止重放攻击,Kerberos协议中引入了时间戳。时间戳的生成和验证也需要进行一定的计算。

- 集中式认证服务器的实现:Kerberos通过集中式认证服务器实现安全的身份验证和通信,避免了在每个服务端进行身份验证的复杂性。虽然这提高了安全性,但也增加了计算开销。

比较基于公钥和私钥的信息认证机制的缺点

基于公钥的信息认证机制:

优点:

- 安全性高: 公钥用于加密,私钥用于解密,不易泄露信息,因此安全性较高。

- 可用于数字签名: 公钥可用于验证数据的来源和完整性,适用于数字签名。

- 密钥传输较安全: 在密钥交换过程中,公钥可公开分享,因此不需要安全通道传输密钥。

缺点:

- 性能开销较大: 公钥算法的加密和解密速度相对较慢,处理大量数据时性能开销较大。

- 密钥管理复杂: 公钥和私钥的管理和维护较为复杂,需要保证私钥的安全性。

- 可信度问题: 公钥的真实性需要经过验证,存在中间人攻击和伪造公钥的风险。

基于私钥的信息认证机制:

优点:

- 高效率: 私钥算法加密和解密速度快,适合处理大量数据。

- 密钥管理相对简单: 只需要保证私钥的安全性即可,不涉及公钥的传播和验证。

缺点:

- 密钥传输问题: 私钥需要在通信双方之间安全传输,存在密钥泄露风险。

- 验证难度: 无法提供对数据的数字签名验证,验证数据的真实性和完整性相对困难。

- 安全性高度依赖私钥: 私钥一旦泄露,可能导致数据被篡改或窃取。

使用MD5构造一次性口令系统,并给出系统流程

一次性口令系统使用MD5进行口令验证,通过生成初始口令的哈希值进行用户身份验证。系统会在用户每次使用口令后失效,并更新口令,但MD5存在安全漏洞,不适合构建安全的一次性口令系统。

构造一个简单的基于数字证书的身份认证系统,并说明组成系统的基本要素

一个基于数字证书的身份认证系统需要以下基本要素:

- 数字证书:

证书颁发机构(CA): 负责颁发数字证书的机构,验证用户身份并签发数字证书。CA必须受到广泛信任。

数字证书: 包含用户公钥、用户标识、CA签名等信息,用于验证用户身份和公钥的真实性。

- 密钥对:

公钥和私钥: 用户拥有的密钥对,私钥保密存储,公钥与数字证书相关联,用于加密和验证身份。 - 数字签名:

数字签名算法: 用于生成和验证数字签名的算法,确保消息的完整性和来源可靠性。

签名生成和验证: 用户使用私钥生成数字签名,其他用户使用相应的公钥验证签名。

- 认证流程:

证书请求和签发: 用户向CA请求数字证书,CA验证用户身份并签发数字证书。

身份验证: 用户在进行身份认证时,将数字证书发送给验证方,验证方使用CA的公钥来验证数字证书的有效性和真实性。

通信加密和解密: 用户间通信时,使用对方的公钥加密信息,对方使用自己的私钥解密信息。

- 安全性控制:

密钥管理: 确保密钥对的安全存储和使用。

证书撤销列表(CRL): CA会维护一个CRL,列出已经失效或被吊销的证书,验证方可参考此列表进行验证。

安全传输: 数据传输过程中使用加密机制保证信息的机密性和完整性。

第四章

在同一端到端通信量上即使用AH协议又使用ESP协议时,应该怎么样安排AH和ESP的应用顺序,为什么

先应用ESP,然后是AH。

原因:

- ESP提供的机密性和完整性: ESP提供了对数据的加密和认证,保护数据的机密性和完整性。

- AH提供的认证: AH提供了额外的认证机制,但不涉及加密。由于ESP已经提供了加密功能,因此在AH之后使用更有意义,它能对已经加密的数据进行额外的认证,确保数据完整性。

通过首先应用ESP,确保数据的机密性和完整性,然后在数据经过加密后再应用AH,可增强对数据的认证。这种顺序能够提供更全面的安全保障,确保数据在传输过程中的安全性和完整性。

写出并分析一次完整的SSL连接过程(书本P123)

简述双向签名的生成过程(书本P127)

| 机器学习系统趋势研判,大咖金句汇总)

![Flink Kafka[输入/输出] Connector](http://pic.xiahunao.cn/Flink Kafka[输入/输出] Connector)

)

MOS管振荡抑制方法(三))