SafeBreach的研究人员发现了Kaspersky安全连接、Trend Micro最大安全性和Autodesk桌面应用程序中的几个DLL劫持漏洞,黑客可以利用这些漏洞进行DLL预加载、代码执行和权限升级。

第一个问题在卡巴斯基安全连接(KSDE) VPN客户端,跟踪为CVE-2019-15689,可以利用攻击者植入和运行一个任意的无签名的可执行文件。

SafeBreach的研究人员在过去的几个月中发现了类似的DLL劫持漏洞,这些漏洞影响了McAfee, Symantec, Avast和Avira的安全解决方案 。在上述解决方案中,特权进程正在尝试加载不在预期位置的库,从而使攻击者可以放置自己的库并使它们执行。

在所有情况下,特权进程都不会针对加载的DLL实施任何签名验证。

专家指出,KSDE是一种签名服务,它在系统启动时自动启动,并作为系统运行。该服务尝试加载多个丢失的DLL,具有管理权限的攻击者可以在ksde.exe上下文中加载具有系统权限的恶意库。

专家注意到,该进程尝试仅使用文件名而不是绝对路径来加载库,通过执行库,攻击者可以在已签名的Kaspersky进程中执行任意代码。

"这个攻击者可能在利用后的阶段利用此漏洞,以实现签名的代码执行,持久性以及在某些情况下逃避防御。这个漏洞可能已经允许攻击者植入任意的无符号的可执行文件,通过签订服务作为运行NT AUTHORITY SYSTEM。"执行读取专家们发表的帖子。 "使用CVE-2019-15689漏洞,我们能够加载由DLL签名的任意DLL文件。卡巴斯基实验室并以NT AUTHORITY SYSTEM身份运行。我们的代码是在ksde.exe中执行的。

研究人员通过从原始ckahum.dll DLL文件中编译出x86无符号的任意DLL来测试该漏洞,该文件写入了加载该进程的名称,执行该进程的用户名以及该DLL文件的名称。然后专家将其植入C: Windows SysWow64 Wbem中,然后重新启动计算机:

专家们还发现了一个类似的问题,名为CVE-2019-7365,它试图从PATH环境变量内的不同目录加载缺少的DLL文件。

可以使用此漏洞将任意未签名的DLL加载到作为NT AUTHORITYSYSTEM运行的服务中,从而实现权限升级和持久性。帖子上写道。

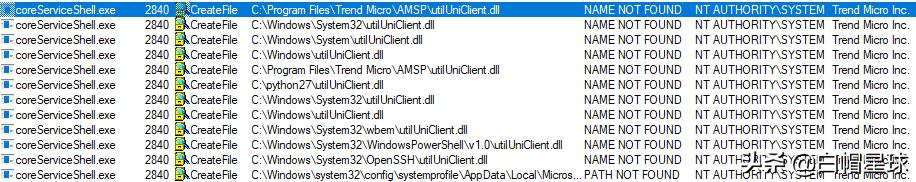

专家还报告了一个跟踪为CVE-2019-15628的DLL劫持漏洞,影响了趋势科技最高安全产品,该漏洞可被利用来实现防御逃避,自卫绕过,持久性以及在某些情况下通过加载任意文件来提升特权未签名的DLL转换为以NT AUTHORITY SYSTEM运行的多个服务。

专家发现,该软件的某些部分作为非PPL进程运行,从而使攻击者可以加载未签名的代码,因为未强制执行CIG(代码完整性保护)机制。

该漏洞使攻击者可以提升特权,普通用户可以写入丢失的DLL文件并以NT AUTHORITY SYSTEM的形式执行代码。

"在我们的VM上,安装了Python 2.7。c: python27有一个ACL,它允许任何经过身份验证的用户将文件写入ACL。这使特权升级变得简单,允许普通用户写入丢失的DLL文件并以NT AUTHORITY SYSTEM的形式执行代码。" 读取分析。

SafeBreach于7月将这些漏洞报告给了各自的公司,并发布了有关漏洞的安全公告。

分配给Python 3中的字母(A,B,C,D,E,F)?...)