stp文件怎么打开呢?近来有很多小伙伴反映有朋友发送了一个stp文件给它,搞了半天也没能打开。其实打开stp文件很简单,不过前提是需要有绘图软件。我给大家整理了打开stp文件的图文教程,赶紧来瞧瞧吧

有些朋友在使用win10系统的过程中下载了一些stp文件,却发现无法双击打开。其实stp文件是一种3D图形文件格式,需要使用一些图形设计软件才能将其打开。下面我就给大家介绍一下打开stp文件的方法

stp文件是CAD绘图软件生成的3D图形格式,对于各个CAD软件兼容性很好,所以打开stp格式文件的软件有很多,比如UG、PRO-E、CATIA,SolidWorks等等。今天,我就将打开stp文件的方法分享给你们

win10系统下打开stp文件教程

方法一:AutoCAD打开stp文件

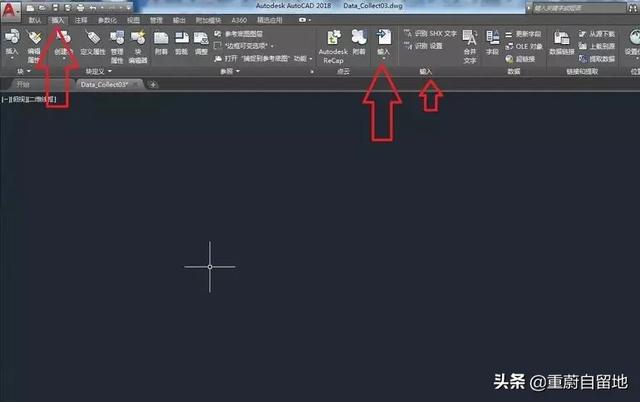

1、打开AutoCAD,点击插入>>输入

打开stp文件电脑图解1

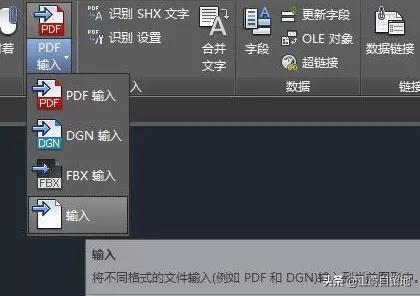

2、选择输入面板中的输入

打开stp文件电脑图解2

3、选择需要打开的stp文件

stp文件电脑图解3

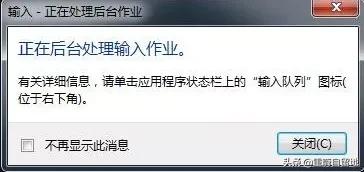

4、如果出现正在后台处理输入作业窗口,就将其关闭

打开stp文件电脑图解4

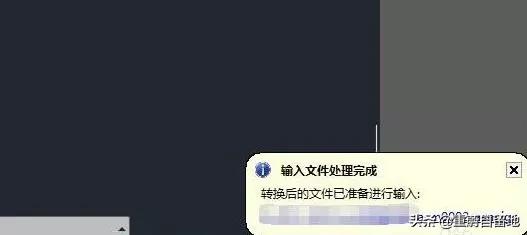

5、之后右下角就会出现转换文件路径,点击即可打开。

win10系统电脑图解5

方法二:UG打开stp文件

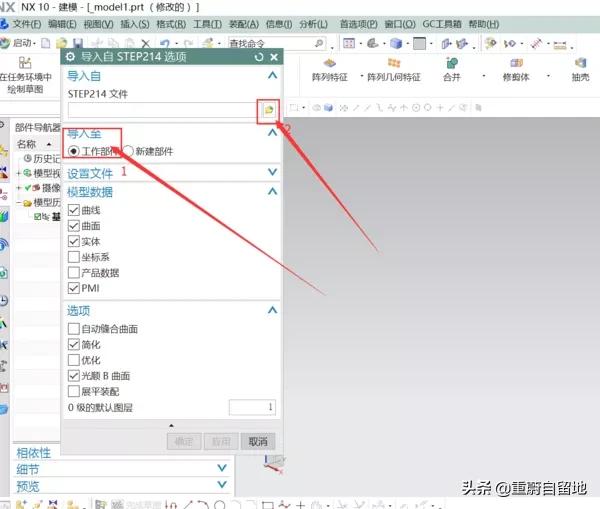

1、打开UG,进入建模环境,点击上方文件,选择导入>>STEP214,弹出窗口中导入至工作部件,点击浏览文件按钮

打开stp文件电脑图解6

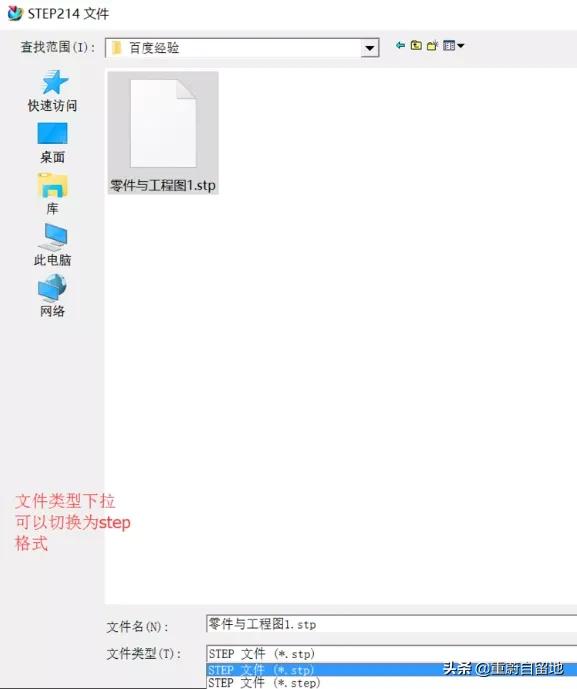

2、文件类型选择stp格式,双击stp文件

打开stp文件电脑图解7

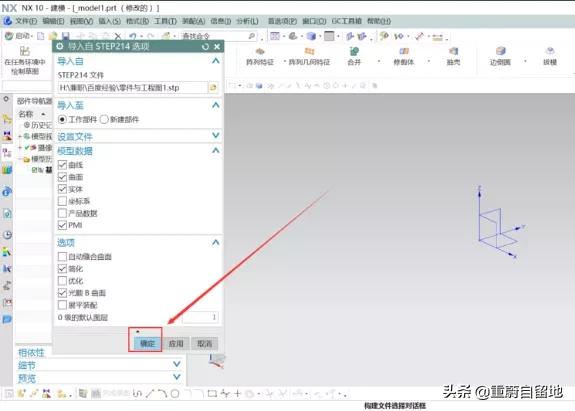

3、点击确定

打开stp文件电脑图解8

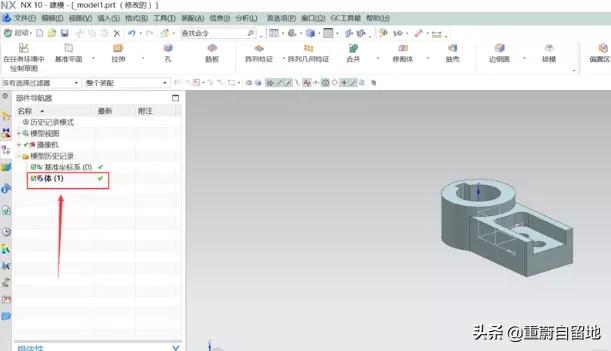

4、stp文件就打开了

win10系统电脑图解9

以上就是打开stp文件的详细步骤了,希望能帮助到各位

)

)

)

)

)

)

)

)