DSA(Digital Signature Algorithm)是Schnorr和ElGamal签名算法的变种,被美国NIST作为DSS(DigitalSignature Standard)。 DSA是基于整数有限域离散对数难题的。

DSA是一种更高级的验证方式。一般用于数字签名和认证。DSA 不单单只有公钥、私钥,还有数字签名。私钥加密生成数字签名,公钥验证数据及签名。在DSA数字签名和认证中,发送者使用自己的私钥对文件或消息进行签名,接受者收到消息后使用发送者的公钥来验证签名的真实性。如果数据和签名不匹配则认为验证失败!数字签名的作用就是校验数据在传输过程中不被修改。数字签名,是单向加密的升级!

DSA加密算法的安全性

DSA加密算法主要依赖于整数有限域离散对数难题,素数P必须足够大,且p-1至少包含一个大素数因子以抵抗Pohlig &Hellman算法的攻击。M一般都应采用信息的HASH值。DSA加密算法的安全性主要依赖于p和g,若选取不当则签名容易伪造,应保证g对于p-1的大素数因子不可约。

算术中运用的参数

DSA算法中应用了下述参数:

p:L bits长的素数。L是64的倍数,范围是512到1024;

q:p – 1的160bits的素因子;

g:g = h^((p-1)/q) mod p,h满足h < p – 1, h^((p-1)/q) mod p > 1;

x:x < q,x为私钥 ;

y:y = g^x mod p ,( p, q, g, y )为公钥;

H( x ):One-Way Hash函数。DSS中选用SHA( Secure Hash Algorithm )。

p, q, g可由一组用户共享,但在实际应用中,使用公共模数可能会带来一定的威胁。

签名及验证协议

P产生随机数k,k < q;

P计算 r = ( g^k mod p ) mod q

s = ( k^(-1) (H(m) + xr)) mod q

签名结果是( m, r, s )。

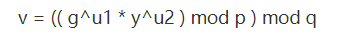

验证时计算 w = s^(-1)mod q

u1 = ( H( m ) * w ) mod q

u2 = ( r * w ) mod q

若v = r,则认为签名有效。

![[Leetcode][第63题][JAVA][不同路径2][动态规划][压缩路径]](http://pic.xiahunao.cn/[Leetcode][第63题][JAVA][不同路径2][动态规划][压缩路径])

![[剑指offer]面试题第[57-2]题[JAVA][和为s的连续正数序列][数学法][滑动窗口]](http://pic.xiahunao.cn/[剑指offer]面试题第[57-2]题[JAVA][和为s的连续正数序列][数学法][滑动窗口])

![[Leetcode][第112题][JAVA][路径总和][递归][队列]](http://pic.xiahunao.cn/[Leetcode][第112题][JAVA][路径总和][递归][队列])

![[项目经验]玩转开源项目](http://pic.xiahunao.cn/[项目经验]玩转开源项目)

![[Leetcode]第[58]题[JAVA][最后一个单词的长度][字符串]](http://pic.xiahunao.cn/[Leetcode]第[58]题[JAVA][最后一个单词的长度][字符串])

![[小技巧][JAVA]判断字符串某一位是否是数字/字母](http://pic.xiahunao.cn/[小技巧][JAVA]判断字符串某一位是否是数字/字母)

![[密码学基础][信息安全][每个信息安全博士生应该知道的52件事][Bristol Cryptography][第一篇]不同类型的处理器](http://pic.xiahunao.cn/[密码学基础][信息安全][每个信息安全博士生应该知道的52件事][Bristol Cryptography][第一篇]不同类型的处理器)