在线工具:https://www.qqxiuzi.cn/daohang.htm

基础关 1 key在哪里?

知识点:F12查看源代码

步骤:F12

基础关 2 再加密一次你就得到key啦~

知识点:ROT13

步骤:

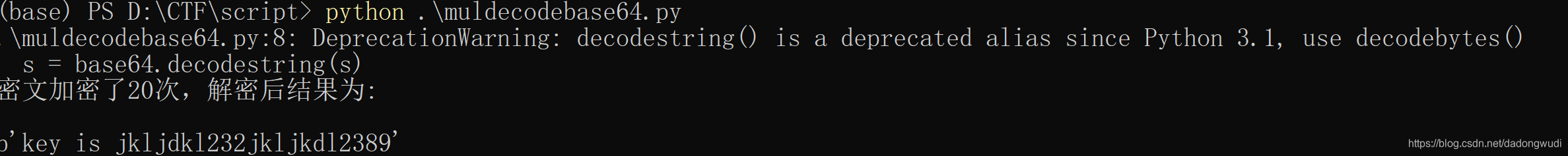

基础关 3 猜猜这是经过了多少次加密?

关键字:base64

步骤:脚本

import base64s = '加密字段'

s = s.encode('utf-8')

count = 0

try:while True:s = base64.decodestring(s)count += 1

except Exception:print("密文加密了%d次,解密后结果为:\n\n%s" % (count, s))

基础关 4. 据说MD5加密很安全,真的是么?

步骤:md5 加密,直接扔到http://cmd5.org/里解密,结果是bighp

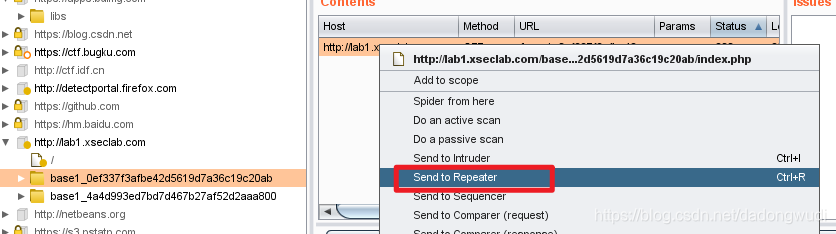

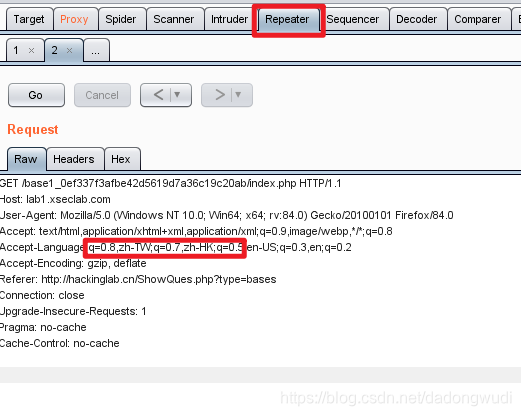

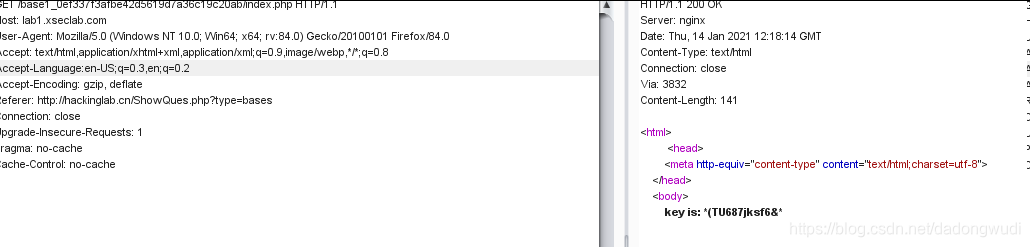

基础关5 key在哪里

知识点:burp

步骤:

burp 抓包 右键 repeater 修改Accept-Language字段

基础关 6 HAHA浏览器

步骤:

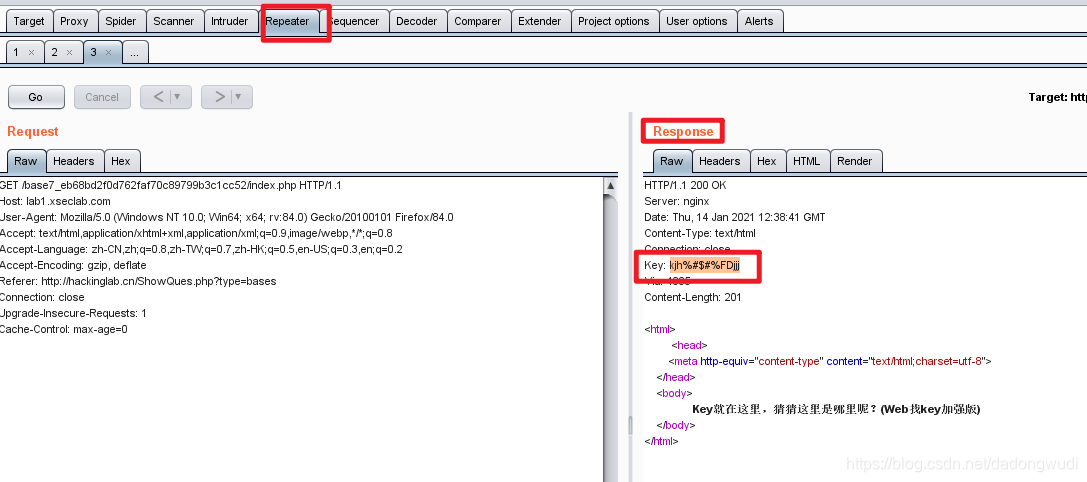

基础关 7 key究竟在哪里?

知识点:response burp

步骤:

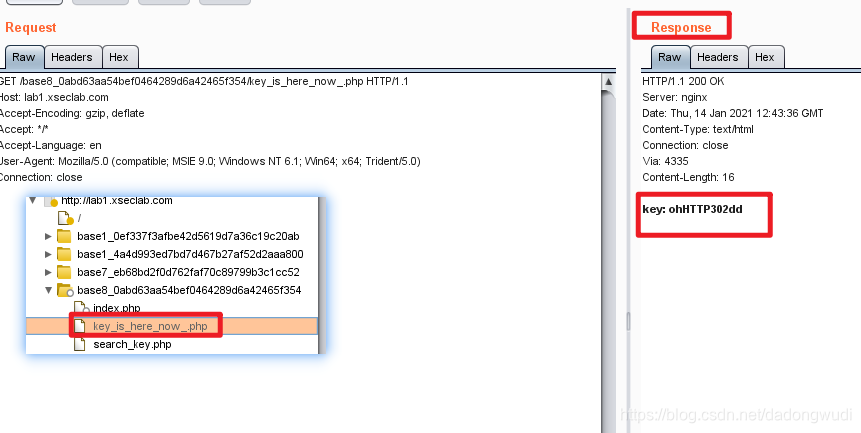

基础关 8key又找不到了

关键字:response burp

步骤:

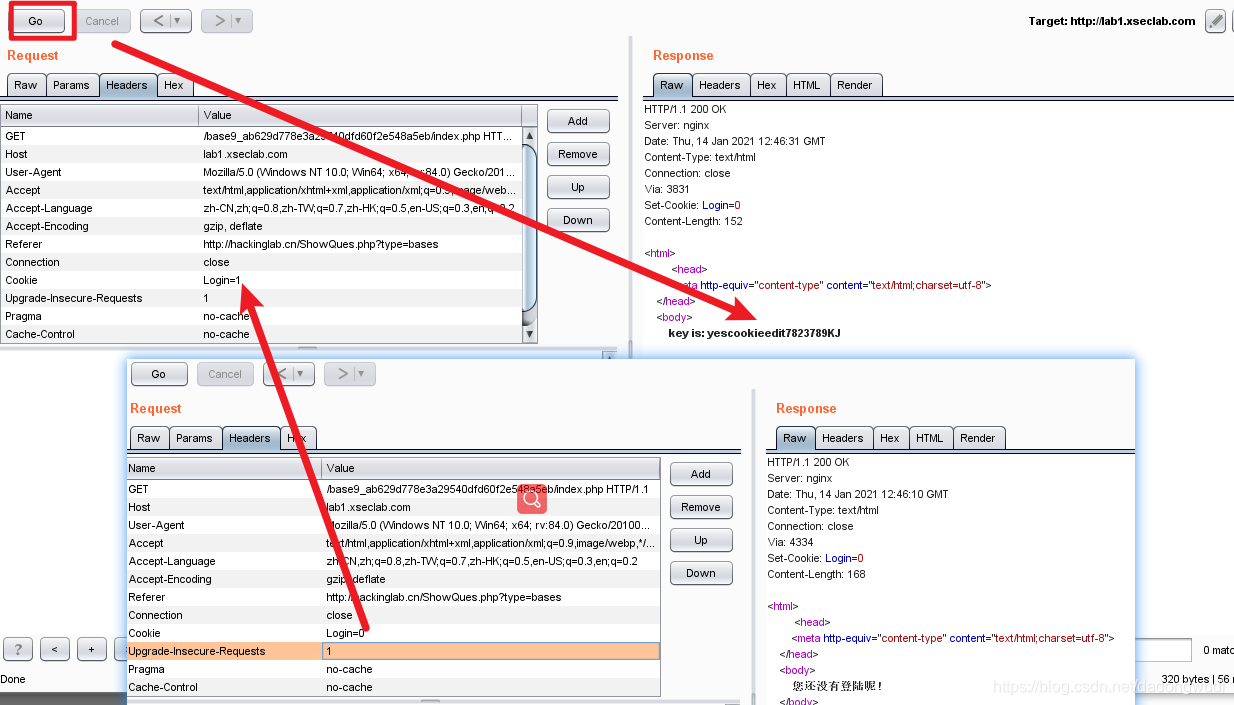

基础关 9

关键字: response burp login

知识点:

步骤:

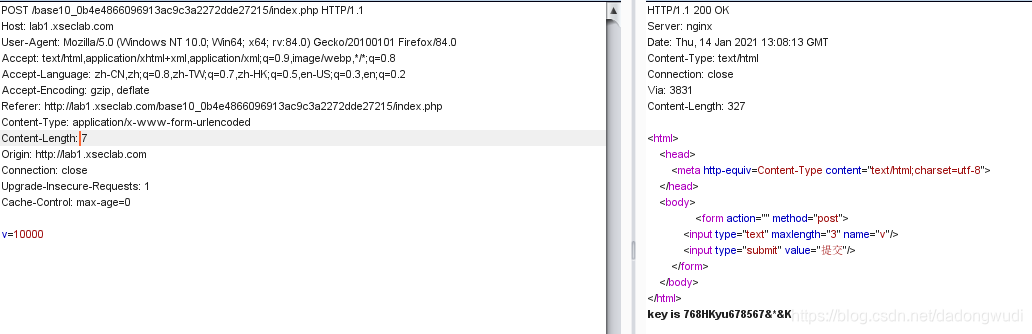

基础关 10 比较数字大小

关键字:

步骤:

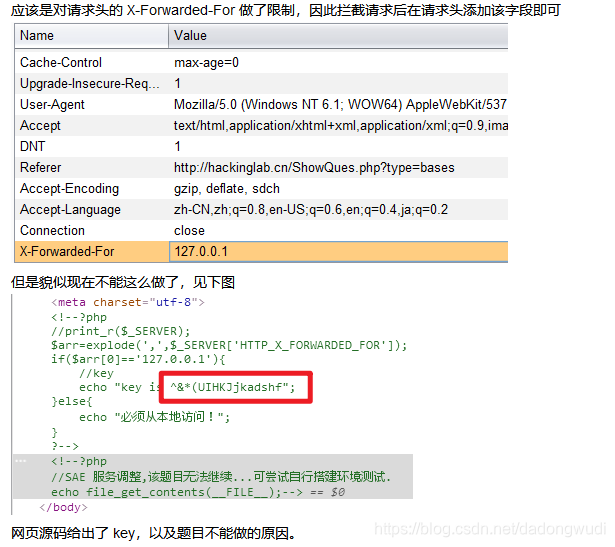

基础关 11 本地的诱惑

关键字: X-Forwarded-For:127.0.0.1

步骤:

基础关 12 就不让你访问

关键字:

知识点:

步骤:

尝试用“admin.php”、“manage.php”访问,结果 404,试了试“robots.txt”得到以下结果

在原来 URL 路径上拼接“9fb97531fe95594603aff7e794ab2f5f”,访问得到“you find me,but I am not the login page. keep search.”在上面 URL 的基础上拼接“login.php”访问得到right! key is UIJ%%IOOqweqwsdf

总结:主要技能点:查看源代码、注意网页注释、加密编码方式、HTTP请求响应头、抓包工具使用、robots.txt文件利用等

参考文章:http://www.atomsec.org/%E6%B8%B8%E6%88%8F/hackinglab%E5%9F%BA%E7%A1%80%E5%85%B3%E8%BF%87%E5%85%B3%E6%94%BB%E7%95%A5/

参考文章:https://www.cnblogs.com/renzongxian/p/5618087.html

:spring简介)

:使用xml方式实现spring基本应用)

![[burp][CTF]burp intruder爆破出现 Payload set 1: Invalid number settings的解决办法](http://pic.xiahunao.cn/[burp][CTF]burp intruder爆破出现 Payload set 1: Invalid number settings的解决办法)

:加入log4g日志系统)

![[hackinglab][CTF][脚本关][2020] hackinglab 脚本关 writeup](http://pic.xiahunao.cn/[hackinglab][CTF][脚本关][2020] hackinglab 脚本关 writeup)

:log4j.properties 详解与配置步骤)

![[hackinglab][CTF][注入关][2020] hackinglab 注入关 writeup](http://pic.xiahunao.cn/[hackinglab][CTF][注入关][2020] hackinglab 注入关 writeup)

:idea的config配置)

![[hackinglab][CTF][上传关][2020] hackinglab 上传关 writeup](http://pic.xiahunao.cn/[hackinglab][CTF][上传关][2020] hackinglab 上传关 writeup)

![[hackinglab][CTF][解密关][2020] hackinglab 解密关 writeup](http://pic.xiahunao.cn/[hackinglab][CTF][解密关][2020] hackinglab 解密关 writeup)