1、概述

在本人所处的公司的服务器正式遭到黑客攻击之前,一直都以为 黑客 是个遥不可及的词,直到真正成为了受害者时,才猛然意识到安全的重要性。有一些基本经验和心得总结出来,和同行分享一下吧。

2、暴破手段

最粗暴的黑客行为,就是利用计算机对比人的逆天的计算能力,来暴力破解。一般的服务器都是不提供交互界面的,而且为了能够方便和其它程序进行自动化连接和集成,也是不会设置图灵测试验证码的,所以基于这种条件,服务器天然具备暴破的条件。

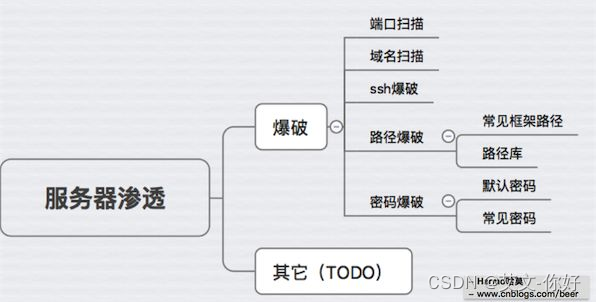

主要的暴破方法如下:

3、资产收集

所谓的资产收集,在服务器渗透领域,就是获取服务器的域名和IP等等相关信息,这是获取渗透目标的最基本要求。资产收集的手段有很多,主要有社会工程学手段,计算机信息检索手段及混合手段。

社会工程学手段

从内部人着手,采用诱导或者收买的方式来获取信息

计算机信息检索手段

从社会上公开的信息进行检索分析,例如:工商信息,域名信息

混合手段

研究企业内部人员,观察其社交网络行为,从邮箱,QQ号等等获得信息检索的线索,逐步弄清资产

这是一个类似于“战场”的场合,其目的只有一个:获取服务器资产相关信息。

这一领域到底有多严酷,可以从以前一些“某国家研究所向国外间谍出卖重要资料最终被判死刑”的案例可以看出。当然,大部分的普通人还是没法到那个程度的,所以就从普通的技术层次来进行实验。

比如:要获取指定企业的服务器信息。

一级线索:

企业名称

企业网址

任何人都可以通过企业名称,可以在启信宝等平台上获得此企业的详细工商信息。

例如:阿里巴巴

对于小公司,特别是创业小公司来说,公司的域名一般都是以创始人或者联合创始人的名义来注册的,当然我们一般不会这个名字来查询公司域名,毕竟同名人太多,这个用于域名查询之后的验证。

一般公司肯定会有官网,有官网就有域名,通过任意的域名反查平台:

查到相关信息如下:

域名持有人姓名(可以和之前查到的企业相关人员进行验证)

注册时间和到期时间

电话/地址/邮箱

其实通过 电话/地址/邮箱 还可以继续进行深挖,挖到更多的线索,但是这和本文主题相关不大,略去不表。

在支持 whois反查 的平台,可以查出更多相关的域名,然后进行筛选分析得到和此企业相关的域名。

然后通过PING或者traceroute等等网络工具,可以查到服务器的具体IP地址及网络节点图。

当然,如果是自己内部人员做渗透测试,就没有这么麻烦了,直接找运维人员要一份 服务器资产清单 即可。

4、端口扫描

在获得 服务器资产清单 之后,就可以对服务器上运行的服务进行扫描。基本上所有的服务器都是以 IP+端口 作为服务地址来对外提供服务的。

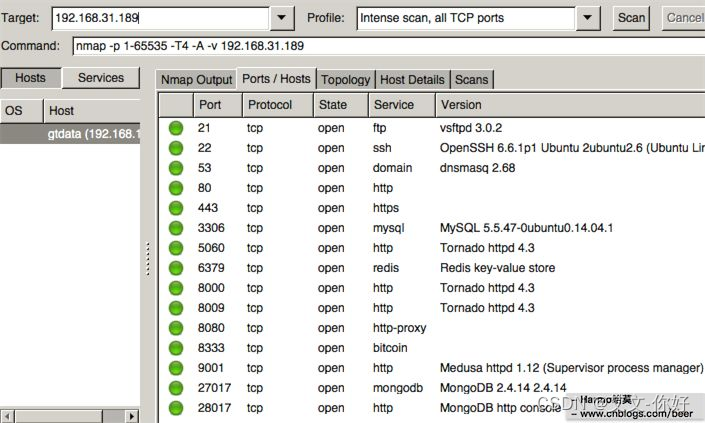

通过常见的 nmap 等等工具可以扫描到服务器上暴露的端口,下面对内网的某个安全测试服务器进行扫描:

)

)

数组转树结构)

+cv2.boundingRect())

)

——VS+CMake创建Qt项目)

简述(注意力机制,NLP,CV通用模型))