在aspnet core中,自定义jwt管道验证

有了上一节的内容作为基础,那这点也是非常容易的,关键点在中间件,只是把上一级在测试类中的自定义验证放到中间件中来即可,

不过需要注意:中间件 的位置很重要,只有它后面的管道才会收到影响;

那我们先建一个自定义中间件类:(中间件的详细内容这里就不讲了,大家可以参考官网和其他博文)

/// <summary>

/// 自定义授权中间件

/// </summary>

public class JwtCustomerAuthorizeMiddleware

{

private readonly RequestDelegate next;

public JwtCustomerAuthorizeMiddleware(RequestDelegate next, string secret, List<string> anonymousPathList)

{

#region 设置自定义jwt 的秘钥

if(!string.IsNullOrEmpty(secret))

{

TokenContext.securityKey = secret;

}

#endregion

this.next = next;

UserContext.AllowAnonymousPathList.AddRange(anonymousPathList);

}

public async Task Invoke(HttpContext context, UserContext userContext,IOptions<JwtOption> optionContainer)

{

if (userContext.IsAllowAnonymous(context.Request.Path))

{

await next(context);

return;

}

var option = optionContainer.Value;

#region 身份验证,并设置用户Ruser值

var result = context.Request.Headers.TryGetValue("Authorization", out StringValues authStr);

if (!result || string.IsNullOrEmpty(authStr.ToString()))

{

throw new UnauthorizedAccessException("未授权");

}

result = TokenContext.Validate(authStr.ToString().Substring("Bearer ".Length).Trim(), payLoad =>

{

var success = true;

//可以添加一些自定义验证,用法参照测试用例

//验证是否包含aud 并等于 roberAudience

success = success && payLoad["aud"]?.ToString() == option.Audience;

if (success)

{

//设置Ruse值,把user信息放在payLoad中,(在获取jwt的时候把当前用户存放在payLoad的ruser键中)

//如果用户信息比较多,建议放在缓存中,payLoad中存放缓存的Key值

userContext.TryInit(payLoad["ruser"]?.ToString());

}

return success;

});

if (!result)

{

throw new UnauthorizedAccessException("未授权");

}

#endregion

#region 权限验证

if (!userContext.Authorize(context.Request.Path))

{

throw new UnauthorizedAccessException("未授权");

}

#endregion

await next(context);

}

}

上面这个中间件中有个UserContext上线文,这个类主要管理当前用户信息和权限,其他信息暂时不管;我们先看一下这个中间件的验证流程如何:

该中间件主要是针对访问的路径进行验证,当然你也可以针对其他信息进行验证,比如(控制器名称,动作名称,等)

检查当前url是否可以匿名访问,如果可以就直接通过,不做验证了;如果不是可以匿名访问的路径,那就继续

获取当前http头部携带的jwt(存放在头部的 Authorization中);

使用上一节的讲的TokenContext做必须的验证和自定义复杂验证;

获取当前访问用户信息,我们把用户的基本信息放在payLoad["ruser"]中,请看代码如何操作

到这里为止,都是做的身份验证,表明你是一个有身份的的人;接下来是做权限验证,你是一个有身份的人,并不代表你是一个随便到处访问的人;你能访问哪些url或者action,就要得到权限验证的认可

我们把权限验证放到 userContext.Authorize方法中(这里怎么操作,这里就不深入讲解,基本原理是从数据库或者缓存中获取当前用户对应的权限列表,也就是url列表,进行对比);

自定义中间件使用jwt验证就这些内容,是不是感觉很清晰,很简单,有木有;

中间已经完成了,那接下来我们来使用它,我们再startup中的Configure方法中添加如下代码

app.UseMiddleware<JwtCustomerAuthorizeMiddleware>(Configuration["JwtOption:SecurityKey"], new List<string>() { "/api/values/getjwt","/" });

当然上面可匿名访问的url也可以定义在appsetting.json文件中,可以自行尝试

如何通过自定义策略形式实现自定义jwt验证

创建自定义策略的详细介绍可以参考官网,这里就不详细介绍,

首先我们上代码,创建自定义策略非常重要的两个类,如下:

public class CommonAuthorizeHandler : AuthorizationHandler<CommonAuthorize>

{

/// <summary>

/// 常用自定义验证策略,模仿自定义中间件JwtCustomerauthorizeMiddleware的验证范围

/// </summary>

/// <param name="context"></param>

/// <param name="requirement"></param>

/// <returns></returns>

protected override Task HandleRequirementAsync(AuthorizationHandlerContext context, CommonAuthorize requirement)

{

var httpContext = (context.Resource as AuthorizationFilterContext).HttpContext;

var userContext = httpContext.RequestServices.GetService(typeof(UserContext)) as UserContext;

var jwtOption = (httpContext.RequestServices.GetService(typeof(IOptions<JwtOption>)) as IOptions<JwtOption>).Value;

#region 身份验证,并设置用户Ruser值

var result = httpContext.Request.Headers.TryGetValue("Authorization", out StringValues authStr);

if (!result || string.IsNullOrEmpty(authStr.ToString()))

{

return Task.CompletedTask;

}

result = TokenContext.Validate(authStr.ToString().Substring("Bearer ".Length).Trim(), payLoad =>

{

var success = true;

//可以添加一些自定义验证,用法参照测试用例

//验证是否包含aud 并等于 roberAudience

success = success && payLoad["aud"]?.ToString() == jwtOption.Audience;

if (success)

{

//设置Ruse值,把user信息放在payLoad中,(在获取jwt的时候把当前用户存放在payLoad的ruser键中)

//如果用户信息比较多,建议放在缓存中,payLoad中存放缓存的Key值

userContext.TryInit(payLoad["ruser"]?.ToString());

}

return success;

});

if (!result)

{

return Task.CompletedTask;

}

#endregion

#region 权限验证

if (!userContext.Authorize(httpContext.Request.Path))

{

return Task.CompletedTask;

}

#endregion

context.Succeed(requirement);

return Task.CompletedTask;

}

}

public class CommonAuthorize: IAuthorizationRequirement

{

}

其中两个重要的类是哪两个呢?他们的作用又是什么呢?

CommonAuthorize: IAuthorizationRequirement,至于取什么名字,自己定义,但必须继承IAuthorizationRequirement,这类主要是承载一些初始化值,让后传递到Handler中去,给验证做逻辑运算提供一些可靠的信息;我这里是空的;自己根据自身情况自己定义适当的属性作为初始数据的承载容器;

CommonAuthorizeHandler : AuthorizationHandler<CommonAuthorize>这个是重点,承载了验证的逻辑运算

需要重写override Task HandleRequirementAsync方法,所有的逻辑都在该方法中,他的主要逻辑和上面的自定义中间件很相似,只少了上面的第一步;验证流程如下:获取当前http头部携带的jwt(存放在头部的 Authorization中);

使用上一节的讲的TokenContext做必须的验证和自定义复杂验证;

获取当前访问用户信息,我们把用户的基本信息放在payLoad["ruser"中,请看代码如何操作

到这里为止,都是做的身份验证,表明你是一个有身份的的人;接下来是做权限验证,你是一个有身份的人,并不代表你是一个随便到处访问的人;你能访问哪些url或者action,就要得到权限验证的认可

我们把权限验证放到 userContext.Authorize方法中(这里怎么操作,这里就不深入讲解,基本原理是从数据库或者缓存中获取当前用户对应的权限列表,也就是url列表,进行对比);

context.Succeed(requirement);是验证成功,如果没有这个,就默认验证失败

因为UserContext把负责了权限验证,所以不会把流程搞得感觉很乱,并且可以重用,至于用那种形式验证也很容易切换

是不是很简单,和自定义管道验证的的代码几乎一模一样,

如何使用自定义定义策略呢?

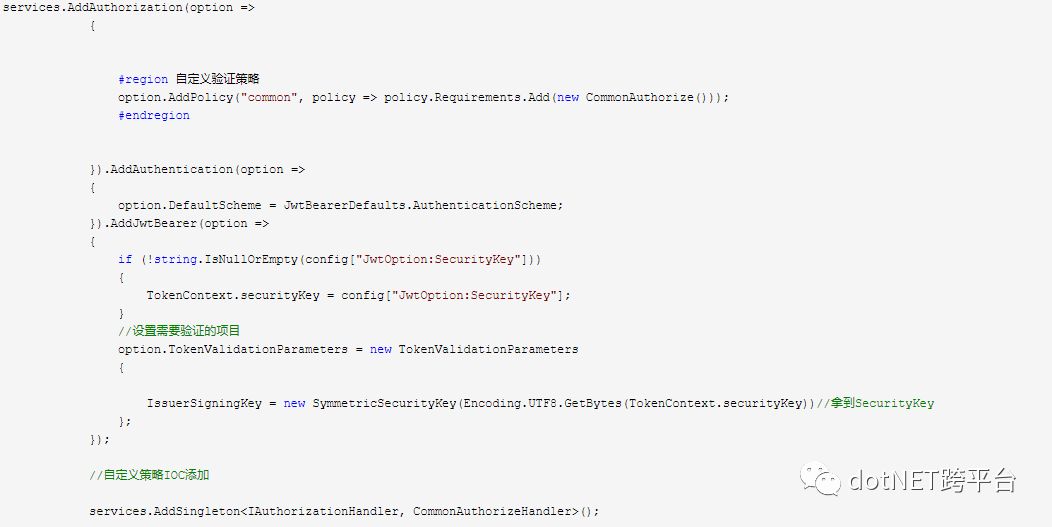

在startup类中的ConfigureServices中加入如下代码:

以上代码主要分3个部分

1、添加上面自定义的策略,并取名;

2、设置秘钥,这个秘钥就是上一节中生成jwt的秘钥,必须要要一样,否则是签名不正确

3、注入上面建立的一个重要类CommonAuthorizeHandler,如上面代码在startup类中的Configure中添加 app.UseAuthentication();

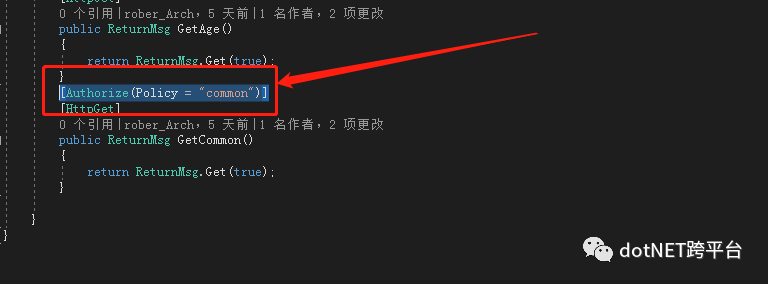

在需要验证的Controller或者Action中加上[Authorize(Policy = "common")]属性,看下图:

到此为止你就可以使用自定义策略的验证了;

使用管道和自定义策略两种形式进行验证有什么区别呢?

从效果上看都是一样的,稍微有点区别

使用管道的方式,感觉方便点,清晰点

使用自定义策略的方式,效率稍微高一点,毕竟不是所有的请求都会进行是否可以匿名访问运算和建立管道的消耗,只有加入Authorize属性的Controller和Action的才会进入;当然这点损耗可以忽略不计,看自己的喜好;

至于你喜欢那种,就使用哪种吧,性能可以忽略不计;

不管使用哪种方式使用jwt作为身份和权限验证是不是很简单,关键这里也把权限验证的逻辑抽出来了,这样代码就更清晰明了了;

至于Authorize的属性形式,还有很多其他的策略,比如用户、申明,角色等,可查看官网https://docs.microsoft.com/zh-cn/aspnet/core/security/authorization/?view=aspnetcore-2.0

下一章将讲解 用户,申明 ,角色的验证,并这些怎么在自定义的验证中实现,以便大家对他有个清晰的对比

相关文章:

aspnet core 2.1中使用jwt从原理到精通一

IdentityServer4之JWT签名(RSA加密证书)及验签

IdentityServer4实战 - 谈谈 JWT Token 的安全策略

如何简单的在 ASP.NET Core 中集成 JWT 认证?

原文地址: https://www.cnblogs.com/lechengbo/p/9861501.html

.NET社区新闻,深度好文,欢迎访问公众号文章汇总 http://www.csharpkit.com

)

![P4201-[NOI2008]设计路线【结论,树形dp】](http://pic.xiahunao.cn/P4201-[NOI2008]设计路线【结论,树形dp】)

)

)

![AT4120-[ARC096D]Sweet Alchemy【贪心,背包】](http://pic.xiahunao.cn/AT4120-[ARC096D]Sweet Alchemy【贪心,背包】)

)

)

![P3211-[HNOI2011]XOR和路径【高斯消元】](http://pic.xiahunao.cn/P3211-[HNOI2011]XOR和路径【高斯消元】)

)

)